Microsoft Entra ID を使って外部アクセスに対するセキュリティ態勢を決定する

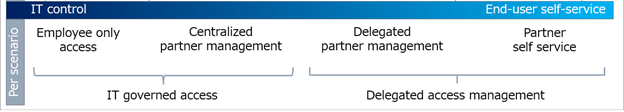

外部アクセスのガバナンスを検討するときは、組織のセキュリティとコラボレーションのニーズをシナリオ別に評価します。 まずは、エンド ユーザーの日常的なコラボレーションに対する IT チームの制御レベルから始めることができます。 規制が非常に厳しい業界の組織では、IT チームによる管理がより多く必要になる場合があります。 たとえば、防衛関連の請負業者には、外部ユーザー、そのアクセス権、アクセス権の削除 (すべてのアクセス、シナリオベース、またはワークロード) を明確に特定して文書化する要件がある場合があります。 コンサルティング機関は、特定の機能を使用して、エンド ユーザーが共同作業を行う外部ユーザーを特定できるようすることができます。

Note

コラボレーションに対する管理を厳しくすると、IT 予算の増加、生産性の低下、ビジネス成果の遅延につながる可能性があります。 公式のコラボレーション チャネルが煩わしいと認識されると、エンド ユーザーは公式チャネルを回避する傾向があります。 たとえば、エンド ユーザーがセキュリティで保護されていないドキュメントを電子メールで送信したりします。

開始する前に

この記事は、10 個の記事のシリーズの 1 番めです。 記事を順番に確認することをお勧めします。 シリーズ全体を確認するには、[次のステップ] セクションに移動してください。

シナリオベースの計画

IT チームは、パートナーにアクセス権を委任して、従業員がパートナーと共同作業できるようにすることができます。 このような委任は、知的財産を保護するための十分なセキュリティを維持しながら行われる場合があります。

従業員とビジネス パートナーのリソースへのアクセスを評価するのに役立つ組織のシナリオをまとめ、評価します。 金融機関には、アカウント情報などのリソースへの従業員のアクセスを制限するコンプライアンス標準がある場合があります。 逆に、同じ機関で、マーケティング キャンペーンなどのプロジェクトに対して、委任されたパートナー アクセスを有効にできます。

シナリオに関する考慮事項

次のリストを使用して、アクセス制御のレベルを測定します。

- 情報の機密性と、その露出に関連するリスク

- 他のエンド ユーザーに関する情報へのパートナー アクセス

- セキュリティ侵害の被害コストと、一元管理の負担やエンドユーザーの不便との兼ね合い

組織ではまずコンプライアンス目標を達成するために厳しい管理を徹底し、その後、必要に応じて一部の管理をエンドユーザーへ委任していくことができます。 組織内には同時に複数のアクセス管理モデルが存在する場合があります。

注意

パートナーが管理する資格情報は、外部ユーザーが自社のリソースにアクセスできなくなったときに、リソースへのアクセスの終了を通知する方法です。 詳細: B2B コラボレーションの概要

外部アクセスのセキュリティ目標

IT 管理アクセスと委任アクセスでは、目標がそれぞれ異なります。 IT 管理アクセスの主な目標は次のとおりです。

- ガバナンス、規制、コンプライアンス (GRC) の目標を達成する

- エンド ユーザー、グループ、およびその他のパートナーに関する情報へのパートナー アクセスの高度な制御

委任管理アクセスの主な目標は次のとおりです。

- ビジネス所有者がセキュリティ上の制約の元で、コラボレーション パートナーを決定できるようにする

- パートナーが、ビジネス所有者によって定義されたルールに基づいてアクセスを要求できるようにする

共通の目標

アプリケーション、データ、コンテンツへのアクセスを制御する

制御のレベルは、Microsoft Entra ID と Microsoft 365 のバージョンに応じて、さまざまな方法で実現できます。

攻撃サーフェスを減らす

- Microsoft Entra Privileged Identity Management とは - Microsoft Entra ID、Azure、その他の Microsoft オンライン サービス (Microsoft 365、Microsoft Intune など) のリソースへのアクセスを管理、制御、監視します

- Exchange Server でのデータ損失の防止

アクティビティと監査ログのレビューにより準拠を確認する

IT チームは、エンタイトルメント管理を通じてアクセスに関する意思決定をビジネス所有者に委任できます。一方で、アクセス レビューは、継続的なアクセスを確認するのに役立ちます。 機密ラベルを使用した自動データ分類を使用することで、機密コンテンツの暗号化を自動化し、エンド ユーザーに対してコンプライアンスを緩和できます。

次のステップ

リソースへの外部アクセスのセキュリティ保護について詳しくは、次の記事シリーズを参照してください。 一覧表示されている順序に従うことをお勧めします。