Microsoft Entra ID とアクセス管理の運用リファレンス ガイド

Microsoft Entra 運用リファレンス ガイドのこのセクションでは、ID とその割り当てのライフサイクルのセキュリティ保護と管理のために考慮する必要がある検査とアクションについて説明します。

Note

これらの推奨事項は公開日の時点で最新ですが、時間の経過と共に変化する可能性があります。 Microsoft の製品とサービスは時間の経過と共に進化するため、継続的に ID プラクティスを評価する必要があります。

主要な運用プロセス

主要タスクに所有者を割り当てる

Microsoft Entra ID を管理するには、ロールアウト プロジェクトに含まれていない主要な運用タスクとプロセスを継続的に実行する必要があります。 環境を維持するためには、これらのタスクを設定することも重要です。 主なタスクと推奨される所有者は次のとおりです。

| タスク | 所有者 |

|---|---|

| Azure サブスクリプションを作成するプロセスを定義する | 組織によって異なる |

| Enterprise Mobility + Security: ライセンスを取得するユーザーを決定する | IAM 運用チーム |

| Microsoft 365 のライセンスを取得するユーザーを決定する | 生産性チーム |

| 他のライセンス (Dynamics、Visual Studio Codespaces など) を取得するユーザーを決定する | Application Owner |

| ライセンスを割り当てる | IAM 運用チーム |

| ライセンスの割り当てエラーをトラブルシューティングして修復する | IAM 運用チーム |

| Microsoft Entra ID でアプリケーションに ID をプロビジョニングする | IAM 運用チーム |

リストを確認しているときに、所有者が空のタスクに所有者を割り当てたり、上記の推奨事項に一致しない所有者を持つタスクの所有権を調整したりする必要があることに気付く場合があります。

所有者の割り当てに関する推奨資料

オンプレミスの ID の同期

同期の問題を特定して解決する

Microsoft では、クラウドに対する同期の問題が発生する可能性があるオンプレミス環境での問題を十分に把握し、理解しておくことをお勧めします。 IdFix や Microsoft Entra Connect Health などの自動化されたツールによって大量の誤検知が発生する可能性があるため、エラーが発生したオブジェクトをクリーンアップすることで、100 日を超えて解決されなかった同期エラーを特定することをお勧めします。 長期にわたって未解決の同期エラーによって、サポート インシデントが発生する可能性があります。 「同期中のエラーのトラブルシューティング」では、さまざまな種類の同期エラーの概要、これらのエラーを引き起こすシナリオ、エラーを修正する方法について説明します。

Microsoft Entra Connect 同期の構成

すべてのハイブリッド エクスペリエンス、デバイスベースのセキュリティ体制、Microsoft Entra ID との統合を有効にするには、従業員が自分のデスクトップにログインするために使うユーザー アカウントを同期する必要があります。

ユーザーがログインするフォレストを同期しない場合は、適切なフォレストから行われるように同期を変更する必要があります。

同期スコープとオブジェクトのフィルター処理

同期する必要がないオブジェクトの既知のバケットを削除すると、次の操作上の利点があります。

- 同期エラーの原因の削減

- 同期サイクルの高速化

- オンプレミスから持ち越される "ガベージ" (たとえば、クラウドに関連しないオンプレミスのサービス アカウントのグローバル アドレス一覧の汚染) の削減

Note

クラウドにエクスポートされていない多数のオブジェクトをインポートすることがわかっている場合は、OU または特定の属性でフィルター処理する必要があります。

除外するオブジェクトの例を次に示します。

- クラウド アプリケーションに使用されていないサービス アカウント

- リソースへのアクセスを許可するために使用されるものなど、クラウドのシナリオで使用されることを意図していないグループ

- Microsoft Entra B2B コラボレーションで表現されることを意図した外部 ID であるユーザーまたは連絡先

- 従業員がサーバーなどからクラウド アプリケーションにアクセスすることを意図していないコンピューター アカウント

Note

1 人のユーザーの ID に、レガシ ドメインの移行、合併、買収などによってプロビジョニングされた複数のアカウントがある場合は、ユーザーが使用するアカウント (ユーザーがコンピューターにログインするために使用するものなど) を毎日同期するだけで済みます。

同期するオブジェクトの数を減らすことと、ルールの複雑さの間でバランスを取るようにすることが理想的です。 一般に、OU/コンテナーのフィルター処理と、cloudFiltered 属性への単純な属性マッピングとの組み合わせによって、効果的なフィルターの組み合わせが有効になります。

重要

運用環境でグループのフィルター処理を使用する場合は、別のフィルター処理方法に切り替える必要があります。

フェールオーバーまたはディザスター リカバリー

Microsoft Entra Connect は、プロビジョニング プロセスにおいて重要な役割を果たします。 何らかの理由で同期サーバーがオフラインになると、オンプレミスへの変更をクラウドで更新できず、ユーザーに対するアクセス問題が生じる可能性があります。 そのため、同期サーバーがオフラインになった後、管理者がすばやく同期を再開できるように、フェールオーバー方式を定義しておくことが重要です。 そのような戦略は次のカテゴリに分類されることがあります。

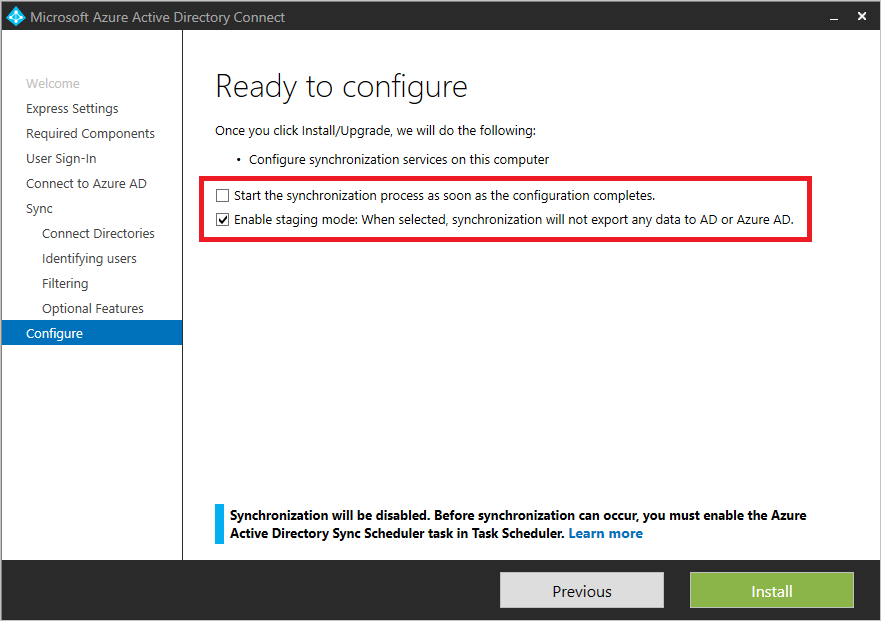

- ステージング モードで Microsoft Entra Connect サーバーをデプロイする - 管理者は、単純な構成の切り替えによってステージング サーバーを運用に "昇格" させることができます。

- 仮想化を使う - Microsoft Entra Connect が仮想マシン (VM) にデプロイされている場合、管理者は仮想化スタックを利用して VM のライブ マイグレーションや迅速な再デプロイを行うことができ、それによって同期を再開できます。

組織が同期に関するディザスター リカバリーとフェールオーバー戦略を持っていない場合は、躊躇なく Microsoft Entra Connect をステージング モードでデプロイしてください。 同様に、運用環境とステージング環境の構成が一致しない場合は、ソフトウェアのバージョンや構成などの運用構成と一致するように、Microsoft Entra Connect ステージング モードのベースラインを再設定する必要があります。

最新情報

Microsoft は Microsoft Entra Connect を定期的に更新しています。 パフォーマンスの向上、バグの修正、および新しい各バージョンで提供される新機能を利用するために、最新の状態に保ってください。

お使いの Microsoft Entra Connect バージョンが 6 か月よりも前の場合は、最新のバージョンにアップグレードすることをお勧めします。

ソース アンカー

ms-DS-consistencyguid をソース アンカーとして使用すると、フォレストおよびドメイン間でのオブジェクトの移行が容易になります。これは、AD ドメインの統合/クリーンアップ、合併、買収、および売却に共通です。

現在 ObjectGuid をソース アンカーとして使用している場合は、ms-DS-ConsistencyGuid の使用に切り替えることをお勧めします。

カスタム規則

Microsoft Entra Connect カスタム ルールを使うと、オンプレミスのオブジェクトとクラウド オブジェクトの間の属性のフローを制御できます。 ただし、カスタム規則を乱用したり誤用したりすると、次のようなリスクが生じる可能性があります。

- トラブルシューティングの複雑さ

- 複数のオブジェクトに対して複雑な操作を実行するときのパフォーマンスの低下

- 運用サーバーとステージング サーバーの間で構成が分岐する確率の増加

- (組み込みのルールに使われる) 100 を超える優先順位内でカスタム ルールが作成されている場合、Microsoft Entra Connect のアップグレード時に追加のオーバーヘッドが生じる

過度に複雑な規則を使用している場合は、複雑である理由を調査し、簡略化する機会を見つける必要があります。 同様に、優先順位の値が 100 を超えるカスタム規則を作成した場合は、リスクが生じたり既定の設定と競合したりしないように、規則を修正する必要があります。

カスタム規則の誤用の例を次に示します。

- ディレクトリ内のダーティ データの補正 - この場合は、AD チームの所有者と協力して、修復タスクとしてディレクトリ内のデータをクリーンアップし、不適切なデータが再度取り込まれないないようにプロセスを調整することをお勧めします。

- 個々のユーザーの 1 回限りの修復 - 通常は特定のユーザーの問題のために、特殊なケースの外れ値を検出する規則を見つけることが一般的です。

- 過剰に複雑な "CloudFiltering" - オブジェクトの数を減らすことをお勧めしますが、多くの同期規則を使用して、過度に複雑な同期スコープを作成するリスクがあります。 OU のフィルター処理以外のオブジェクトを含めたり除外したりする複雑なロジックがある場合は、同期の外部でこのロジックを処理し、単純な同期規則でフローできる単純な "cloudFiltered" 属性でオブジェクトにラベルを付けることをお勧めします。

Microsoft Entra Connect Configuration Documenter

Microsoft Entra Connect Configuration Documenter は、Microsoft Entra Connect インストールのドキュメントを生成するために使用できるツールです。同期構成の理解を深め、自信を持ってさまざまな操作を実行できます。また、Microsoft Entra Connect の新しいビルドまたは構成を適用したとき、またはカスタムの同期ルールを追加または更新したときの変更内容を把握できます。 このツールの最新の機能は次のとおりです。

- Microsoft Entra Connect 同期の完全な構成に関するドキュメント。

- 2 つの Microsoft Entra Connect 同期サーバーの構成の変更、または特定の構成ベースラインの変更に関するドキュメント。

- サーバー間で同期規則の相違点またはカスタマイズを移行するための PowerShell デプロイ スクリプトの生成。

アプリとリソースへの割り当て

Microsoft クラウド サービスのグループベースのライセンス

Microsoft Entra ID は、Microsoft クラウド サービスのグループベースのライセンスを使ってライセンスの管理を効率化します。 このようにして IAM は、グループのインフラストラクチャと、組織内の適切なチームに対するそれらのグループの委任管理を提供します。 Microsoft Entra ID でグループのメンバーシップを設定するには、次のような複数の方法があります。

オンプレミスからの同期 - グループはオンプレミスのディレクトリから取得できます。これは、Microsoft 365 でライセンスを割り当てるために拡張できるグループ管理プロセスが確立されている組織に適しています。

属性ベース/動的 - グループは、ユーザー属性に基づいた式に基づいてクラウドで作成できます。たとえば、Department は "sales" となります。 Microsoft Entra ID は、定義された式との一貫性を維持したまま、グループのメンバーを保持します。 ライセンスの割り当てにこの種類のグループを使用すると、属性ベースのライセンスの割り当てが有効になります。これは、ディレクトリ内のデータ品質が高い組織に適しています。

委任された所有権 - グループはクラウドで作成でき、所有者として指定できます。 これにより、コラボレーション チームや BI チームなどのビジネス オーナーが、アクセス権を持つ必要があるユーザーを定義できるようになります。

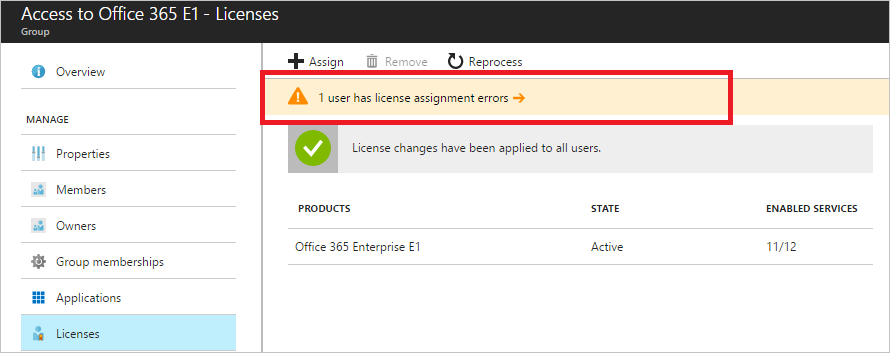

現在、手動プロセスを使用してライセンスとコンポーネントをユーザーに割り当てている場合は、グループベースのライセンスを実装することをお勧めします。 現在のプロセスがライセンス エラーや割り当てられているものと使用可能なものを監視していない場合は、ライセンス エラーに対処してライセンスの割り当てを監視するプロセスの改善を定義する必要があります。

ライセンス管理のもう 1 つの側面は、組織内の職務に基づいて有効にする必要があるサービス プラン (ライセンスのコンポーネント) の定義です。 不要なサービス プランへのアクセス権を付与すると、ユーザーがトレーニングを受けていない、または使用すべきでないツールが Office ポータルに表示される可能性があります。 これにより、ヘルプ デスクの量や不要なプロビジョニングが追加され、コンプライアンスとガバナンスをリスクにさらす可能性があります。たとえば、コンテンツを共有することが許可されていない個人に OneDrive for Business をプロビジョニングする場合などです。

ユーザーに対するサービス プランを定義するには、次のガイドラインに従ってください。

- 管理者は、ロールに基づいてユーザーに提供されるサービス プランの "バンドル" を定義する必要があります。たとえば、事務系の従業員や現場作業員などです。

- クラスターごとにグループを作成し、サービス プランにライセンスを割り当てます。

- 必要に応じて、ユーザーのパッケージを保持する属性を定義できます。

重要

Microsoft Entra ID のグループベースのライセンスでは、ユーザーのライセンス付与に関してエラー状態の概念が導入されています。 ライセンスに関するエラーが発生した場合は、直ちにライセンスの割り当ての問題を特定して解決してください。

ライフサイクル管理

オンプレミスのインフラストラクチャに依存する Microsoft Identity Manager やサードパーティ システムなどのツールを現在使用している場合は、既存のツールから割り当てをオフロードし、グループベースのライセンスを実装し、グループに基づいてグループのライフサイクル管理を定義することをお勧めします。 同様に、既存のプロセスで、新しい従業員や組織を離れる従業員が考慮されていない場合は、動的グループに基づいてグループベースのライセンスをデプロイし、グループ メンバーシップのライフサイクルを定義する必要があります。 最後に、ライフサイクル管理が行われていないオンプレミスのグループに対してグループベースのライセンスをデプロイする場合は、クラウド グループを使用して、委任された所有権や属性ベースの動的メンバーシップなどの機能を有効にすることを検討してください。

"すべてのユーザー" グループを使用したアプリの割り当て

リソースの所有者は、すべてのユーザー グループに実際には企業の従業員とゲストの両方が含まれている可能性があるときに、企業の従業員のみが含まれていると考えることがあります。 そのため、すべてのユーザー グループを使用してアプリケーションの割り当てを行い、SharePoint コンテンツやアプリケーションなどのリソースへのアクセスを許可する場合は、特別な注意を払う必要があります。

重要

すべてのユーザー グループが有効になっていて、条件付きアクセス ポリシー、アプリ、またはリソースの割り当てに使用されている場合に、ゲスト ユーザーを含めたくない場合は、必ずグループをセキュリティで保護してください。 さらに、企業の従業員のみが含まれるグループを作成して割り当てることによって、ライセンスの割り当てを修正する必要があります。 一方で、すべてのユーザー グループが有効になっているが、リソースへのアクセスを許可するために使用されていない場合は、組織の運用上のガイダンスで、そのグループ (企業の従業員とゲストを含む) を意図的に使用していることを確認してください。

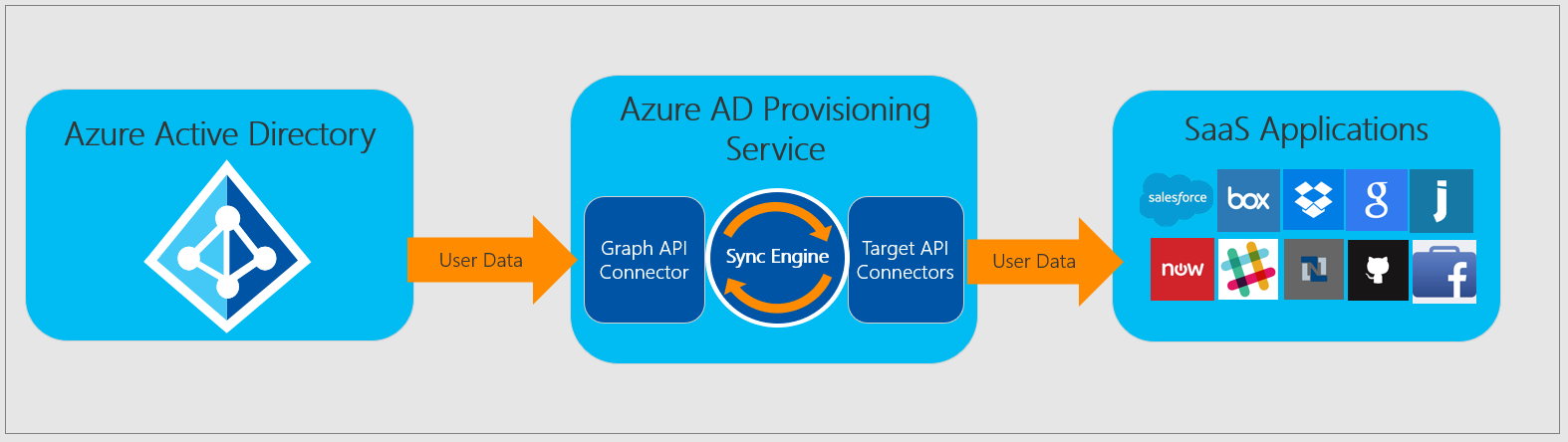

自動化されたアプリへのユーザー プロビジョニング

アプリケーションへの自動化されたユーザー プロビジョニングは、複数のシステムにわたった ID のプロビジョニング、プロビジョニング解除、およびライフサイクルを作成するための最良の方法です。

現在アドホック方式でアプリをプロビジョニングしている場合や、CSV ファイル、JIT、またはライフサイクル管理に対応していないオンプレミス ソリューションを使っている場合は、サポートされているアプリケーションには Microsoft Entra ID を使ってアプリケーションのプロビジョニングを実装し、Microsoft Entra ID によってまだサポートされていないアプリケーションには一貫性のあるパターンを定義することをお勧めします。

Microsoft Entra Connect 差分同期サイクルのベースライン

組織における変更の量を把握し、予測可能な同期時間を確保するのに時間がかかりすぎないようにすることが重要です。

既定の差分同期の頻度は 30 分です。 差分同期が常に 30 分以上かかる場合、またはステージングと運用の差分同期のパフォーマンスに大きな違いがある場合は、Microsoft Entra Connect のパフォーマンスに影響を及ぼす因子を調査して確認する必要があります。

Microsoft Entra Connect のトラブルシューティングについて推奨される資料

まとめ

セキュリティで保護された ID インフラストラクチャには、5 つの側面があります。 この一覧は、組織内の ID とそのエンタイトルメントのライフサイクルをセキュリティで保護して管理するために必要なアクションをすばやく見つけて実行するのに役立ちます。

- 主要タスクに所有者を割り当てる。

- 同期の問題を見つけて解決します。

- ディザスター リカバリーのためのフェールオーバー戦略を定義します。

- ライセンスの管理とアプリの割り当てを効率化します。

- アプリへのユーザー プロビジョニングを自動化します。

次のステップ

認証管理の検査とアクションを開始します。