Microsoft Entra ID を使用した RADIUS 認証

リモート認証ダイヤルイン ユーザー サービス (RADIUS) は、ダイヤルイン ユーザーの一元的な認証と認可を有効にすることで、ネットワークを保護するネットワーク プロトコルです。 多くのアプリケーションは、ユーザーを認証するために RADIUS プロトコルに依存しています。

Microsoft Windows Server には、RADIUS サーバーとして機能し、RADIUS 認証をサポートできるネットワーク ポリシー サーバー (NPS) と呼ばれる役割があります。

Microsoft Entra ID では、RADIUS ベースのシステムを使用した多要素認証が有効になっています。 顧客が前述の RADIUS ワークロードのいずれかに Microsoft Entra 多要素認証を適用する場合は、Microsoft Entra 多要素認証の NPS 拡張機能を Windows NPS サーバーにインストールできます。

Windows NPS サーバーでは、Active Directory を照合してユーザーの資格情報が認証され、多要素認証要求が Azure に送信されます。 その後、ユーザーが自分のモバイル認証システムでチャレンジを受信します。 成功すると、クライアント アプリケーションからサービスへの接続が許可されます。

次の場合に使用します。

次のようなアプリケーションに多要素認証を追加する必要があります。

- 仮想プライベート ネットワーク (VPN)

- WiFi アクセス

- リモート デスクトップ ゲートウェイ (RDG)

- 仮想デスクトップ インフラストラクチャ (VDI)

- サービスへのユーザー認証を行うために RADIUS プロトコルに依存しているその他のアプリケーション。

Note

Microsoft Entra 多要素認証を VPN ワークロードに適用するために、RADIUS、および Microsoft Entra 多要素認証 の NPS 拡張機能に依存するのではなく、VPN を Security Assertion Markup Language (SAML) にアップグレードし、Microsoft Entra ID で直接 VPN のフェデレーションを行うことをお勧めします。 これにより、完全な Microsoft Entra ID 保護 (条件付きアクセス、多要素認証、デバイス コンプライアンス、ID 保護など) が VPN で実現されます。

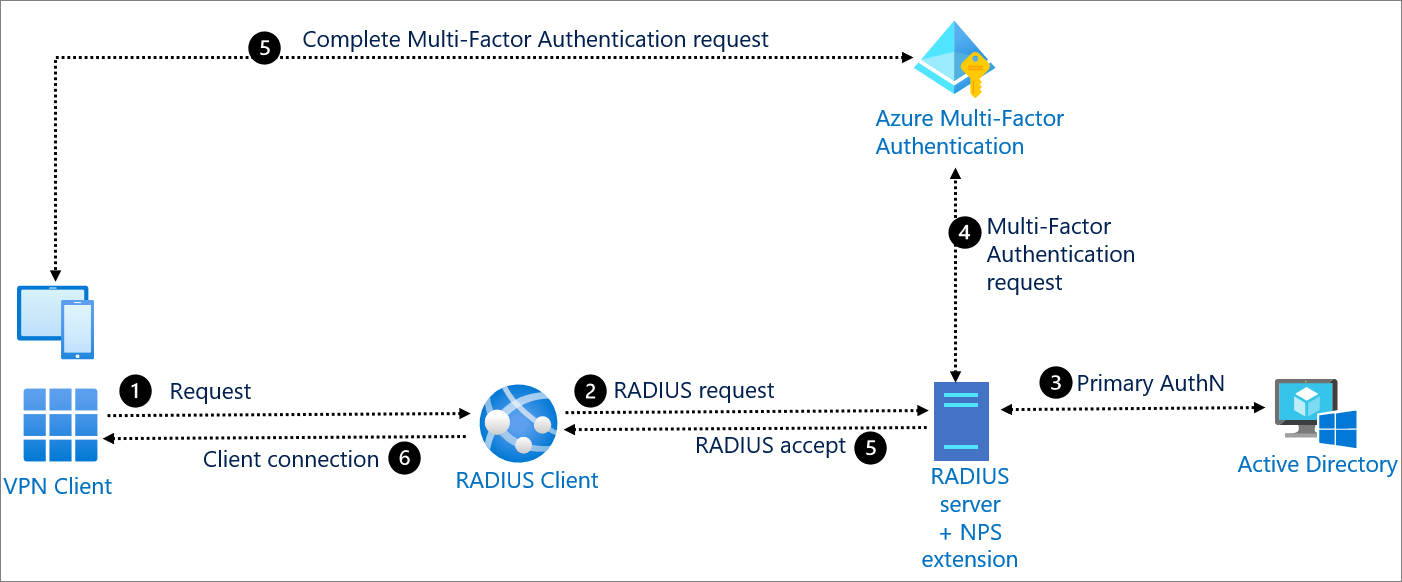

システムのコンポーネント

クライアント アプリケーション (VPN クライアント) :RADIUS クライアントに認証要求を送信します。

RADIUS クライアント:クライアント アプリケーションからの要求を変換し、それを NPS 拡張機能がインストールされている RADIUS サーバーに送信します。

RADIUS サーバー:Active Directory に接続して、RADIUS 要求のプライマリ認証を実行します。 成功すると、要求が Microsoft Entra 多要素認証の NPS 拡張機能に渡されます。

NPS 拡張機能: セカンダリ認証のために Microsoft Entra多要素認証への要求をトリガーします。 成功すると、NPS 拡張機能によって、Azure のセキュリティ トークン サービスで発行された多要素認証要求が含まれるセキュリティ トークンが RADIUS サーバーに渡され、認証要求が完了します。

Microsoft Entra 多要素認証: Microsoft Entra ID と通信してユーザーの詳細を取得し、ユーザーが構成した検証メソッドを使用してセカンダリ認証を実行します。