デバイスの状態を使用して回復性を強化する

管理者は、Microsoft Entra ID でデバイスの状態を有効にすることで、デバイスの状態に基づいてアプリケーションへのアクセスを制御する条件付きアクセス ポリシーを作成できます。 デバイスの状態を有効にすると、リソース アクセスの強力な認証要件が満たされ、多要素認証要求が削減され、回復性が向上します。

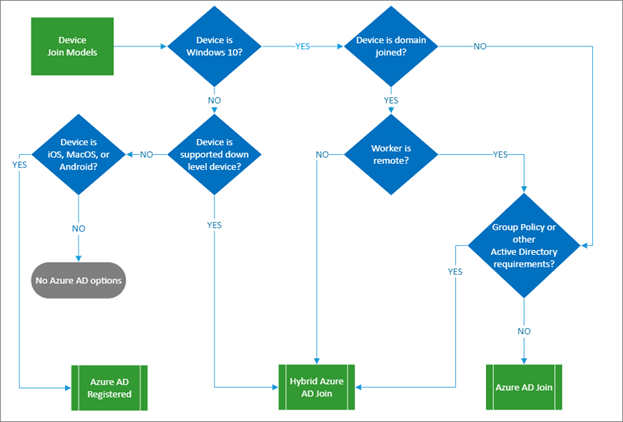

次のフロー チャートは、デバイスの状態を有効にするように Microsoft Entra ID でデバイスをオンボードする方法を示しています。 組織ではこのうちの複数を使用できます。

デバイスの状態を使用する場合は、ほとんどのケースでユーザーはプライマリ更新トークン (PRT) を通じてリソースにシングル サインオンすることになります。 PRT には、ユーザーとデバイスに関する要求が含まれます。 これらの要求を使用して、デバイスからアプリケーションにアクセスするための認証トークンを取得できます。 PRT は 14 日間有効であり、ユーザーがデバイスをアクティブに使用している限り継続的に更新されることで、回復性があるユーザーエクスペリエンスを提供します。 PRT で多要素認証の要求を取得する方法については、「PRT が MFA 要求を受けるのはいつですか?」を参照してください。

デバイスの状態がもたらすメリット

PRT がアプリケーションへのアクセスを要求すると、デバイス、セッション、MFA に関するその要求は Microsoft Entra ID によって信頼されます。 管理者がデバイスベースのコントロールまたは多要素認証コントロールを必要とするポリシーを作成すると、MFA を試行することなくデバイスの状態によってそのポリシー要件を満たすことができます。 これ以降、同じデバイスでユーザーに多要素認証プロンプトが表示されることはありません。 これにより、Microsoft Entra 多要素認証サービスや、ローカル通信プロバイダーなどの依存関係の中断に対する回復性が向上します。

デバイスの状態を実装する方法

- 会社が所有する Windows デバイスで Microsoft Entra ハイブリッド参加および Microsoft Entra 参加を有効にし、可能であれば参加するように要求します。 可能でない場合は登録を要求します。 組織に古いバージョンの Windows がある場合は、Windows 10 を使用するようにそれらのデバイスをアップグレードします。

- Microsoft Edge または Google Chrome のいずれかで PRT を使用した Web アプリケーションへのシームレスな SSO を可能にする Windows アカウント拡張機能を使用するようにユーザーのブラウザー アクセスを標準化します。

- 個人または会社が所有する iOS デバイスと Android デバイスでは、Microsoft Authenticator アプリをデプロイします。 Microsoft Authenticator アプリは、MFA 機能とパスワードレス サインイン機能に加えて、エンドユーザーに対する認証プロンプトが少ないブローカー認証を使用して、ネイティブ アプリケーション全体でシングル サインオンを有効にします。

- 個人または会社が所有する iOS デバイスと Android デバイスでは、モバイル アプリケーション管理を使用して、少ない認証要求で会社のリソースに安全にアクセスできるようにします。

- macOS デバイスの場合、Apple デバイス用の Microsoft Enterprise SSO プラグイン (プレビュー) を使用してデバイスを登録し、ブラウザーとネイティブ Microsoft Entra アプリケーション全体で SSO を実現します。 次に、環境に応じて、Microsoft Intune または Jamf Pro に固有の手順に従います。

次のステップ

管理者とアーキテクト向けの回復性に関するリソース

- 資格情報管理を使用して回復性を強化する

- 継続的アクセス評価 (CAE) を使用して回復性を強化する

- 外部ユーザー認証の回復性を強化する

- ハイブリッド認証で回復性を強化する

- アプリケーション プロキシを使用したアプリケーション アクセスで回復性を強化する