アクセス レビューを使用して、条件付きアクセス ポリシーから除外されているユーザーを管理する

理想的な世界では、すべてのユーザーが、組織のリソースへのアクセスをセキュリティで保護するアクセス ポリシーに従います。 ただし、ビジネス ケースには、例外を認める必要がある場合もあります。 この記事では、場合によっては除外が必要になる状況の例について説明します。 IT 管理者として、Microsoft Entra アクセス レビューを使用すると、このタスクを管理する、ポリシーの例外の見落としを防止する、これらの例外が定期的にレビューされていることの証明を監査人に提供することができます。

Note

Microsoft Entra アクセス レビューを使用するには、有効な Microsoft Entra ID P2 または Microsoft Entra ID Governance、Enterprise Mobility + Security E5 の有料版、または試用版ライセンスが必要です。 詳しくは、Microsoft Entra のエディションをご参照ください。

ポリシーからユーザーを除外する理由

たとえば、管理者として Microsoft Entra 条件付きアクセスを使用して多要素認証 (MFA) を要求し、特定のネットワークまたはデバイスに対する認証要求を制限することを決定したとします。 展開の計画中に、すべてのユーザーがこれらの要件を満たせるわけではないことに気が付きます。 たとえば、社内ネットワークに含まれていない、リモート オフィスから作業しているユーザーがいる場合があります。 また、デバイスの交換を待機している間、サポートされていないデバイスを使用して接続するユーザーに対応する必要が生じる場合もあります。 つまり、その企業では、これらのユーザーがサインインしてジョブを実行する必要があるため、条件付きアクセス ポリシーから除外します。

もう 1 つの例として、条件付きアクセス内でネームド ロケーションを使用して、ユーザーによるテナントへのアクセスを許可したくない一連の国や地域を指定することもできます。

残念ながら、ユーザーによっては、これらのブロックされた国または地域からサインインするための正当な理由を、引き続き保持している場合があります。 たとえば、ユーザーが出張していたり、会社のリソースにアクセスする必要が生じる可能性があります。 この場合、これらの国や地域をブロックする条件付きアクセス ポリシーでは、ポリシーから除外されたユーザーのためにクラウド セキュリティ グループを使用できます。 出張中にアクセスが必要なユーザーは、Microsoft Entra でのセルフサービスグループ管理を使用して、そのグループに自分自身を追加することができます。

もう 1 つの例は、大半のユーザーのレガシ認証をブロックする条件付きアクセス ポリシーを使用する場合です。 ただし、特定のリソースにアクセスするために、レガシ認証方法を使用することが必要なユーザーがいる場合は、レガシ認証方法をブロックするポリシーからこれらのユーザーを除外することができます。

Note

Microsoft は、セキュリティ状態を改善するために、テナントでの従来のプロトコルの使用をブロックすることを強くお勧めしています。

除外が困難な理由

Microsoft Entra ID 内では、ユーザーのセットに対して条件付きアクセス ポリシーの範囲を指定できます。 また、Microsoft Entra ロール、個々のユーザー、またはゲストを選択することで、除外を構成することもできます。 除外を構成する場合は、除されたユーザーにはポリシーの目的を適用できない点に注意してください。 ユーザーの一覧を使用するか、または従来のオンプレミス セキュリティ グループを使用して、除外が構成されている場合は、除外に対する可視性が制限されます。 その結果、次のような影響が出ています。

ユーザーは、自分が除外されていることを知らない可能性があります。

ユーザーはセキュリティ グループに参加して、ポリシーをバイパスすることができます。

除外されたユーザーは、以前に除外の候補として評価された可能性がありますが、今後はその条件には該当しなくなります。

多くの場合、最初に除外を構成するときに、ポリシーをバイパスするユーザーの簡単なリストが示されます。 時間が経つにつれて、除外に追加されるユーザーが増えていき、リストが長くなっていきます。 ある時点でリストを見直して、これらの各ユーザーが引き続き除外の対象になることを確認する必要があります。 技術的な観点からは、除外リストを管理することは比較的簡単にできますが、誰がビジネス上の意思決定を行い、すべて監査可能であることをどのように確認するのでしょうか。 しかし、Microsoft Entra グループを使用して除外を構成する場合は、アクセス レビューを補完的な制御として使用し、可視性を高め、除外されるユーザー数を減らすことができます。

条件付きアクセス ポリシーの除外グループを作成する方法

これらの手順に従い、新しい Microsoft Entra グループと、そのグループに適用されない条件付きアクセス ポリシーを作成します。

除外グループの作成

Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

ID>グループ>すべてのグループ を参照します。

新しいグループを選択します。

[グループの種類] リストで [セキュリティ] を選択します。 名前と説明を指定します。

[メンバーシップ] の種類は必ず [割り当て済み] に設定してください。

この除外グループに含める必要があるユーザーを選択し、次に [作成] を選択します。

![Microsoft Entra ID 内の [新しいグループ] ペイン](media/conditional-access-exclusion/new-group.png)

グループを除外する条件付きアクセス ポリシーの作成

これで、この除外グループを使用する条件付きアクセス ポリシーを作成できるようになりました。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

保護>条件付きアクセス を参照します。

[新しいポリシーの作成] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、[ユーザーとグループ] を選択します。

[含める] タブで [すべてのユーザー] を選択します。

[除外] で、[ユーザーとグループ] を選択し、作成した除外グループを選択します。

Note

ベスト プラクティスとして、テナントから確実にロックアウトされていないことをテストする際は、少なくとも 1 つの管理者アカウントをポリシーから除外することをお勧めします。

引き続き、組織の要件に基づいて条件付きアクセス ポリシーを設定します。

![条件付きアクセスでの [対象外とするユーザーの選択] ウィンドウ](media/conditional-access-exclusion/select-excluded-users.png)

アクセス レビューを使用して条件付きアクセス ポリシーの除外を管理する 2 つの例について説明します。

例 1: ブロックされている国や地域からアクセスするユーザーのアクセス レビュー

特定の国や地域からのアクセスをブロックする条件付きアクセス ポリシーがあるとします。 これには、ポリシーから除外されているグループが含まれます。 ここに示す推奨されるアクセス レビューでは、グループのメンバーがレビューされます。

![例 1 の [アクセス レビューを作成する] ウィンドウ](media/conditional-access-exclusion/create-access-review-1.png)

Note

アクセス レビューを作成するには、グローバル管理者またはユーザー管理者のロールが必要です。 アクセス レビューの作成に関するステップ バイ ステップ ガイドについては、「グループとアプリケーションのアクセス レビューを作成する」を参照してください。

レビューは、毎週行われます。

また、この除外グループを常に最新の状態に保つために、レビューに終わりはありません。

このグループのすべてのメンバーがレビューの対象範囲に入ります。

各ユーザーは、自分がこれらのブロックされている国や地域から引き続きアクセスする必要があり、そのために引き続きグループのメンバーでなければならないことを、自分で証明する必要があります。

ユーザーがレビュー要求に応答しない場合、そのユーザーはグループから自動的に削除されるため、これらの国や地域に出張中はテナントにアクセスできなくなります。

メール通知を有効にして、ユーザーにアクセス レビューの開始と完了について通知するようにします。

例 2: レガシ認証を使用してアクセスしているユーザーのアクセス レビュー

レガシ認証と古いバージョンのクライアントを使用しているユーザーのアクセスをブロックする条件付きアクセス ポリシーがあり、ポリシーから除外されているグループが含まれているとします。 ここに示す推奨されるアクセス レビューでは、グループのメンバーがレビューされます。

![例 2 の [アクセス レビューを作成する] ウィンドウ](media/conditional-access-exclusion/create-access-review-2.png)

このレビューは定期的なレビューである必要があります。

グループの全員がレビューされる必要があります。

選択したレビュー担当者として部署の所有者をリストするように構成できます。

結果を自動適用し、従来の認証方法を引き続き使用することが承認されなかったユーザーを削除します。

大規模なグループのレビュー担当者が簡単に意思決定できるような推奨事項を有効にすることをお勧めします。

メール通知を有効にして、ユーザーにアクセス レビューの開始と完了について通知されるようにします。

重要

多数の除外グループがあるために、複数のアクセス レビューを作成する必要がある場合は、Microsoft Graph を使用すると、それらをプログラムで作成および管理できるようになります。 最初に、アクセス レビューの API リファレンスに関するページと、Microsoft Graph のアクセス レビュー API を使用するチュートリアルに関するページを参照してください。

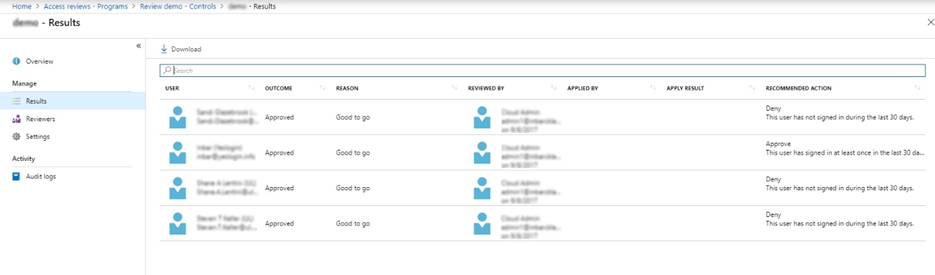

アクセス レビューの結果と監査ログ

これで、グループ、条件付きアクセス ポリシー、およびアクセス レビューの準備がすべて整ったので、今度はこれらのレビューの結果を監視および追跡してみましょう。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity governance]>[アクセス レビュー] の順に進みます。

除外ポリシーを作成したグループで使用しているアクセス レビューを選択します。

[結果] を選択して、リストに残すことが承認されたユーザーと削除されたユーザーを確認します。

次に、[監査ログ] を選択して、このレビュー中に実行されたアクションを確認します。

IT 管理者は、ポリシーに照らした除外グループの管理が、時には不可避であることがわかっています。 ただし、これらのグループの維持、ビジネス オーナーやユーザー自身による定期的なレビュー、これらの変更の監査は、アクセス レビューを使えば簡単に行うことができます。