クイック スタート: Microsoft Entra シームレス シングル サインオン

Microsoft Entra シームレス シングル サインオン (シームレス SSO) を利用することで、ユーザーが企業ネットワークに接続している会社のデスクトップを使用している場合、自動でサインインできます。 シームレス SSO により、ユーザーは、他のオンプレミス コンポーネントを使用しなくても、クラウド ベースのアプリケーションに簡単にアクセスできるようになります。

Microsoft Entra Connect を使用して Microsoft Entra ID のシームレス SSO をデプロイするには、以下のセクションで述べられている手順を実行します。

前提条件を確認する

次の前提条件が満たされていることを確認します。

Microsoft Entra Connect サーバーを設定している: サインイン方法としてパススルー認証を使用する場合、他に確認すべき前提条件はありません。 サインイン方法としてパスワード ハッシュ同期を使用し、Microsoft Entra Connect と Microsoft Entra ID の間にファイアウォールがある場合には、次のようにしてください。

Microsoft Entra Connect のバージョンは 1.1.644.0 以降を使用します。

ファイアウォールまたはプロキシで許可している場合は、

*.msappproxy.netの URL に対するポート 443 での接続を許可リストに追加します。 プロキシ構成でワイルドカードの代わりに特定の URL が必要な場合は、tenantid.registration.msappproxy.netを構成できます。ここで、tenantidは、機能を構成しているテナントの GUID です。 組織で URL ベースのプロキシの例外が許可されない場合は、代わりに Azure データセンターの IP 範囲へのアクセスを許可できます。これは毎週更新されます。 この前提条件は、シームレス SSO 機能を有効にした場合にのみ適用されます。 直接ユーザー サインインには必要ありません。Note

- Microsoft Entra Connect のバージョン 1.1.557.0、1.1.558.0、1.1.561.0、1.1.614.0 には、パスワード ハッシュ同期に関連する問題があります。パススルー認証と併せて、パスワード ハッシュ同期を使用する予定がない場合は、Microsoft Entra Connect のリリース ノートで詳細を確認してください。

サポートされている Microsoft Entra Connect トポロジを使用する: Microsoft Entra Connect でサポートされているトポロジのいずれかを使用するようにします。

Note

シームレス SSO では、複数のオンプレミス Windows Server Active Directory (Windows Server AD) フォレストがサポートされます (フォレスト間に Windows Server AD 信頼があるかどうかは問いません)。

ドメイン管理者の資格情報がセットアップされている: 次の各 Windows Server AD フォレストについて、ドメイン管理者の資格情報が必要です。

- Microsoft Entra Connect を使用して、Microsoft Entra ID と同期します。

- シームレス SSO を有効にするユーザーが含まれている。

先進認証を有効にする: この機能を使用するには、テナントで先進認証を有効にする必要があります。

Microsoft 365 クライアントの最新バージョンを使用する: Microsoft 365 クライアントで (たとえば、Outlook、Word、または Excel で) サイレント サインオン エクスペリエンスを実現するには、ユーザーがバージョン 16.0.8730.xxxx 以降を使用している必要があります。

Note

送信 HTTP プロキシがある場合は、URL autologon.microsoftazuread-sso.com が許可リストに含まれていることを確認します。 ワイルドカードは受け入れられない場合があるため、この URL を明示的に指定してください。

機能を有効にする

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

Microsoft Entra Connect を使用して、シームレス SSO を有効にします。

Note

Microsoft Entra Connect が要件を満たしていない場合は、PowerShell を使用してシームレス SSO を有効にすることができます。 このオプションは、Windows Server AD フォレストごとに複数のドメインがあり、シームレス SSO を有効にするドメインを絞り込む場合に使用します。

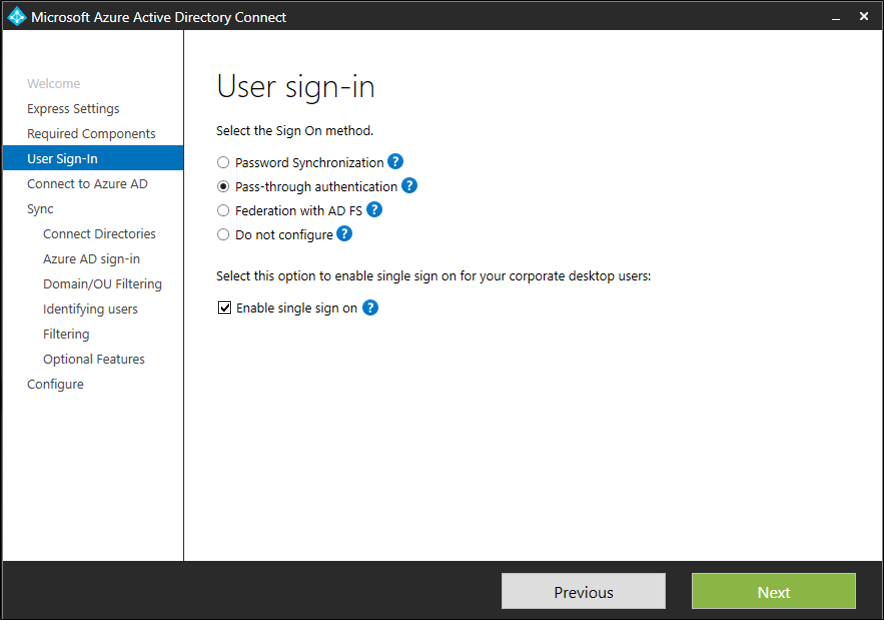

初めて Microsoft Entra Connect をインストールする場合は、カスタム インストール パスを選択します。 [ユーザー サインイン] ページで、[シングル サインオンを有効にする] チェック ボックスをオンにします。

Note

このオプションは、選択されているサインオンの方法がパスワード ハッシュ同期またはパススルー認証である場合にのみ選択できます。

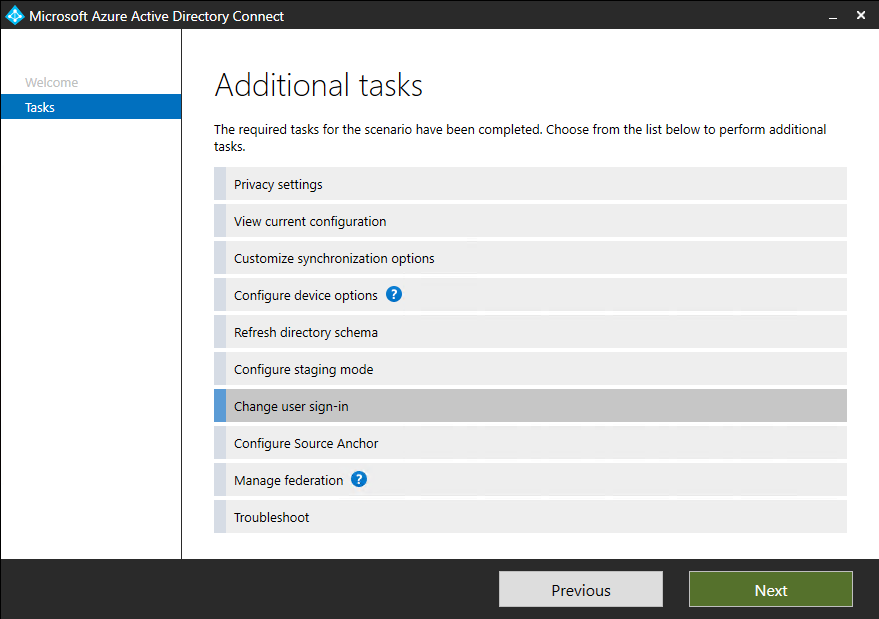

Microsoft Entra Connect を既にインストールしている場合は、[追加のタスク] で [ユーザー サインインの変更] を選択して [次へ] を選択します。 Microsoft Entra Connect バージョン 1.1.880.0 以降を使用している場合は、既定で [シングル サインオンを有効にする] オプションが選択されています。 それ以前のバージョンの Microsoft Entra Connect を使用している場合は、[シングル サインオンを有効にする] オプションを選択します。

[シングル サインオンを有効にする] ページまで、ウィザードの手順を続行します。 次の各 Windows Server AD フォレストのドメイン管理者の資格情報を入力します。

- Microsoft Entra Connect を使用して、Microsoft Entra ID と同期します。

- シームレス SSO を有効にするユーザーが含まれている。

ウィザードを完了すると、シームレスな SSO がテナントで有効になります。

Note

ドメイン管理者の資格情報は、Microsoft Entra Connect や Microsoft Entra ID には保存されません。 機能を有効にするためにのみ使用されます。

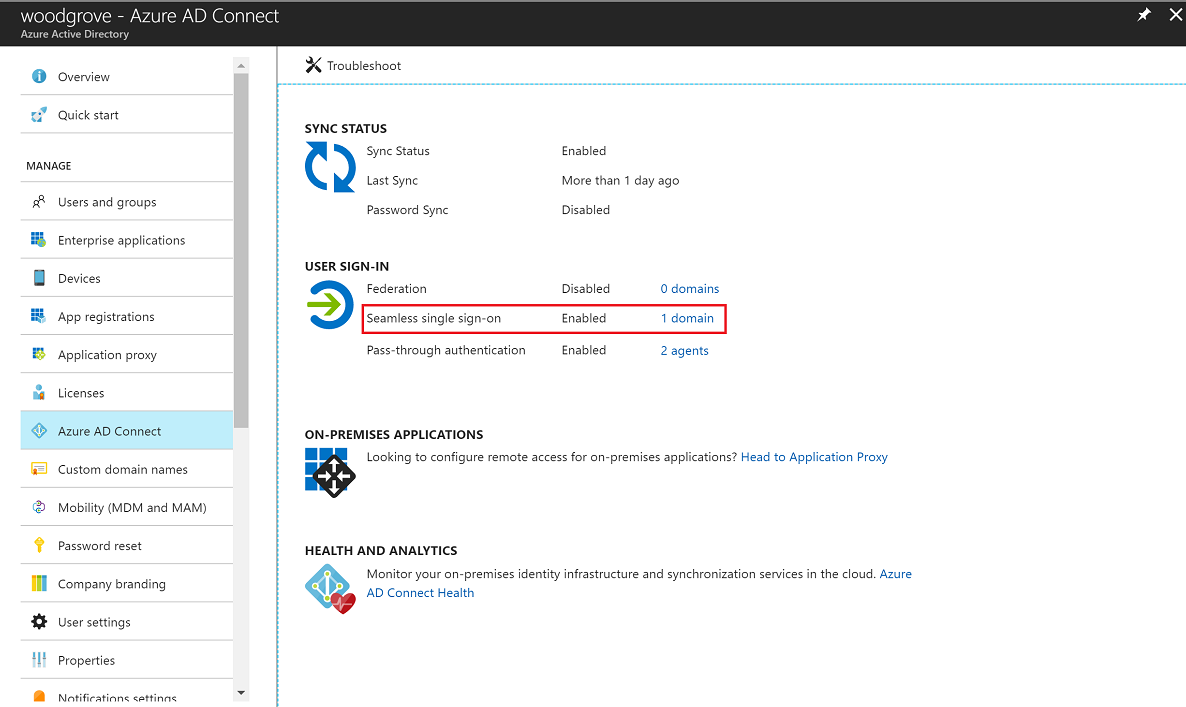

シームレス SSO が正しく有効化されたことを確認するには:

- 少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

- [ID]>[ハイブリッド管理]>[Microsoft Entra Connect]>[Connect sync] の順に移動します。

- [シームレス シングル サインオン] が [有効] に設定されていることを確認します。

重要

シームレス SSO では、オンプレミスの Windows Server AD ディレクトリ内の各 Windows Server AD フォレストに AZUREADSSOACC という名前のコンピューター アカウントが作成されます。 AZUREADSSOACC コンピューター アカウントは、セキュリティ上の理由から強固に保護する必要があります。 ドメイン管理者アカウントだけにこのコンピューター アカウントの管理を許可するようにしてください。 コンピューター アカウント上で Kerberos 委任が無効になっていること、および Windows Server AD 内の他のどのアカウントにも、AZUREADSSOACC コンピューター アカウント上の委任のアクセス許可がないことを確認してください。 コンピューター アカウントを組織単位に保存して、偶発的な削除から保護し、ドメイン管理者のみがアクセスできるようにします。

注意

オンプレミス環境内で Pass-the-Hash および Credential Theft Mitigation アーキテクチャを使用している場合は、適切な変更を行って AZUREADSSOACC コンピューター アカウントが最終的に検疫コンテナー内にないことを確認します。

機能をロールアウトする

次のセクションの指示に従って、シームレス SSO をユーザーに徐々にロールアウトできます。 まず、Windows Server AD のグループ ポリシーを使用して、全ユーザーまたは選択したユーザーのイントラネット ゾーン設定に次の Microsoft Entra の URL を追加します。

https://autologon.microsoftazuread-sso.com

グループ ポリシーを使用して、[スクリプトを介したステータス バーの更新を許可する] というイントラネット ゾーン ポリシー設定を有効にする必要もあります。

注意

以下の手順は、Windows 上の Internet Explorer、Microsoft Edge、Google Chrome (信頼済みサイト URL のセットを Google Chrome と Internet Explorer で共有する場合) でのみ機能します。 Mozilla Firefox および macOS 上の Google Chrome をセットアップする方法について確認します。

ユーザーのイントラネット ゾーン設定の変更が必要な理由

既定では、ブラウザーによって特定の URL から適切なゾーン (インターネットまたはイントラネット) が自動的に判断されます。 たとえば、http://contoso/ はイントラネット ゾーンにマップされる一方で、http://intranet.contoso.com/ はインターネット ゾーンにマップされます (URL にピリオドが含まれているため)。 Microsoft Entra の URL と同様に、クラウド エンドポイントの URL をブラウザーのイントラネット ゾーンに明示的に追加しなければ、ブラウザーからクラウド エンドポイントに Kerberos チケットが送信されることはありません。

ユーザーのイントラネット ゾーン設定は 2 通りの方法で変更できます。

| オプション | 管理者の考慮事項 | ユーザー エクスペリエンス |

|---|---|---|

| グループ ポリシー | 管理者はイントラネット ゾーン設定の編集を禁止します | ユーザーは自分の設定を変更できません |

| グループ ポリシーの基本設定 | 管理者はイントラネット ゾーン設定の編集を許可します | ユーザーは自分の設定を変更できます |

グループ ポリシーの詳細な手順

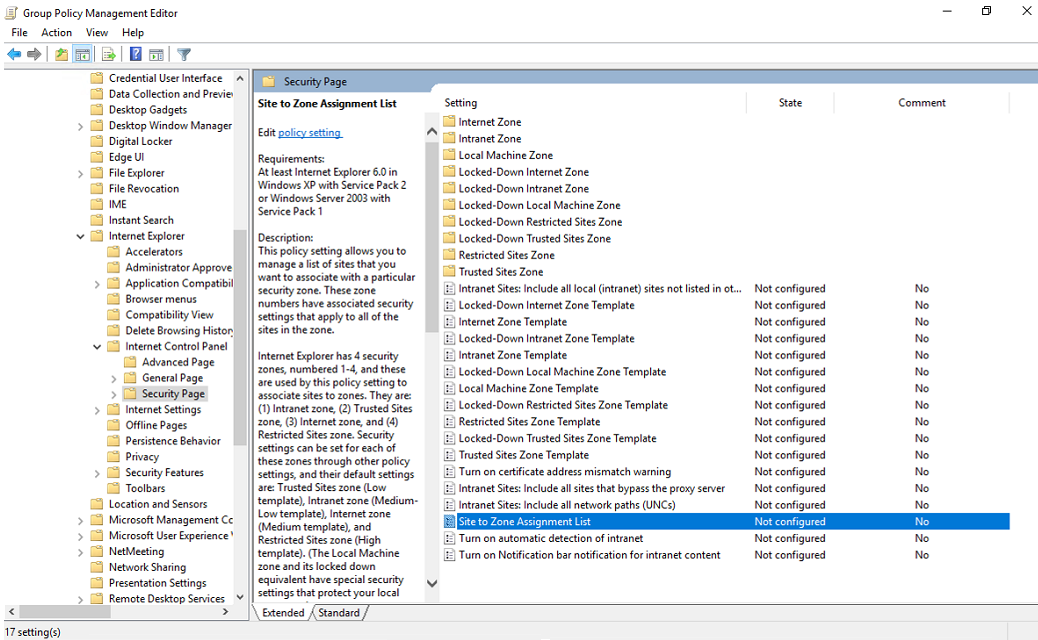

グループ ポリシー管理エディター ツールを開きます。

一部またはすべてのユーザーに適用されるグループ ポリシーを編集します。 この例では、既定のドメイン ポリシーを使用します。

[ユーザーの構成]>[ポリシー]>[管理用テンプレート]>[Windows コンポーネント]>[Internet Explorer]>[インターネット コントロール パネル]>[セキュリティ ページ] の順に移動します。 [サイトとゾーンの割り当て一覧] を選択します。

ポリシーを有効にしてから、ダイアログに次の値を入力します。

[値の名前]: Kerberos チケットの転送先となる Microsoft Entra の URL。

[値] (データ): 1 (イントラネット ゾーンを示す)

結果は次の例のようになります。

値の名前:

https://autologon.microsoftazuread-sso.com値 (データ):1

注意

一部のユーザーにシームレス SSO を使用させない場合 (ユーザー共有キオスクでサインインする場合など) は、前述の値を 4 に設定します。 この操作により、Microsoft Entra の URL が制限付きゾーンに追加され、そのユーザーのシームレス SSO は常に失敗するようになります。

[OK] を選択してから、もう一度 [OK] を選択します。

[ユーザーの構成]>[ポリシー]>[管理用テンプレート]>[Windows コンポーネント]>[Internet Explorer]>[インターネット コントロール パネル]>[セキュリティ ページ]>[イントラネット ゾーン] の順に移動します。 [スクリプトを介したステータス バーの更新を許可する] を選択します。

ポリシー設定を有効にしてから、 [OK] を選択します。

グループ ポリシーの基本設定の詳しい手順

グループ ポリシー管理エディター ツールを開きます。

一部またはすべてのユーザーに適用されるグループ ポリシーを編集します。 この例では、既定のドメイン ポリシーを使用します。

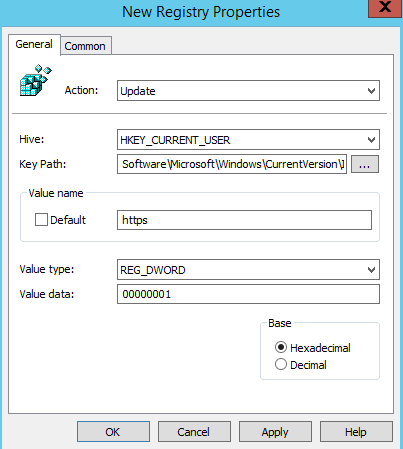

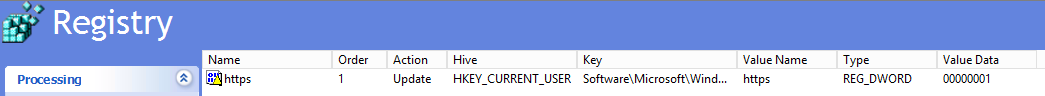

[ユーザーの構成]>[基本設定]>[Windows 設定]>[レジストリ]>[新規]>[レジストリ項目] の順に移動します。

以下の値を示されているとおりに入力または選択して [OK] を選択します。

キー パス: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

値の名前: https

値の型: REG_DWORD

値のデータ: 00000001

ブラウザーの考慮事項

以降のセクションでは、さまざまな種類のブラウザーに固有のシームレス SSO について説明します。

Mozilla Firefox (すべてのプラットフォーム)

お使いの環境で 認証ポリシー設定を使用している場合は、Microsoft Entra の URL (https://autologon.microsoftazuread-sso.com) を SPNEGO セクションに追加するようにします。 PrivateBrowsing オプションを true に設定して、プライベート ブラウズ モードでシームレス SSO を許可することもできます。

Safari (macOS)

macOS を実行しているコンピューターが Windows Server AD に参加していることを確認します。

macOS デバイスを Windows Server AD に参加させる手順については、この記事では説明しません。

Chromium に基づく Microsoft Edge (すべてのプラットフォーム)

お使いの環境で AuthNegotiateDelegateAllowlist または AuthServerAllowlist ポリシー設定をオーバーライドしている場合は、これらのポリシー設定にも Microsoft Entra の URL (https://autologon.microsoftazuread-sso.com) を追加するようにします。

Chromium に基づく Microsoft Edge (macOS および他の非 Windows プラットフォーム)

macOS および他の Windows 以外のプラットフォームの Chromium 版 Microsoft Edge の場合、統合認証用の Microsoft Entra URL を許可リストに追加する方法については、Chromium 版 Microsoft Edge のポリシー リストを参照してください。

Google Chrome (すべてのプラットフォーム)

お使いの環境で AuthNegotiateDelegateAllowlist または AuthServerAllowlist ポリシー設定をオーバーライドしている場合は、これらのポリシー設定にも Microsoft Entra の URL (https://autologon.microsoftazuread-sso.com) を追加するようにします。

macOS

サードパーティの Active Directory グループ ポリシーの拡張機能を使用して、Microsoft Entra の URL を macOS の Firefox および Google Chrome のユーザーにロールアウトする場合については、この記事では扱いません。

ブラウザーの既知の制限事項

拡張保護モードで実行されている場合、シームレス SSO は Internet Explorer ブラウザーでも機能しません。 シームレス SSO では、Chromium に基づく Microsoft Edge の次期バージョンがサポートされています。仕様により InPrivate とゲスト モードで機能します。 Microsoft Edge (レガシ) はサポートされなくなりました。

対応するドキュメントに基づいて、InPrivate またはゲスト ユーザー用に AmbientAuthenticationInPrivateModesEnabled を構成することが必要な場合があります。

シームレス SSO をテストする

特定のユーザーについてこの機能をテストするには、次の条件がすべて満たされていることを確認してください。

- ユーザーが会社のデバイスでサインインしている。

- デバイスが Windows Server AD ドメインに参加している。 デバイスは Microsoft Entra に参加している必要はありません。

- デバイスが、企業のワイヤードまたはワイヤレス ネットワーク上や、VPN 接続などのリモート アクセス接続を介してドメイン コントローラーに直接接続している。

- グループ ポリシーを使用して、このユーザーに機能がロールアウトされている。

ユーザーがユーザー名を入力するがパスワードは入力しないシナリオをテストするには、次の手順に従います。

- [https://manage.visualstudio.com](https://myapps.microsoft.com ) にサインインします。 必ずブラウザーのキャッシュをクリアするか、サポートされているいずれかのブラウザーのプライベート モードでの新しいプライベート ブラウザー セッションを使用してください。

ユーザーがユーザー名またはパスワードを入力する必要がないシナリオをテストするには、次のいずれかの手順を使用します。

- [https://manage.visualstudio.com](

https://myapps.microsoft.com/contoso.onmicrosoft.com) にサインインします。 必ずブラウザーのキャッシュをクリアするか、サポートされているいずれかのブラウザーのプライベート モードでの新しいプライベート ブラウザー セッションを使用してください。contosoを、実際のテナント名に置き換えます。 - 新しいプライベート ブラウザー セッションで

https://myapps.microsoft.com/contoso.comにサインインします。contoso.comを、自分のテナントで検証されたドメイン (フェデレーション ドメインではなく) に置き換えます。

キーをロール オーバーする

この機能を有効にするとき、Microsoft Entra Connect によって、シームレス SSO を有効にしたすべての Windows Server AD フォレストでコンピューター アカウント (Microsoft Entra ID を表します) が作成されます。 詳細については、「Microsoft Entra のシームレス シングル サインオン: 技術的な詳細情報」を参照してください。

重要

コンピューター アカウントの Kerberos 解読キーが流出した場合、それを利用し、その Windows Server AD フォレストのあらゆるユーザーに対して Kerberos チケットが生成されます。 悪意のあるアクターが、Microsoft Entra のサインインを偽装し、ユーザーを危険にさらす可能性があります。 定期的に (または、少なくとも 30 日ごとに) Kerberos の解読キーをロールオーバーすることを強くお勧めします。

キーのロールオーバー方法の詳細については、「Microsoft Entra のシームレス シングル サインオン: よく寄せられる質問」を参照してください。

重要

この機能を有効にした後に、"直ちに" この手順を実行する必要はありません。 少なくとも 30 日に 1 回は、Kerberos 暗号化の解除キーをロールオーバーしてください。

次のステップ

- 技術的な詳細: シームレス シングル サインオン機能のしくみを理解します。

- よく寄せられる質問: シームレス シングル サインオンに関してよく寄せられる質問への回答を示します。

- トラブルシューティング: シームレス シングル サインオン機能に関する一般的な問題の解決方法を説明します。

- UserVoice: Microsoft Entra フォーラムに、新しい機能の要望を投稿できます。