チュートリアル: Microsoft Entra SSO と Jamf Pro の統合

このチュートリアルでは、Jamf Pro を Microsoft Entra ID と統合する方法について説明します。 Jamf Pro を Microsoft Entra ID と統合すると、次のことができます。

- Microsoft Entra ID を使って Jamf Pro にアクセスできるユーザーを制御します。

- ユーザーが自分の Microsoft Entra アカウントを使って Jamf Pro に自動的にサインインできるように設定できます。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- シングル サインオン (SSO) が有効な Jamf Pro サブスクリプション。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- Jamf Pro では、SP Initiated SSO と IdP Initiated SSO がサポートされます。

ギャラリーからの Jamf Pro の追加

Microsoft Entra ID への Jamf Pro の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Jamf Pro を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Jamf Pro」と入力します。

- 結果のパネルから [Jamf Pro] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Jamf Pro 用の SSO を Microsoft Entra ID で構成してテストする

B.Simon というテスト ユーザーを使って、Jamf Pro に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Jamf Pro の関連ユーザーとの間にリンク関係を確立する必要があります。

このセクションでは、Jamf Pro に対する Microsoft Entra SSO を構成してテストします。

- Microsoft Entra ID で SSO を構成して、ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーを作成して、B.Simon アカウントを使って Microsoft Entra SSO をテストします。

- Microsoft Entra テスト ユーザーを割り当てて、B.Simon が Microsoft Entra ID で SSO を使用できるようにします。

- Jamf Pro の SSO を構成して、アプリケーション側で SSO 設定を構成します。

- Jamf Pro のテスト ユーザーを作成する - Jamf Pro で B.Simon に対応するユーザーを作成し、Microsoft Entra のこのユーザーにリンクさせます。

- SSO の構成をテストして、この構成が機能することを確認します。

Microsoft Entra ID で SSO を構成する

このセクションでは、Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Jamf Pro] アプリケーション統合ページに移動し、[管理] セクションを見つけて、[シングル サインオン] を選択します。

[シングル サインオン方式の選択] ページで、[SAML] を選択します。

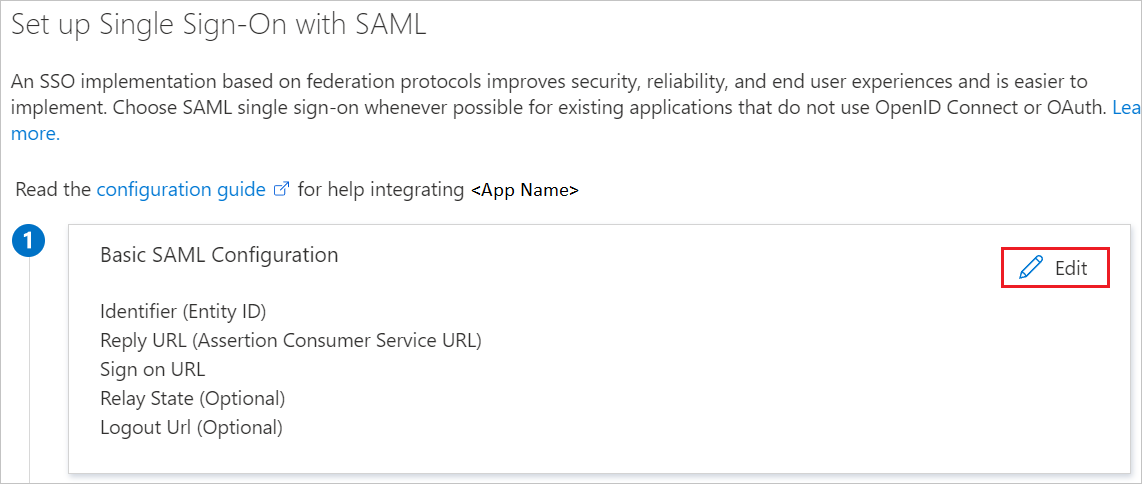

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、アプリケーションを IdP-Initiated モードで構成する場合は、次のフィールドの値を入力します。

a. [識別子] ボックスに、

https://<subdomain>.jamfcloud.com/saml/metadataという形式で URL を入力します。b. [応答 URL] ボックスに、

https://<subdomain>.jamfcloud.com/saml/SSOという形式で URL を入力します。[追加の URL を設定します] を選択します。 SP-Initiated モードでアプリケーションを構成する場合は、[サインオン URL] ボックスに

https://<subdomain>.jamfcloud.com形式で URL を入力します。注意

これらは実際の値ではありません。 実際の識別子、応答 URL、サインオン URL でこれらの値を更新します。 実際の識別子の値を Jamf Pro ポータルの [シングル サインオン] セクションから取得します。これについては、このチュートリアルで後ほど説明します。 実際のサブドメインの値を識別子の値から抽出し、サインオン URL と応答 URL としてそのサブドメイン情報を使用できます。 [基本的な SAML 構成] セクションに示されている形式を参照することもできます。

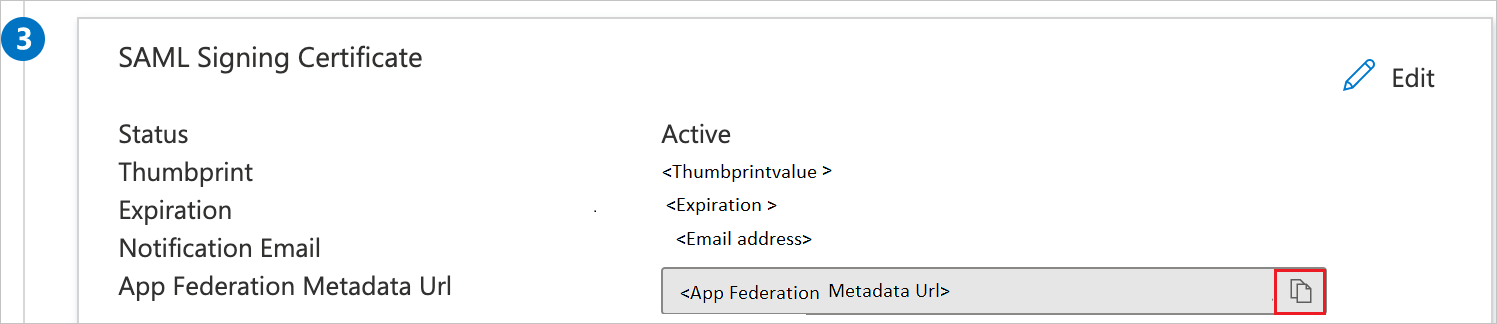

[Set up Single Sign-On with SAML](SAML によるシングル サインオンのセットアップ) ページの [SAML 署名証明書] セクションに移動し、コピー ボタンを選択して [アプリのフェデレーション メタデータ URL] をコピーし、お使いのコンピューターに保存します。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部にある [新しいユーザー] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- [名前] フィールドに「

B.Simon」と入力します。 - [ユーザー名] フィールドに、「

@ . 」と入力します。 たとえば、「 B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [作成] を選択します

- [名前] フィールドに「

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に Jamf Pro へのアクセスを許可します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Jamf Pro] の順に移動します。

- アプリの概要ページで、 [管理] セクションを見つけて、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、[割り当ての追加] ダイアログ ボックスで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログ ボックスの [ユーザー] の一覧で [B.Simon] を選択し、画面の下部にある [選択] ボタンを選択します。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログ ボックスで、 [割り当て] ボタンを選択します。

Jamf Pro の SSO の構成

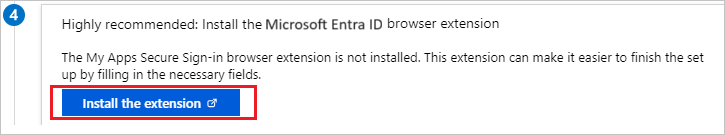

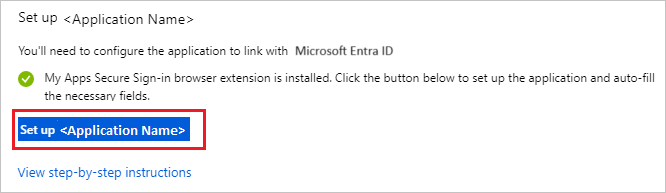

Jamf Pro 内での構成を自動化するには、[拡張機能のインストール] を選択して My Apps Secure Sign-in ブラウザー拡張機能をインストールします。

ブラウザーに拡張機能を追加した後、[Set up Jamf Pro](Jamf Pro のセットアップ) を選択します。 Jamf Pro アプリケーションが開いたら、管理者の資格情報を入力してサインインします。 ブラウザー拡張機能によりアプリケーションが自動的に構成され、手順 3 から 7 までが自動化されます。

Jamf Pro を手動でセットアップしたい場合は、新しい Web ブラウザー ウィンドウを開き、管理者として Jamf Pro 企業サイトにサインインします。 その後、次の手順を行います。

ページの右上隅にある [Settings](設定) アイコンを選択します。

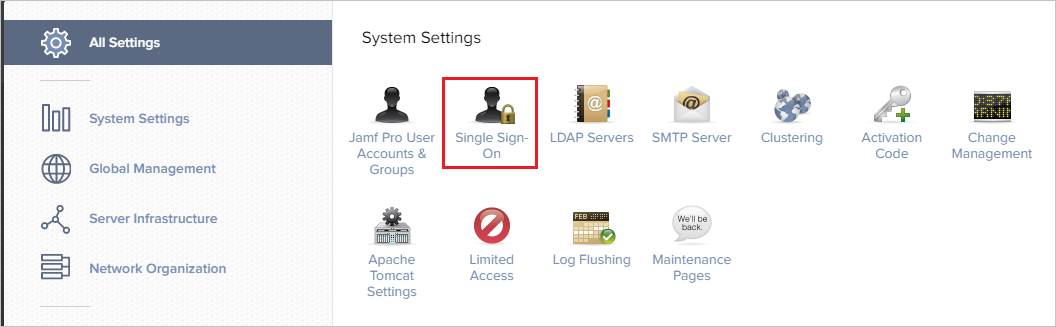

[Single Sign-On](シングル サインオン) を選択します。

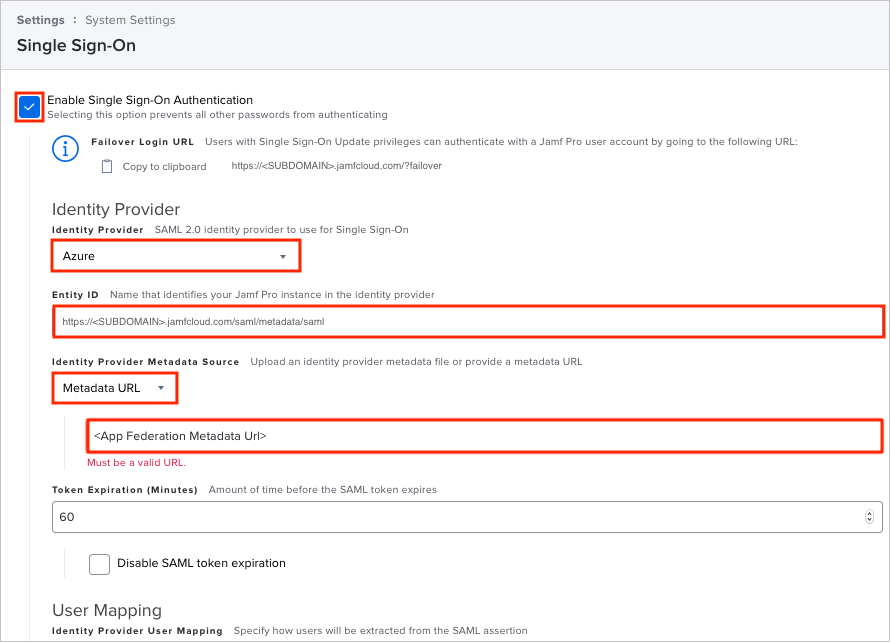

[Single Sign On](シングル サインオン) ページで、次の手順を実行します。

a. [Edit](編集) を選択します。

b. [Enable Single Sign-On Authentication](シングル サインオン認証を有効にする) チェック ボックスをオンにします。

c. [Identity Provider](ID プロバイダー) ドロップダウン メニューからオプションとして [Azure] を選択します。

d. [エンティティ ID] の値をコピーして、[基本的な SAML 構成] セクションにある [識別子 (エンティティ ID)] フィールドに貼り付けます。

Note

<SUBDOMAIN>フィールドの値を使用して、[基本的な SAML 構成] セクションののサインオン URL と応答 URL を入力します。e. [Identity Provider Metadata Source](ID プロバイダー メタデータ ソース) ドロップダウン メニューから [Metadata URL](メタデータ URL) を選択します。 表示されたフィールドに、コピーした [アプリのフェデレーション メタデータ URL] の値を貼り付けます。

f. (任意) トークンの有効期限の値を編集するか、[Disable SAML token expiration](SAML トークンの有効期限を無効にする) を選択します。

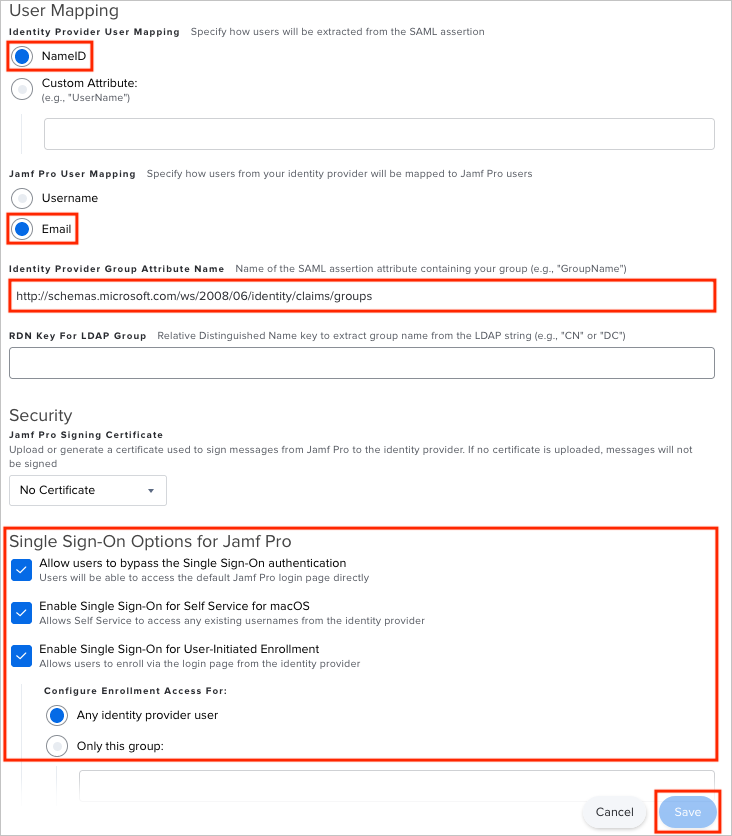

同じページで下へスクロールし、[User Mapping](ユーザー マッピング) セクションを表示します。 その後、次の手順を行います。

a. [Identity Provider User Mapping](ID プロバイダー ユーザー マッピング) で [NameID] オプションを選択します。 既定では、このオプションは [NameID] に設定されていますが、カスタム属性を定義することもできます。

b. [Jamf Pro User Mapping](JAMF PRO ユーザー マッピング) の [Email](電子メール) を選択します。 Jamf Pro は、IdP によって送信された SAML 属性をまずユーザー別でマップし、次にグループ別でマップします。 ユーザーが Jamf Pro にアクセスしようとすると、Jamf Pro がユーザーに関する情報を ID プロバイダーから取得し、それを Jamf Pro の全ユーザー アカウントと照合します。 受信したユーザー アカウントが見つからない場合は、グループ名でのマッチングが試みられます。

c. [IDENTITY PROVIDER GROUP ATTRIBUTE NAME](ID プロバイダー グループ属性名) フィールドに値

http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsを貼り付けます。d. 同じページで、[Security](セキュリティ) セクションまで下にスクロールし、[Allow users to bypass the Single Sign-On authentication](ユーザーがシングル サインオン認証をバイパスできるようにする) を選択します。 この場合、ユーザーは ID プロバイダーのサインイン ページにリダイレクトされて認証されるのではなく、Jamf Pro に直接サインインできるようになります。 ユーザーが ID プロバイダーを経由して Jamf Pro にアクセスしようとした場合は、IdP によって開始される SSO 認証と承認が発生します。

e. [保存] を選択します。

Jamf Pro テスト ユーザーの作成

Microsoft Entra ユーザーが Jamf Pro にサインインできるようにするには、Jamf Pro にプロビジョニングする必要があります。 Jamf Pro へのプロビジョニングは手動での作業となります。

ユーザー アカウントをプロビジョニングするには、次の手順を実行します。

Jamf Pro の企業サイトに管理者としてサインインします。

ページの右上隅にある [Settings](設定) アイコンを選択します。

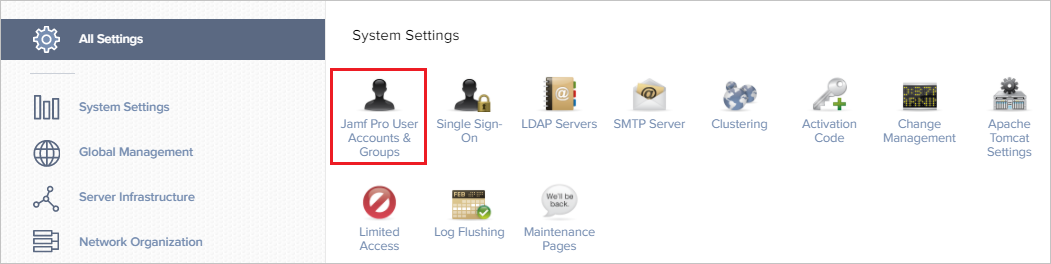

[Jamf Pro User Accounts & Groups]\(Jamf Pro ユーザー アカウントとグループ\) を選択します。

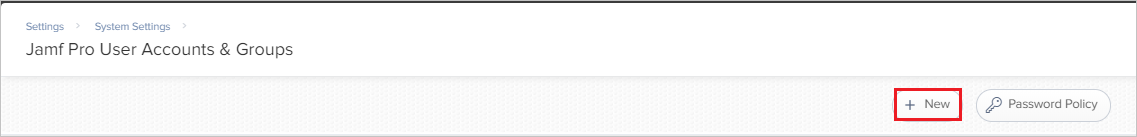

新規を選択します。

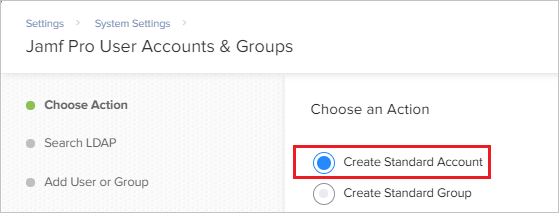

[Create Standard Account](標準アカウントの作成) を選択します。

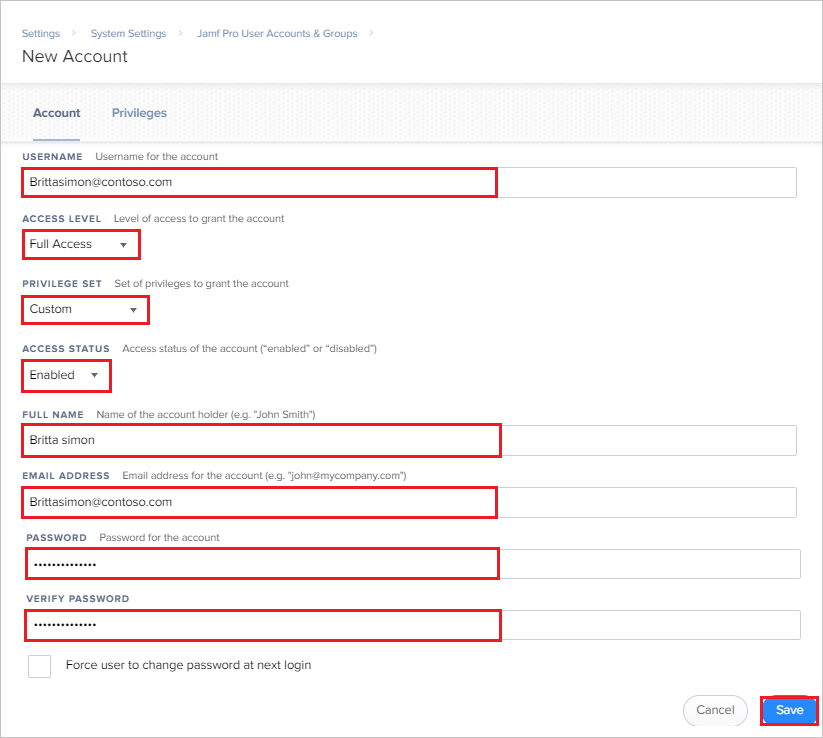

[New Account](新しいアカウント) ダイアログ ボックスで、次の手順を実行します。

a. [USERNAME](ユーザー名) フィールドに「

Britta Simon」(テスト ユーザーのフル ネーム) と入力します。b. [ACCESS LEVEL](アクセス レベル)、[PRIVILEGE SET](特権セット)、[ACCESS STATUS](アクセス ステータス) で、貴社の組織に合ったオプションを選択します。

c. [FULL NAME](フル ネーム) フィールドに「

Britta Simon」と入力します。d. [EMAIL ADDRESS](メール アドレス) フィールドに、Britta Simon アカウントのメール アドレスを入力します。

e. [PASSWORD](パスワード) フィールドに、ユーザーのパスワードを入力します。

f. [VERIFY PASSWORD](パスワードの確認) フィールドに、もう一度ユーザーのパスワードを入力します。

g. [保存] を選択します。

SSO の構成のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP Initiated:

[このアプリケーションをテストします] をクリックします。これにより、ログイン フローを開始できる Jamf Pro のサインオン URL にリダイレクトされます。

Jamf Pro のサインオン URL に直接移動し、そこからログイン フローを開始します。

IDP Initiated:

- [このアプリケーションをテストします] をクリックすると、SSO を設定した Jamf Pro に自動的にサインインされるはずです。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Jamf Pro] タイルをクリックすると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した Jamf Pro に自動的にサインインされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Jamf Pro を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。