クイック スタート:Azure PowerShell を使用した Azure Application Gateway による Web トラフィックの転送

このクイックスタートでは、Azure PowerShell を使用してアプリケーション ゲートウェイを作成します。 さらに、それをテストし、正しく動作することを確認します。

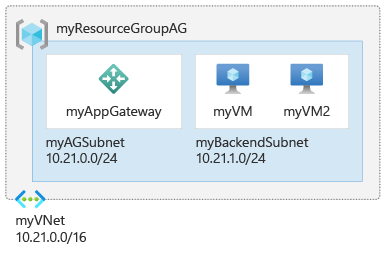

アプリケーション ゲートウェイは、アプリケーション Web トラフィックをバックエンド プール内の特定のリソースに転送します。 リスナーをポートに割り当て、ルールを作成し、リソースをバックエンド プールに追加します。 わかりやすくするために、この記事では、パブリック フロントエンド IP アドレス、アプリケーション ゲートウェイで単一サイトをホストするための基本リスナー、基本要求ルーティング規則、およびバックエンド プール内の 2 つの仮想マシンを使用する簡単な設定を使用します。

また、Azure CLI または Azure portal を使用してこのクイックスタートを完了することもできます。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- Azure PowerShell バージョン 1.0.0 以降 (Azure PowerShell をローカルで実行する場合)。

Azure Cloud Shell

Azure では、ブラウザーを介して使用できる対話型のシェル環境、Azure Cloud Shell がホストされています。 Cloud Shell で Bash または PowerShell を使用して、Azure サービスを操作できます。 ローカル環境に何もインストールしなくても、Cloud Shell にプレインストールされているコマンドを使用して、この記事のコードを実行できます。

Azure Cloud Shell を開始するには、以下のようにします。

| オプション | 例とリンク |

|---|---|

| コードまたはコマンド ブロックの右上隅にある [使ってみる] を選択します。 [使ってみる] を選択しても、コードまたはコマンドは Cloud Shell に自動的にはコピーされません。 |  |

| https://shell.azure.com に移動するか、[Cloud Shell を起動する] ボタンを選択して、ブラウザーで Cloud Shell を開きます。 |  |

| Azure portal の右上にあるメニュー バーの [Cloud Shell] ボタンを選択します。 |  |

Azure Cloud Shell を使用するには、以下のようにします。

Cloud Shell を開始します。

コード ブロック (またはコマンド ブロック) の [コピー] ボタンを選択し、コードまたはコマンドをコピーします。

Windows と Linux では Ctrl+Shift+V キーを選択し、macOS では Cmd+Shift+V キーを選択して、コードまたはコマンドを Cloud Shell セッションに貼り付けます。

Enter キーを選択して、コードまたはコマンドを実行します。

注意

Azure を操作するには、Azure Az PowerShell モジュールを使用することをお勧めします。 作業を開始するには、Azure PowerShell のインストールに関する記事を参照してください。 Az PowerShell モジュールに移行する方法については、「AzureRM から Az への Azure PowerShell の移行」を参照してください。

Azure に接続する

Azure に接続するには、Connect-AzAccount を実行します。

リソース グループを作成する

Azure で、関連するリソースをリソース グループに割り当てます。 既存のリソース グループを使用することも、新しいリソース グループを作成することもできます。

新しいリソース グループを作成するには、New-AzResourceGroup コマンドレットを使用します。

New-AzResourceGroup -Name myResourceGroupAG -Location eastus

ネットワーク リソースを作成する

お客様が作成するリソースの間で Azure による通信が行われるには、仮想ネットワークが必要です。 アプリケーション ゲートウェイ サブネットには、アプリケーション ゲートウェイのみを含めることができます。 その他のリソースは許可されません。 Application Gateway 用に新しいサブネットを作成するか、既存のサブネットを使用することができます。 この例では 2 つのサブネットを作成します。1 つはアプリケーション ゲートウェイ用で、もう 1 つはバックエンド サーバー用です。 ユース ケースに従って、Application Gateway のフロントエンド IP アドレスを [パブリック] または [プライベート] に設定できます。 この例では、パブリック フロントエンド IP アドレスを選択します。

New-AzVirtualNetworkSubnetConfigを使用して、サブネット構成を作成します。New-AzVirtualNetworkを使用して、サブネット構成を使用して仮想ネットワークを作成します。New-AzPublicIpAddressを使用して、パブリック IP アドレスを作成します。

Note

仮想ネットワーク サービス エンドポイント ポリシーは現在、Application Gateway のサブネットではサポートされません。

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.21.0.0/24

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.21.1.0/24

New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.21.0.0/16 `

-Subnet $agSubnetConfig, $backendSubnetConfig

New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Static `

-Sku Standard

アプリケーション ゲートウェイの作成

IP 構成とフロントエンド ポートの作成

New-AzApplicationGatewayIPConfigurationを使用して、お客様が作成したサブネットをアプリケーション ゲートウェイに関連付けるための構成を作成します。New-AzApplicationGatewayFrontendIPConfigを使用して、先ほど作成したパブリック IP アドレスをアプリケーション ゲートウェイに割り当てるための構成を作成します。New-AzApplicationGatewayFrontendPortを使用して、アプリケーション ゲートウェイにアクセスするためのポート 80 を割り当てます。

$vnet = Get-AzVirtualNetwork -ResourceGroupName myResourceGroupAG -Name myVNet

$subnet = Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name myAGSubnet

$pip = Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendport = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

Note

Application Gateway フロントエンドでデュアルスタック IP アドレスがサポートされるようになりました (パブリック プレビュー)。 2 つの IPv4 アドレス (パブリックとプライベート) と 2 つの IPv6 アドレス (パブリックとプライベート) という最大 4 つのフロントエンド IP アドレスを作成できるようになりました。

バックエンド プールの作成

New-AzApplicationGatewayBackendAddressPoolを使用して、アプリケーション ゲートウェイのバックエンド プールを作成します。 現時点では、バックエンド プールは空です。 次のセクションでバックエンド サーバーの NIC を作成するときに、それらをバックエンド プールに追加することになります。New-AzApplicationGatewayBackendHttpSettingを使用して、バックエンド プールの設定を構成します。

$backendPool = New-AzApplicationGatewayBackendAddressPool `

-Name myAGBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSetting `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 30

リスナーの作成とルールの追加

Azure では、アプリケーション ゲートウェイを有効にしてトラフィックをバックエンド プールに適切にルーティングするためにリスナーが必要です。 また、受信トラフィックに使用するバックエンド プールをリスナーが判断するには、ルールが必要です。

- 先ほど作成したフロントエンド構成とフロントエンド ポートを指定して、

New-AzApplicationGatewayHttpListenerを使用して、リスナーを作成します。 New-AzApplicationGatewayRequestRoutingRuleを使用して、rule1 という名前のルールを作成します。

$defaultlistener = New-AzApplicationGatewayHttpListener `

-Name myAGListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-Priority 100 `

-HttpListener $defaultlistener `

-BackendAddressPool $backendPool `

-BackendHttpSettings $poolSettings

アプリケーション ゲートウェイの作成

必要な関連リソースを作成したところで、アプリケーション ゲートウェイを作成します。

New-AzApplicationGatewaySkuを使用して、アプリケーション ゲートウェイのパラメーターを指定します。New-AzApplicationGatewayを使用して、アプリケーション ゲートウェイを作成します。

$sku = New-AzApplicationGatewaySku `

-Name Standard_v2 `

-Tier Standard_v2 `

-Capacity 2

New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $backendPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport `

-HttpListeners $defaultlistener `

-RequestRoutingRules $frontendRule `

-Sku $sku

バックエンド サーバー

Application Gateway を作成したら、Web サイトのホストとなるバックエンド仮想マシンを作成します。 バックエンドは、NIC、仮想マシン スケール セット、パブリック IP アドレス、内部 IP アドレス、完全修飾ドメイン名 (FQDN)、と Azure App Service のようなマルチテナント バックエンドで構成できます。

この例では、アプリケーション ゲートウェイのバックエンド サーバーとして使用する 2 つの仮想マシンを作成します。 また、仮想マシンに IIS をインストールして、Azure によってアプリケーション ゲートウェイが正常に作成されたことを確認します。

2 つの仮想マシンの作成

- 先ほど作成した Application Gateway バックエンド プールの構成を

Get-AzApplicationGatewayBackendAddressPoolを使用して取得します。 New-AzNetworkInterfaceを使用して、ネットワーク インターフェイスを作成します。New-AzVMConfigを使用して、仮想マシンの構成を作成します。New-AzVMを使用して、仮想マシンを作成します。

次のコード サンプルを実行して仮想マシンを作成するときに、Azure から資格情報の入力を求められます。 ユーザー名とパスワードを入力します。

$appgw = Get-AzApplicationGateway -ResourceGroupName myResourceGroupAG -Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool -Name myAGBackendPool -ApplicationGateway $appgw

$vnet = Get-AzVirtualNetwork -ResourceGroupName myResourceGroupAG -Name myVNet

$subnet = Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name myBackendSubnet

$cred = Get-Credential

for ($i=1; $i -le 2; $i++)

{

$nic = New-AzNetworkInterface `

-Name myNic$i `

-ResourceGroupName myResourceGroupAG `

-Location EastUS `

-Subnet $subnet `

-ApplicationGatewayBackendAddressPool $backendpool

$vm = New-AzVMConfig `

-VMName myVM$i `

-VMSize Standard_DS2_v2

Set-AzVMOperatingSystem `

-VM $vm `

-Windows `

-ComputerName myVM$i `

-Credential $cred

Set-AzVMSourceImage `

-VM $vm `

-PublisherName MicrosoftWindowsServer `

-Offer WindowsServer `

-Skus 2016-Datacenter `

-Version latest

Add-AzVMNetworkInterface `

-VM $vm `

-Id $nic.Id

Set-AzVMBootDiagnostic `

-VM $vm `

-Disable

New-AzVM -ResourceGroupName myResourceGroupAG -Location EastUS -VM $vm

Set-AzVMExtension `

-ResourceGroupName myResourceGroupAG `

-ExtensionName IIS `

-VMName myVM$i `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' `

-Location EastUS

}

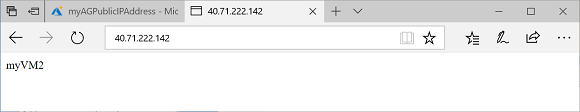

アプリケーション ゲートウェイのテスト

IIS はアプリケーション ゲートウェイを作成するのに必要ではありませんが、このクイックスタートでは、Azure によってアプリケーション ゲートウェイが正常に作成されたかどうかを確認するためにインストールしました。

IIS を使用してアプリケーション ゲートウェイをテストします。

Get-AzPublicIPAddressを実行して、アプリケーション ゲートウェイのパブリック IP アドレスを取得します。- そのパブリック IP アドレスをコピーし、ブラウザーのアドレス バーに貼り付けます。 ブラウザーを更新したら、仮想マシンの名前が表示されるはずです。 応答が有効であれば、アプリケーション ゲートウェイが正常に作成され、バックエンドと正常に接続できることが保証されます。

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

リソースをクリーンアップする

アプリケーション ゲートウェイと共に作成したリソースが不要になったら、リソース グループを削除します。 リソース グループを削除すると、アプリケーション ゲートウェイとそのすべての関連リソースも削除されます。

リソース グループを削除するには、Remove-AzResourceGroup コマンドレットを呼び出します。

Remove-AzResourceGroup -Name myResourceGroupAG