Azure Application Gateway とは

Azure Application Gateway は、Web アプリケーションに対するトラフィックを管理できる Web トラフィック (OSI レイヤー 7) ロード バランサーです。 従来のロード バランサーはトランスポート レイヤー (OSI レイヤー 4 - TCP と UDP) で動作し、送信元 IP アドレスとポートに基づくトラフィックを送信先 IP アドレスとポートにルーティングします。

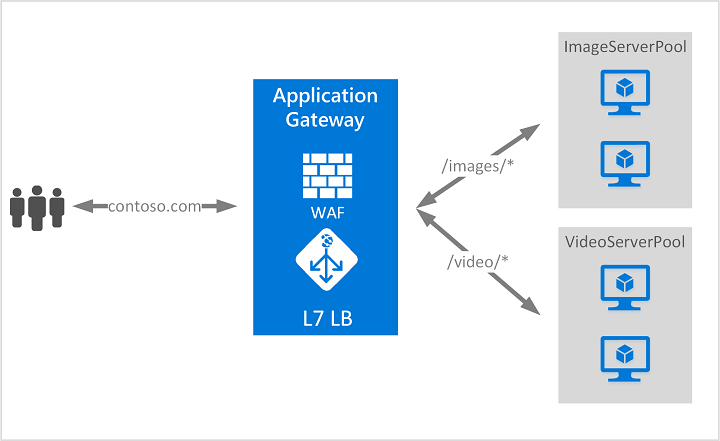

Application Gateway では、URI パスやホスト ヘッダーなど、HTTP 要求の追加属性に基づいてルーティングを決定できます。 たとえば、着信 URL に基づいてトラフィックをルーティングできます。 そのため、/images が着信 URL にある場合、画像用に構成された特定のサーバー セット (プールと呼ばれます) にトラフィックをルーティングできます。 /video が URL にある場合、そのトラフィックはビデオ用に最適化された別のプールにルーティングされます。

この種類のルーティングは、アプリケーション レイヤー (OSI レイヤー 7) の負荷分散と呼ばれます。 Azure Application Gateway は URL ベースのルーティングなどを行うことができます。

Note

Azure では、ユーザーのシナリオのためにフル マネージドの負荷分散ソリューションのスイートが提供されます。

- DNS ベースのグローバルなルーティングを検討中であり、トランスポート層セキュリティ (TLS) プロトコル終端 ("SSL オフロード") の要件や、HTTP/HTTPS 要求ごとまたはアプリケーション層の処理の要件がない場合は、Traffic Manager を検討してください。

- Web トラフィックのグローバル ルーティングを最適化し、迅速なグローバル フェールオーバーによってトップレベルのエンドユーザー パフォーマンスと信頼性を最適化する必要がある場合は、Front Door に関するページを参照してください。

- トランスポート層の負荷分散を行う場合は、Load Balancer を確認してください。

実際のエンド ツー エンドのシナリオでは、必要に応じてこれらのソリューションを組み合わせると役に立つことがあります。 Azure の負荷分散オプションの比較については、「Azure の負荷分散オプションの概要」を参照してください。

特徴

Application Gateway の機能の詳細については、「Azure Application Gateway の機能」を参照してください。

インフラストラクチャ

Application Gateway インフラストラクチャの詳細については、「Azure Application Gateway インフラストラクチャの構成」を参照してください。

セキュリティ

WAF を使用して、L7 レイヤーの DDoS 保護からアプリケーションを保護します。 詳細については、「アプリケーション DDoS Protection」をご覧ください。

Microsoft 独自の脅威インテリジェンスに基づくボット マネージャー ルールを使用して、悪意のあるアクターからアプリを保護。

Azure DDoS Protection プランを使用して、L3 および L4 DDoS 攻撃からアプリケーションを保護します。

Private Link を使用して Application Gateway の背後でバックエンドにプライベート接続し、ゼロトラスト アクセス モデルに対応します。

完全にプライベート専用の Application Gateway デプロイにより、データ漏洩のリスクを排除し、仮想ネットワーク内からの通信のプライバシーを制御します。

アプリ間で一貫したセキュリティ機能を保証する Azure Policy、Azure Advisor、Microsoft Sentinel の統合を使用して、アプリケーションの一元的なセキュリティ エクスペリエンスを提供します。

料金と SLA

Application Gateway の価格情報については、「Application Gateway の価格」を参照してください。

Application Gateway の SLA 情報については、「Application Gateway の SLA」を参照してください。

新着情報

Azure Application Gateway の新機能については、「Azure の更新情報」を参照してください。

次のステップ

要件と環境に応じて、Azure portal、Azure PowerShell、または Azure CLI のいずれかを使用してテスト アプリケーション ゲートウェイを作成できます。

- クイック スタート: Azure Application Gateway による Web トラフィックのルーティング - Azure portal

- クイック スタート - Azure Application Gateway による Web トラフィックのルーティング - Azure PowerShell

- クイック スタート:Azure Application Gateway による Web トラフィックの転送 - Azure CLI

- Lear モジュール: Azure Application Gateway の概要

- アプリケーション ゲートウェイの動作

- Azure Application Gateway に関してよく寄せられる質問