Azure App Configuration インスタンスのアクセス キー認証を無効にする

Azure App Configuration リソースに対するすべての要求は、認証されなければなりません。 既定では、Microsoft Entra の資格情報、またはアクセス キーを使用して、要求を認証することができます。 これら 2 種類の認証スキームでは、アクセス キーより Microsoft Entra ID の方がセキュリティが優れ、使いやすいので、Microsoft ではそちらをお勧めします。 要求の認証に Microsoft Entra ID を使うようクライアントに求めるには、Azure App Configuration リソースでアクセス キーの使用を無効にします。

Azure App Configuration リソースのアクセス キー認証を無効にすると、そのリソースの既存のアクセス キーは削除されます。 既存のアクセス キーを使用したリソースへの以降の要求は拒否されます。 Microsoft Entra ID を使って認証された要求のみが成功します。 Microsoft Entra ID の使用について詳しくは、「Microsoft Entra ID を使用して Azure App Configuration へのアクセスを承認する」をご覧ください。

アクセス キー認証を無効にする

アクセス キー認証を無効にすると、すべてのアクセス キーが削除されます。 実行中のアプリケーションで認証にアクセス キーが使用されている場合、アクセス キー認証が無効になると認証が失敗し始めます。 アクセス キー認証を再度有効にすると、新しいアクセス キーが生成され、古いアクセス キーを使おうとするアプリケーションは失敗します。

警告

現在、アクセス キーを使って Azure App Configuration リソース内のデータにアクセスしているクライアントがある場合は、アクセス キー認証を無効にする前に、それらのクライアントを Microsoft Entra ID に移行することをお勧めしています。

Azure portal の Azure App Configuration リソースのアクセス キー認証を禁止するには、以下の手順に従います。

Azure portal で Azure App Configuration リソースに移動します。

[設定] から [アクセス設定] 設定を探します。

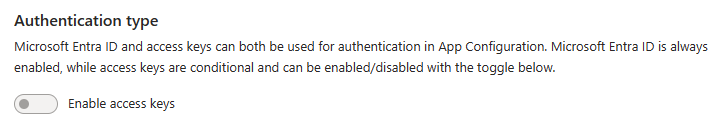

[アクセス キーを有効化] トグルを [無効] に設定します。

アクセス キー認証が無効になっているか確認する

アクセス キー認証が禁止されていることを確認するために、Azure App Configuration リソースのアクセス キーを一覧表示するよう要求することができます。 アクセス キー認証が無効になっている場合、アクセス キーは表示されず、一覧表示の操作を行うと空のリストが返されます。

Azure portal の Azure App Configuration リソースのアクセス キー認証が無効になっていることを確認するには、以下の手順に従います。

Azure portal で Azure App Configuration リソースに移動します。

[設定] から [アクセス設定] 設定を探します。

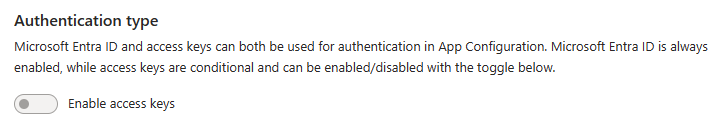

アクセスキーが表示されていないこと、および [アクセス キーを有効化] が [無効] に切り替わっていることを確認します。

アクセス キー認証を許可または禁止するための権限

Azure App Configuration リソースのアクセス キー認証の状態を変更するには、ユーザーが Azure App Configuration リソースを作成および管理する権限を持っている必要があります。 これらのアクセス許可を提供する Azure ロールベースのアクセス制御 (Azure RBAC) ロールには、Microsoft.AppConfiguration/configurationStores/write または Microsoft.AppConfiguration/configurationStores/* アクションが含まれます。 このアクションの組み込みロールには、次のようなロールがあります。

これらのロールでは、Microsoft Entra ID を使って Azure App Configuration リソースのデータにアクセスすることはできません。 ただし、リソースのアクセス キーへのアクセスを許可する Microsoft.AppConfiguration/configurationStores/listKeys/action が含まれています。 このアクセス許可では、ユーザーがアクセス キーを使用して、リソース内のすべてのデータにアクセスできます。

ユーザーがリソースのアクセス キー認証を許可または禁止できるようにするには、ロール割り当てのスコープを Azure App Configuration リソース以上のレベルにする必要があります。 ロール スコープの詳細については、「Azure RBAC のスコープについて」を参照してください。

これらのロールを割り当てる際には、App Configuration リソース作成したり、そのプロパティを更新したりする機能を必要とするユーザーにのみ割り当てるように注意してください。 最小限の特権の原則を使用して、ユーザーに、それぞれのタスクを実行するのに必要な最小限のアクセス許可を割り当てるようにします。 Azure RBAC でアクセスを管理する方法の詳細については、「Azure RBAC のベスト プラクティス」を参照してください。

Note

従来のサブスクリプション管理者ロールであるサービス管理者と共同管理者には、Azure Resource Manager の所有者ロールと同等のものが含まれています。 所有者ロールにはすべてのアクションが含まれているため、これらの管理者ロールのいずれかを持つユーザーも、App Configuration リソースを作成および管理できます。 詳細については、「Azure ロール、Microsoft Entra ロール、従来のサブスクリプション管理者ロール」を参照してください。

Note

アクセスキー認証が無効になっており、App Configuration ストアの ARM 認証モードがローカルの場合、ARM テンプレート内のキー値の読み取りおよび書き込み機能も無効になります。 これは、ARM テンプレートで使用される Microsoft.AppConfiguration/configurationStores/keyValues リソースにアクセスするには、ローカル ARM 認証モードでのアクセス キー認証が必要であるためです。 パススルー ARM 認証モードを使用することをお勧めします。 詳しくは、「デプロイの概要」を参照してください。