ネットワーク アクセス制御を構成する

Azure SignalR Service では、要求の種類とネットワークのサブセットに基づいて、サービス エンドポイントへのアクセス レベルをセキュリティで保護し、制御することができます。 ネットワーク ルールが構成されている場合、指定された一連のネットワークを介してデータを要求するアプリケーションのみが、SignalR サービスにアクセスできます。

SignalR サービスには、インターネット経由でアクセスできるパブリック エンドポイントがあります。 Azure SignalR Service のプライベート エンドポイントを作成することもできます。 プライベート エンドポイントは、VNet のプライベート IP アドレスを SignalR Service に割り当て、プライベート リンクを介して VNet と SignalR Service 間のすべてのトラフィックを保護します。 SignalR Service ネットワーク アクセス制御は、パブリックとプライベートの両エンドポイントに対するアクセス制御を提供します。

必要に応じて、パブリック エンドポイントと各プライベート エンドポイントに対する特定の種類の要求を許可するか拒否するかを選択できます。 たとえば、パブリック エンドポイントからのすべてのサーバー接続をブロックし、特定の VNet から送信されたものだけにすることができます。

ネットワーク アクセス制御ルールが有効なときに SignalR Service にアクセスするアプリケーションでも、要求に対する適切な認可が必要です。

シナリオ A - パブリック トラフィックなし

すべてのパブリック トラフィックを完全に拒否するには、まず要求の種類を許可しないようにパブリック ネットワーク ルールを構成します。 次に、特定の VNet からのトラフィックにアクセスを許可するルールを構成することができます。 この構成では、アプリケーションに対してセキュリティで保護されたネットワーク境界を構築することができます。

シナリオ B - パブリック ネットワークからのクライアント接続のみ

このシナリオでは、パブリック ネットワークからのクライアント接続のみを許可するようにパブリック ネットワーク ルールを構成できます。 その後、特定の VNet から送信された他の種類の要求を許可するように、プライベート ネットワーク ルールを構成することができます。 この構成では、パブリック ネットワークからアプリ サーバーが非表示になり、アプリ サーバーと SignalR Service 間にセキュリティで保護された接続が確立されます。

ネットワーク アクセス制御の管理

Azure portal を使って、SignalR Service のネットワーク アクセス制御を管理できます。

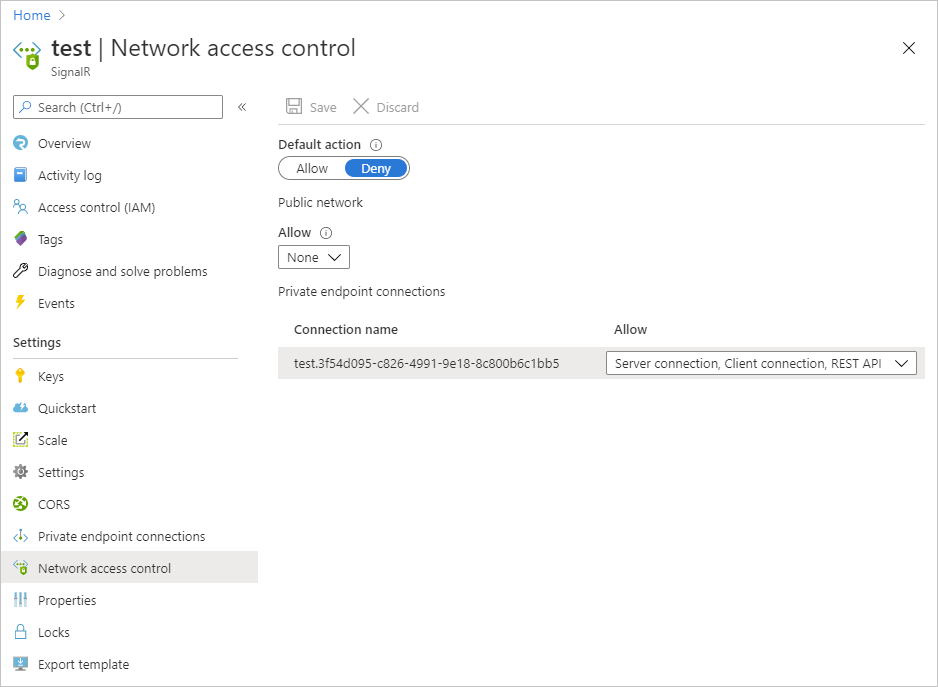

セキュリティで保護する SignalR Service インスタンスに移動します。

左側のメニューから [ネットワーク アクセス制御] を選びます。

既定のアクションを編集するには、[許可/拒否] ボタンを切り替えます。

ヒント

既定のアクションとは、アクセス制御規則が要求と一致しない場合にサービスによって実行されるアクションです。 たとえば、既定のアクションが [拒否] の場合、明示的に承認されていない種類の要求は拒否されます。

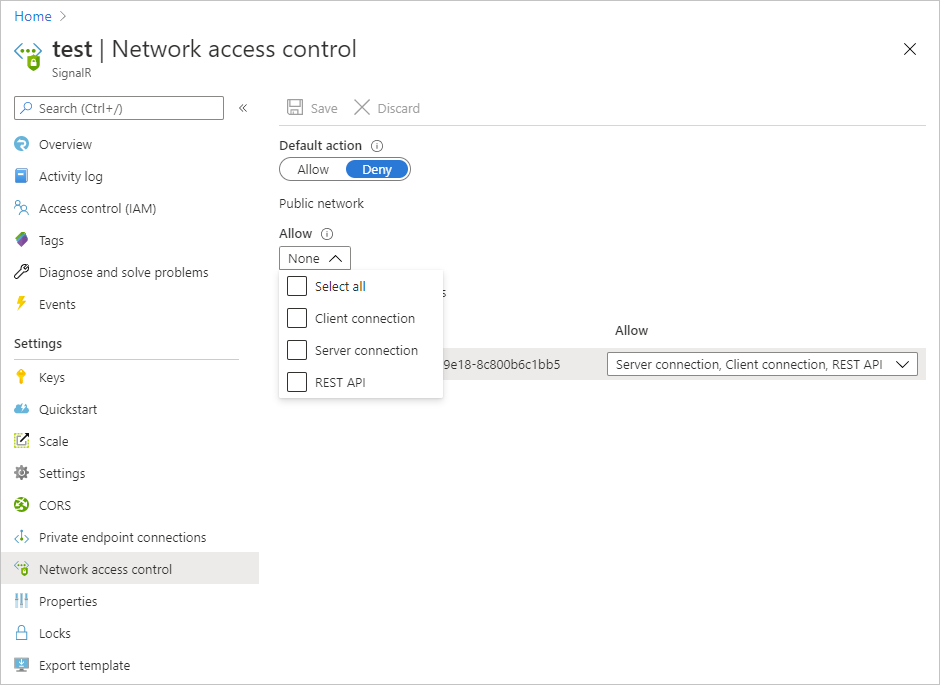

パブリック ネットワーク ルールを編集するには、[パブリック ネットワーク] で許可されている要求の種類を選択します。

プライベート エンドポイント ネットワーク ルールを編集するには、[プライベート エンドポイント 接続] の下の各行で許可された種類の要求を選択します。

[保存] を選択して変更を保存します。

次のステップ

Azure Private Link について学習します。