Azure VMware Solution の ID の概念

Azure VMware Solution プライベート クラウドは、vCenter Server と NSX Manager を使用してプロビジョニングされます。 vCenter Server は仮想マシン (VM) のワークロードを管理するために使用し、NSX Manager はプライベート クラウドを管理して拡張するために使用します。 vCenter Server に対しては CloudAdmin ロールが使用され、NSX-T Manager に対しては (アクセス許可が制限された) CloudAdmin ロールが使用されます。

vCenter Server のアクセスと ID

Azure VMware Solution では、VMware vCenter Server に CloudAdmin という組み込みのローカル ユーザーアカウントがあり、CloudAdmin ロールが割り当てられています。 プライベート クラウドの CloudAdmin ロールを使用して Windows Server Active Directory のユーザーとグループを構成できます。 通常、プライベート クラウドのワークロードは、CloudAdmin ロールによって作成と管理が行われます。 しかし Azure VMware Solution では、CloudAdmin ロールに、他の VMware クラウド ソリューションやオンプレミスのデプロイとは異なる vCenter Server 特権があります。

重要

ローカルの CloudAdmin ユーザー アカウントは、プライベート クラウドの "緊急" シナリオ用の緊急アクセス アカウントとして使用する必要があります。 日常の管理アクティビティや他のサービスとの統合を意図したももではありません。

vCenter Server と ESXi のオンプレミスのデプロイでは、管理者は vCenter Server の administrator@vsphere.local アカウントと ESXi ルート アカウントにアクセスできます。 管理者は、より多くの Windows Server Active Directory ユーザーとグループに割り当てられる場合もあります。

Azure VMware Solution のデプロイでは、管理者が管理者ユーザー アカウントまたは ESXi ルート アカウントにアクセスすることはできません。 ただし、管理者は Windows Server Active Directory ユーザーとグループに vCenter Server の CloudAdmin ロールを割り当てることができます。 CloudAdmin ロールには、オンプレミスのライトウェイト ディレクトリ アクセス プロトコル (LDAP) や Secure LDAP (LDAPS) サーバーなどの ID ソースを vCenter Server に追加するためのアクセス許可は含まれていません。 ただし、実行コマンドを使用して ID ソースを追加し、CloudAdmin ロールをユーザーとグループに割り当てることができます。

プライベート クラウドのユーザー アカウントでは、Microsoft がサポートと管理を行う特定の管理コンポーネントに対するアクセスや管理はできません。 例として、クラスター、ホスト、データストア、分散仮想スイッチがあります。

Note

Azure VMware Solution では、プラットフォーム操作をサポートするために、 vsphere.local シングル サインオン (SSO) ドメインが管理対象リソースとして提供されます。 プライベート クラウドで既定で提供されるものを除き、これを使用してローカルのグループとユーザーを作成または管理することはできません。

重要

Azure VMware Solution では、vCenter Server でカスタム ロールが提供されていますが、現在、Azure VMware Solution ポータルでは提供されていません。 詳細については、この記事の後半の「vCenter Server でカスタム ロールを作成する」セクションを参照してください。

vCenter Server の特権を確認する

Azure VMware Solution プライベート クラウドの vCenter で、Azure VMware Solution の CloudAdmin ロールに許可されている特権を確認するには、次の手順を使用します。

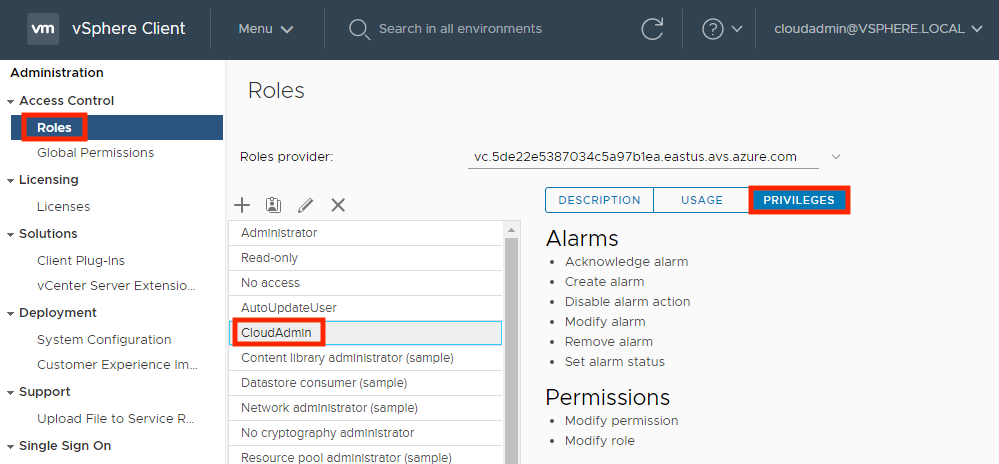

vSphere Client にサインインし、[Menu]\(メニュー\)>[Administration]\(管理\) の順に移動します。

[Access Control]\(アクセス制御\) で、[Roles]\(ロール\) を選択します。

ロールの一覧から [CloudAdmin] を選択し、[Privileges]\(特権\) を選択します。

Azure VMware Solution の CloudAdmin ロールには、vCenter Server に対する次の特権があります。 詳細については、VMware 製品のドキュメントを参照してください。

| Privilege (特権) | 説明 |

|---|---|

| アラーム | アラートの確認 アラームの作成 アラーム アクションの無効化 アラームの変更 アラームの削除 アラームの状態の設定 |

| コンテンツ ライブラリ | ライブラリ項目の追加 信頼ストアへのルート証明書の追加 テンプレートのチェックイン テンプレートのチェックアウト 発行されたライブラリのサブスクリプションの作成 ローカル ライブラリの作成 Harbor レジストリの作成または削除 サブスクライブ済みライブラリの作成 Harbor レジストリ プロジェクトの作成、削除、または消去 ライブラリ項目の削除 ローカル ライブラリの削除 信頼ストアからのルート証明書の削除 サブスクライブ済みライブラリの削除 発行されたライブラリのサブスクリプションの削除 ファイルのダウンロード ライブラリ項目の強制削除 サブスクライブ済みライブラリの強制削除 ストレージのインポート 指定したコンピューティング リソースでの Harbor レジストリ リソースの管理 サブスクリプション情報のプローブ ライブラリ項目のサブスクライバーへの発行 ライブラリのサブスクライバーへの発行 ストレージの読み取り ライブラリ項目の同期 サブスクライブ済みライブラリの同期 イントロスペクションの入力 構成設定の更新 ファイルの更新 ライブラリの更新 ライブラリ項目の更新 ローカル ライブラリの更新 サブスクライブ済みライブラリの更新 発行されたライブラリのサブスクリプションの更新 構成設定の表示 |

| 暗号化操作 | 直接アクセス |

| データストア | 領域の割り当て データストアを参照する データストアの構成 低レベルのファイル操作 ファイルの削除 仮想マシン メタデータの更新 |

| Folder | フォルダーを作成する フォルダーを削除する フォルダーを移動 フォルダーの名前を変更 |

| グローバル | タスクの取り消し グローバル タグ Health イベントのログ記録 カスタム属性の管理 サービス マネージャー カスタム属性の設定 システム タグ |

| Host | vSphere レプリケーション レプリケーションの管理 |

| Network | ネットワークの割り当て |

| アクセス許可 | アクセス許可の変更 ロールの変更 |

| プロファイル駆動型ストレージ | プロファイル駆動型ストレージ ビュー |

| リソース | Apply recommendation リソース プールへの vApp の割り当て リソース プールへの仮想マシンの割り当て リソース プールの作成 電源がオフの仮想マシンの移行 電源がオンの仮想マシンの移行 リソース プールの変更 リソース プールの移動 vMotion のクエリ リソース プールの削除 リソース プールの名前変更 |

| スケジュールされたタスク | タスクを作成する タスクの変更 タスクの削除 タスクの実行 |

| セッション | メッセージ セッションの検証 |

| ストレージ ビュー | ビュー |

| vApp | 仮想マシンの追加 リソース プールの割り当て vApp の割り当て 複製 作成 削除 エクスポート インポート 詳細ビュー 電源オフ 電源投入 名前の変更 Suspend Unregister OVF 環境の表示 vApp アプリケーション構成 vApp インスタンス構成 vApp managedBy 構成 vApp リソース構成 |

| 仮想マシン | 構成の変更 ディスク リースの取得 既存のディスクの追加 新しいディスクの追加 デバイスの追加または削除 詳細な構成 CPU 数の変更 メモリの変更 設定を変更する スワップファイル配置の変更 リソースの変更 ホスト USB デバイスの構成 raw デバイスの構成 managedBy の構成 接続設定の表示 仮想ディスクの拡張 デバイスの設定の変更 フォールト トレランス互換性のクエリ 所有者のないファイルのクエリ パスからの再読み込み ディスクの削除 名前の変更 ゲスト情報のリセット 注釈の設定 ディスク変更追跡の切り替え フォークの親の切り替え 仮想マシン互換性の更新 インベントリの編集 既存からの作成 新規作成 詳細ビュー 登録 削除 Unregister ゲスト操作 ゲスト操作エイリアスの変更 ゲスト操作エイリアスのクエリ ゲスト操作の変更 ゲスト操作プログラム実行 ゲスト操作クエリ 対話 質問に答える 仮想マシンに対するバックアップ操作 CD メディアの構成 フロッピー メディアの構成 デバイスの接続 コンソール対話 スクリーンショットの作成 すべてのディスクのデフラグ ドラッグ アンド ドロップ VIX API によるゲスト オペレーティング システム管理 USB HID スキャン コードの挿入 VMware ツールのインストール 一時停止または一時停止解除 ワイプまたは縮小の操作 電源オフ 電源投入 仮想マシン上のセッションの記録 仮想マシン上のセッションの再生 リセット フォールト トレランスの再開 Suspend フォールト トレランスの一時停止 [テスト フェールオーバー] セカンダリ VM の再起動のテスト フォールト トレランスの無効化 フォールト トレランスの有効化 プロビジョニング ディスク アクセスの許可 ファイル アクセスの許可 読み取り専用ディスク アクセスの許可 仮想マシンのダウンロードの許可 テンプレートの複製 仮想マシンの複製 仮想マシンからテンプレートを作成 ゲストのカスタマイズ テンプレートのデプロイ テンプレートとしてマーク カスタマイズ仕様の変更 ディスクの昇格 カスタマイズ仕様の読み取り サービス構成 通知の許可 グローバル イベント通知のポーリングの許可 サービスの構成の更新 サービス構成の変更 サービス構成のクエリ サービス構成の読み取り スナップショットの管理 スナップショットの作成 スナップショットの削除 スナップショットの名前変更 スナップショットを元に戻す vSphere レプリケーション レプリケーションの設定 レプリケーションの管理 レプリケーションを監視します |

| vService | 依存関係の作成 依存関係の破棄 依存関係の再構成 依存関係の更新 |

| vSphere のタグ付け | vSphere タグの割り当てと割り当て解除 vSphere タグの作成 vSphere タグ カテゴリの作成 vSphere タグの削除 vSphere タグ カテゴリの削除 vSphere タグの編集 vSphere タグ カテゴリの編集 カテゴリの UsedBy フィールドの変更 タグの UsedBy フィールドの変更 |

vCenter Server でカスタム ロールを作成する

Azure VMware Solution では、CloudAdmin ロール以下の権限を持つカスタム ロールの使用がサポートされています。 CloudAdmin ロールを使用して、現在のロールと同等か、それよりも少ない特権を持つカスタム ロールの作成、変更、削除を行います。

Note

CloudAdmin よりも大きい特権を持つロールを作成できます。 ただし、ユーザーまたはグループにロールを割り当てたり、ロールを削除したりすることはできません。 CloudAdmin よりも高い権限を持つロールはサポートされていません。

割り当てと削除ができないロールの作成を防止するために、新しいカスタム ロールを作成するための基礎として CloudAdmin ロールを複製します。

カスタム ロールを作成する

cloudadmin@vsphere.local で、または CloudAdmin ロールを持つユーザーで vCenter Server にサインインします。

[ロール] 構成セクションに移動し、[メニュー]>[管理]>[アクセス コントロール]>[ロール] の順に移動します。

CloudAdmin ロールを選択し、[ロールのクローン作成アクション] アイコンを選択します。

Note

管理者ロールは使用できないため、複製しないでください。 また、作成されたカスタム ロールを cloudadmin@vsphere.local で削除することはできません。

複製するロールの名前を指定します。

ロールの権限を削除し、[OK] を選択します。 複製されたロールは [ロール] 一覧に表示されます。

カスタム ロールを適用する

追加したアクセス許可を必要とするオブジェクトに移動します。 たとえば、フォルダーにアクセス許可を適用するには、[メニュー]>[仮想マシンおよびテンプレート]>[フォルダー名] の順に移動します。

オブジェクトを右クリックし、[アクセス許可の追加] を選択します。

グループまたはユーザーを検索できる [ユーザー] ドロップダウンで ID ソースを選択します。

[ユーザー] セクションで ID ソースを選択したら、ユーザーまたはグループを検索します。

そのユーザーまたはグループに適用するロールを選択します。

Note

ユーザーまたはグループを、CloudAdmin よりも高い権限を持つロールに適用しようとすると、エラーが発生します。

必要に応じて [子へ伝達] をオンにし、[OK] を選択します。 追加されたアクセス許可は、[権限] セクションに表示されます。

VMware NSX Manager のアクセスと ID

Azure portal を使用してプライベート クラウドをプロビジョニングする場合、vCenter Server や VMware NSX Manager などの Software Defined Data Center (SDDC) 管理コンポーネントが顧客向けにプロビジョニングされます。

Microsoft は、VMware NSX Manager や VMware NSX Edge アプライアンスなどの NSX アプライアンスのライフサイクル管理の責任を負います。 Tier-0 ゲートウェイの作成など、ネットワーク構成をブートストラップする役割を担います。

利用者は、たとえば以下に示す VMware NSX ソフトウェア定義ネットワーク (SDN) の構成の責任を負います。

- ネットワーク セグメント

- その他の Tier-1 ゲートウェイ

- 分散ファイアウォール規則

- ゲートウェイ ファイアウォールなどのステートフル サービス

- Tier-1 ゲートウェイのロード バランサー

ユーザーに VMware NSX を管理するための制限された特権を与えるカスタム ロールに割り当てられる組み込みのローカル ユーザーである "cloudadmin" を使用して VMware NSX Manager にアクセスできます。 Microsoft は VMware NSX のライフサイクルを管理しますが、特定の操作はユーザーによって許可されません。 許可されない操作には、ホストおよびエッジ トランスポート ノードの構成の編集やアップグレードの開始が含まれます。 新しいユーザーの場合、Azure VMware Solution は、そのユーザーに必要な特定のアクセス許可セットをデプロイします。 この目的は、Azure VMware Solution コントロール プレーンの構成と Azure VMware Solution プライベート クラウド ユーザーの間で制御を明確に分離することです。

新しいプライベート クラウド デプロイでは、VMware NSX へのアクセス権は、VMware NSX のワークロード用の機能を使用するための特定のアクセス許可のセットを持つ cloudadmin ロールに割り当てられる組み込みのローカル ユーザーである cloudadmin に付与されます。

VMware NSX cloudadmin ユーザーのアクセス許可

Azure VMware Solution NSX では cloudadmin ユーザーには、以下のアクセス許可が割り当てられます。

Note

Azure VMware Solution の VMware NSX cloudadmin ユーザーは、VMware 製品のドキュメント内で言及されている cloudadmin ユーザーと同じではありません。 以下のアクセス許可は、VMware NSX ポリシー API に適用されます。 マネージャー API の機能は、制限される場合があります。

| カテゴリ | Type | 操作 | アクセス許可 |

|---|---|---|---|

| ネットワーク | 接続 | Tier-0 ゲートウェイ Tier-1 ゲートウェイ セグメント |

読み取り専用 フル アクセス フル アクセス |

| ネットワーク | ネットワーク サービス | VPN NAT 負荷分散 転送ポリシー 統計 |

フル アクセス フル アクセス フル アクセス 読み取り専用 フル アクセス |

| ネットワーク | IP 管理 | DNS [DHCP] IP アドレス プール |

フル アクセス フル アクセス フル アクセス |

| ネットワーク | プロファイル | フル アクセス | |

| セキュリティ | 東西のセキュリティ | 分散ファイアウォール 分散 IDS と IPS ID ファイアウォール |

フル アクセス フル アクセス フル アクセス |

| セキュリティ | 南北のセキュリティ | ゲートウェイ ファイアウォール URL 分析 |

フル アクセス フル アクセス |

| セキュリティ | ネットワーク イントロスペクション | 読み取り専用 | |

| セキュリティ | Endpoint Protection | 読み取り専用 | |

| セキュリティ | 設定 | フル アクセス | |

| インベントリ | フル アクセス | ||

| トラブルシューティング | IPFIX | フル アクセス | |

| トラブルシューティング | ポート ミラーリング | フル アクセス | |

| トラブルシューティング | Traceflow | フル アクセス | |

| システム | 構成 設定 設定 設定 |

ID ファイアウォール ユーザーとロール 証明書の管理 (サービス証明書のみ) ユーザー インターフェイス設定 |

フル アクセス フル アクセス フル アクセス フル アクセス |

| システム | 他のすべての | 読み取り専用 |

Azure VMware Solution プライベート クラウドの VMware NSX で、Azure VMware Solution の cloudadmin ロールに付与されているアクセス許可を確認できます。

- NSX Manager にサインインします。

- [システム] に移動し、[ユーザーとロール] を見つけます。

- [ロール] の下にある [cloudadmin] ロールを選択して展開します。

- [ネットワーク]、[セキュリティ] などのカテゴリを選択すると、特定のアクセス許可が表示されます。

Note

2022 年 6 月より前に作成されたプライベート クラウドでは、admin ロールから cloudadmin ロールに切り替わります。 ユーザーが他の統合に対して使用してきた NSX 資格情報を変更できるように、Azure Service Health を通じて、この変更のタイムラインを含む通知が送信されます。

ロールベースのアクセス制御 (RBAC) のための NSX LDAP 統合

Azure VMware Solution のデプロイでは、VMware NSX を外部の LDAP ディレクトリ サービスと統合して、リモート ディレクトリ ユーザーやグループを追加し、オンプレミスのデプロイのようにそれらに対して VMware NSX の RBAC ロールを割り当てることができます。 VMware NSX の LDAP 統合を実現する方法の詳細については、VMware 製品のドキュメントを参照してください。

オンプレミス デプロイとは異なり、Azure VMware Solution では、Azure VMware Solution IaaS コントロール プレーンの構成管理をテナントのネットワークとセキュリティの構成とは分離するためにあらかじめ定義された NSX RBAC ロールがすべてサポートされているわけではありません。 詳細については、次のセクションである「サポートされる NSX RBAC ロール」を参照してください。

Note

VMware NSX LDAP 統合は、SDDC の VMware NSX “cloudadmin” ユーザーでのみサポートされています。

サポートされている NSX RBAC ロールとサポートされていない NSX RBAC ロール

Azure VMware Solution のデプロイでは、VMware NSX の以下の定義済み RBAC ロールが、LDAP 統合でサポートされています。

- 監査人

- Cloudadmin

- LB 管理者

- LB オペレーター

- VPN 管理者

- ネットワーク オペレーター

Azure VMware Solution のデプロイでは、VMware NSX の以下の定義済み RBAC ロールは、LDAP 統合でサポートされていません。

- エンタープライズ管理者

- ネットワーク管理者

- セキュリティ管理者

- NetX パートナー管理者

- GI パートナー管理者

NSX では、Microsoft によって作成された CloudAdmin ロールと同等か、それよりも少ないアクセス許可を持つカスタム ロールを作成できます。 サポートされる "ネットワーク管理者" ロールと "セキュリティ管理者" ロールを作成する方法の例を次に示します。

Note

CloudAdmin ロールで許可されていないアクセス許可を割り当てた場合、カスタム ロールの作成は失敗します。

"AVS ネットワーク管理者" ロールを作成する

このカスタム ロールを作成するには、次の手順を使用します。

[システム]>[ユーザーとロール]>[ロール] に移動します。

ネットワーク管理者を複製し、AVS ネットワーク管理者という名前を付けます。

次のアクセス許可を、次の表の [アクセス許可] 列に示されている "読み取り専用" または "なし" に変更します。

カテゴリ サブカテゴリ 機能 アクセス許可 ネットワーク 接続

ネットワーク サービスTier-0 ゲートウェイ

Tier-0 ゲートウェイ > OSPF

転送ポリシー読み取り専用

なし

なし変更を適用し、ロールを保存します。

"AVS セキュリティ管理者" ロールを作成する

このカスタム ロールを作成するには、次の手順を使用します。

[システム]>[ユーザーとロール]>[ロール] に移動します。

セキュリティ管理者を複製し、"AVS セキュリティ管理者" という名前を付けます。

次のアクセス許可を、次の表の [アクセス許可] 列に示されている "読み取り専用" または "なし" に変更します。

| カテゴリ | サブカテゴリ | 機能 | アクセス許可 |

|---|---|---|---|

| ネットワーク | ネットワーク サービス | 転送ポリシー | なし |

| セキュリティ |

ネットワーク イントロスペクション Endpoint Protection 設定 |

サービス プロファイル |

なし None なし |

- 変更を適用し、ロールを保存します。

Note

VMware NSX の [システム]>[ID ファイアウォール AD] 構成オプションは、NSX カスタム ロールではサポートされていません。 推奨されるのは、カスタム ロールと共にセキュリティ オペレーター ロールをユーザーに割り当てて、そのユーザーに対して ID ファイアウォール (IDFW) 機能の管理を許可することです。

Note

VMware NSX Traceflow 機能は、VMware NSX カスタム ロールではサポートされていません。 推奨されるのは、そのユーザーにカスタム ロールと共に監査担当者ロールを割り当て、そのユーザーに対して Traceflow 機能を有効にすることです。

Note

VMware Aria Operations Automation の Azure VMware Solution の NSX コンポーネントとの統合には、NSX Manager の cloudadmin ロールを持つユーザーに “監査担当者” ロールを追加する必要があります。

次のステップ

Azure VMware Solution のアクセスと ID に関する概念を理解したら、次の事項の学習に進むことができます。