VMware NSX の NSX Edge ノードへのパブリック IP アドレスを有効にする

この記事では、VMware NSX Edge ノードでパブリック IP アドレスを有効にして、Azure VMware Solution のインスタンスに対して VMware NSX を実行する方法について説明します。

ヒント

Azure VMware Solution のインスタンスへのインターネット アクセスを有効にする前に、「インターネット接続の設計に関する考慮事項」を確認します。

NSX の NSX Edge ノードへのパブリック IP アドレスは Azure VMware Solution の機能で、Azure VMware Solution 環境の受信および送信インターネット アクセスを有効にします。

重要

IPv4 パブリック IP アドレスの使用量は、Azure VMware Solution で直接使用することができ、価格 - 仮想マシンの IP アドレスに示されている IPv4 パブリック IP アドレス プレフィックスに基づいて課金されます。 このサービスには、データのイングレスまたはエグレスに対する料金はかかりません。

パブリック IP アドレスの範囲は、Azure VMware Solution プライベート クラウド内の Azure portal と NSX インターフェイスを介して Azure VMware Solution で構成されます。

この機能を使用すると、次の機能を使用できます。

- NSX Edge ノードへのパブリック IP アドレスを予約して使うための、まとまりがあるシンプル エクスペリエンス。

- 1,000 以上のパブリック IP アドレスを受信できる機能。 大規模なインターネット アクセスを有効にします。

- ワークロード VM 用の受信および送信インターネット アクセス。

- インターネットとの間のネットワーク トラフィックに対する分散型サービス拒否 (DDoS) セキュリティ保護。

- パブリック インターネット経由での VMware HCX 移行サポート。

重要

これらのネットワーク ブロック全体で合計最大 64 個のパブリック IP アドレスを設定できます。 64 を超えるパブリック IP アドレスを構成する場合は、必要なアドレスの数を示すサポート チケットを送信してください。

前提条件

- Azure VMware Solution のプライベート クラウド。

- NSX のインスタンス用に設定された DNS サーバー。

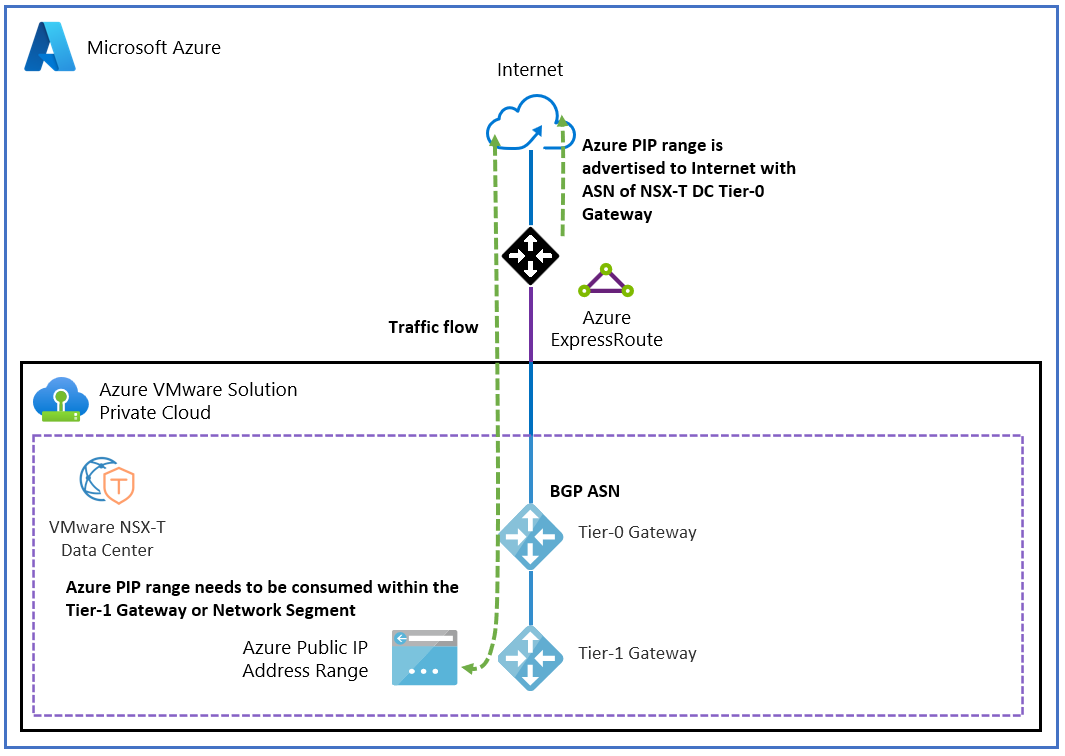

リファレンス アーキテクチャ

次の図は、パブリック IP アドレスを介して NSX の NSX Edge ノードに直接アクセスする、Azure VMware Solution プライベート クラウドとの間のインターネット アクセスを示しています。

重要

NSX の NSX Edge ノードでのパブリック IP アドレスの使用は、逆引き DNS 参照と互換性がありません。 このシナリオを使う場合、Azure VMware Solution でメール サーバーをホストすることはできません。

パブリック IP アドレスまたは範囲を設定する

パブリック IP アドレスまたは範囲を設定するには、Azure portal を使います。

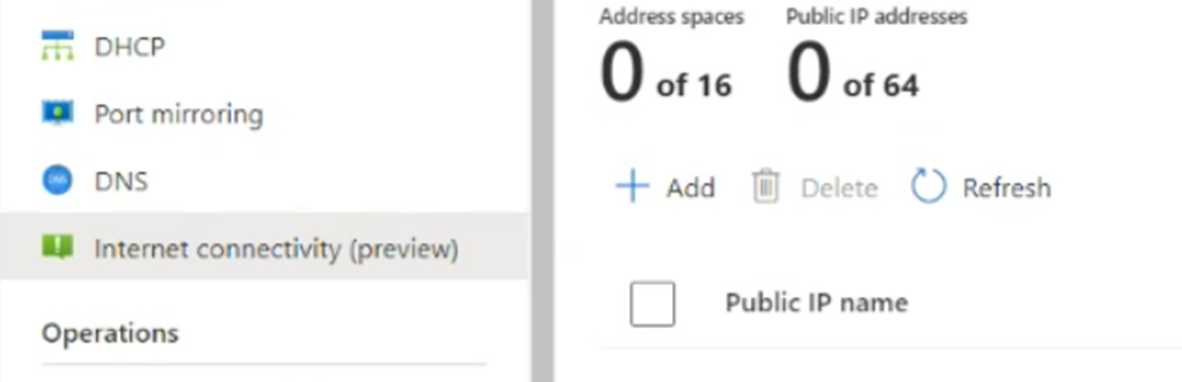

Azure portal にサインインし、Azure VMware Solution プライベート クラウドに移動します。

[ワークロード ネットワーク] の下のリソース メニューで、[インターネット接続] を選びます。

[パブリック IP を使って NSX Edge に接続する] チェック ボックスをオンにします。

重要

パブリック IP アドレスを選ぶ前に、既存の環境への影響を必ず理解しておく必要があります。 詳細については、「インターネット接続の設計に関する考慮事項」を参照してください。 考慮事項には、関連するネットワーク、セキュリティ ガバナンス、コンプライアンス チームによるリスク軽減策のレビューを含める必要があります。

パブリック IP を選択します。

パブリック IP 名の値を入力します。 [アドレス空間] ドロップダウン リストで、サブネット サイズを選びます。 次に、 [構成] を選択します。

このパブリック IP アドレスは、約 20 分以内に使用可能になります。

サブネットが一覧表示されていることを確認します。 サブネットが表示されない場合は、一覧を更新します。 更新でサブネットの表示に失敗した場合は、構成を再試行してください。

パブリック IP アドレスを設定した後、[パブリック IP を使って NSX Edge に接続する] チェック ボックスをオンにして、他のインターネット オプションをすべてオフにします。

[保存] を選択します。

Azure VMware Solution プライベート クラウドのインターネット接続を正常に有効にし、Microsoft によって割り当てられたパブリック IP アドレスを予約しました。 このパブリック IP アドレスを NSX の NSX Edge ノードに設定して、ワークロードに使用できるようになりました。 NSX はすべての仮想マシン (VM) 通信に使われます。

予約済みのパブリック IP アドレスを NSX の NXS Edge ノードに構成するには、次の 3 つのオプションがあります。

- VM の送信インターネット アクセス

- VM の受信インターネット アクセス

- T1 ゲートウェイで VM へのトラフィックをフィルター処理するゲートウェイ ファイアウォール

VM の送信インターネット アクセス

ポート アドレス変換 (PAT) を備えたソース ネットワーク アドレス変換 (SNAT) サービスを使うと、多数の VM が 1 つの SNAT サービスを使用できます。 この種類の接続を使うことで、多くの VM にインターネット接続を提供できることになります。

重要

指定したアドレス範囲に対して SNAT を有効にするには、ゲートウェイ ファイアウォール規則を構成し、使用する特定のアドレス範囲に対して SNAT を構成する必要があります。 特定のアドレス範囲に対して SNAT を有効にしたくない場合は、ネットワーク アドレス変換 (NAT) から除外するアドレス範囲に対して NAT なし規則を作成する必要があります。 SNAT サービスが期待どおりに動作するためには、NAT なし規則の優先度を SNAT 規則の優先度よりも低くする必要があります。

SNAT 規則を作成する

Azure VMware Solution プライベート クラウドから、[VMware の資格情報] を選択します。

NSX Manager の URL と資格情報を見つけます。

VMware NSX Manager にサインインします。

[NAT Rules] に移動します。

T1 ルーターを選びます。

[Add NAT Rule] を選びます。

規則の名前を入力します。

[SNAT] を選択します。

必要に応じて、SNAT へのサブネットや宛先などの送信元を入力します。

変換された IP アドレスを入力します。 この IP アドレスは、Azure VMware Solution ポータルで予約したパブリック IP アドレスの範囲からのものです。

必要に応じて、規則の優先順位に高い番号を与えます。 この優先順位付けにより、規則が規則一覧のさらに下位に移動し、より具体的な規則が最初に一致するようになります。

[保存] を選択します。

ログは、ログ スライダーを使って有効にします。

VMware NSX NAT の構成とオプションの詳細については、NSX Data Center NAT 管理ガイドを参照してください。

NAT なし規則を作成する

NSX Manager で NAT なし、または SNAT なし規則を作成して、NAT の実行から特定の一致を除外できます。 このポリシーを使うと、プライベート IP アドレス トラフィックが既存のネットワーク変換規則をバイパスできるようになります。

- Azure VMware Solution プライベート クラウドから、[VMware の資格情報] を選択します。

- NSX Manager の URL と資格情報を見つけます。

- NSX Manager にサインインし、[NAT Rules] を選びます。

- T1 ルーターを選び、[Add NAT Rule] を選びます。

- NAT 規則の種類として [No SNAT] 規則を選びます。

- 変換したくないアドレスの範囲として、送信元 IP の値を選びます。 宛先 IP の値は、送信元 IP アドレス範囲の範囲から到達する内部アドレスである必要があります。

- [保存] を選択します。

VM の受信インターネット アクセス

宛先ネットワーク変換 (DNAT) サービスは、特定のパブリック IP アドレスまたは特定のポートで VM を公開するために使われます。 このサービスは、ワークロード VM への受信インターネット アクセスを提供します。

DNAT 規則を作成する

Azure VMware Solution プライベート クラウドから、[VMware の資格情報] を選択します。

NSX Manager の URL と資格情報を見つけます。

NSX Manager にサインインし、[NAT Rules] を選びます。

T1 ルーターを選び、[Add DNAT Rule] を選びます。

規則の名前を入力します。

アクションとして DNAT を選択します。

宛先の一致には、予約されたパブリック IP アドレスを入力します。 この IP アドレスは、Azure VMware Solution ポータルで予約されているパブリック IP アドレスの範囲からのものです。

変換された IP には、VM のプライベート IP アドレスを入力します。

[保存] を選択します。

必要に応じて、より具体的な一致が得られるように、変換されたポートまたは送信元 IP アドレスを構成します。

VM は、特定のパブリック IP アドレスまたは特定のポートでインターネットに公開されます。

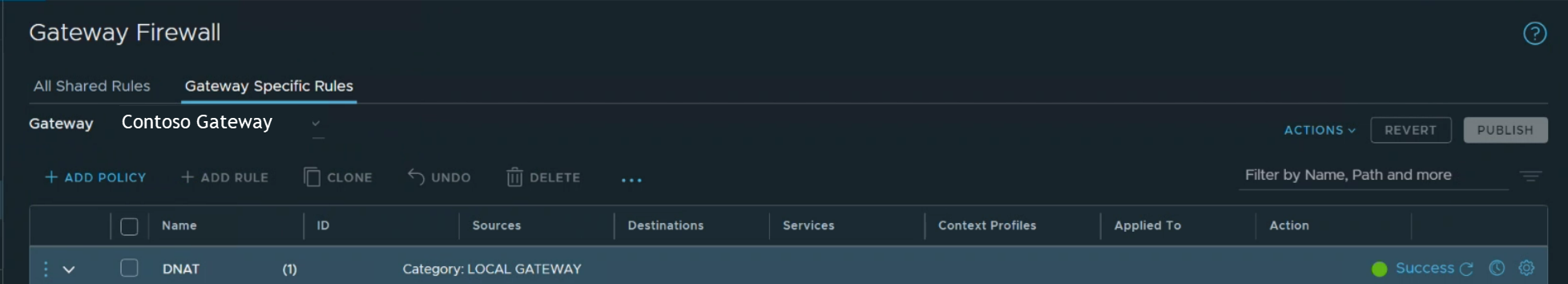

T1 ゲートウェイで VM へのトラフィックをフィルター処理するためのゲートウェイ ファイアウォールを設定する

ゲートウェイ ファイアウォールを介して、パブリック インターネットとの間で送受信されるネットワーク トラフィックのセキュリティ保護を提供できます。

Azure VMware Solution プライベート クラウドから、[VMware の資格情報] を選択します。

NSX Manager の URL と資格情報を見つけます。

NSX Manager にサインインします。

NSX の概要ページで、[Gateway Policies] を選びます。

[Gateway Specific Rules] を選び、T1 ゲートウェイを選び、[Add Policy] を選びます。

[新しいポリシー] を選択し、ポリシー名を入力します。

ポリシーを選び、[Add Rule] を選びます。

規則を構成します。

- [新しいルール] を選択します。

- わかりやすい名前を入力します。

- ソース、宛先、サービス、およびアクションを構成します。

[Match External Address]\(外部アドレスと一致\) を選択して、NAT ルールの外部アドレスにファイアウォール ルールを適用します。

たとえば、次の規則は [Match External Address] に設定されています。 この設定では、パブリック IP アドレスへの Secure Shell (SSH) トラフィックの受信が許可されます。

[Match Internal Address] が指定された場合、宛先は VM の内部 IP アドレスまたはプライベート IP アドレスになります。

NSX ゲートウェイ ファイアウォールの詳細については、NSX ゲートウェイ ファイアウォール管理ガイドを参照してください。 分散ファイアウォールを使って、VM へのトラフィックをフィルター処理できます。 詳細については、NSX 分散ファイアウォール管理ガイドを参照してください。