設計フェーズ 2: Azure 仮想ネットワークとの接続

Azure VMware Solution のプライベート クラウドは、マネージド Azure ExpressRoute 回線を介して Azure 仮想ネットワークに接続します。 詳しくは、「Azure ExpressRoute 回線と Azure VMware Solution プライベート クラウド」をご覧ください。 ハブスポーク Azure ネットワーク (Azure Virtual WAN で構築されたネットワークを含む) では、プライベート クラウドのマネージド回線をハブ ネットワーク (または Virtual WAN ハブ) の ExpressRoute ゲートウェイに接続すると、プライベート クラウドとのレイヤー 3 接続が提供されます。 ただし、多くの場合、セキュリティ ポリシーを適用してリソース間の接続を選択的に許可または拒否することが必要です。 次のものの間ではこれが必要になる可能性があります。

- Azure 仮想ネットワークと、Azure VMware Solution プライベート クラウド内で実行されているVM。

- Azure 仮想ネットワークと、Azure VMware Solution プライベート クラウドの管理エンドポイント。

Azure 仮想ネットワークと vSphere/NSX-T のどちらでも、ネットワーク セグメント化のためのネイティブ コンストラクトが提供されていますが、多くの場合、エンタープライズ規模の環境では、Azure 仮想ネットワークにネットワーク仮想アプライアンス (NVA) としてデプロイされるファイアウォール ソリューションが推奨されるオプションです。 この記事では、ファイアウォール NVA などのカスタム ネクスト ホップを使って、プライベート クラウドと Azure 仮想ネットワークの間でトラフィックをルーティングできる、仮想ネットワークの構成に焦点を当てます。

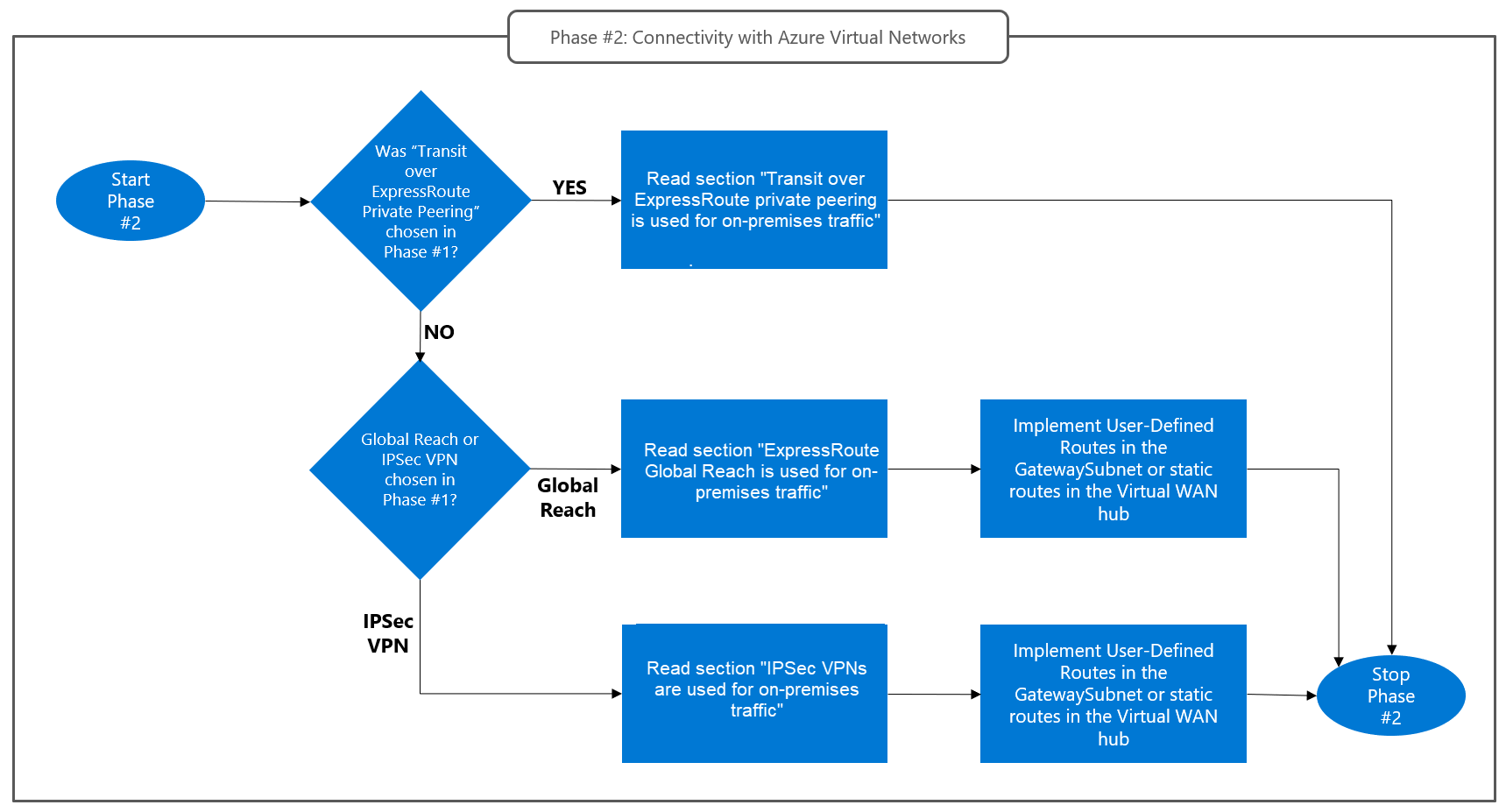

この設計フェーズで行う選択は、オンプレミス接続に関する設計フェーズ 1 で選んだオプションによって異なります。 実際、プライベート クラウドを Azure 仮想ネットワークに接続するマネージド ExpressRoute 回線は、オンプレミス サイトとの接続でも役割を果たすことができます。 これは、設計フェーズ 1 で ExpressRoute プライベート ピアリング経由の転送を選択した場合です。 このフローチャートは、Azure 仮想ネットワークとの接続でのオプション選択プロセスを示したものです。

Azure 仮想ネットワークとの接続について詳しくは、以降のセクションのいずれかをご覧ください。 設計フェーズ 1 で選んだハイブリッド接続オプションと一致するセクションを選んでください。

ExpressRoute プライベート ピアリング経由の転送がオンプレミスのトラフィックに使用される

ExpressRoute プライベート ピアリング経由の転送をオンプレミス サイトとの接続に使うと、トラフィックはハブ ネットワーク内の NVA (通常は Azure Firewall またはサード パーティのファイアウォール ソリューション) を介してルーティングされます。 オンプレミス サイトからのトラフィックは、(お客様が所有する回線に接続された) ExpressRoute ゲートウェイ経由で Azure 仮想ネットワークに入り、ファイアウォール NVA にルーティングされます。 検査の後、トラフィックはマネージド ExpressRoute 回線を介してプライベート クラウドに転送されます (ファイアウォールによって破棄されない場合)。

反対方向のプライベート クラウドからのトラフィックは、設計フェーズ 1 で選んだ実装オプション (単一仮想ネットワークまたは補助仮想ネットワーク) に応じて、ハブ仮想ネットワークまたは補助仮想ネットワークに入ります。 その後、マネージド回線とファイアウォール NVA に接続された ExpressRoute ゲートウェイを介してルーティングされます。 検査の後、トラフィックはお客様が所有する ExpressRoute 回線を介してオンプレミスの宛先に転送されます (ファイアウォールによって破棄されない場合)。

単一仮想ネットワークと補助仮想ネットワークのどちらのオプションにも、宛先 (Azure 仮想ネットワークまたはオンプレミス サイト) に関係なく、プライベート クラウドからのすべてのトラフィックがハブ ネットワーク内のファイアウォール NVA に転送されるルーティング構成が含まれます。 プライベート クラウドで実行されている仮想マシンと Azure リソースの間の接続を許可または破棄するファイアウォール規則を、ファイアウォール ポリシーに追加する必要があります。

ExpressRoute Global Reach がオンプレミスのトラフィックに使用される

オンプレミス サイトとの接続に ExpressRoute Global Reach を使うと、ハブ ネットワークとプライベート クラウドの間の ExpressRoute ゲートウェイ接続では、Azure リソース宛てのトラフィックのみが伝送されます。 このトラフィックをファイアウォール デバイス経由でルーティングするには、次の構成を実装する必要があります。

- 従来のハブスポーク ネットワークでは、NVA 経由で到達する必要がある Azure 上のすべての宛先 (IP プレフィックス) について、ユーザー定義ルート (UDR) をハブ仮想ネットワークの GatewaySubnet に追加する必要があります。 UDR のネクスト ホップ IP アドレスは、ファイアウォールの VIP (Azure Firewall を使うときのファイアウォールのプライベート IP アドレス) です。

- ハブ統合 NVA (Azure Firewall またはサード パーティのセキュリティ ソリューション) を使用する Virtual WAN に基づくハブスポーク ネットワークでは、Virtual WAN ハブの既定のルート テーブルにカスタム静的ルートを追加する必要があります。 Azure VMware Solution から NVA 経由で到達する必要がある IP プレフィックスごとに、UDR が必要です。 これらの UDR のネクスト ホップは、ファイアウォールまたは NVA の VIP である必要があります。 または、セキュリティ保護された Virtual WAN ハブで Virtual WAN のルーティング インテントとルーティング ポリシーをアクティブにして構成することもできます。

IPSec VPN がオンプレミスのトラフィックに使用される

オンプレミス サイトとの接続に IPSec VPN を使う場合は、プライベート クラウドと Azure 仮想ネットワーク内のリソースの間の接続をファイアウォール NVA 経由でルーティングするために、追加のルーティングを構成する必要があります。

- 従来のハブスポーク ネットワークでは、NVA 経由で到達する必要がある Azure 上のすべての宛先 (IP プレフィックス) について、UDR をハブ ネットワークの GatewaySubnet に追加する必要があります。 UDR のネクスト ホップ IP アドレスは、ファイアウォールの VIP (Azure Firewall を使うときのファイアウォールのプライベート IP アドレス) です。

- ハブ統合 NVA (Azure Firewall またはサード パーティのセキュリティ ソリューション) を使用する Virtual WAN に基づくハブスポーク ネットワークでは、Azure VMware Solution から NVA 経由で到達する必要がある宛先 (IP プレフィックス) のセットごとに、Virtual WAN ハブの既定のルート テーブルにカスタム静的ルートを追加する必要があります。 UDR ごとに、ネクスト ホップはファイアウォールまたは NVA の VIP である必要があります。 または、セキュリティ保護された Virtual WAN ハブで Virtual WAN のルーティング インテントとルーティング ポリシーをアクティブにして構成することもできます。

次のステップ

受信インターネット接続について理解します。