Language Understanding サービスでの保存データの暗号化

重要

LUIS は 2025 年 10 月 1 日に廃止され、2023 年 4 月 1 日から新しい LUIS リソースを作成できなくなります。 継続的な製品サポートと多言語機能のベネフィットを得るために、LUIS アプリケーションを会話言語理解に移行することをお勧めします。

データは、クラウドに永続化されるときに、Language Understanding サービスによって自動的に暗号化されます。 Language Understanding サービスの暗号化によってデータが保護され、組織のセキュリティおよびコンプライアンス コミットメントを満たすのに役立ちます。

Azure AI サービスの暗号化について

データは、FIPS 140-2 に準拠する 256 ビット AES 暗号化を使用して暗号化および暗号化解除されます。 暗号化と暗号化解除は透過的であり、暗号化とアクセスはユーザーによって管理されます。 データは既定でセキュリティ保護され、暗号化を利用するためにコードまたはアプリケーションを変更する必要はありません。

暗号化キーの管理について

サブスクリプションでは、Microsoft が管理する暗号化キーが既定で使用されます。 カスタマー マネージド キー (CMK) と呼ばれるユーザー独自のキーを使用してサブスクリプションを管理するオプションもあります。 CMK を使用すると、アクセス制御の作成、ローテーション、無効化、取り消しを、いっそう柔軟に行うことができます。 また、データを保護するために使われる暗号化キーを監査することもできます。

Azure Key Vault でのカスタマー マネージド キー

ユーザー独自のキーを使用してサブスクリプションを管理するためのオプションもあります。 カスタマー マネージド キー (CMK) は Bring Your Own Key (BYOK) とも呼ばれ、これを使用すると、アクセス制御の作成、ローテーション、無効化、取り消しを、いっそう柔軟に行うことができます。 また、データを保護するために使われる暗号化キーを監査することもできます。

カスタマー マネージド キーを格納するには、Azure Key Vault を使用する必要があります。 独自のキーを作成してキー コンテナーに格納することも、Azure Key Vault API を使ってキーを生成することもできます。 Azure AI サービスのリソースとキー コンテナーは、同じリージョンの同じ Microsoft Entra テナント内に存在する必要がありますが、サブスクリプションは異なっていてもかまいません。 Azure Key Vault の詳細については、「Azure Key Vault とは」をご覧ください。

制限事項

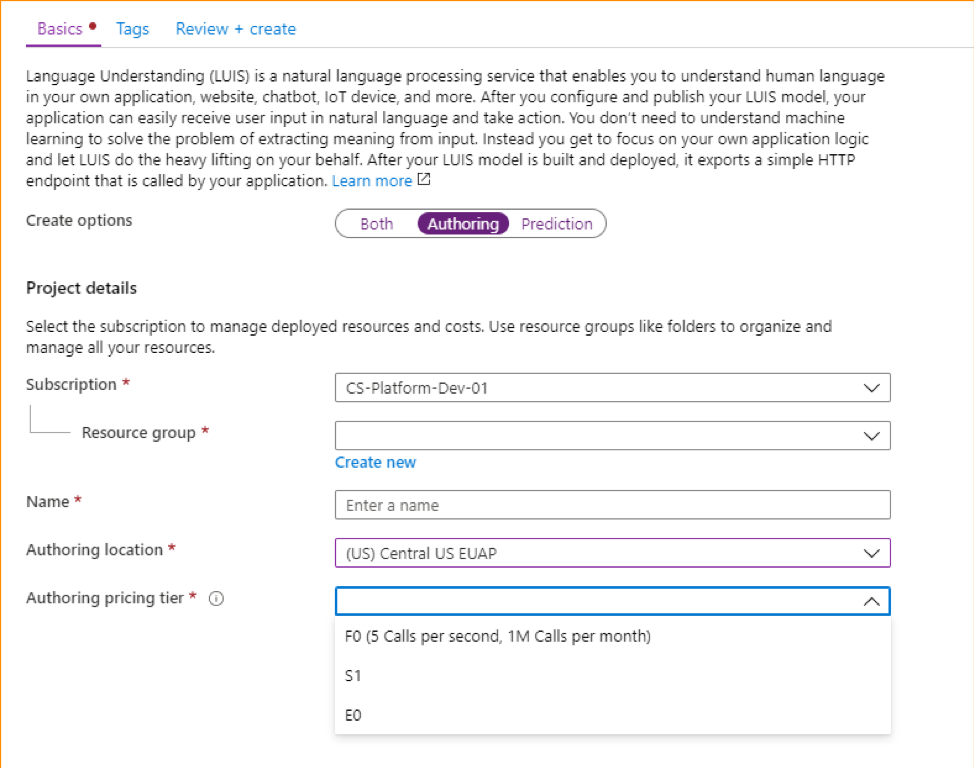

既存のアプリケーションまたは以前に作成したアプリケーションで E0 レベルを使用する場合、いくつかの制限があります。

- E0 リソースへの移行はブロックされます。 ユーザーは、アプリを F0 リソースに移行することだけができます。 既存のリソースを F0 に移行した後は、E0 レベルで新しいリソースを作成できます。

- E0 リソースへの、または E0 リソースからのアプリケーションの移動はブロックされます。 この制限を回避するには、既存のアプリケーションをエクスポートし、E0 リソースとしてインポートします。

- Bing Spell Check 機能はサポートされていません。

- アプリケーションが E0 の場合、エンド ユーザーのトラフィックのログ記録は無効になります。

- Azure AI Bot Service からの音声プライミング機能は、E0 レベルのアプリケーションではサポートされていません。 Azure AI Bot Service ではこの機能を利用できますが、CMK はサポートされていません。

- ポータルからの音声プライミング機能には、Azure Blob Storage が必要です。 詳しくは、独自のストレージの持ち込みに関する記事をご覧ください。

カスタマー マネージド キーを有効にする

新しい Azure AI サービス リソースは、常に Microsoft が管理するキーを使用して暗号化されます。 リソースを作成するときに、カスタマー マネージド キーを有効にすることはできません。 カスタマー マネージド キーは Azure Key Vault に格納され、キー コンテナーは、Azure AI サービス リソースに関連付けられているマネージド ID に対してキーのアクセス許可を付与するアクセス ポリシーを使用して、プロビジョニングする必要があります。 マネージド ID は、CMK の価格レベルを使用してリソースを作成した後でのみ使用できます。

Azure AI サービスの暗号化用に Azure Key Vault でカスタマー マネージド キーを使用する方法については、以下を参照してください。

カスタマー マネージド キーを有効にすると、システム割り当てマネージド ID (Microsoft Entra ID の機能) も有効になります。 システム割り当てマネージド ID が有効になると、このリソースは Microsoft Entra ID に登録されます。 登録された後、マネージド ID には、カスタマー マネージド キーのセットアップ時に選択されたキー コンテナーへのアクセス権が付与されます。 詳しくは、マネージド ID に関する記事をご覧ください。

重要

システム割り当てのマネージド ID を無効にすると、キー コンテナーへのアクセスは削除され、カスタマー キーで暗号化されたデータにはアクセスできなくなります。 このデータに依存する機能はすべて動作しなくなります。

重要

マネージド ID は現在、クロスディレクトリ シナリオをサポートしていません。 Azure portal でカスタマー マネージド キーを構成すると、内部でマネージド ID が自動的に割り当てられます。 その後、サブスクリプション、リソース グループ、またはリソースを 1 つの Microsoft Entra ディレクトリから別の Microsoft Entra ディレクトリに移動した場合、そのリソースに関連付けられているマネージド ID は新しいテナントに転送されないため、カスタマー マネージド キーが機能しなくなることがあります。 詳細については、Azure リソース用マネージド ID に関する FAQ と既知の問題に関するページの「Microsoft Entra ディレクトリ間でのサブスクリプションの転送」を参照してください。

Azure Key Vault にカスタマー マネージド キーを格納する

カスタマー マネージド キーを有効にするには、Azure キー コンテナーを使用してキーを格納する必要があります。 Key Vault で [論理的な削除] と [Do Not Purge](消去しない) の両方のプロパティを有効にする必要があります。

Azure AI サービスの暗号化では、サイズが 2048 の RSA キーのみがサポートされています。 キーの詳細については、「Azure Key Vault のキー、シークレット、証明書について」の「Key Vault のキー」を参照してください。

カスタマー マネージド キーをローテーションする

Azure Key Vault のカスタマー マネージド キーは、お使いのコンプライアンス ポリシーに従ってローテーションすることができます。 キーをローテーションするときは、新しいキー URI を使用するように Azure AI サービス リソースを更新する必要があります。 Azure portal で新しいバージョンのキーを使用するようにリソースを更新する方法については、Azure portal を使用した Azure AI サービス用のカスタマー マネージド キーの構成に関する記事の「キーのバージョンを更新する」セクションをご覧ください。

キーをローテーションしても、リソースのデータの再暗号化はトリガーされません。 ユーザーがこれ以上操作を行う必要はありません。

カスタマー マネージド キーへのアクセス権を取り消す

カスタマー マネージド キーへのアクセス権を取り消すには、PowerShell または Azure CLI を使用します。 詳細については、Azure Key Vault PowerShell に関する記事、または Azure Key Vault CLI に関する記事を参照してください。 アクセス権を取り消すと、Azure AI サービスで暗号化キーにアクセスできなくなるため、Azure AI サービス リソース内のすべてのデータへのアクセスが事実上ブロックされます。