Git 資格情報を構成し、リモート リポジトリを Azure Databricks に接続する

この記事では、Databricks Git フォルダー (旧称 Repos) を使ってリモート リポジトリを接続できるように、Databricks で Git 資格情報を構成する方法について説明します。

サポートされている Git プロバイダー (クラウドとオンプレミス) の一覧については、「サポートされている Git プロバイダー」をお読みください。

- OAuth 2.0 を使用して GitHub アカウントを認証する

- PAT を使用して GitHub アカウントを認証する

- きめ細かい PAT を使用して GitHub アカウントを認証する

- PAT を使用して GitLab アカウントを認証する

- Microsoft Azure DevOps リポジトリへのアクセスを認証する

- Atlassian BitBucket リポジトリへのアクセスを認証する

GitHub と GitHub AE

以下の情報は、GitHub および GitHub AE のユーザーに適用されます。

PAT ではなく Databricks GitHub アプリを使用する理由

Databricks Git フォルダーでは、ホストされた GitHub アカウントを使用している場合、PAT の代わりに Databricks GitHub App をユーザー認証用に選択できます。 GitHub アプリを使うと、PAT に対して次の利点がもたらされます。

- ユーザー認証に OAuth 2.0 を使用しています。 OAuth 2.0 リポジトリのトラフィックは、強力なセキュリティのために暗号化されます。

- 統合がより簡単で (以下の手順を参照)、トークンを個別に追跡する必要がありません。

- トークンの更新は自動的に処理されます。

- 統合は、特定の Git リポジトリにスコープし、よりきめ細かなアクセス制御が可能になります。

重要

標準の OAuth 2.0 統合に従い、ユーザーのアクセスおよび更新トークンは Databricks によって格納されます。その他のアクセスの制御はすべて、GitHub によって処理されます。 アクセスおよび更新トークンは、GitHub の既定の有効期限ルールに従っており、アクセス トークンは 8 時間後に期限切れになります (これにより、資格情報が漏洩した場合のリスクが最小限に抑えられます)。 更新トークンの有効期間は、未使用の場合 6 か月です。 リンクされた資格情報は、非アクティブな状態が 6 か月続くと期限切れとなり、ユーザーは再構成する必要があります。

必要に応じて、カスタマー マネージド キー (CMK) 使用して Databricks トークンを暗号化できます。

Databricks GitHub アプリを使用して GitHub アカウントをリンクする

Note

- この機能は、GitHub Enterprise Server ではサポートされていません。 個人用アクセス トークンを使用してください。

Azure Databricks の [ユーザー設定] ページで GitHub アカウントをリンクします。

任意のページの右上隅でユーザー名を選択し、[設定] を選びます。

[リンクされたアカウント] タブを選択してください。

プロバイダーを GitHub に変更し、[GitHub アカウントのリンク] を選び、[リンク] をクリックします。

![Databricks の [GitHub アカウントのリンク]](../_static/images/repos/link-github-account-in-databricks.png)

Databricks GitHub App の認可ページが表示されます。 GitHub App でセットアップを完了することを認可します。これにより、Git フォルダーで Git 操作 (リポジトリのクローンなど) を実行するときに Databricks がユーザーに代わって動作できるようになります。 アプリの認可に関する詳細については GitHub のドキュメントを参照してください。

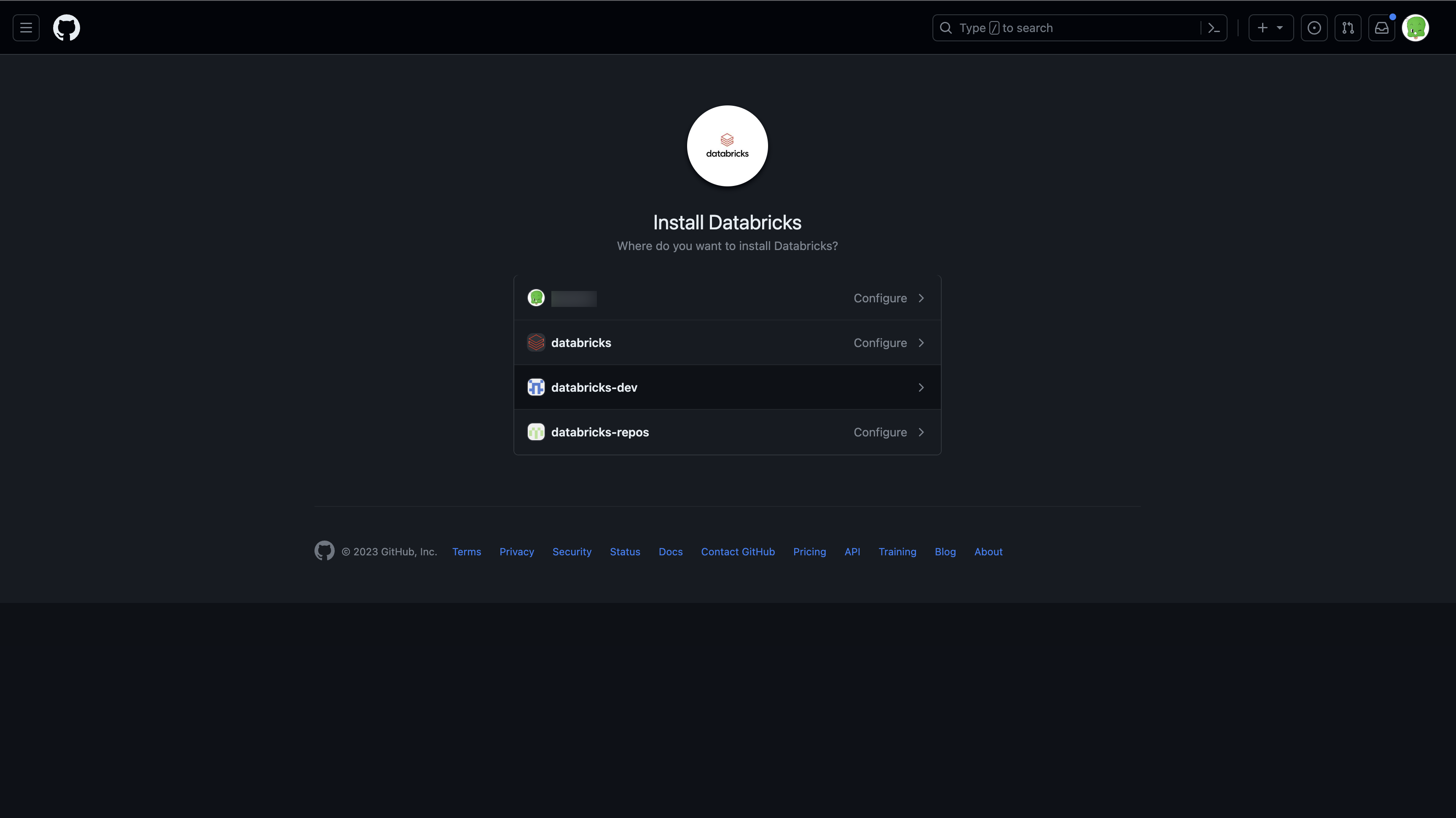

GitHub リポジトリへのアクセスを許可するには、以下の手順に従って Databricks GitHub アプリのインストールと構成を行ってください。

Databricks GitHub App をインストールして構成し、リポジトリへのアクセスを許可する

Databricks Git フォルダーからアクセスする GitHub リポジトリに Databricks GitHub App をインストールして構成することができます。 アプリのインストールに関する詳細については GitHub のドキュメントを参照してください。

アクセスするリポジトリを所有するアカウントを選びます。

アカウントの所有者でない場合は、アカウント オーナーにアプリのインストールと構成を依頼する必要があります。

アカウント オーナーである場合は、GitHub App をインストールします。 これをインストールすると、コードへの読み取りと書き込みのアクセスが可能になります。 コードにはユーザーに代わってのみアクセスできます (たとえば、Databricks Git フォルダーでユーザーがリポジトリをクローンする場合など)。

必要に応じて、[リポジトリのみ選択] オプションを選ぶことで、リポジトリのサブセットのみにアクセス権を与えることができます。

個人用アクセス トークンを使って GitHub リポジトリに接続する

GitHub で、次のステップに従って、リポジトリへのアクセスを許可する個人用アクセス トークンを作成します。

- 任意のページで、右上隅にあるプロファイルの画像をクリックし、次に[設定]をクリックします。

- [開発者向け設定] をクリックします。

- 左側のウィンドウで [個人用アクセス トークン] タブをクリックし、[トークン (クラシック)] をクリックします。

- [Generate new token] (新しいトークンの生成) ボタンをクリックします。

- [Token description](トークンの説明) を入力する。

- repo スコープと workflow スコープを選択し、[トークンの生成] ボタンをクリックします。 リポジトリ に GitHub Action ワークフローがある場合は、workflow スコープが必要です。

- トークンをクリップボードにコピーします。 このトークンは、Azure Databricks の [ユーザー設定] > [リンクされたアカウント] に入力してください。

シングル サインオンを使用するには、「SAML シングル サインオンで使用するための個人用アクセス トークンの承認」を参照してください。

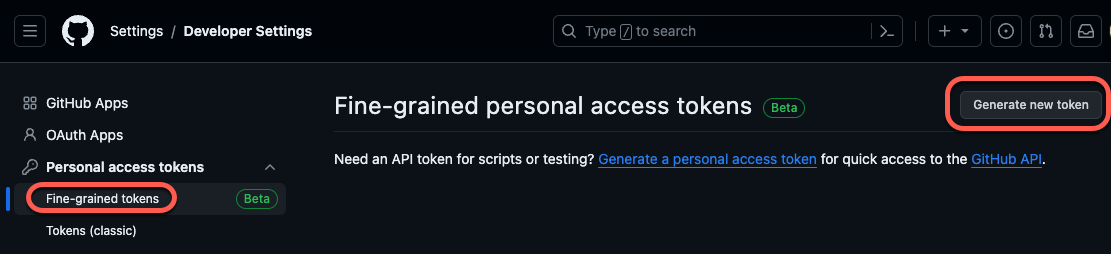

きめ細かい個人用アクセス トークンを使用して GitHub リポジトリに接続する

ベスト プラクティスとして、プロジェクトでアクセスするリソースへのアクセスのみを許可するきめ細かな PAT を使用します。 GitHub で、これらの手順に従って、リポジトリへのアクセスを許可するきめ細かい PAT を作成します。

任意のページで、右上隅にあるプロファイルの画像をクリックし、次に[設定]をクリックします。

[開発者向け設定] をクリックします。

左側のウィンドウで [個人用アクセス トークン] タブをクリックし、[きめ細かなトークン] をクリックします。

ページの右上にある [新しいトークンの生成] ボタンをクリックして、[新しいきめ細かい個人用アクセス トークン] ページを開きます。

次の設定から新しい詳細なトークンを構成します。

トークン名: 一意のトークン名を指定します。 忘れたり紛失したりしないように、どこかに書き留めておいてください。

有効期限: トークンの有効期限の期間を選択します。 既定値は ''30 日'' です。

説明: トークンの目的を説明する短いテキストを追加します。

リソース所有者: 既定値は現在の GitHub ID です。 これを、アクセスするリポジトリを所有する GitHub 組織に設定します。

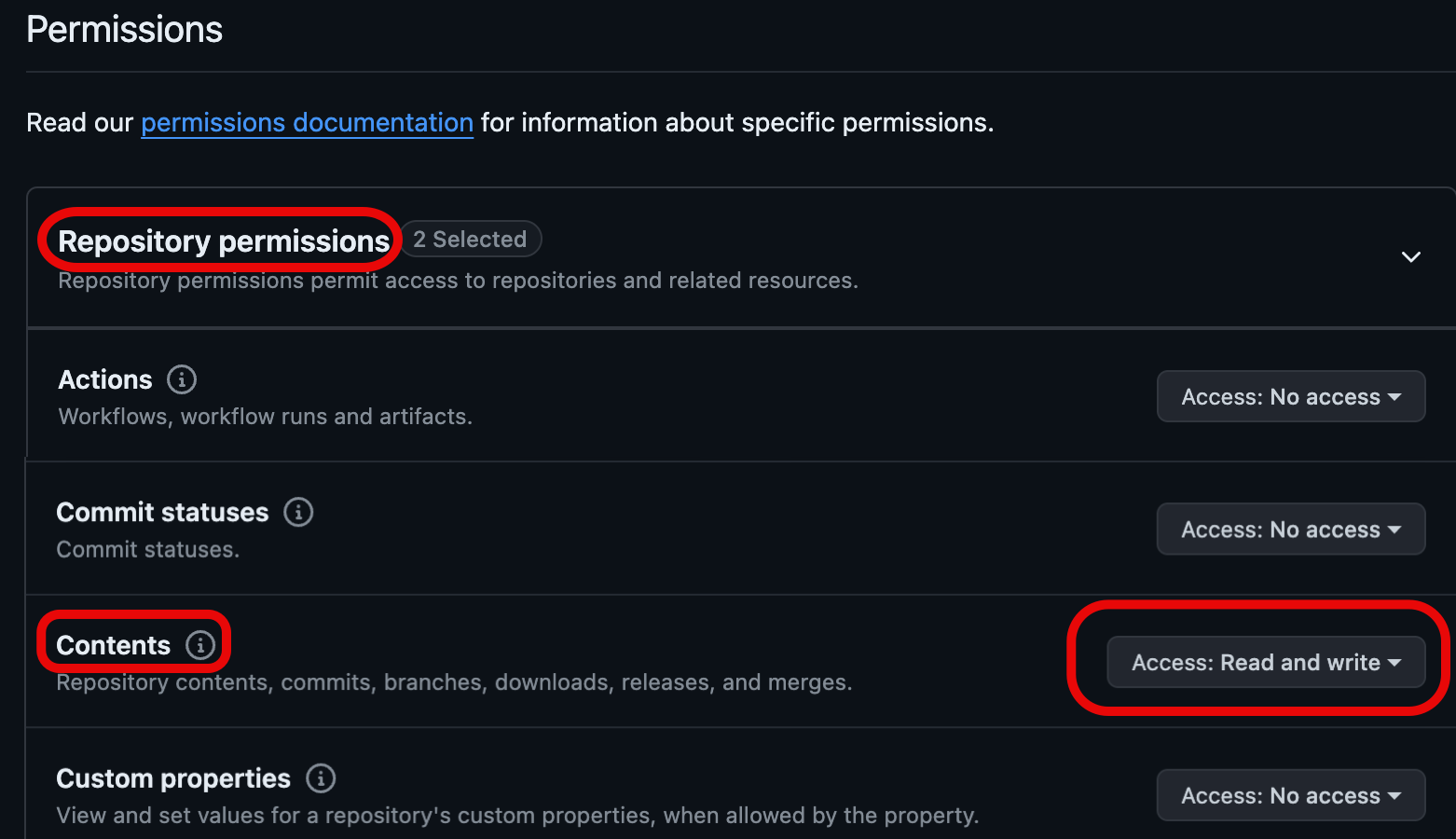

[リポジトリ アクセス] で、トークンのアクセス スコープを選びます。 ベスト プラクティスとして、Git フォルダーのバージョン管理に使用するリポジトリのみを選択します。

[アクセス許可] で、操作するリポジトリとアカウントに対して、このトークンによって付与される特定のアクセス レベルを構成します。 アクセス許可グループの詳細については、GitHub ドキュメントの「きめ細かい個人用アクセス トークンに必要なアクセス許可」をお読みください。

[コンテンツ] のアクセス許可を [読み取りと書き込み] に設定します。 ([リポジトリのアクセス許可] の下に [コンテンツ] スコープがあります。)このスコープの詳細については、コンテンツ スコープに関する GitHub ドキュメントを参照してください。

[トークンの生成] ボタンをクリックします。

トークンをクリップボードにコピーします。 このトークンは、Azure Databricks の [ユーザー設定] > [リンクされたアカウント] に入力してください。

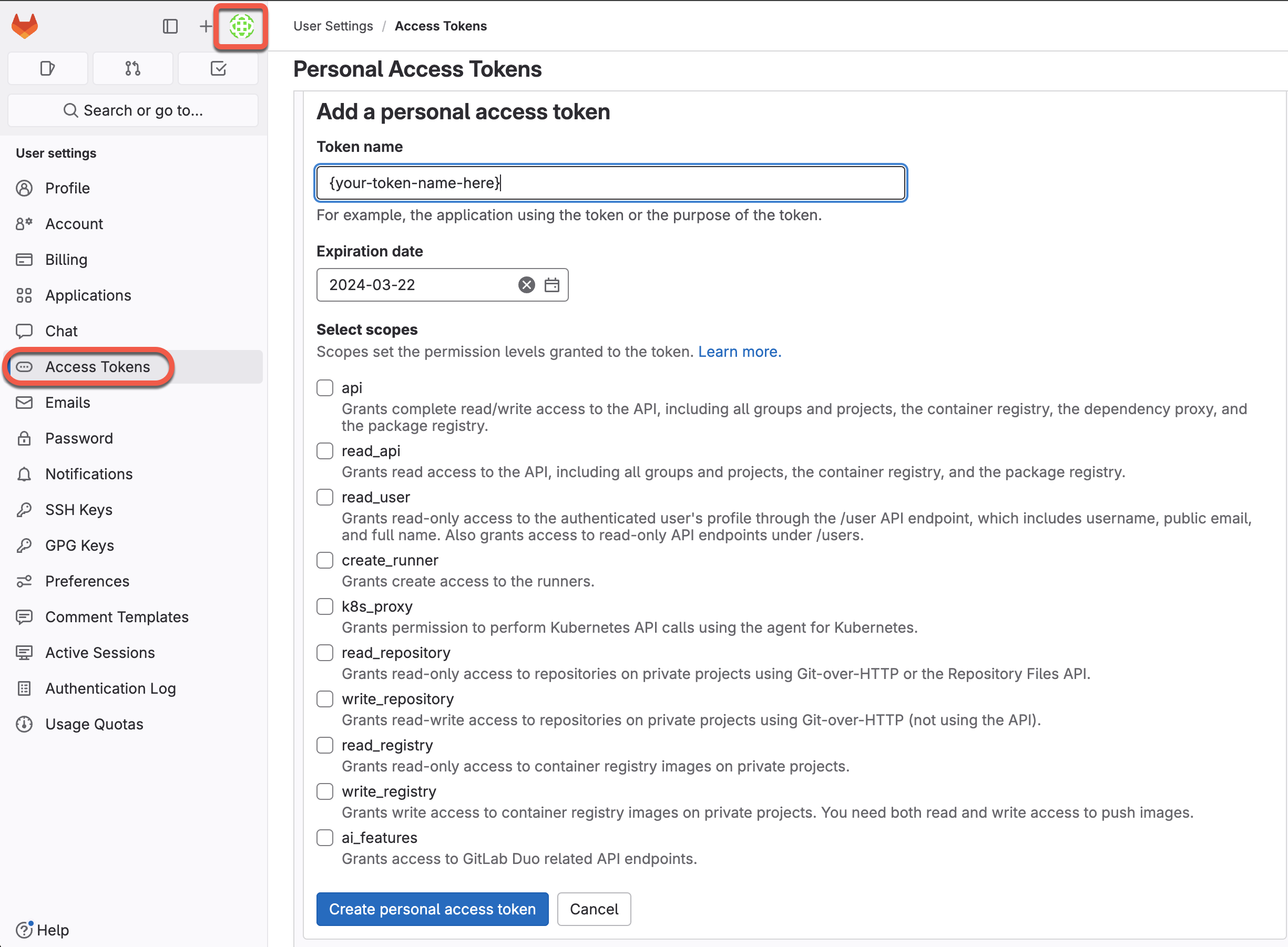

GitLab

GitLab で、次のステップに従って、リポジトリへのアクセスを許可する個人用アクセス トークンを作成します。

GitLab から、画面の左上隅にあるユーザー アイコンをクリックして、[設定] を選択します。

サイドバーの [アクセス トークン] をクリックします。

そのページの [個人用アクセス トークン] セクションの [新しいトークンの追加] をクリックします。

トークンの名前を入力します。

目的のアクセス許可レベルのチェック ボックスをオンにして、アクセスを提供する特定のスコープを選択します。 スコープ オプションの詳細については、PAT スコープに関する GitLab ドキュメントをお読みください。

[個人用アクセス トークンの作成] をクリックします。

このトークンをクリップボードにコピーします。 このトークンは、Azure Databricks の [ユーザー設定] > [リンクされたアカウント] に入力してください。

個人用アクセス トークンを作成および管理する方法の詳細については、GitLab のドキュメントを参照してください。

GitLab では、"プロジェクト アクセス トークン" を使用したきめ細かいアクセスのサポートも提供されます。 プロジェクト アクセス トークンを使用して、GitLab プロジェクトへのアクセスのスコープを設定できます。 詳細については、プロジェクト アクセス トークンに関する GitLab のドキュメントをお読みください。

Azure DevOps Services

Microsoft Entra ID (旧称 Azure Active Directory) を使用して Azure DevOps リポジトリに接続する

Microsoft Entra ID を使用して認証するときは、Azure DevOps Services による認証が自動的に実行されます。 Azure DevOps Services 組織は、Databricks と同じ Microsoft Entra ID テナントにリンクされている必要があります。 Microsoft Entra ID のサービス エンドポイントは、Databricks ワークスペースのプライベートおよびパブリック サブネットの両方からアクセスすることができる必要があります。 詳細については、「_」を参照してください。

Azure Databricks の [ユーザー設定] ページで、Git プロバイダーを Azure DevOps Services に設定します。

任意のページの右上隅でユーザー名を選択し、[設定] を選びます。

[リンクされたアカウント] タブを選択してください。

プロバイダーを [Azure DevOps Services] に変更します。

トークンを使って Azure DevOps リポジトリに接続する

以下の手順では、Azure Databricks リポジトリを Azure DevOps リポジトリに接続する方法を、それらが同じ Microsoft Entra ID テナントにない場合について説明します。

Microsoft Entra ID のサービス エンドポイントは、Databricks ワークスペースのプライベートおよびパブリック サブネットからアクセスすることができる必要があります。 詳細については、「_」を参照してください。

Azure DevOps リポジトリのアクセス トークンを取得します。

- dev.azure.com にアクセスし、Azure Databricks 接続先のリポジトリを含む DevOps 組織にサインインします。

- 右上にある [ユーザー設定] アイコンをクリックし、[個人用アクセス トークン] を選びます。

- [+ 新しいトークン] をクリックします。

- フォームに情報を入力します。

- トークンに名前を付けます。

- 組織名 (リポジトリ名) を選びます。

- 有効期限を設定します。

- [フル アクセス] など、必要なスコープを選びます。

- 表示されたアクセス トークンをコピーします。

- このトークンは、Azure Databricks の [ユーザー設定] > [リンクされたアカウント] に入力してください。

- [Git provider username or email](Git プロバイダーのユーザー名またはメール アドレス) に、DevOps 組織へのログインに使用するメール アドレスを入力します。

Bitbucket

Note

Databricks では、Bitbucket リポジトリ アクセス トークンやプロジェクト アクセス トークンはサポートされていません。

Bitbucket で、次の手順に従って、リポジトリへのアクセスを許可するアプリ パスワードを作成します。

- Bitbucket Cloud に移動し、リポジトリへのアクセスを許可するアプリ パスワードを作成します。 Bitbucket Cloud のドキュメントを参照してください。

- パスワードを安全な方法で記録します。

- Azure Databricks の [ユーザー設定] > [リンクされたアカウント] にこのパスワードを入力してください。

その他の Git プロバイダー

Git プロバイダーが一覧表示されていない場合、"GitHub" を選択し、Git プロバイダーから取得した PAT を提供する操作は多くの場合機能しますが、機能するとは限りません。