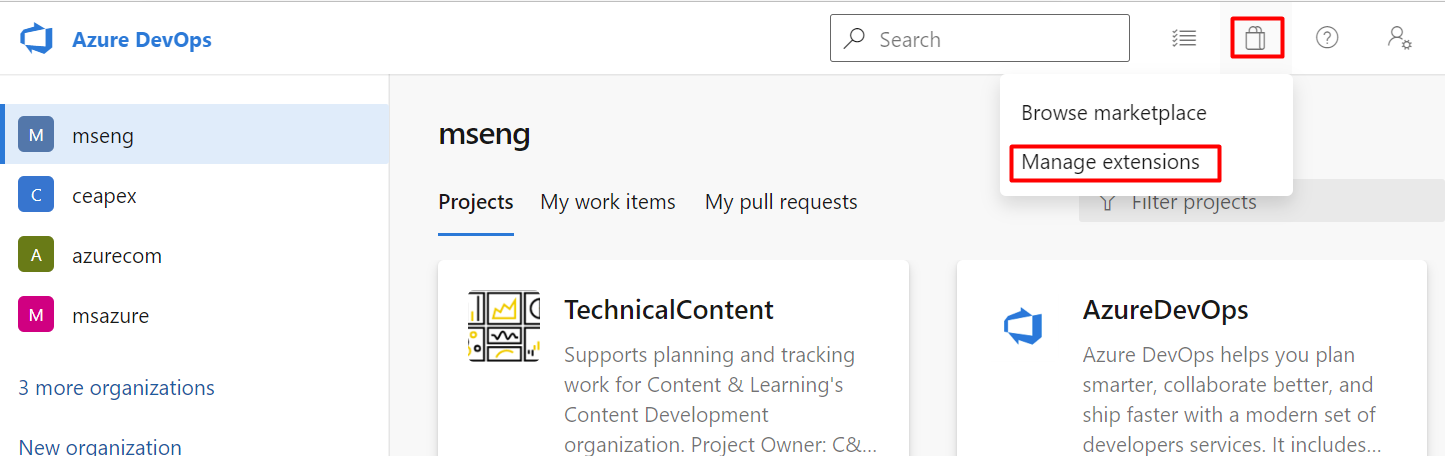

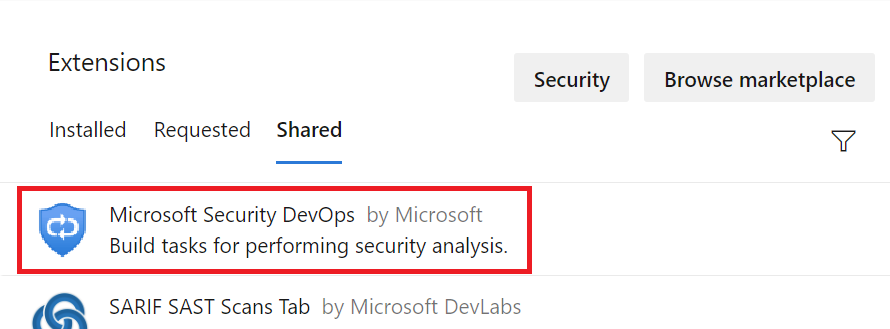

Microsoft Security DevOps は、静的分析ツールを開発ライフサイクルに統合するコマンド ライン アプリケーションです。 Microsoft Security DevOps は、静的分析ツール (SDL、セキュリティ、コンプライアンス ツールなど) の最新バージョンをインストール、構成、実行します。 Microsoft Security DevOps はデータドリブンであり、複数の環境で決定性の実行を可能にする移植可能な構成を備えています。

Microsoft Security DevOps では、次のオープンソース ツールが使われます。

| 名前 | Language | ライセンス |

|---|---|---|

| マルウェア対策 | Microsoft Defender for Endpoint による Windows のマルウェア対策保護。マルウェアをスキャンし、マルウェアが検出された場合はビルドを中断します。 このツールは、既定では Windows 最新エージェントでスキャンします。 | オープンソースではない |

| Bandit | Python | Apache License 2.0 |

| BinSkim | バイナリ -- Windows、ELF | MIT ライセンス |

| ESlint | JavaScript | MIT ライセンス |

| IaCFileScanner | Terraform、CloudFormation、ARM テンプレート、Bicep | オープンソース以外 |

| Template Analyzer | ARM テンプレート、Bicep | MIT ライセンス |

| Terrascan | Terraform (HCL2)、Kubernetes (JSON/YAML)、Helm v3、Kustomize、Dockerfiles、CloudFormation | Apache License 2.0 |

| Trivy | コンテナー イメージ、コードとしてのインフラストラクチャ (IaC) | Apache License 2.0 |

Note

2023 年 9 月 20 日より、Azure DevOps 用 Microsoft Security DevOps (MSDO) 拡張機能内のシークレット スキャン (CredScan) ツールは非推奨になりました。 MSDO シークレット スキャンは、Azure DevOps 用 GitHub Advanced Security に置き換えられます。