Microsoft Defender for Key Vault の概要

Azure Key Vault は、暗号化キーとシークレット (証明書、接続文字列、パスワードなど) を保護するクラウド サービスです。

Azure ネイティブに対しては Microsoft Defender for Key Vault を、Azure Key Vault に対しては高度な脅威に対する保護を有効化することで、セキュリティ インテリジェンスに新たなレイヤーを提供します。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般公開 (GA) |

| 価格: | Microsoft Defender for Key Vault の課金については、価格に関するページをご覧ください。 |

| クラウド: |

Microsoft Defender for Key Vault の利点

Microsoft Defender for Key Vault によって、異常であり、害を及ぼす可能性のある、Key Vault アカウントに対するアクセスまたは悪用の試みが検出されます。 この保護層により、セキュリティの専門家でなくても、サードパーティ製のセキュリティ監視システムを管理することなく、脅威に対処できます。

異常なアクティビティが発生した場合、Defender for Key Vault によってアラートが表示されます。さらに必要に応じて組織の関連するメンバーにメールを送信するオプションもあります。 これらのアラートには、不審なアクティビティの詳細と、脅威の調査や修復方法に関する推奨事項が含まれます。

Microsoft Defender for Key Vault のアラート

Microsoft Defender for Key Vault からアラートを受け取った場合は、Microsoft Defender for Key Vault への応答に関するページの説明に従って調査し、アラートに対応することをお勧めします。 Microsoft Defender for Key Vault によってアプリケーションと資格情報が保護されているため、アラートをトリガーしたアプリケーションまたはユーザーを熟知している場合でも、あらゆるアラートを取り巻く状況を確認することが重要です。

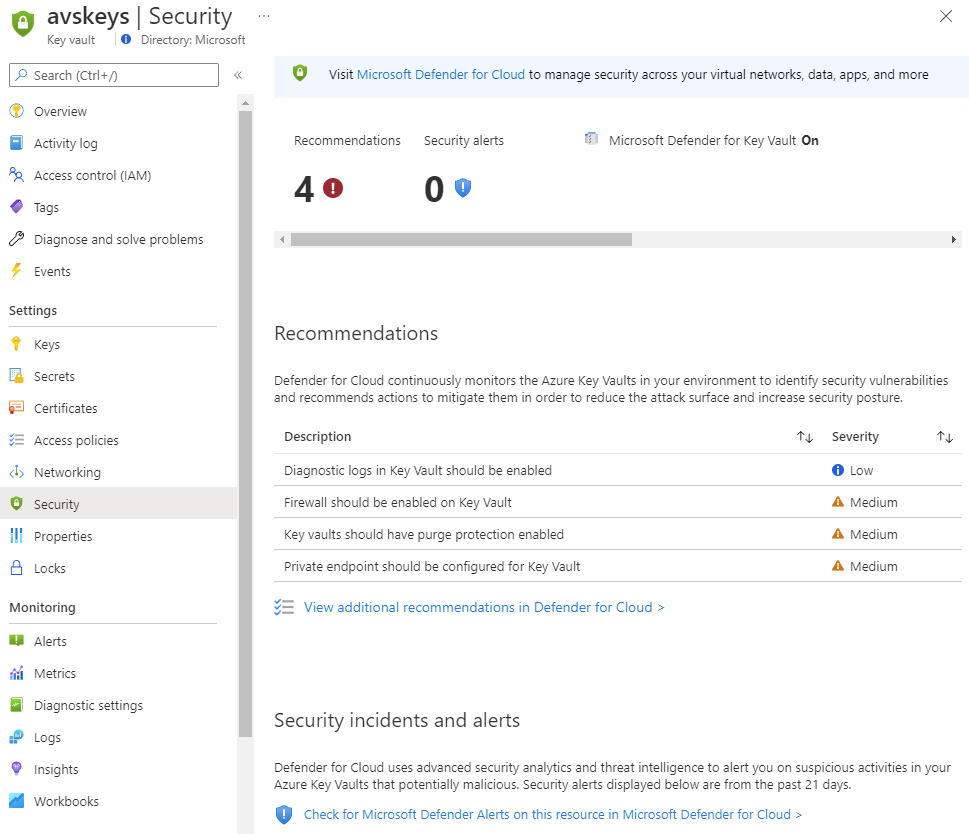

アラートは Key Vault の [セキュリティ] ページ、ワークロード保護、Defender for Cloud のセキュリティ アラート ページに表示されます。

ヒント

「Microsoft Defender for Cloud での Azure Key Vault 脅威検出の検証」の手順に従って、Microsoft Defender for Key Vault のアラートをシミュレートできます。

Microsoft Defender for Key Vault のアラートに対応する

Microsoft Defender for Key Vault からアラートを受け取った場合は、下の説明に従って調査し、アラートに対応することをお勧めします。 Microsoft Defender for Key Vault によってアプリケーションと資格情報が保護されているため、アラートをトリガーしたアプリケーションまたはユーザーを熟知している場合でも、すべてのアラートを取り巻く状況を確認することが重要です。

Microsoft Defender for Key Vault のアラートには、以下の要素が含まれています。

- Object ID

- 疑わしいリソースのユーザー プリンシパル名または IP アドレス

発生したアクセスの "種類" によっては、一部のフィールドが使用できない場合があります。 たとえば、キー コンテナーがアプリケーションからアクセスされた場合、関連付けられているユーザー プリンシパル名は表示されません。 トラフィックが Azure の外部から送信された場合、オブジェクト ID は表示されません。

ヒント

Azure 仮想マシンには、Microsoft IP が割り当てられています。 つまり、Microsoft の外部から実行されたアクティビティに関連しているアラートにも、Microsoft IP が含まれることがあります。 したがって、アラートに Microsoft IP が含まれていても、このページで説明されているとおりに、調査を行う必要があります。

手順 1: ソースを特定する

- トラフィックがご自分の Azure テナント内から送信されたかどうかを確認します。 キー コンテナーのファイアウォールが有効になっている場合、このアラートをトリガーしたユーザーまたはアプリケーションへのアクセス権を提供している可能性があります。

- トラフィックのソースを確認できない場合は、「手順 2. 適宜対応する」に進みます。

- ご自分のテナント内でトラフィックの送信元を特定できる場合は、そのユーザーまたはアプリケーションの所有者に問い合わせてください。

注意事項

Microsoft Defender for Key Vault は、盗まれた資格情報によって引き起こされた不審なアクティビティを特定できるように設計されています。 ユーザーまたはアプリケーションを認識しているという理由だけで、アラートを無視しないでください。 アプリケーションの所有者またはユーザーに連絡し、アクティビティが正当なものであったことを確認します。 必要に応じて、ノイズを除去する抑制ルールを作成できます。 詳細については、セキュリティ アラートの抑制に関するページを参照してください。

手順 2: 適宜対応する

ユーザーまたはアプリケーションを認識できない場合、またはアクセスが許可されるべきではなかったと考える場合は、次のようにします。

トラフィックが、認識されていない IP アドレスから送信された場合:

- 「Azure Key Vault のファイアウォールと仮想ネットワークを構成する」の説明に従って Azure Key Vault のファイアウォールを有効にします。

- 信頼できるリソースと仮想ネットワークを使用してファイアウォールを構成します。

アラートの発生元が、未承認のアプリケーションまたは疑わしいユーザーだった場合:

- キー コンテナーのアクセス ポリシー設定を開きます。

- 該当するセキュリティ プリンシパルを削除するか、セキュリティ プリンシパルで実行できる操作を制限します。

アラートのソースがテナントに Microsoft Entra ロールを持っている場合:

- 管理者に問い合わせてください。

- Microsoft Entra のアクセス許可を減らす、または取り消す必要があるかどうかを判断します。

手順 3: 影響を測定する

イベントが軽減されたら、影響を受けたキー コンテナーのシークレットを調査します。

- ご自身の Azure キー コンテナーの [セキュリティ] ページを開き、トリガーされたアラートを表示します。

- トリガーされた特定のアラートを選択し、アクセスされたシークレットとタイムスタンプの一覧を確認します。

- 必要に応じて、キー コンテナー診断ログを有効にしている場合は、該当する呼び出し元 IP、ユーザー プリンシパル、またはオブジェクト ID に対して行われた操作を確認します。

手順 4: アクションを実行する

疑わしいユーザーまたはアプリケーションによってアクセスされたシークレット、キー、証明書の一覧をまとめたら、それらのオブジェクトをすぐにローテーションする必要があります。

- 影響を受けたシークレットは、無効にするか、キー コンテナーから削除する必要があります。

- 特定のアプリケーションに対して資格情報が使用された場合は、次のようにします。

- アプリケーションの管理者に連絡し、侵害された資格情報が、侵害後に使用されたかどうかについて担当の環境を監査するように依頼します。

- 侵害された資格情報が使用された場合は、アプリケーションの所有者が、アクセスされた情報を特定し、影響を軽減する必要があります。

次の手順

この記事では、Microsoft Defender for Key Vault について説明しました。

関連資料については、次の記事をご覧ください。

- Key Vault セキュリティ アラート--すべての Microsoft Defender for Cloud アラートの参照テーブルの Key Vault セクション

- Defender for Cloud のデータを継続的にエクスポートする

- セキュリティ アラートを抑制する