VM で脆弱性評価ソリューションの結果を表示して修復する

注意

この記事では、間もなくサポート終了 (EOL) 状態になる Linux ディストリビューションである CentOS について説明します。 適宜、使用と計画を検討してください。

脆弱性評価ツールで Defender for Cloudの脆弱性が報告されると、結果と関連情報が推奨事項としてDefender for Cloudに表示されます。 さらに、結果には関連情報 (修復の手順、関連する共通脆弱性識別子 (CVE)、CVSS スコアなど) も含まれています。 1 つ以上のサブスクリプション、または特定の VM で識別された脆弱性を表示することができます。

仮想マシンのスキャンの結果を表示する

脆弱性評価の結果を (構成されているすべてのスキャナーから) 表示し、特定された脆弱性を修復するには:

Defender for Cloud のメニューから、推奨事項ページを開きます。

推奨事項マシンでは脆弱性の検出結果が解決されている必要があるを選択します。

Defender for Cloudに、現在選択されているサブスクリプションのすべての VM に関する検出結果がすべて表示されます。 検出結果は重要度順に並んでいます。

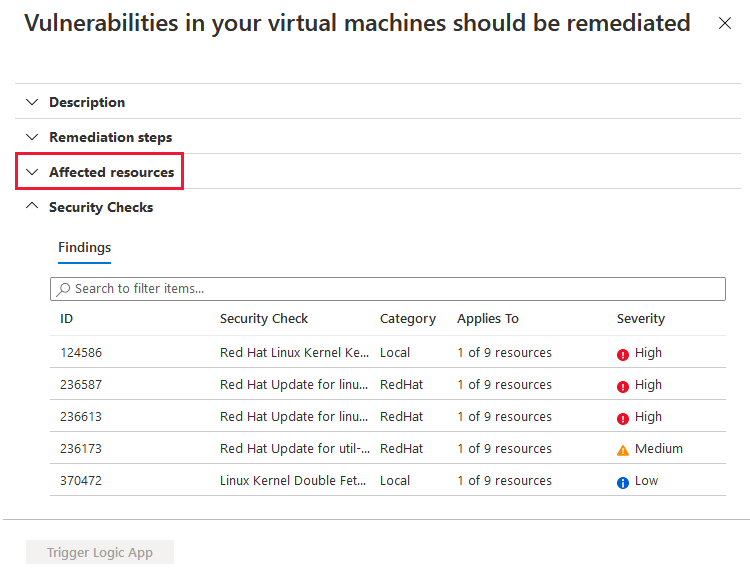

特定の VM で検出結果をフィルターに掛けるには、[影響を受けるリソース] セクションを開き、目的の VM を選択します。 または、リソースの正常性ビューから VM を選択し、そのリソースに関連するすべての推奨事項を表示できます。

Defender for Cloud に、その VM の検出結果が重要度順に表示されます。

特定の脆弱性の詳細を確認するには、それを選択します。

表示される詳細ペインには、次のような脆弱性に関する広範な情報が含まれています。

- 関連するすべての CVE へのリンク (使用可能な場合)

- 修復手順

- その他の参照ページ

検出結果を修復するには、この詳細ペインの修復手順に従います。

特定の結果を無効にする

組織のニーズとして、検出結果を修復するのではなく無視する必要がある場合は、必要に応じて検出結果を無効にできます。 検出結果を無効にすると、セキュリティ スコアが影響を受けることも、不要なノイズが生成されることもなくなります。

無効化のルールで定義した条件と一致する検出結果は、検出結果の一覧には表示されません。 一般的なシナリオは次のとおりです。

- 重大度が中より下の結果を無効にする

- パッチを適用できない検出結果を無効にする

- vCVSS スコアが 6.5 未満の結果を無効にする

- セキュリティ チェックまたはカテゴリに特定のテキスト("RedHat"、"CentOS Security Update for sudo" など) が含まれている検出結果を無効にする

重要

ルールを作成するには、Azure Policy でポリシーを編集するためのアクセス許可が必要です。 詳細については、「Azure Policy における RBAC アクセス許可」を参照してください。

ルールを作成するには:

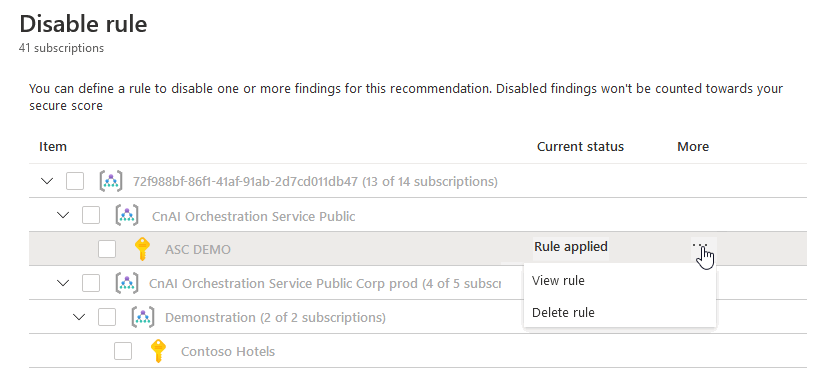

[マシン上の脆弱性評価の結果を修復する必要がある] というレコメンデーションの詳細ページで、[ルールを無効にする] を選択します。

関連するスコープを選択します。

条件を定義します。 次のいずれかの条件を使用できます。

- ID の検索

- カテゴリ

- セキュリティ チェック

- CVSS スコア (v2、v3)

- 重大度

- パッチ適用可能な状態

[ルールの適用] を選択します。

重要

変更が有効になるまでに最大 24 時間かかることがあります。

ルールを表示、無効化、または削除するには、次の手順に従います。

結果をエクスポートする

脆弱性評価の結果をエクスポートするには、Azure Resource Graph (ARG) を使用する必要があります。 このツールでは、堅牢なフィルター処理、グループ化、および並べ替え機能を使用して、クラウド環境全体のリソース情報にすばやくアクセスできます。 これは、Azure サブスクリプション全体の情報を、プログラムから、または Azure portal 内ですばやく効率的に照会する方法です。

完全な手順とサンプルの ARG クエリについては、次の技術コミュニティの投稿を参照してください: Exporting vulnerability assessment results in Microsoft Defender for Cloud.

次の手順

この記事では、VM をスキャンするための Microsoft Defender for Cloud 脆弱性評価拡張機能 (Qualys を利用) について説明しました。 関連資料については、次の記事をご覧ください。