Defender for Cloud のセキュリティ スコア

Microsoft Defender for Cloud のセキュリティ スコアは、クラウドのセキュリティ態勢を改善するのに役立つ場合があります。 セキュリティ スコアでは、セキュリティの結果が 1 つのスコアに集約されるため、現在のセキュリティの状況を簡単に評価できます。 スコアが高くなるほど、識別されたリスク レベルは低くなります。

サブスクリプションで Defender for Cloud を有効にすると、既定で Microsoft クラウド セキュリティ ベンチマーク (MCSB) 標準がサブスクリプションで適用されます。 MCSB 標準に照らしてスコープ内のリソースの評価が開始されます。

MCSB では、評価結果に基づいて推奨事項が発行されます。 セキュリティ スコアに影響するのは、MCSB の組み込みの推奨事項のみです。 現時点では、リスクの優先順位付けは、セキュリティ スコアには影響しません。

Note

プレビューのフラグが設定されている推奨事項は、セキュリティ スコアの計算からは除外されます。 プレビュー期間が終了してもスコアに貢献できるように、可能な限りこれらの推奨事項を修復する必要があります。 プレビューの推奨事項には、![]() アイコンが付いています。

アイコンが付いています。

セキュリティ スコアの表示

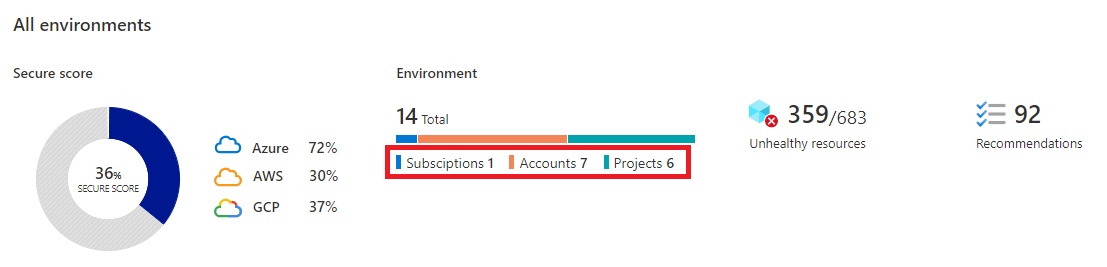

Defender for Cloud の [概要] ダッシュボードを表示すると、すべての環境のセキュリティ スコアを表示できます。 ダッシュボードには、セキュリティ スコアがパーセンテージ値として表示され、基になる値が含まれます。

Azure mobile app では、セキュリティ スコアがパーセンテージ値として表示されます。 タップすると、スコアを説明する詳細が表示されます。

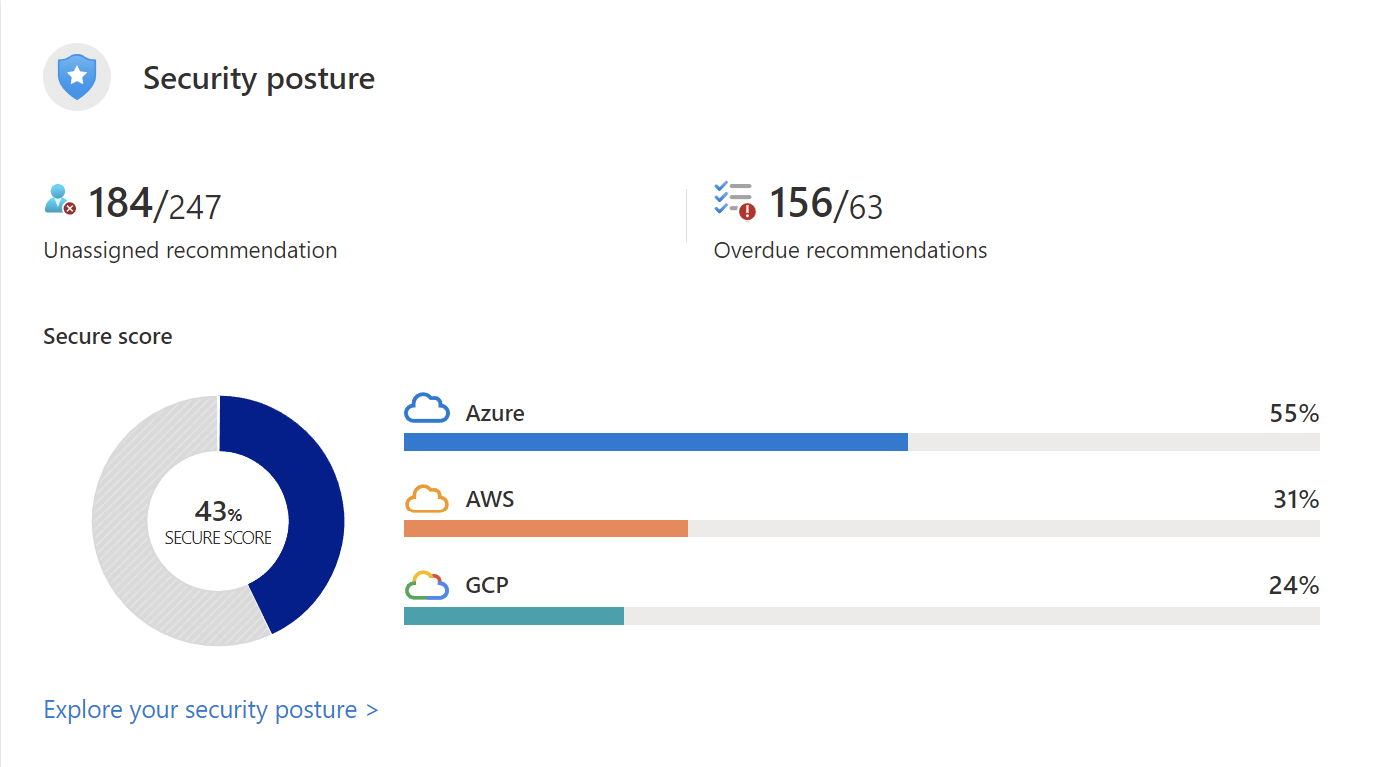

セキュリティ態勢を調べる

Defender for Cloud の [セキュリティ態勢] ページには、環境全体と環境ごとのセキュリティ スコアが個別に表示されます。

このページでは、全体的なスコアに影響を与えているサブスクリプション、アカウント、プロジェクト、異常なリソースに関する情報、関連する推奨事項を確認できます。 Azure、アマゾン ウェブ サービス (AWS)、Google Cloud Platform (GCP)、Azure DevOps などの環境でフィルター処理できます。 その後、各 Azure サブスクリプション、AWS アカウント、および GCP プロジェクトにドリルダウンできます。

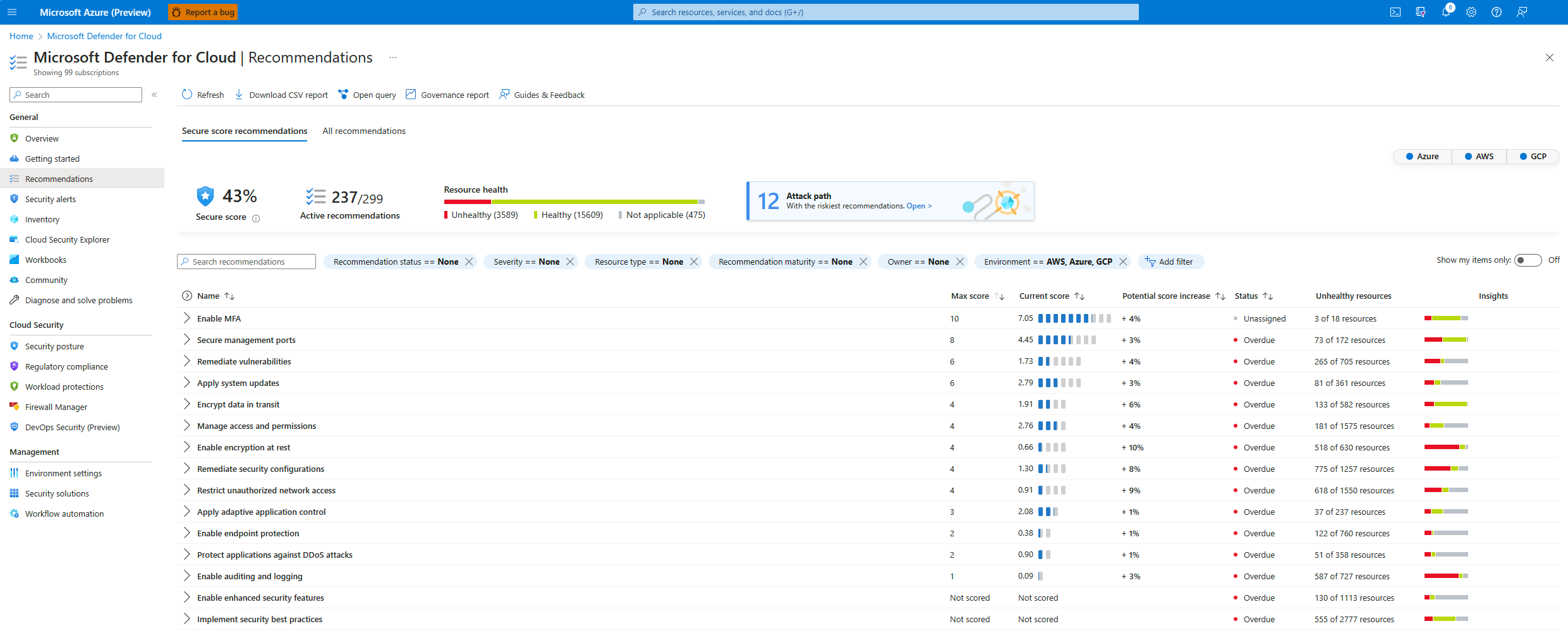

セキュリティ スコアの計算

Defender for Cloud の [推奨事項] ページの [セキュリティ スコアの推奨事項] タブには、MCSB 内のコンプライアンス制御が全体的なセキュリティ スコアにどのように貢献しているかをが示されます。

Defender for Cloud では、各 Azure サブスクリプションあるいは AWS または GCP クラウド コネクタごとに、各コントロールが 8 時間ごとに計算されます。

重要

コントロール内の推奨事項は、コントロール自体よりも頻繁に更新されます。 推奨事項のリソース数とコントロールのリソース数の間に不一致が見つかる場合があります。

コントロールのスコアの例

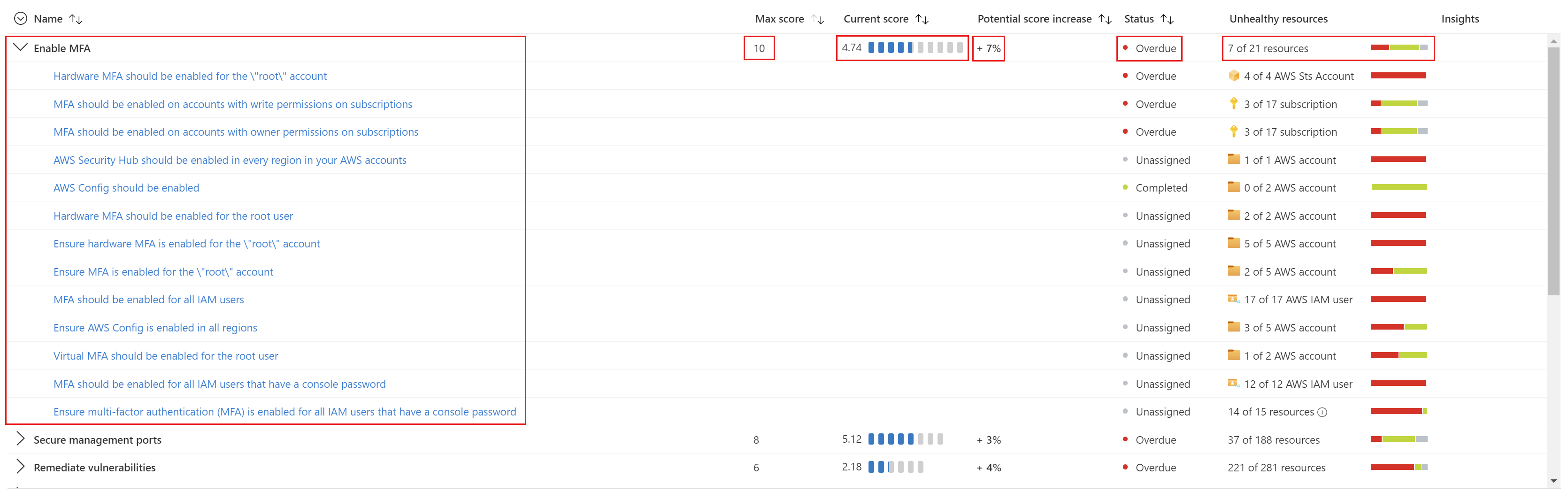

次の例では、多要素認証 (MFA) を有効にするためのセキュリティ スコアの推奨事項に重点を置いています。

この例では、推奨事項の次のフィールドを示します。

| フィールド | 詳細 |

|---|---|

| 脆弱性の修復 | 既知の脆弱性を検出して解決するための推奨事項のグループ。 |

| 最大スコア | コントロール内のすべての推奨事項を完了することによって取得できるポイントの最大数。 コントロールの最大スコアは、そのコントロールの相対的な有意性を示し、各環境で固定されます。 この列の値を使用して、最初に対処すべき問題を特定します。 |

| 現在のスコア | このコントロールの現在のスコアです。 現在のスコア = [リソースあたりのスコア] * [正常なリソースの数] 各コントロールは、合計スコアに貢献しています。 この例のコントロールは、現在の合計スコアに 2.00 ポイント貢献しています。 |

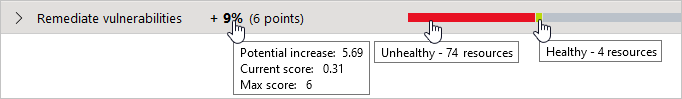

| 潜在的なスコアの増加 | コントロール内で取得できる残りのポイント。 このコントロールのすべての推奨事項を修復すると、スコアが 9% 増加します。 潜在スコア増加 = [リソースあたりのスコア] * [異常なリソースの数] |

| 分析情報 | 次のような各推奨事項の追加の詳細: - - - - |

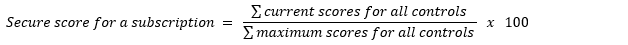

スコアの計算式

スコアの計算方法を以下に示します。

セキュリティ コントロール

セキュリティ コントロールのスコアを決定するための式は次のとおりです。

各コントロールの現在のスコアは、コントロール内でリソースの状態を測定したものです。 個々のセキュリティ コントロールは、セキュリティ スコアに貢献します。 コントロール内の推奨事項の影響を受ける各リソースは、コントロールの現在のスコアに貢献します。 セキュリティ スコアには、プレビューの推奨事項で見つかったリソースは含まれません。

次の例では、正常なリソースと異常なリソースの合計であるため、最大スコア 6 は 78 で割られています。 したがって、6 / 78 = 0.0769 になります。 それに正常なリソースの数 (4) を掛けると、現在のスコアは 0.0769 * 4 = 0.31 になります。

単一のサブスクリプションまたはコネクタ

単一のサブスクリプションまたはコネクタのセキュリティ スコアを決定する式は次のとおりです。

次の例では、すべてのセキュリティ コントロールを利用可能な単一のサブスクリプションまたはコネクタがあります (潜在的な最大スコアは 60 ポイントです)。 スコアには、取得可能な 60 のうち 28 ポイントが示されています。 残りの 32 ポイントは、セキュリティ コントロールの [潜在的なスコアの増加] に反映されます。

この式は、"サブスクリプション" という単語を "コネクタ" という単語に置き換えるだけで、コネクタに対しても同じ式です。

複数のサブスクリプションとコネクタ

複数のサブスクリプションとコネクタのセキュリティ スコアを決定する式は次のとおりです。

複数のサブスクリプションとコネクタに対する合計スコアには、各サブスクリプションとコネクタに対する "重み" が含まれています。 Defender for Cloud では、サブスクリプションとコネクタの相対的な重みは、リソースの数などの要素に基づいて決定されます。 各サブスクリプションとコネクタの現在のスコアは、単一のサブスクリプションまたはコネクタの場合と同じ方法で計算されますが、式に示されているように重みが適用されます。

複数のサブスクリプションとコネクタを表示すると、セキュリティ スコアではすべての有効なポリシー内のすべてのリソースが評価され、グループ化されます。 グループ化すると、各セキュリティ コントロールの最大スコアにどのように影響するかが示されます。

結合されたスコアは平均では "ありません"。 むしろ、すべてのサブスクリプションとコネクタのすべてのリソースの状態の態勢を評価したものです。 [推奨設定] ページにアクセスして、潜在的なポイントを合計すると、現在のスコア (22) と潜在的な最大スコア (58) の差であることが分かります。

セキュリティ スコアの向上

MCSB は、一連のコンプライアンス コントロールで構成されています。 各コントロールは、関連するセキュリティの推奨事項の論理グループであり、脆弱な攻撃対象領域を反映しています。

組織が個々の攻撃面をどの程度セキュリティで保護できているかを確認するには、各セキュリティ コントロールのスコアを確認します。 推奨事項を "すべて" 修復した場合にのみ、スコアが向上します。

セキュリティ コントロールで取得可能なポイントをすべて取得するには、すべてのリソースがセキュリティ コントロール内のすべてのセキュリティの推奨事項に準拠している必要があります。 たとえば、Defender for Cloud には、管理ポートをセキュリティで保護する方法に関する複数の推奨事項があります。 セキュリティ スコアを改善するには、これらをすべて修復する必要があります。

次のいずれかの方法を使用して、セキュリティ スコアを向上させることができます。

- 推奨事項リストのセキュリティの推奨事項を修復します。 各推奨事項は、リソースごとに手動で修復する、または [修正] オプション (利用可能な場合) を使用して、複数のリソースの問題を迅速に解決することもできます。

- 推奨事項を強制または拒否してスコアを向上させ、スコアに悪影響を与えるリソースをユーザーが作成しないようにする。

セキュリティ スコアのコントロール

次の表に、Microsoft Defender for Cloud のセキュリティ コントロールの一覧を示します。 コントロールごとに、"すべて" のリソースにおいて、コントロールに一覧表示されている "すべて" の推奨事項を修復した場合にセキュリティ スコアに追加できるポイントの最大数が表示されます。

| セキュリティ スコア | セキュリティ コントロール |

|---|---|

| 10 | MFA を有効にする: Defender for Cloud では、MFA に大きな価値があります。 これらの推奨事項を使用すると、サブスクリプションのユーザーをセキュリティで保護するのに役立ちます。 MFA を有効にし、推奨事項に準拠するには、セキュリティの既定値、ユーザーごとの割り当て、条件付きアクセス ポリシーの 3 つの方法があります。 詳細情報。 |

| 8 | 管理ポートをセキュリティで保護する: ブルート フォース攻撃では、多くの場合、管理ポートが標的となります。 これらの推奨事項と、Just-In-Time VM アクセスやネットワーク セキュリティ グループなどのツールを使用して露出を減らします。 |

| 6 | システムの更新プログラムの適用: 更新プログラムを適用しないと、修正プログラムが脆弱性に適用されないままになるため、環境は攻撃を受けやすくなります。 これらの推奨事項を使用して、運用効率を維持し、セキュリティ脆弱性を軽減し、より安定した環境をユーザーに提供します。 システムの更新プログラムを展開するには、Update Management ソリューションを使用してマシンの修正プログラムと更新プログラムを管理します。 |

| 6 | 脆弱性を修復する: 脆弱性評価ツールで Defender for Cloud の脆弱性が報告されると、結果と関連情報が推奨事項としてDefender for Cloud に表示されます。 これらの推奨事項を使用して、特定された脆弱性を修復します。 |

| 4 | セキュリティ構成を修復する 正しく構成されていない IT 資産は、攻撃の対象となる危険性が高くなります。 これらの推奨事項を使用して、インフラストラクチャ全体で識別された構成ミスを修正します。 |

| 4 | アクセスとアクセス許可の管理: セキュリティ プログラムの中核となるのは、ユーザーが自分のジョブを実行するために必要なアクセス権のみを確実に持つこと、つまり、最小特権のアクセス モデルです。 これらの推奨事項を使用して、ID とアクセスの要件を管理します。 |

| 4 | 保存時の暗号化を有効にする: これらの推奨事項を使用して、格納されているデータの保護に関する構成ミスを確実に減らします。 |

| 4 | 転送中のデータを暗号化する: これらの推奨事項を使用すると、コンポーネント、場所、またはプログラム間を移動するデータをセキュリティで保護するのに役立ちます。 そのようなデータは、中間者攻撃、盗聴、セッション ハイジャックの影響を受けやすいものです。 |

| 4 | 承認されていないネットワーク アクセスを制限する: Azure には、ネットワーク経由のアクセスに関する高いセキュリティ標準を提供するのに役立つ一連のツールが用意されています。 これらの推奨事項を使用して、Defender for Cloud のアダプティブ ネットワーク セキュリティ強化を管理したり、関連するすべてのサービスとしてのプラットフォーム (PaaS) サービスに対して Azure Private Link が構成済みであることを確かめたり、仮想ネットワークで Azure Firewall を有効にしたりします。 |

| 3 | 適応型アプリケーション制御の適用: 適応型アプリケーション制御は、どのアプリケーションをマシンで実行できるかを制御するための、インテリジェントで、自動化された、エンドツーエンドのソリューションです。 また、これは、マルウェアに対してマシンを強化するためにも役立ちます。 |

| 2 | DDoS 攻撃からのアプリケーションの保護: Azure の高度なネットワーク セキュリティ ソリューションには、Azure DDoS Protection、Azure Web Application Firewall、Kubernetes 用の Azure Policy アドオンが含まれます。 これらの推奨事項を使用すると、これらのツールや他のツールでアプリケーションを保護するのに役立ちます。 |

| 2 | Endpoint Protection を有効にする: Defender for Cloud では組織のエンドポイントを確認し、アクティブな脅威検出および対応ソリューションがないか調べます。たとえば、この一覧に示されている Microsoft Defender for Endpoint やその他の主要なソリューションです。 エンドポイントでの検出と対応 (EDR) ソリューションが有効になっていない場合は、これらの推奨事項を使用して Microsoft Defender for Endpoint をデプロイしてください。 Defender for Endpoint は、Defender for Servers プランに含まれています。 このコントロールの他の推奨事項は、エージェントをデプロイし、ファイル整合性の監視を構成するのに役立ちます。 |

| 1 | 監査とログを有効にする: 詳細ログは、インシデント調査とその他の多くのトラブルシューティング操作の重要な部分です。 このコントロールの推奨事項では、診断ログが関係する場所を問わず確実に有効にすることに重点を置いています。 |

| 0 | 強化されたセキュリティ機能を有効にする: これらの推奨事項を使用して、任意の Defender for Cloud プランを有効にします。 |

| 0 | セキュリティのベスト プラクティスを実装する: この推奨事項のコレクションは、組織のセキュリティにとって重要ですが、セキュリティ スコアには影響しません。 |

![Defender for Cloud の [セキュリティ態勢] ページのスクリーンショット。](media/secure-score-security-controls/security-posture-page.png)

![[セキュリティ態勢] ページの下半分のスクリーンショット。](media/secure-score-security-controls/bottom-half.png)