組織の管理の概要

Azure DevOps Services

組織では、次のタスクを実行できる Azure DevOps Services にアクセスできます。

- クラウド サービスを使用して他のユーザーと共同作業してアプリケーションを開発する

- 作業とコードの欠陥と問題を計画して追跡する

- 継続的インテグレーションと継続的デプロイを設定する

- サービス フックを使用して他のサービスと統合する

- その他の機能と拡張機能を取得する

- 作業をセグメント化する 1 つ以上のプロジェクトを作成する

Note

作業を開始したばかりの場合は、「組織の管理を開始する」を参照してください。 オンプレミスの Azure DevOps Server の管理については、管理一次タスクのクイック リファレンスを参照してください。

前提条件

組織を管理する前に、次のタスクを実行します。

- Azure DevOps Services で組織構造 を計画します。

- 組織 を作成し、他のユーザーを招待してアクセスできるようにします。

組織に接続する

組織を作成したら、Xcode、Eclipse、Visual Studio などのツールを使用してプロジェクトに接続し、プロジェクトにコードを追加できます。

Xcode、Git、NuGet などの一部のクライアントでは、Azure DevOps にアクセスするために基本的な資格情報 (ユーザー名とパスワード) が必要です。 これらのクライアントを Azure DevOps に接続するには、ID を認証するための個人用アクセス トークン (AT) を作成します。 その後、資格情報マネージャーを使用して、トークンの作成、格納、セキュリティ保護を行うことができます。 これにより、更新を行うたびに再入力する必要はありません。 または、資格情報マネージャーを使用しない場合は、手動で AT を作成できます。

組織へのアクセスを管理する

ユーザーを追加して、組織へのアクセスを管理します。 各ユーザーのアクセス レベルとアクセス許可を持つ機能とタスクの使用を管理します。

アクセス レベルをユーザーに 1 つずつ追加して割り当てることができます。これは直接割り当てと呼ばれます。 また、1 つ以上 のグループ ルール を設定し、ユーザーのグループにアクセス レベルを追加して割り当てることもできます。

アクセス、 アクセス レベル、および アクセス許可

ユーザー ベースを管理する際の次の 3 つの主要な定義について説明します。

- Access は、ユーザーが組織にサインインでき、少なくとも組織に関する情報を表示できることを示します。

- アクセス レベル は、選択した Web ポータル機能へのアクセスを許可または制限します。 アクセス レベルを使用すると、管理者は必要な機能へのユーザー ベース アクセスを提供し、それらの機能に対してのみ支払います。

- セキュリティ グループによって付与されるアクセス許可は、ユーザーが特定のタスクを完了できないように指定し、制限します。

既定の割り当ての概要については、「Azure DevOps の既定のアクセス許可とアクセス」を参照してください。

直接割り当て

次のセクションで説明するように、Microsoft Entra ID を使用してユーザー ベースを管理しない場合は、次の方法でユーザーを追加できます。

[組織の設定>] の [ユーザー] ページから組織にユーザーを追加します。 このレベルでユーザーを追加できるのは、組織の所有者または Project Collection 管理istration グループのメンバーだけです。 アクセス レベルと、ユーザーが追加されるプロジェクトを指定します。 詳細については、組織またはプロジェクトへのユーザーの追加に関する記事を参照してください。

[プロジェクトの概要] ページから 1 つ以上のチームにユーザーを追加するか、[プロジェクト>の設定>] Teams チーム> ページから特定のチームにユーザーを追加します。 Project Collection 管理istration または Project 管理istration グループのメンバー、またはチーム管理者は、チームにユーザーを追加できます。

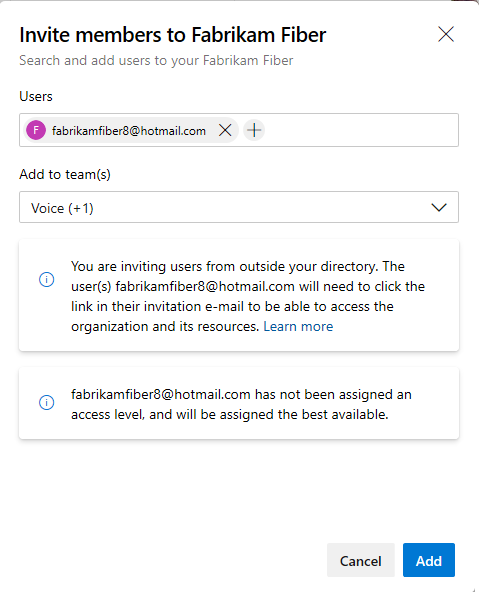

ユーザーに直接またはグループ ルールを使用してアクセス レベルが付与されない限り、利用可能な最適なアクセス レベルが割り当てられます。 使用可能な Basic スロットがそれ以上ない場合は、ユーザーが利害関係者として追加されます。 アクセス レベルは、後で [組織の設定] の [ユーザー] > ページで変更できます。

ヒント

組織に含まれる無料のユーザーとサービスを超える必要がある場合は、 組織の課金を設定します。 その後、Basic アクセス権を持つより多くのユーザーに対して支払いを行い、より多くのサービスを購入し、組織の拡張機能を購入することができます。

組織へのユーザーの追加の詳細については、次の記事を参照してください。

Microsoft Entra ID

Microsoft Entra ID を使用してユーザーを管理する場合は、組織を Microsoft Entra ID に接続し、Microsoft Entra ID を使用してアクセスを管理できます。 Microsoft Entra ID を既に使用している場合は、 ディレクトリを使用して Azure DevOps Services へのアクセスを認証します。

Microsoft Entra ID を使用してユーザーを追加するには、次のタスクを実行します。

- 組織を Microsoft Entra ID に接続します。 Microsoft Entra ID を設定する必要がある場合は、ここで設定します。

- Microsoft Entra ID に移動し、組織アカウントでサインインします。

- 組織のユーザーを Microsoft Entra ID に追加します。

- Microsoft Entra グループを Azure DevOps グループに追加します。

- ユーザーのアクセス レベルの一括割り当てを作成するか 、グループ ルールを定義してアクセス レベルを割り当てます。

グループ ルール

ベスト プラクティスは、セキュリティ グループを使用してユーザーを管理することです。 既定のセキュリティ グループを使用したり、カスタム セキュリティ グループを作成したり、Microsoft Entra グループを参照したりできます。 これらのグループのいずれかを使用して、グループ ルールを使用してユーザー アクセス レベルを追加および管理できます。 詳細については、「アクセス レベルと拡張機能を割り当てるグループ ルールを追加する」を参照してください。

その他の組織管理タスク

アクセスを管理する

- 外部ユーザーの追加

- 職場アカウントを Visual Studio サブスクリプションにリンクする

- Remove users

- アプリのアクセス ポリシーを変更する

- AT を使用した認証

- ユーザーの AT を取り消す

Microsoft Entra ID アクセスの管理

- Azure DevOps ユーザーの削除

- Microsoft Entra ID からの切断

- Microsoft Entra テナント接続を変更する

- テナント ポリシーを使用してorganization作成を制限する

- Microsoft Entra ID を使用して組織にアクセスする方法について

グループベースのライセンスを管理する

Organization の設定を管理する

拡張機能を管理する

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示