ポリシーを使用してユーザーの個人用アクセス トークンを管理する

Azure DevOps Services

Microsoft Entra ポリシーを有効にすることで、Azure DevOps のユーザーに対する新規または更新された個人用アクセス トークン (AT) の作成、スコープ、有効期間を制限できます。 また、漏洩した PAT の自動失効を管理することもできます。 この記事の独自のセクションで、各ポリシーの既定の動作について説明します。

重要

UI と API の両方を介して作成された既存の PAT は、有効期間の残りの部分に従って適用されます。 新しい制限に準拠するように既存の PAT を更新すると、正常に更新できます。

前提条件

- 組織は Microsoft Entra ID にリンクされている必要があります。

- 組織のポリシーを管理するには、Microsoft Entra ID の Azure DevOps 管理istrator である必要があります。

ロールをチェックするには、Azure portal にサインインし、Microsoft Entra ID ロールと管理者を>選択します。 Azure DevOps 管理者でない場合は、管理者に問い合わせてください。

グローバル PAT の作成を制限する

Microsoft Entra の Azure DevOps 管理istrator は、ユーザーがグローバルな AT を作成できないように制限しています。 グローバル トークンは、1 つのorganizationではなく、アクセス可能なすべての組織に適用されます。 このポリシーを有効にすると、新しい PAT が特定の Azure DevOps 組織に関連付けられている必要があります。 既定では、このポリシーは off に設定されています。

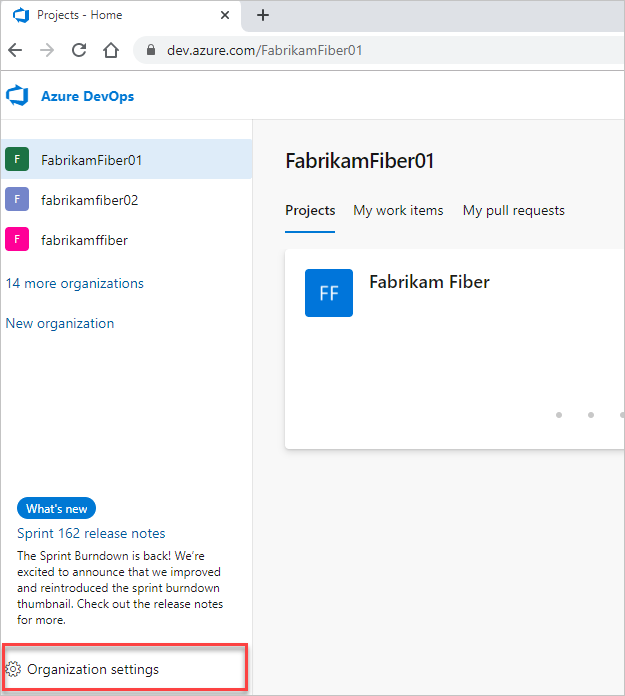

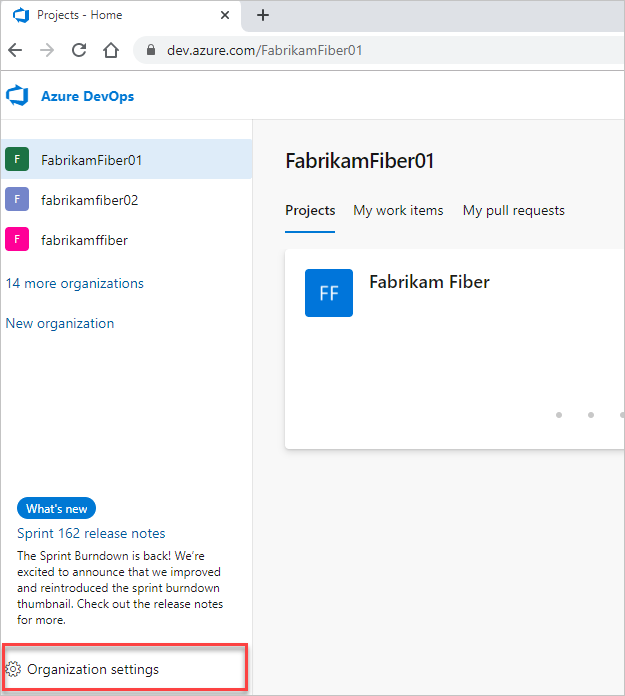

organization (

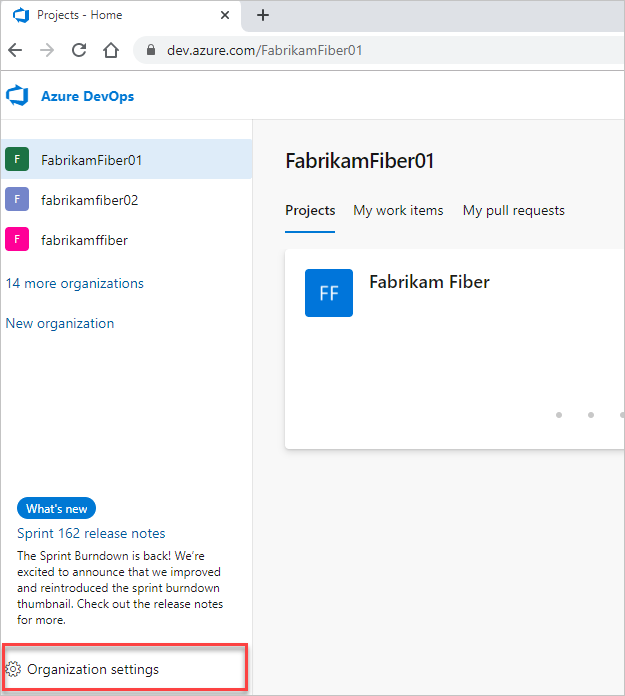

https://dev.azure.com/{yourorganization}) にサインインします。 [組織の設定] を選択します。

[組織の設定] を選択します。

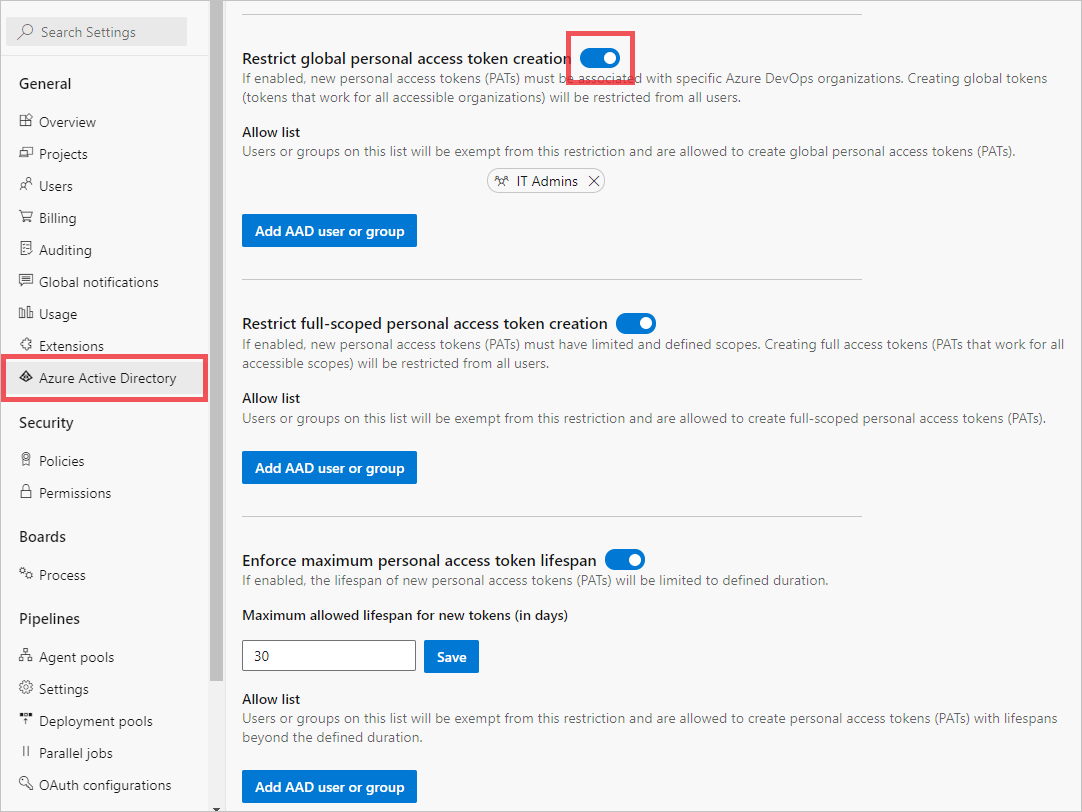

[Microsoft Entra ID] タブで、[グローバル個人用アクセス トークンの作成を制限する] ポリシーを見つけて、トグルをオンに移動します。

フル スコープの PAT の作成を制限する

Microsoft Entra の Azure DevOps 管理istrator は、ユーザーがフル スコープの PAT を作成できないように制限します。 このポリシーを有効にすると、新しい PAT は、特定のカスタム定義のスコープ セットに制限される必要があります。 既定では、このポリシーは off に設定されています。

organization (

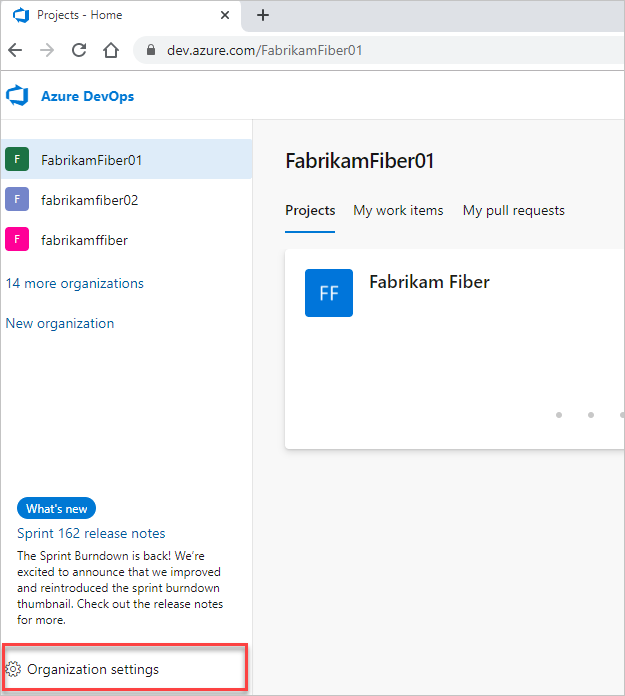

https://dev.azure.com/{yourorganization}) にサインインします。 [組織の設定] を選択します。

[組織の設定] を選択します。

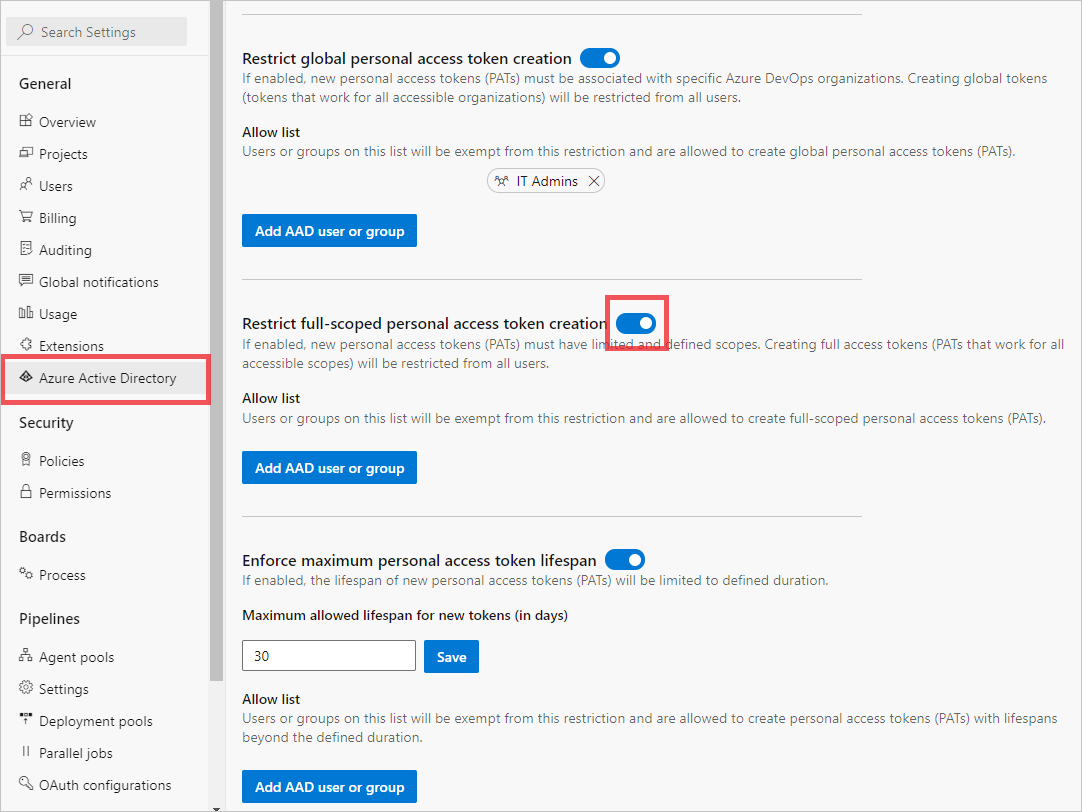

[Microsoft Entra ID] タブで、[*Restrict full-scoped personal access token creation *policy]\(フル スコープの個人用アクセス トークンの作成を制限する\) ポリシーを見つけて、トグルをオンに移動します。

新しい PAT の最大有効期間を設定する

Microsoft Entra ID の Azure DevOps 管理istrator は、PAT の最大有効期間を定義します。 新しいトークンの最大有効期間は、日数で指定できます。 既定では、このポリシーは off に設定されています。

organization (

https://dev.azure.com/{yourorganization}) にサインインします。 [組織の設定] を選択します。

[組織の設定] を選択します。

[Microsoft Entra ID] タブで、[個人アクセス トークンの最大有効期間を適用する] ポリシーを見つけて、トグルをオンに移動します。

最大日数を入力し、[保存] を選択 します。

許可リストに Microsoft Entra ユーザーまたはグループを追加する

警告

テナント ポリシーの許可リストでグループを使用することをお勧めします。 名前付きユーザーを使用する場合は、名前付きユーザーの ID への参照が、米国、ヨーロッパ (EU)、東南アジア (シンガポール) に存在する点に注意してください。

許可リストのユーザーまたはグループは、これらのポリシーが有効になっているときに作成された制限と適用から除外されます。 [Microsoft Entra ユーザーまたはグループの追加] を選択してユーザーまたはグループを一覧に追加し、[追加] を選択します。 各ポリシーには、独自の許可リストがあります。 ユーザーが 1 つのポリシーの許可リストに登録されている場合は、他のアクティブ化されたポリシーが引き続き適用されます。 つまり、ユーザーをすべてのポリシーから除外する場合は、各許可リストに追加する必要があります。

漏洩した PAT を自動的に取り消す

Microsoft Entra ID の Azure DevOps 管理istrator は、漏洩した AT を自動的に取り消すポリシーを管理できます。 このポリシーは、Microsoft Entra テナントにリンクされているすべての組織内のすべての PAT に適用されます。 既定では、このポリシーは オンに設定 されています。 Azure DevOps PAT がパブリック GitHub リポジトリにチェックインされると、自動的に取り消されます。

警告

このポリシーを無効にした場合、パブリック GitHub リポジトリにチェックインされるすべての PAT は残り、Azure DevOps のorganizationとデータが侵害され、アプリケーションとサービスが重大なリスクにさらされる可能性があります。 ポリシーが無効で機能がオフになっている場合でも、漏洩した PAT が見つかるとメール通知が届きますが、取り消しは行われません。

漏洩した PAT の自動失効を無効にする

organization (

https://dev.azure.com/{yourorganization}) にサインインします。 [組織の設定] を選択します。

[組織の設定] を選択します。

[Microsoft Entra ID] タブで、[漏洩した個人用アクセス トークンを自動的に取り消す] ポリシーを見つけて、トグルをオフに移動します。

ポリシーは無効になっており、パブリック GitHub リポジトリにチェックインされるすべての PAT が残ります。

次のステップ

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示