監査ログへのアクセス、エクスポート、およびフィルター処理

Azure DevOps Services

注意

監査はまだパブリック プレビュー段階です。

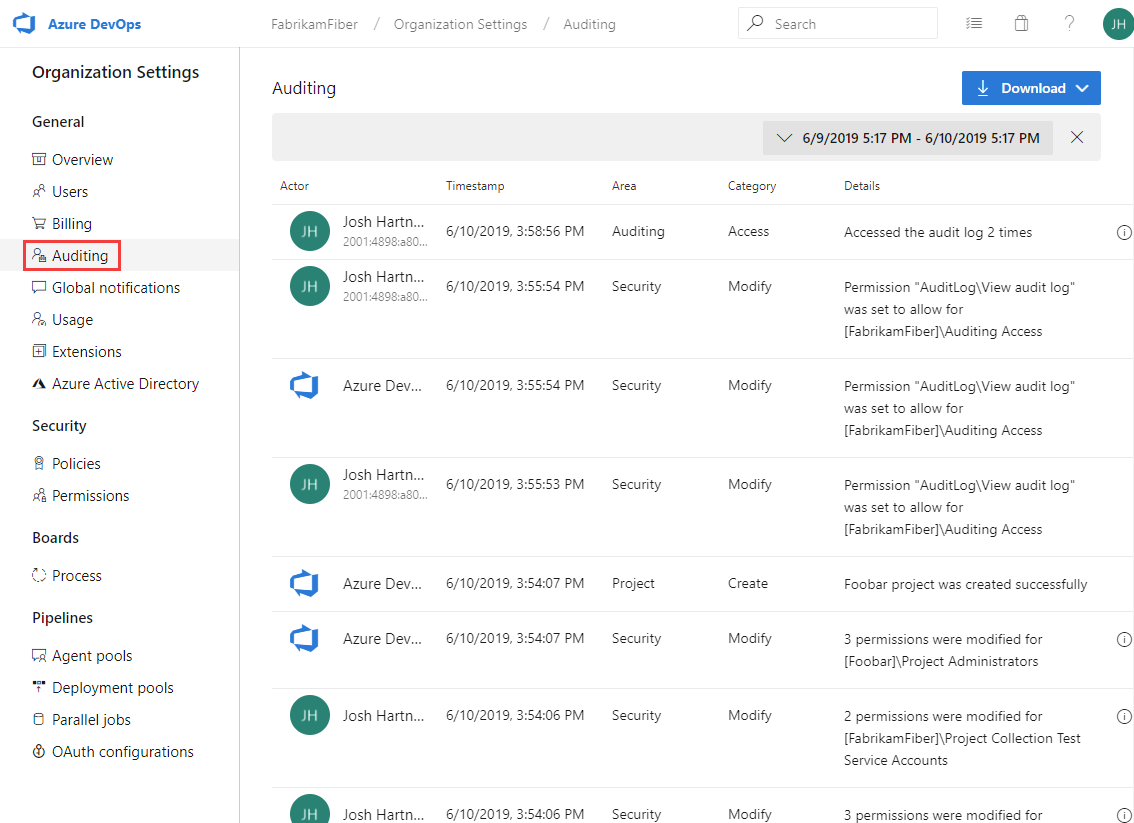

組織の設定の [監査] ページでは、Azure DevOps organization内で発生する多くの変更を追跡する監査ログにアクセス、エクスポート、フィルター処理できます。 これらのログを使用して、organizationのコンプライアンスとガバナンスの目標を満たすことができます。

重要

監査は、Microsoft Entra ID によって管理されている組織でのみ利用できます。 詳細については、「Microsoft Entra ID に組織を接続する」を参照してください。

監査の変更は、organization内のユーザーまたはサービス ID が成果物の状態を編集するたびに発生します。 次のいずれかのイベントがログに記録される場合があります。

- アクセス許可の変更

- 削除されたリソース

- ブランチ ポリシーの変更

- ログ アクセスとダウンロードの監査

- その他多く...

イベントは 90 日間保存され、その後削除されます。 ただし、監査イベントを外部の場所にバックアップすることで、データを 90 日以上保持することができます。

監査イベントには、組織の設定の [監査] ページで次の 2 つの方法でアクセスできます。

- [メイン ログ] タブの [監査ログ] を使用して、

- [ストリーム] タブを使用して設定された監査 ストリーム を使用します。

注意

監査は、Azure DevOps Serverのオンプレミスデプロイでは使用できません。 Azure DevOps Services インスタンスから Splunk のオンプレミスまたはクラウドベースのインスタンスに監査ストリームを接続することはできますが、受信接続の IP 範囲を許可する必要があります。 詳細については、「 許可されたアドレス一覧とネットワーク接続、IP アドレス、および範囲の制限」を参照してください。

前提条件

監査はすべてのAzure DevOps Services組織に対して既定で無効にされ、[組織の設定] ページでorganization所有者とプロジェクト コレクション管理者がオンとオフを切り替えることができます。 既定では、監査機能へのフル アクセス権を持つ唯一のグループは、プロジェクト コレクション管理者です。

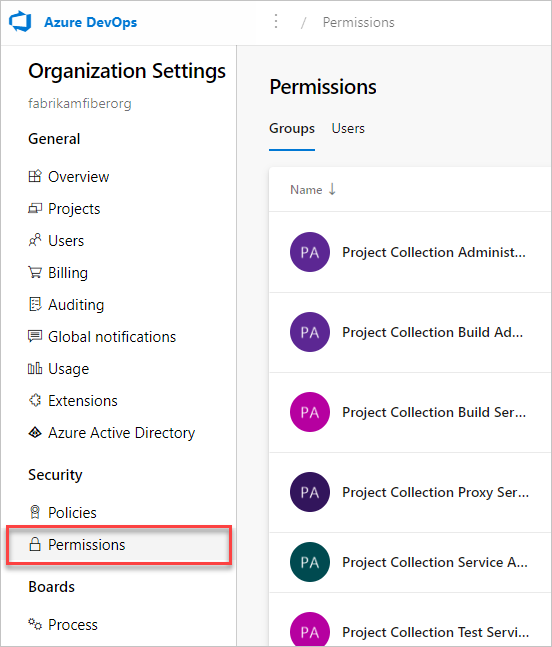

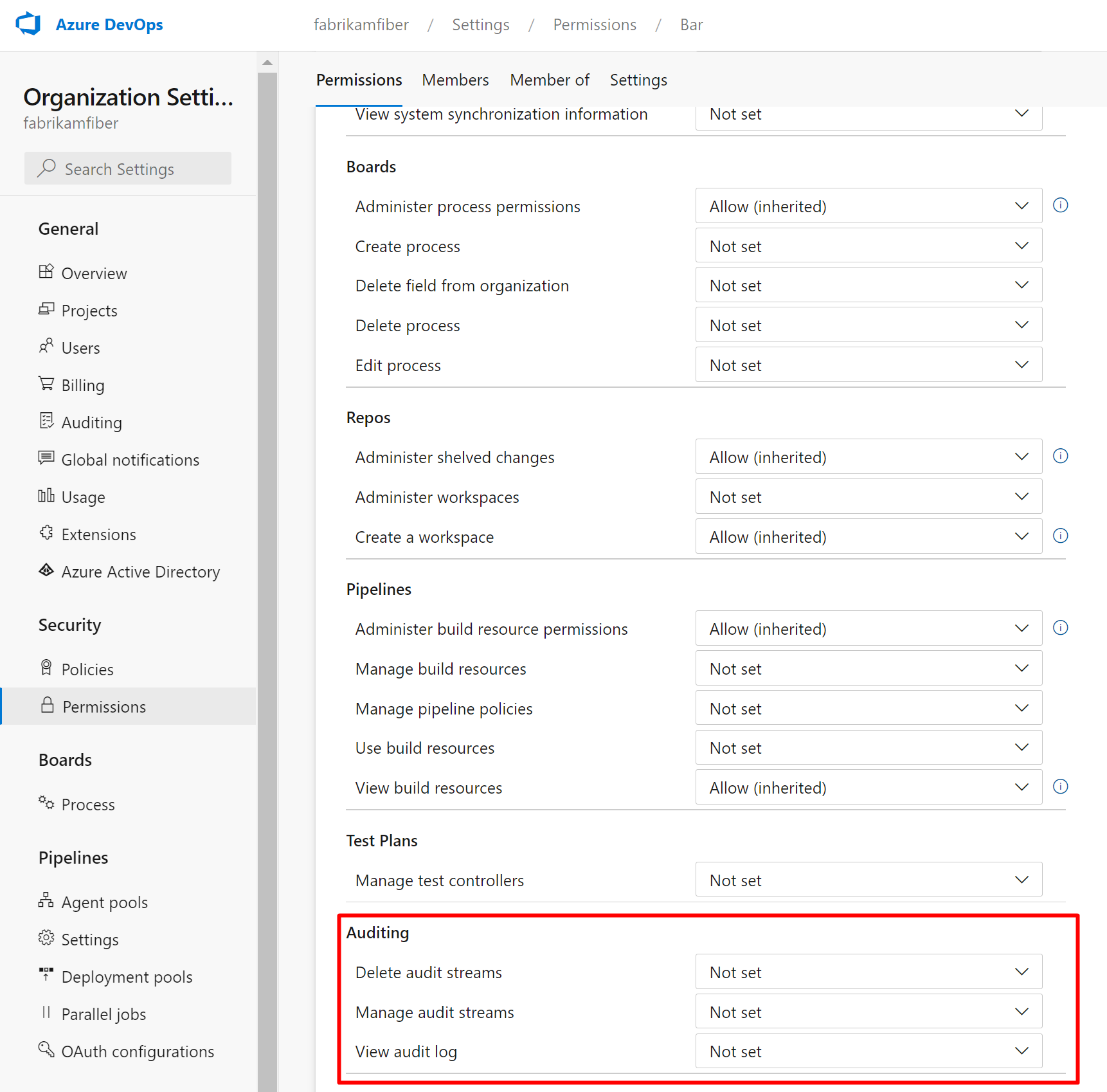

監査アクセス許可

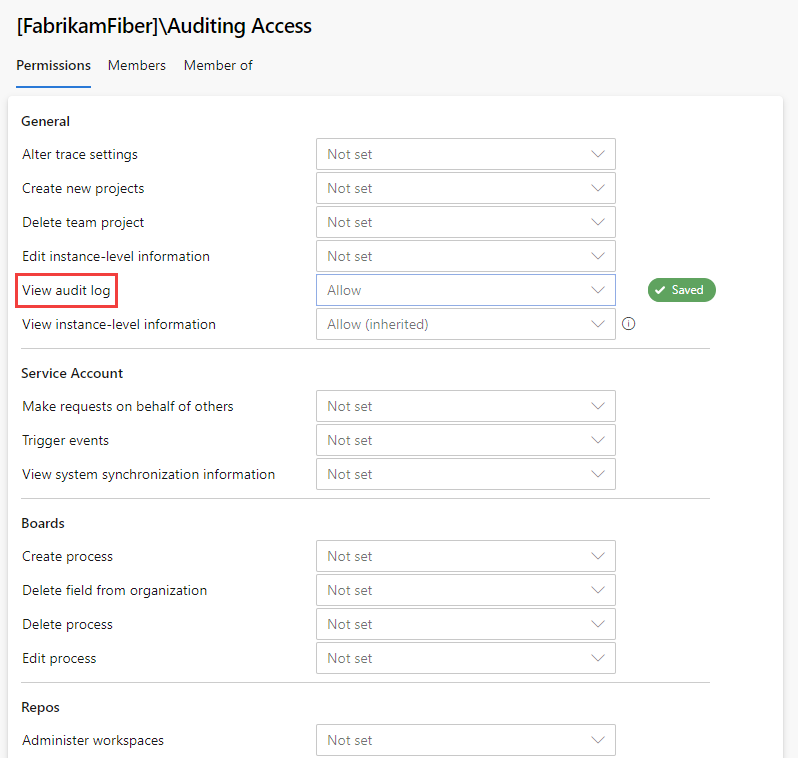

- 既定では、organization所有者グループとプロジェクト コレクション管理者グループのメンバーは、すべての監査機能にフル アクセスできます。

- [組織の設定] の [セキュリティアクセス許可] ページを使用して、任意のグループに特定の監査アクセス許可を付与できます。

注意

organizationに対して [ユーザーの可視性とコラボレーションを特定のプロジェクトに制限する] プレビュー機能が有効になっている場合、Project Scoped Users グループに追加されたユーザーは監査を表示できないため、組織の設定ページの表示が制限されます。 詳細とセキュリティ関連の重要なメンションについては、「organizationの管理」、「プロジェクトのユーザーの可視性を制限する」を参照してください。

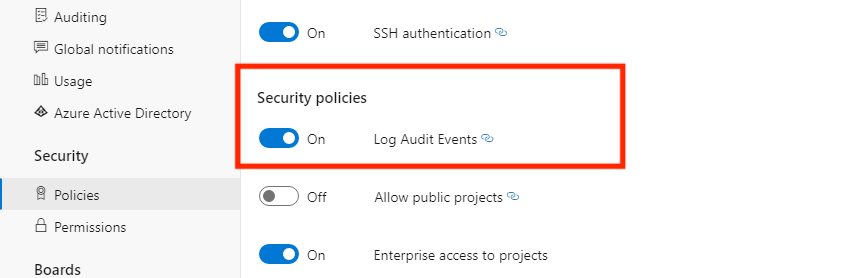

監査を有効または無効にする

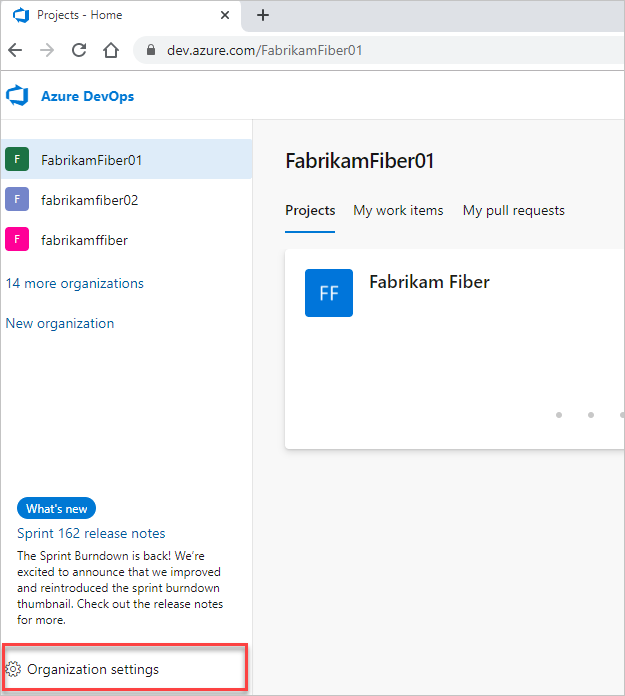

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [組織の設定] を選択します。

[組織の設定] を選択します。[セキュリティ] ヘッダーの下にある [ポリシー] を選択します。

[ 監査イベントのログ記録 ] ボタンをオンに切り替えます。

organizationで監査が有効になります。 サイドバーに [監査 ] が表示されるように、ページの更新が必要になる場合があります。 監査イベントは、監査ログに表示され、構成されている監査ストリームを介して開始されます。

- 監査イベントを受信しない場合は、[ 監査を有効にする] ボタンを [オフ] に切り替えます。 ボタンをオフにすると、サイドバーに [監査 ] ページが表示されなくなり、[監査ログ] ページは使用できなくなります。 監査ストリームはイベントの受信を停止します。

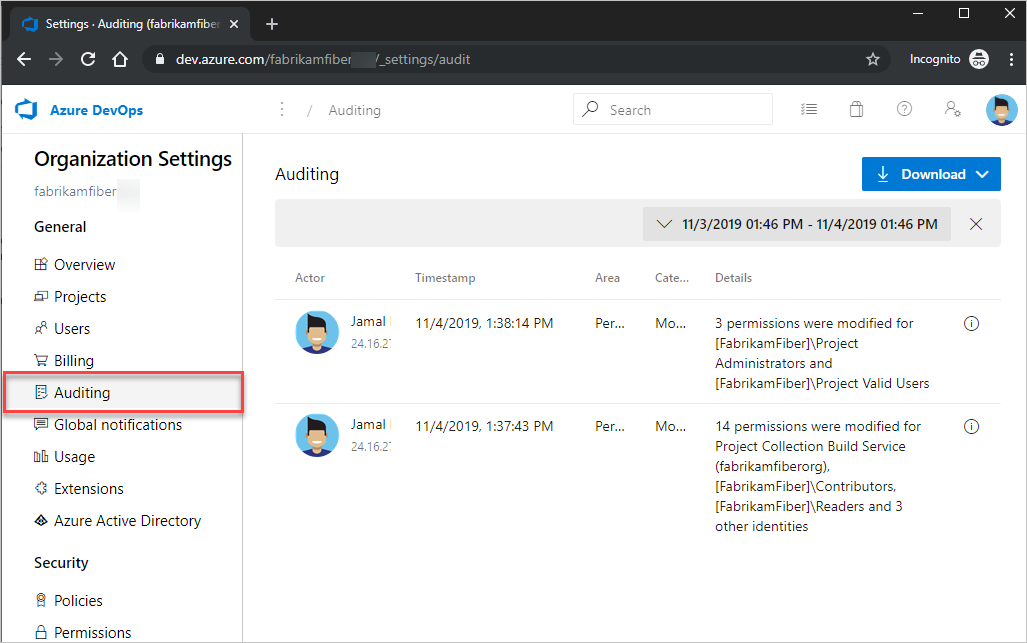

アクセスの監査

組織にサインインします (

https://dev.azure.com/{yourorganization})。 [組織の設定] を選択します。

[組織の設定] を選択します。

[ 監査] を選択します。

[組織の設定] に [監査] が表示されない場合は、監査イベントを表示するためのアクセス権がありません。 Project Collection Administrators グループは、監査ページを表示できるように、他のユーザーとグループにアクセス許可を付与できます。 これを行うには、[ アクセス許可] を選択し、監査アクセスを提供するグループまたはユーザーを見つけます。

[ 監査ログの表示] を 許可するように設定し、[ 変更の保存] を選択します。

ユーザーまたはグループメンバーは、organizationの監査イベントを表示するためのアクセス権を持つようになります。

監査ログを確認する

[監査] ページでは、organizationに記録された監査イベントを簡単に表示できます。 監査ページに表示される情報については、次の説明を参照してください。

監査イベントの情報と詳細

| 情報 | 詳細 |

|---|---|

| Actor | 監査イベントをトリガーした個人の表示名。 |

| IP | 監査イベントをトリガーした個人の IP アドレス。 |

| Timestamp | トリガーされたイベントが発生した時刻。 時刻は、該当するタイム ゾーンにローカライズされます。 |

| 領域 | イベントが発生した Azure DevOps の製品区分。 |

| カテゴリ | 発生したアクションの種類 (変更、名前変更、作成、削除、削除、実行、アクセス イベントなど) の説明。 |

| 詳細 | イベント中に発生した状況の簡単な説明。 |

各監査イベントには、[監査] ページで表示可能な内容に関する追加情報も記録されます。 この情報には、認証メカニズム、同様のイベントをリンクするための関連付け ID、ユーザー エージェント、監査イベントの種類に応じたその他のデータが含まれます。 この情報は、CSV または JSON を使用して監査イベントをエクスポートすることによってのみ表示できます。

ID と関連付け ID

各監査イベントには、"ID" と "CorrelationID" と呼ばれる一意の識別子があります。 関連付け ID は、関連する監査イベントを見つけるのに役立ちます。 たとえば、作成されたプロジェクトでは、数十個の監査イベントを生成できます。 これらのイベントはすべて同じ関連付け ID を持っているため、これらのイベントをリンクできます。

監査イベント ID が関連付け ID と一致すると、監査イベントが親イベントまたは元のイベントであることを示します。 発生元のイベントのみを表示するには、"ID" が問題の "関連付け ID" と等しいイベントを探します。 次に、イベントとその関連イベントを調査する場合は、発生元のイベントの ID と一致する関連付け ID を持つすべてのイベントを検索できます。 すべてのイベントに関連するイベントがあるわけではありません。

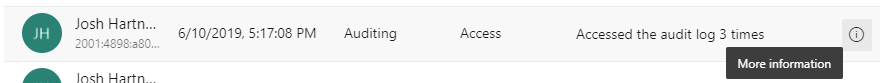

一括イベント

一部の監査イベントには、一度に行われた複数のアクション ("一括監査イベント" とも呼ばれます) を含めることができます。 イベントの右端に "情報アイコン" を付け、これらのイベントを他のイベントと区別できます。 ダウンロードした監査データを通じて、一括監査イベントに含まれるアクションに関する個々の詳細を確認できます。

情報アイコンを選択すると、この監査イベントで何が起こったかについての追加情報が表示されます。

監査イベントを調べる際に、関心のある Category 列と Area 列が見つかる場合があります。 これらの列を使用すると、関心のあるイベントの種類のみを検索できます。 次の表は、カテゴリと領域の一覧とその説明です。

イベントの一覧

毎月、新しい監査イベントを追加するよう最善を尽くしています。 現在追跡されていないイベントを表示する場合は、Developer Communityで Microsoft と共有することを検討してください。

監査機能を使用して現在生成できるすべてのイベントの完全な一覧については、「 監査イベントの一覧」を参照してください。

注意

organizationログのイベント領域を確認しますか? 監査ログ クエリ API をチェックしてください。 https://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actions{YOUR_ORGANIZATION} をorganizationの名前に置き換えます。 この API は、organizationが出力できるすべての監査イベント (またはアクション) の一覧を返します。

日付と時刻で監査ログをフィルター処理する

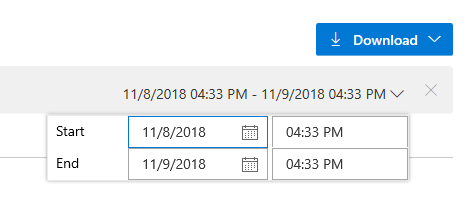

現在の監査 UI では、日付または時刻の範囲でのみイベントをフィルター処理できます。 表示可能な監査イベントの範囲を日付範囲で絞り込むには、ページの右上にある時間フィルターを選択します。

フィルターを使用して、過去 90 日間の任意の時間範囲を選択し、分単位でスコープを設定します。 時間範囲を選択したら、時間範囲セレクターで [適用] を選択して検索を開始します。 既定では、その時間の選択に対して上位 200 件の結果が返されます。 さらに結果がある場合は、下にスクロールしてページに読み込むことができます。

監査イベントをエクスポートする

監査データの詳細な検索を行うか、90 日を超えるデータのデータを格納するには、既存の監査イベントをエクスポートする必要があります。 エクスポートされたデータは、別の場所またはサービスに格納できます。

監査ページの右上にある [ ダウンロード ] ボタンを選択して、監査イベントをエクスポートします。 CSV または JSON ファイルとしてダウンロードすることを選択できます。

いずれかのオプションを選択すると、ダウンロードが開始されます。 イベントは、フィルターで選択した時間範囲に基づいてダウンロードされます。 1 日を選択すると、1 日分のデータが返されます。 横方向に、すべての 90 日間が必要な場合は、時間範囲フィルターから 90 日を選択し、ダウンロードを開始します。

注意

監査イベントの長期的な保存と分析を行う場合は、 監査ストリーミング機能を使用して、イベントをセキュリティ情報イベント管理 (SIEM) ツールにダウンストリームで送信することを検討してください。 監査ログのエクスポートは、カーソルデータ分析に推奨されます。

日付/時刻範囲を超えてデータをフィルター処理するには、ログを CSV ファイルとしてダウンロードし、Microsoft Excel またはその他の CSV パーサーをインポートして、Area 列と Category 列を絞り込むことをおすすめします。 さらに大きなデータセットを分析する場合は、 Audit Streaming 関数を使用して、エクスポートされた監査イベントをセキュリティ インシデントおよびイベント管理 (SIEM) ツールにアップロードすることをお勧めします。 このようなツールを使用すると、90 日を超えるイベント、検索、生成されたレポート、監査イベントに基づいて構成されたアラートを保持できます。

制限事項

監査できる内容には、次の制限があります。

- Microsoft Entra グループ メンバーシップの変更 – 監査ログには、Azure DevOps グループとグループ メンバーシップの更新が含まれます (イベント領域が "グループ" の場合)。 ただし、Microsoft Entra グループを使用してメンバーシップを管理する場合、これらの Microsoft Entra グループからのユーザーの追加や削除は、これらのログの Azure DevOps によって監査されません。 Microsoft Entra 監査ログを確認して、ユーザーまたはグループが Microsoft Entra グループに追加または削除されたタイミングを確認します。

- サインイン イベント – Azure DevOps のサインイン イベントは追跡されません。 Microsoft Entra 監査ログを表示して、Microsoft Entra ID へのサインイン イベントを確認します。

よく寄せられる質問

Q: DirectoryServiceAddMember グループとは何ですか。また、監査ログに表示される理由は何ですか?

A: DirectoryServiceAddMember グループは、Azure DevOps organizationへのメンバーシップの管理に使用されるシステム グループです。 このシステム グループへのメンバーシップは、多くのシステム、ユーザー、および管理アクションの影響を受ける可能性があります。 このグループは内部プロセスにのみ使用されるシステム グループであるため、お客様はこのグループへのメンバーシップの変更をキャプチャする監査ログ エントリを無視できます。

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示