GitHub パブリック リポジトリで見つかった個人用アクセス トークンに関連する通知を受け取ることをオプトインします

現在、GitHub パブリック リポジトリにチェックインされた個人用アクセス トークンが検出されると、トークン所有者に詳細な電子メール通知が送信され、イベントが Azure DevOps Organization の監査ログに記録されます。 この更新プログラムでは、プロジェクト コレクション管理者が、自分のorganizationに属するユーザーの個人用アクセス トークンが GitHub パブリック リポジトリで見つかった場合に通知を受け取るようにオプトインするオプションを追加しました。 これにより、プロジェクト コレクション管理者は、Azure DevOps アカウントとデータを侵害する可能性のある漏洩したトークンがいつ発生しているかがわかります。

詳細については、リリース ノートを参照してください。

全般

- プロジェクト コレクション管理者は、GitHub パブリック リポジトリで見つかった個人用アクセス トークンに関連する通知をオプトインできます

- すべての Azure DevOps 要求に対するセキュリティ検証の適用

Azure Boards

Azure Pipelines

全般

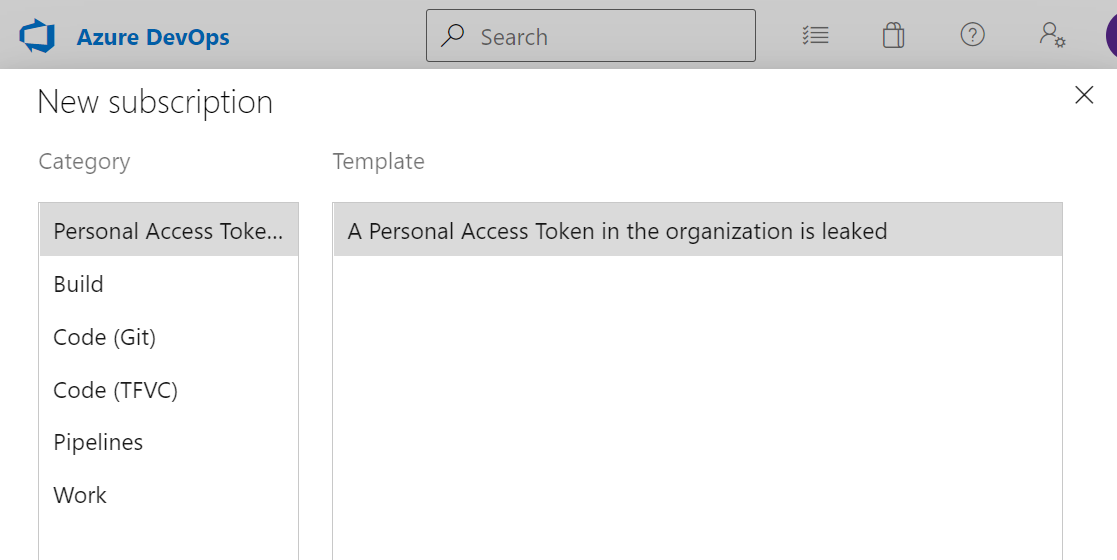

プロジェクト コレクション管理者は、GitHub パブリック リポジトリで見つかった個人用アクセス トークンに関連する通知をオプトインできます

プロジェクト コレクション管理者は、organizationのユーザーに属する個人用アクセス トークン (PAT) が GitHub パブリック リポジトリで見つかった場合に通知を受け取ることをオプトインできるようになりました。

注意として、Azure DevOps セキュリティ チームは、GitHub のパートナーと共同で、GitHub 上のパブリック リポジトリにチェックインされた Azure DevOps PAT をスキャンし、GitHub パブリック リポジトリで見つかった場合は、トークンの所有者に電子メール通知を送信します。 これは、Azure DevOps organizationの監査ログにも記録されます。

プロジェクト コレクション管理者は、[ユーザー設定] - [通知] ->> [新しいサブスクリプション] の順に移動して、これらの通知をサブスクライブできます

すべての Azure DevOps 要求に対するセキュリティ検証の適用

Azure DevOps では、 X-TFS-FedAuthRedirect ヘッダーを使用して Azure DevOps リソースを呼び出すときに、特定のユーザーがセキュリティ検証をバイパスできる以前の脆弱性が閉じられます。 現在、この X-TFS-FedAuthRedirect ヘッダーを使用するすべてのユーザーは、テナントによって設定された Azure Active Directory ポリシーに常に準拠し、Azure DevOps アカウントに定期的にサインインして、常にアクティブなユーザー セッションを確保する必要があります。

このヘッダーを使用していて、非準拠と見なされている場合は、 X-TFS-FedAuthRedirect で呼び出しを行うときに 401 が発生する可能性があります。 このヘッダーを使用するユーザーに推奨されるアクションは、アカウントが必要なすべての管理者ポリシーを満たしていることを確認し、Azure DevOps にもう一度サインインして新しいユーザー セッションを取得し、少なくとも 90 日に 1 回は Azure DevOps にサインインし続けるか、テナント管理者によって設定されたサインイン頻度チェックの期間です。

これは Visual Studio のユーザーにも適用される場合があります。この製品では 、バックグラウンドで X-TFS-FedAuthRedirect ヘッダーを使用して呼び出しを行うこともできます。 Visual Studio 製品で 401 に遭遇した場合 (つまり、Azure DevOps リソースへのアクセスをブロックしているバナーやエラー メッセージ)、上記の同じアドバイスが適用されます。 アカウントが管理者ポリシーを満たしていることを確認し、Azure DevOps に再度サインインし、中断を回避するために定期的に引き続きサインインしてください。

Azure Boards

かんばんカードの子に割り当て済み

かんばんボード カードのすべての子アイテムに Assigned To アバターを追加しました。 これにより、割り当てられている項目とユーザーを簡単に理解できるようになりました。 コンテキスト メニューを使用して作業項目をすばやく割り当てることもできます。

Note

この機能は、 新しい Boards Hubs プレビューで使用できます。

親 ID によるクエリの一般提供

この更新プログラムでは、通常、親 ID で作業項目を照会する機能がリリースされています。これは、親に基づいて子のフラットなリストを取得する方法を探している場合に最適な機能です。

Azure Pipelines

エージェント サービス アカウントとしてのグループ管理サービス アカウントのサポート

Azure Pipelines エージェントは、Windows 上の セルフホステッド エージェントでグループ管理サービス アカウントをサポートするようになりました。

グループ管理サービス アカウント (gSMA) は 、サービス アカウントとして機能するドメイン アカウントの一元的なパスワード管理を提供します。 Azure Pipelines エージェントはこの種類のアカウントを認識できるため、構成時にパスワードは必要ありません。

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

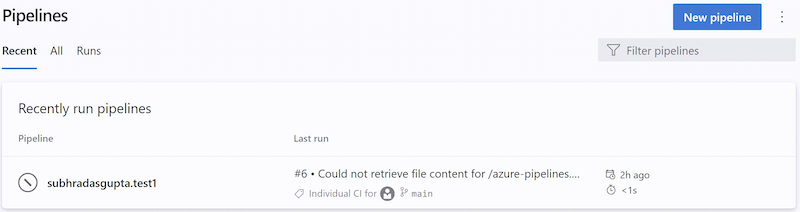

情報提供の実行

情報提供の実行では、Azure DevOps が YAML パイプラインのソース コードの取得に失敗したことが通知されます。 このような実行は次のようになります。

Azure DevOps は、外部イベント (プッシュされたコミットなど) に応答して YAML パイプラインのソース コードを取得します。たとえば、コードの変更がある場合にチェックし、スケジュールされた実行を開始するかどうかなど、内部トリガーに応答します。 この手順が失敗すると、システムによって情報提供の実行が作成されます。 これらの実行は、パイプラインのコードが GitHub または BitBucket リポジトリにある場合にのみ作成されます。

パイプラインの YAML コードの取得は、次の理由で失敗する場合があります。

- リポジトリ プロバイダーで障害が発生している場合

- 要求の調整

- 認証の問題

- パイプラインの .yml ファイルの内容を取得できません

詳細については、「 情報の実行」を参照してください。

ビルド定義 REST API retentionRules プロパティは廃止されました

ビルド定義 REST API の応答の種類では、このプロパティは常に空のBuildDefinitionセットをretentionRules返すので、 プロパティは古いものとしてマークされるようになりました。

次の手順

Note

これらの機能は、今後 2 ~ 3 週間にわたってロールアウトされます。

Azure DevOps に向かい、見てみましょう。

フィードバックの提供方法

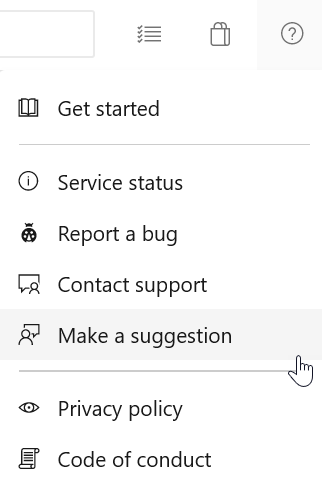

これらの機能に関するご意見をお聞かせください。 ヘルプ メニューを使用して、問題を報告したり、提案を提供したりします。

Stack Overflow のコミュニティが回答したアドバイスや質問を受けることもできます。

よろしくお願いします。

アーロン・ハルベルク

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示