Azure 構造化ファイアウォール ログ

構造化ログは、特定の形式で構成されたログ データの一種です。 定義済みのスキーマを使用して、ログ データを簡単に検索、フィルター処理、分析できるように構造化します。 自由形式のテキストで構成される非構造化ログとは異なり、構造化ログには、マシンが解析および分析できる一貫した形式があります。

Azure Firewall の構造化ログでは、ファイアウォール イベントのより詳細なビューが提供されます。 これには、送信元と宛先の IP アドレス、プロトコル、ポート番号、ファイアウォールによって実行されたアクションなどの情報が含まれます。 また、イベントの時刻や Azure Firewall インスタンスの名前など、さらに多くのメタデータも含まれます。

現在、Azure Firewall では、次の診断ログ カテゴリを利用できます。

- アプリケーション ルール ログ

- ネットワーク ルール ログ

- DNS プロキシ ログ

これらのログ カテゴリでは、Azure 診断モードが使用されます。 このモードでは、任意の診断設定に基づくすべてのデータが、AzureDiagnostics テーブルに収集されます。

構造化されたログを使用すると、既存の AzureDiagnostics テーブルではなく、リソース固有テーブルの使用を選択できます。 両方のログ セットが必要な場合は、ファイアウォールごとに少なくとも 2 つの診断設定を作成する必要があります。

リソース固有モード

[リソース固有] モードでは、診断設定で選択されたカテゴリごとに個別のテーブルが、選択されたワークスペース内に作成されます。 次の理由により、この方法をお勧めします。

- 全体的なログのコストを最大 80% 削減できます。

- ログ クエリ内のデータの操作がはるかに容易になる

- スキーマとその構造の検出が容易になる

- インジェストの待ち時間とクエリ時間の両方でパフォーマンスが向上する

- 特定のテーブルに対する Azure RBAC 権限を付与できる

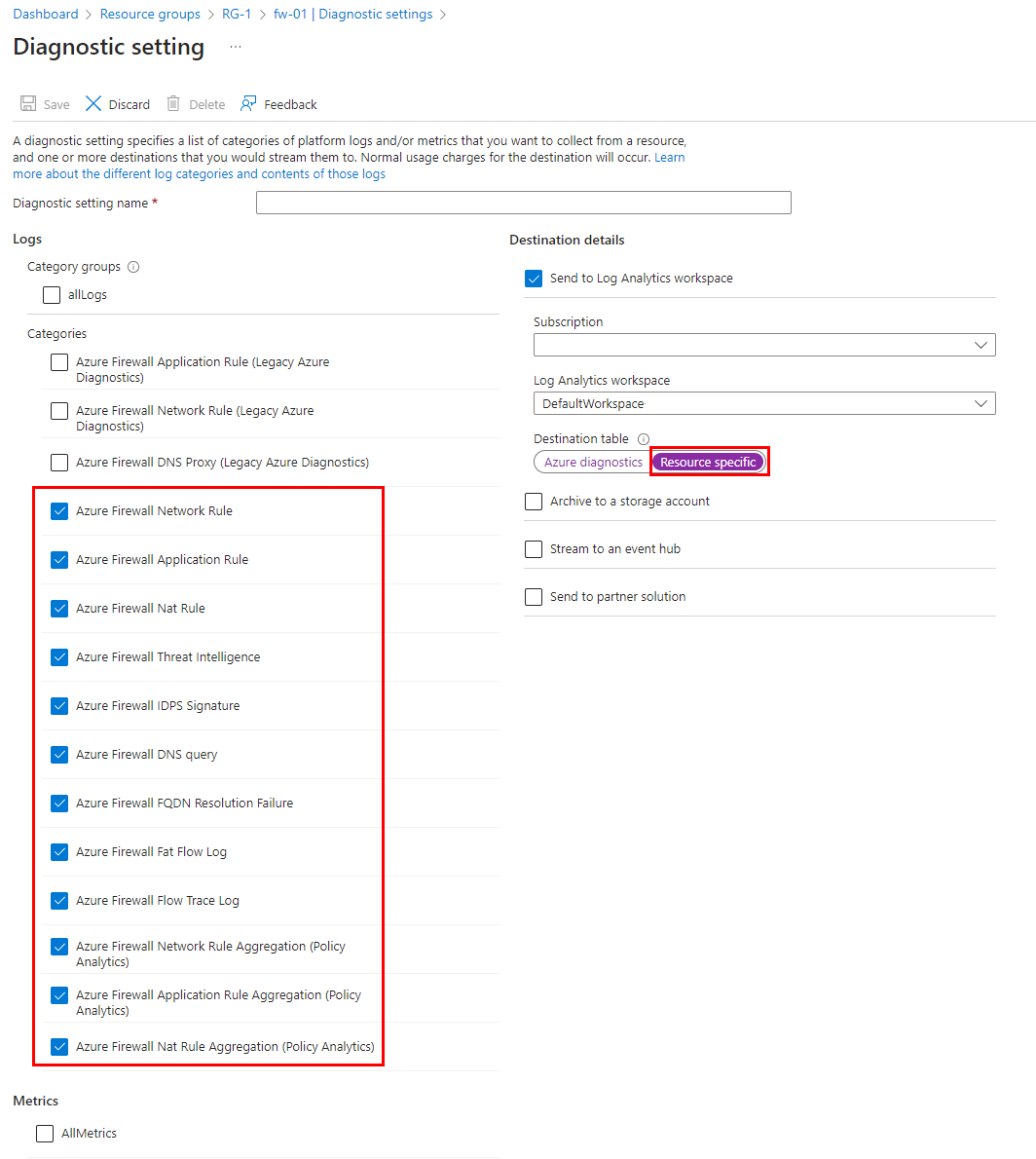

診断設定で新しいリソース固有テーブルを使用できるようになりました。これにより、次のカテゴリを利用できます。

- ネットワーク規則のログ - ネットワーク規則のログ データがすべて含まれます。 データ プレーンとネットワーク規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。

- NAT 規則のログ - DNAT (宛先ネットワーク アドレス変換) イベントのログ データがすべて含まれます。 データ プレーンと DNAT 規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。

- アプリケーション規則のログ - アプリケーション規則のログ データがすべて含まれます。 データ プレーンとアプリケーション規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。

- 脅威インテリジェンスのログ - すべての脅威インテリジェンス イベントが含まれます。

- IDPS のログ - 1 つ以上の IDPS シグネチャと一致したすべてのデータ プレーン パケットが含まれます。

- DNS プロキシのログ - DNS プロキシ イベントのログ データがすべて含まれます。

- 内部 FQDN の解決失敗のログ - 失敗の原因になったすべての内部ファイアウォール FQDN 解決要求が含まれます。

- アプリケーション規則の集計ログ - ポリシー分析用に集計された、アプリケーション規則のログ データが含まれます。

- ネットワーク規則の集計ログ - ポリシー分析用に集計された、ネットワーク規則のログ データが含まれます。

- NAT 規則の集計ログ - ポリシー分析用に集計された、NAT 規則のログ データが含まれます。

- 上位のフロー ログ (プレビュー) - 上位のフロー (ファット フロー) ログには、ファイアウォールを通過する最高のスループットに貢献している上位の接続が表示されます。

- フロー トレース (プレビュー) - フロー情報、フラグ、フローが記録された期間が含まれます。 SYN、SYN-ACK、FIN、FIN-ACK、RST、INVALID (フロー) などの完全なフロー情報を確認できます。

構造化ログを有効にする

Azure Firewall 構造化ログを有効にするには、まず Azure サブスクリプションで Log Analytics ワークスペースを構成する必要があります。 このワークスペースは、Azure Firewall によって生成された構造化ログを格納するために使用されます。

Log Analytics ワークスペースを構成したら、Azure portal のファイアウォールの [診断設定] ページに移動して、Azure Firewall の構造化ログを有効にすることができます。 そこから、リソース固有のターゲット テーブルを選択し、ログに記録するイベントの種類を選択する必要があります。

Note

機能フラグまたは Azure PowerShell コマンドを使用してこの機能を有効にする要件はありません。

構造化ログ クエリ

定義済みのクエリの一覧は、Azure portal で入手できます。 この一覧には、カテゴリごとに定義済みの KQL (Kusto 照会言語) ログ クエリと、Azure ファイアウォール ログ イベント全体を 1 つのビューで示す結合クエリがあります。

Azure Firewall ブック

Azure Firewall ブックにより、Azure Firewall のデータ分析のための柔軟なキャンバスが提供されます。 これを使用して、Azure portal 内で高度な視覚的レポートを作成できます。 Azure 全体でデプロイされる複数のファイアウォールを活用し、それらを結合して、統合された対話型エクスペリエンスにすることができます。

Azure Firewall 構造化ログを使用する新しいブックをデプロイするには、「Azure Firewall 用 Azure Monitor ブック」を参照してください。

次の手順

詳細については、「Azure Firewall での新しいリソース固有構造化ログの探索」を参照してください。

Azure Firewall のログとメトリックの詳細については、「Azure Firewall のログとメトリック」を参照してください。