Azure Firewall とは

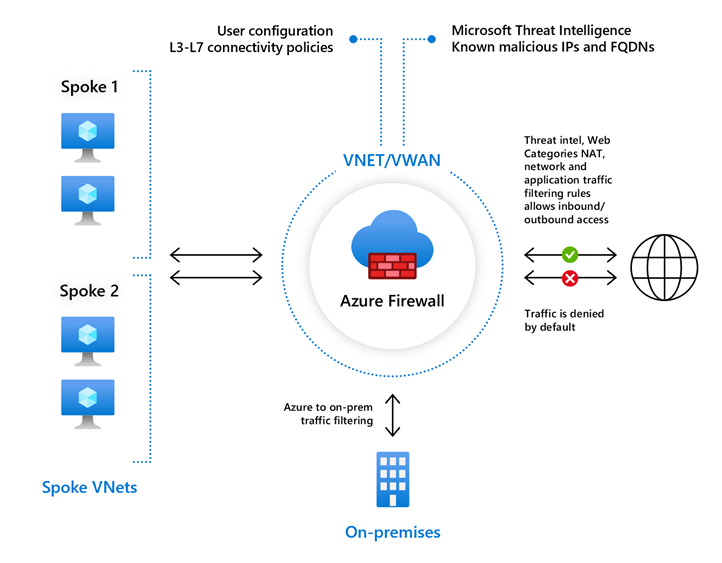

Azure Firewall は、Azure で実行されているクラウド ワークロードに最高レベルの脅威保護を提供する、クラウドネイティブでインテリジェントなネットワーク ファイアウォールのセキュリティ サービスです。 組み込みの高可用性とクラウドの無制限のスケーラビリティを備えた、完全にステートフルなサービスとしてのファイアウォールです。 これは、東西と北南の両方のトラフィック検査を提供します。 東西と南北のトラフィックの詳細については、「東西と南北のトラフィック」を参照してください。

Azure Firewall は、Standard、Premium、および Basic の 3 つの SKU で提供されています。

Azure Firewall Standard

Azure Firewall Standard は、L3-L7 フィルタリングと脅威脅威インテリジェンスを、Microsoft Cyber Security から直接提供します。 脅威インテリジェンス ベースのフィルタリングにより、既知の悪意のある IP アドレスやドメインとの間のトラフィックを警告したり拒否したりすることができます。これらは、新たに出現した攻撃から保護するためにリアルタイムで更新されます。

Firewall Standard の機能の詳細については、Azure Firewall Standard の機能に関するページを参照してください。

Azure Firewall Premium

Azure Firewall Premium には、特定のパターンを見つけることで攻撃を迅速に検知することができる、シグネチャ ベースの IDPS などの高度な機能が備わっています。 そうしたパターンには、ネットワーク トラフィックのバイト シーケンスや、マルウェアで使用される既知の悪意のある命令シーケンスなどがあります。 リアルタイムに更新されている 50 以上のカテゴリに分類された 67,000 以上のシグネチャにより、新たに出現した悪用方法から保護します。 悪用のカテゴリには、マルウェア、フィッシング、コインのマイニング、およびトロイの木馬攻撃が含まれます。

Firewall Premium の機能については、Azure Firewall Premium の機能に関するページを参照してください。

Azure Firewall Basic

Azure Firewall Basic は、小規模および中規模 (SMB) の顧客が Azure クラウド環境をセキュリティで保護することを目的としています。 これは、SMB 顧客が必要とする重要な保護機能を手頃な価格で提供します。

Azure Firewall Basic は Firewall Standard に似ていますが、主に次の制限があります。

- 脅威インテリジェンスの "アラート モード" のみをサポートします

- 2 つの仮想マシン バックエンド インスタンスでサービスを実行するスケール ユニットを修正しました

- 推定スループットが 250 Mbps の環境に推奨されます

Azure Firewall Basic の詳細については、「Azure Firewall Basic の機能」を参照してください。

機能の比較

すべてのファイアウォール SKU の機能を比較するには、「ニーズを満たす適切な Azure Firewall SKU を選択する」を参照してください。

Azure Firewall Manager

Azure Firewall Manager を使用して、複数のサブスクリプションにまたがる Azure Firewall を一元的に管理できます。 Firewall Manager は、ファイアウォール ポリシーを使用して、共通のネットワークまたはアプリケーション ルールと構成をテナント内のファイアウォールに適用します。

Firewall Manager は、仮想ネットワークと Virtual WAN (セキュリティ保護付き仮想ハブ) の両方の環境のファイアウォールに対応しています。 セキュリティ保護付き仮想ハブでは Virtual WAN ルートの自動化ソリューションが使用されているため、少しの手順でファイアウォールにトラフィックをルーティングできるように簡略化されています。

Azure Firewall Manager の詳細については、Azure Firewall Manager に関するページを参照してください。

料金と SLA

Azure Firewall の価格については、「Azure Firewall の価格」を参照してください。

Azure Firewall SLA の情報については、「Azure Firewall の SLA」を参照してください。

サポートされているリージョン

Azure Firewall でサポートされているリージョンについては、リージョン別の利用可能な Azure 製品に関するセクションを参照してください。

新機能

Azure Firewall の新機能については、「Azure の更新情報」を参照してください。

既知の問題

Azure Firewall の既知の問題については、「Azure Firewall の既知の問題」を参照してください。