Azure Firewall を使用して Office 365 を保護する

Azure Firewall に組み込まれたサービス タグと FQDN タグを使用して、Office 365 エンドポイントと IP アドレスへの送信通信を許可できます。

Note

Office 365 サービス タグと FQDN タグは、Azure Firewall ポリシーでのみサポートされています。 クラシック ルールではサポートされていません。

タグの作成

Office 365 の製品とカテゴリごとに、Azure Firewall は必要なエンドポイントと IP アドレスを自動的に取得し、それに応じてタグを作成します。

- タグ名: すべての名前は Office365 で始まり、その後に次が続きます。

- 製品: Exchange / Skype / SharePoint / Common

- カテゴリ: Optimize / Allow / Default

- Required / Not required (省略可能)

- タグの種類:

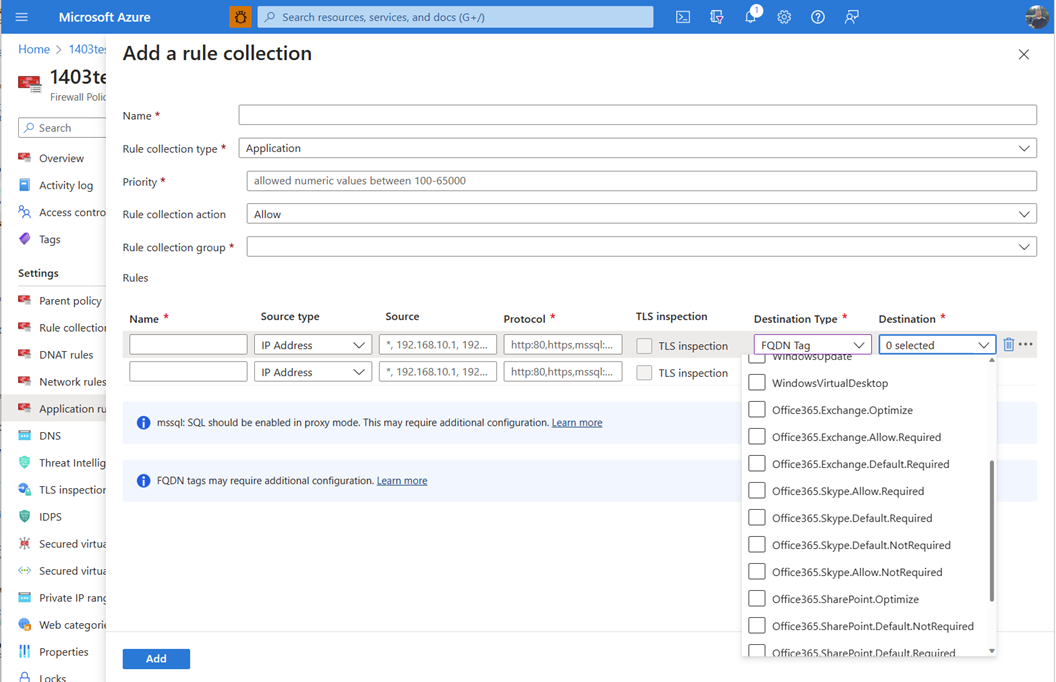

- FQDN タグは、HTTP/HTTPS (ポート 80/443) 経由で通信する特定の製品とカテゴリに必要な FQDN のみを表し、それらの FQDN とプロトコルへのトラフィックを保護するためにアプリケーション ルールで使用することができます。

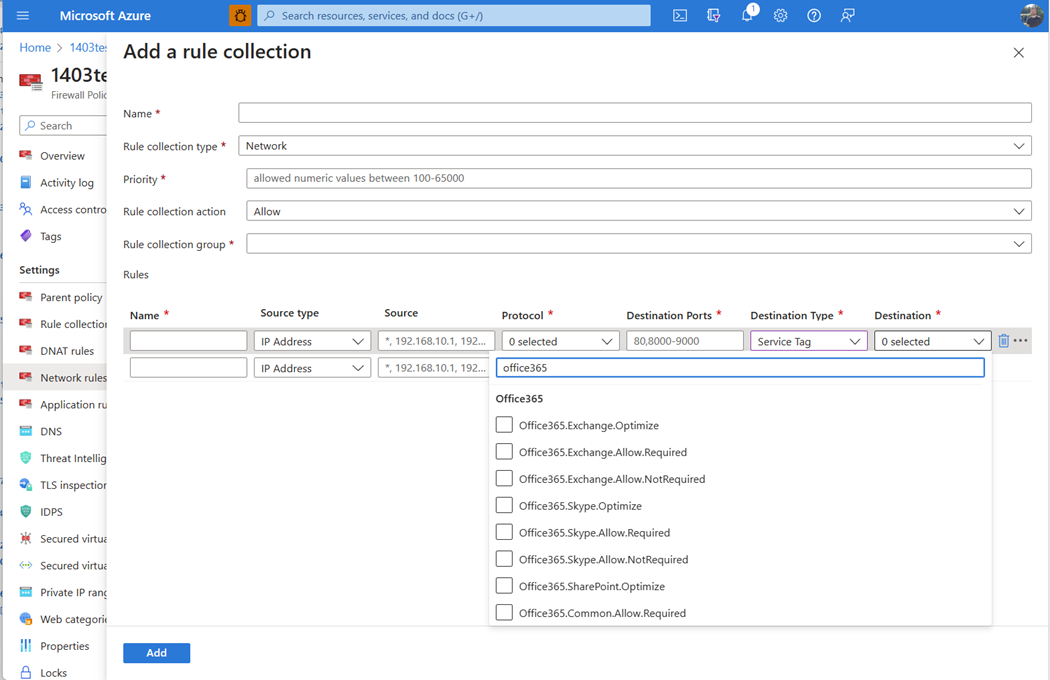

- サービス タグは、特定の製品とカテゴリに必要な IPv4 アドレスと範囲のみを表し、それらの IP アドレスと必要なポートへのトラフィックを保護するためにネットワーク ルールで使用することができます。

次の場合は、製品、カテゴリ、必須/必須ではないの特定の組み合わせで使用できるタグを受け入れる必要があります。

- サービス タグ - 特定の組み合わせが存在し、必要な IPv4 アドレスが一覧表示されている場合。

- FQDN タグ - 特定の組み合わせが存在し、ポート 80/443 と通信する必要な FQDN が一覧表示されている場合。

タグは、必要な IPv4 アドレスと FQDN に変更を加えると自動的に更新されます。 今後、製品とカテゴリの新しい組み合わせが追加された場合、新しいタグが自動的に作成される可能性があります。

ネットワーク ルールのコレクション:

アプリケーション ルールのコレクション:

ルールの構成

これらの組み込みのタグは、ユーザーの好みや使用状況に基づいて、Office 365 への送信トラフィックを許可および保護するための粒度を提供します。 送信トラフィックは、特定のソースの特定の製品とカテゴリにのみ許可できます。 また、Azure Firewall Premium の TLS 検査と IDPS を使用して、一部のトラフィックを監視することもできます。 たとえば、通常のインターネット送信トラフィックとして扱うことができる、エンドポイントへのデフォルト カテゴリのトラフィックなどです。 Office 365 のエンドポイント カテゴリの詳細については、「新しいOffice 365 エンドポイント カテゴリ」を参照してください。

ルールを作成するときは、必要な TCP ポート (ネットワーク ルールの場合) とプロトコル (アプリケーション ルールの場合) を、 必要に応じて Office 365 で定義してください。 製品、カテゴリ、必須/必須ではないの特定の組み合わせにサービス タグと FQDN タグの両方がある場合は、両方のタグの代表的なルールを作成して、必要な通信を完全にカバーする必要があります。

制限事項

製品、カテゴリ、必須/必須ではないの特定の組み合わせに FQDN のみが必要であるものの、80/443 ではない TCP ポートを使用する場合、その組み合わせに対して FQDN タグは作成されません。 アプリケーション ルールでは、HTTP、HTTPS、または MSSQL のみが対象となります。 これらの FQDN との通信を許可するには、これらの FQDN とポートを使用して独自のネットワーク ルールを作成します。 詳細については、「ネットワーク ルールで FQDN フィルター処理を使用する」を参照してください。

次のステップ

- 詳細については、「Azure Firewall で Office365 と Windows365 を保護する」を参照してください。

- Office 365 ネットワーク接続の詳細:「Microsoft 365 ネットワーク接続の概要」