Azure Information Protection の分析および中央レポート

Note

Microsoft Information Protection をお探しですか。 Azure Information Protection の統合ラベル付けクライアントは、現在メンテナンス モードとなっています。 Office 365 アプリケーションに対しては、Microsoft Information Protection の組み込みのラベル付けを有効にすることをお勧めします。 詳細情報。

この記事では、Microsoft Purview の監査ソリューションを使用してAzure Information Protection 統合ラベル付けクライアントから生成された監査イベントを表示する方法について説明します。 中央レポート用に Microsoft 365 統合監査ログに送信される監査イベントは、アクティビティ エクスプローラーで表示できます。これは、組織のデータを分類して保護するラベルの導入を追跡するのに役立ちます。

監査では、次の手順を実行できます。

- Azure Information Protection クライアント、Azure Information Protection スキャナーおよびクラウドアプリの Microsoft Defender からのデータを集計します。

- 組織の Microsoft 365 統合監査ログ と Office 365 アクティビティ ログで監査イベントを表示します。

- コンプライアンス ポータルのグラフィカル インターフェイスを使用してアクティビティ エクスプローラーで監査イベントのクエリ、表示および検出を行います。

Microsoft 365 統合監査ログからの監査イベント

AIP 統合ラベル付けクライアントには、Office 用のアドイン、スキャナー、Windows 用のビューア、クライアント PowerShellおよびWindows 用の Classify-and-Protect シェル拡張機能が含まれています。 これらのコンポーネントはすべて、Office 365 アクティビティ ログに表示される監査イベントを生成し、Office 365 管理アクティビティ API を使用してクエリすることができます。

監査イベントでは、管理者が次の操作を行うことができます。

- ラベルが付けられ、保護されているドキュメントと電子メールを組織全体で監視します。

- ラベルが付けられたドキュメントと電子メールへとのユーザーのアクセスを監視し、ドキュメント分類の変更を追跡します。

Microsoft 365 統合監査ログ イベント スキーマ

次に示す AIP に固有の 5 つのイベント ("AuditLogRecordType" とも呼ばれます) と、それぞれに関する詳細については、API リファレンスで参照してください。

| Value | メンバー名 | 説明 |

|---|---|---|

| 93 | AipDiscover | Azure Information Protection (AIP) イベント。 |

| 94 | AipSensitivityLabelAction | AIP 秘密度ラベル イベント。 |

| 95 | AipProtectionAction | AIP 保護イベント。 |

| 96 | AipFileDeleted | AIP ファイルの削除イベント。 |

| 97 | AipHeartBeat | AIP ハートビートイベント |

この情報は、組織の Microsoft 365 統合監査ログでアクセスでき、アクティビティ エクスプローラーで表示できます。

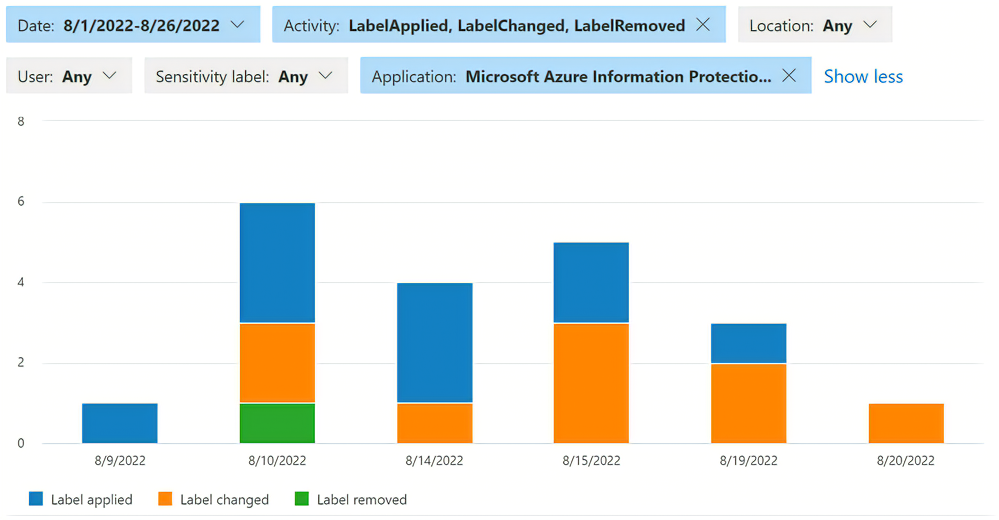

アクティビティ エクスプローラーで監査イベントをクエリする

Microsoft Purview コンプライアンス ポータルのアクティビティ エクスプローラーは、Microsoft 365 統合監査ログに送信される監査イベントを表示するためのグラフィカル インターフェイスです。 テナントの管理者は、組み込みのクエリを使用して、組織によって実装されたポリシーとコントロールが有効かどうかを判断できます。 管理者は、最大 30 日間のデータを利用できるため、フィルターを設定し、組織内で機密データがいつどのように処理されるかを明確に確認できます。

AIP 固有のアクティビティを表示するには、管理者は次のフィルターで始めることができます。

- アクティビティのタイプ:

- ラベルの適用

- 変更されたラベル

- ラベルの削除

- ラベル ファイルの読み取り

- アプリケーション:

- Microsoft Azure Information Protection Word アドイン

- Microsoft Azure Information Protection Excel アドイン

- Microsoft Azure Information Protection PowerPoint アドイン

- Microsoft Azure Information Protection Outlook アドイン

管理者は、フィルター内のすべてのオプションが表示されないか、それ以上のオプションが表示される場合があります。フィルター値は、テナントにキャプチャされるアクティビティによって異なります。 アクティビティ エクスプローラーの詳細については、次を参照してください。

AIP 統合ラベル付けクライアントから収集され、Microsoft Purview に送信される情報

これらのレポートを生成するため、エンドポイントは次の種類の情報を Microsoft 365 統合監査ログに送信します:

ラベル アクション。 たとえば、ラベルの設定、ラベルの変更、保護の追加または削除、自動と推奨ラベルなどです。

ラベル アクションの前後のラベル名。

組織のテナント ID。

ユーザー ID (電子メール アドレスまたは UPN )

ユーザーのデバイスの名前。

ユーザーのデバイスの IP アドレス。

outlook や msip.app などの関連するプロセス名。

Outlook やエクスプローラーなど、ラベル付けを実行したアプリケーションの名前

ドキュメントの場合: ラベルが付いているドキュメントのファイル パスとファイル名。

電子メールの場合: ラベル付けされた電子メールの件名と電子メールの送信者。

コンテンツで検出された機密情報の種類 (定義済みとカスタム)。

Azure Information Protection クライアント バージョン

クライアント オペレーティング システム バージョン

AIP クライアントが監査データを送信できないようにする

Azure Information Protection 統合ラベル付けクライアントが監査データを送信できないようにするには、ラベル ポリシーの詳細設定を構成します。

より詳細な分析のためのコンテンツの一致

Azure Information Protection では、機密情報の種類 (定義済みまたはカスタム) として識別された実際のデータを収集して保存できます。 たとえば、発見されたクレジットカード番号、社会保障番号、パスポート番号、銀行口座番号などが含まれます。 コンテンツの一致は、[アクティビティ ログ] からエントリを選択し、[アクティビティの詳細] を表示すると、表示されます。

既定では、Azure Information Protection クライアントはコンテンツの一致を送信しません。 コンテンツの一致が送信されるように、この動作を変更するには、ラベル ポリシーで高級設定を構成します。

前提条件

監査イベントは、組織に既定で有効になっています。 Microsoft Purview で監査イベントを表示するには、基礎および監査 (プレミアム) ソリューションのライセンス要件を確認します。

次のステップ

レポートの情報を確認したら、組織に Microsoft Purview の監査ソリューションを構成する方法の詳細について理解したいです。

- GitHub で AIP Audit Export を使用して、Microsoft 365 統合監査ログから Azure Log Analytics ワークスペースに監査イベントをエクスポートする方法について理解します。

- Microsoft Purview の監査ソリューションの詳細については、AIP 統合ラベル付けクライアントの監査とレポートの管理 ガイドを参照してください。

- Rights Management サービスから生成されたファイル アクセスと拒否されたイベントに関する保護使用状況ログのドキュメントを確認してください。 これらのイベントは、Azure Information Protection 統合ラベル付けクライアントから生成されたイベントとは別に処理されます。

- コンプライアンス ポータルで ラベル付けポリシーを変更する方法を理解するには、秘密度ラベルに関する Microsoft 365 ドキュメント を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示