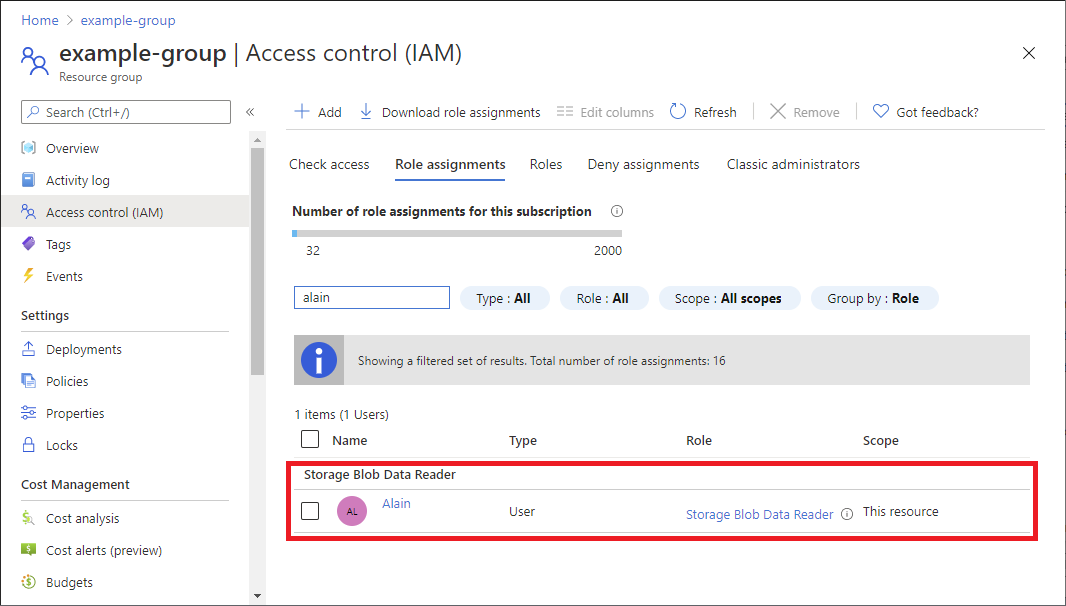

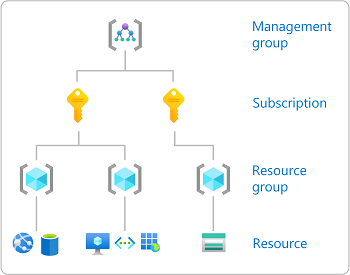

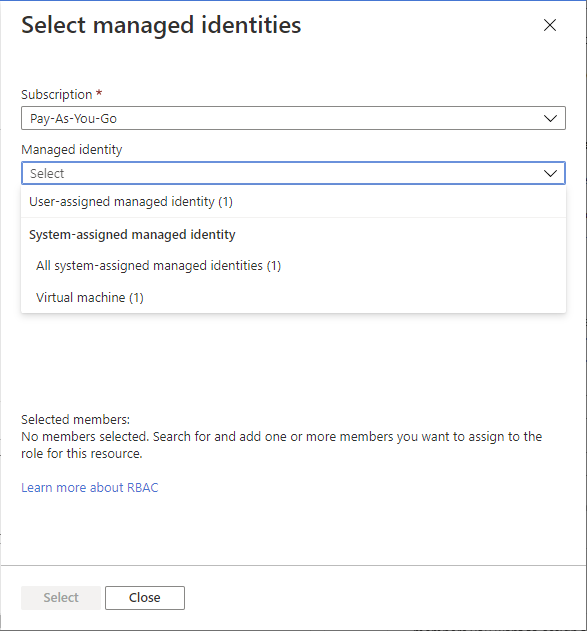

Azure ロールベースのアクセス制御 (Azure RBAC) は、Azure のリソースに対するアクセスを管理するために使用する承認システムです。 アクセス権を付与するには、特定のスコープでユーザー、グループ、サービス プリンシパル、またはマネージド ID にロールを割り当てます。 この記事では、Azure portal を使用してロールを割り当てる方法について説明します。

Microsoft Entra ID で管理者ロールを割り当てる必要がある場合、「ユーザーに Microsoft Entra ロールを割り当てる」を参照してください。

![リソース グループの [概要] ページのスクリーンショット。](media/shared/rg-overview.png)

![リソース グループの [アクセス制御 (IAM)] ページのスクリーンショット。](media/shared/rg-access-control.png)

![[追加] > [ロールの割り当ての追加] メニューのスクリーンショット。](media/shared/add-role-assignment-menu.png)

![[ロールの割り当ての追加] ページで [ロール] タブが表示された状態のスクリーンショット。](media/shared/roles.png)

![[ロールの割り当ての追加] ページで [特権管理者ロール] タブが表示された状態のスクリーンショット。](media/shared/privileged-administrator-roles.png)

![[アクセス許可] タブが表示された [ロールの詳細の表示] ウィンドウのスクリーンショット。](media/role-assignments-portal/select-role-permissions.png)

![[ロールの割り当ての追加] ページで [メンバー] タブが表示された状態のスクリーンショット。](media/shared/members.png)

![[メンバーの選択] ウィンドウのスクリーンショット。](media/shared/select-members.png)

![[ロールの割り当ての追加] で [制約付き] オプションが表示された状態のスクリーンショット。](media/shared/condition-constrained.png)

![[ロールの割り当ての追加] ページで [条件の追加] タブが表示された状態のスクリーンショット。](media/shared/condition.png)

![[Review + assign]\(確認と割り当て\) タブが表示された [ロールの割り当て] ページのスクリーンショット。](media/role-assignments-portal/review-assign.png)