統合された Qualys スキャナーを使用して脆弱性スキャンを有効にする (非推奨)

重要

Qualys を利用した Defender for Server の脆弱性評価ソリューションは、2024 年 5 月 1 日に完了することが予定されている廃止パス上にあります。 Qualys を利用した組み込みの脆弱性評価を現在使用している場合は、Microsoft Defender 脆弱性管理の脆弱性スキャン ソリューションに移行することを計画する必要があります。

脆弱性評価オファリングと Microsoft Defender の脆弱性管理を統合する決定について詳しくは、こちらのブログ記事をご覧ください。

Microsoft Defender 脆弱性管理への移行に関する一般的な質問を確認してください。

Qualys を引き続き使用したいお客様は、ライセンス持ち込み (BYOL) メソッドを使用できます。

すべてのサイバーリスクとセキュリティプログラムの中核となるコンポーネントは、脆弱性の特定と分析です。 接続されているマシンで脆弱性評価ツールが確実に実行されるように、Defender for Cloud によって定期的にチェックされます。

脆弱性評価ソリューションがデプロイされていないマシンが見つかった場合、Defender for Cloud によってセキュリティの推奨事項が生成されます: マシンに脆弱性評価ソリューションを導入する必要がある. この推奨事項を使用して、ご使用の Azure 仮想マシンと Azure Arc 対応のハイブリッド マシンに脆弱性評価ソリューションをデプロイします。

Defender for Cloud には、マシンの脆弱性スキャンが含まれています。 Qualys ライセンスも Qualys アカウントも必要ありません。すべてが Defender for Cloud 内でシームレスに処理されます。 このページでは、このスキャナーの詳細とデプロイする手順について説明します。

ヒント

統合された脆弱性評価ソリューションは、Azure 仮想マシンとハイブリッド マシンの両方に対応しています。 脆弱性評価スキャナーをオンプレミスとマルチクラウドのマシンにデプロイするには、「Azure 以外のマシンを Defender for Cloud に接続する」の説明に従って、Azure Arc を使用して最初にそれらを Azure に接続します。

Defender for Cloud の統合された脆弱性評価ソリューションは、AzureArcとシームレスに連携します。Azure Arcをデプロイすると、Defender for Cloud にマシンが表示され、Log Analytics エージェントは必要ありません。

Qualys を利用した脆弱性評価を使用しない場合、Microsoft Defender 脆弱性の管理を使用することも、独自の Qualys ライセンス、Rapid7 ライセンスを使用して BYOL ソリューションをデプロイすることも、あるいは別の脆弱性評価ソリューションをデプロイすることもできます。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般公開 (GA) |

| マシンの種類 (ハイブリッド シナリオ): | |

| 価格: | Microsoft Defender for Servers Plan 2 が必要 |

| 必要なロールとアクセス許可: | 所有者 (リソース グループ レベル) はスキャナーをデプロイできます セキュリティ閲覧者は、結果を表示できます |

| クラウド: |

統合された脆弱性スキャナーの概要

Microsoft Defender for Cloud に含まれる脆弱性スキャナーは、Qualys を搭載しています。 Qualys のスキャナーは、脆弱性をリアルタイムで識別するための主要なツールの 1 つです。 Microsoft Defender for Servers でのみ使用できます。 Qualys ライセンスも Qualys アカウントも必要ありません。すべてが Defender for Cloud 内でシームレスに処理されます。

統合された脆弱性スキャナーの動作

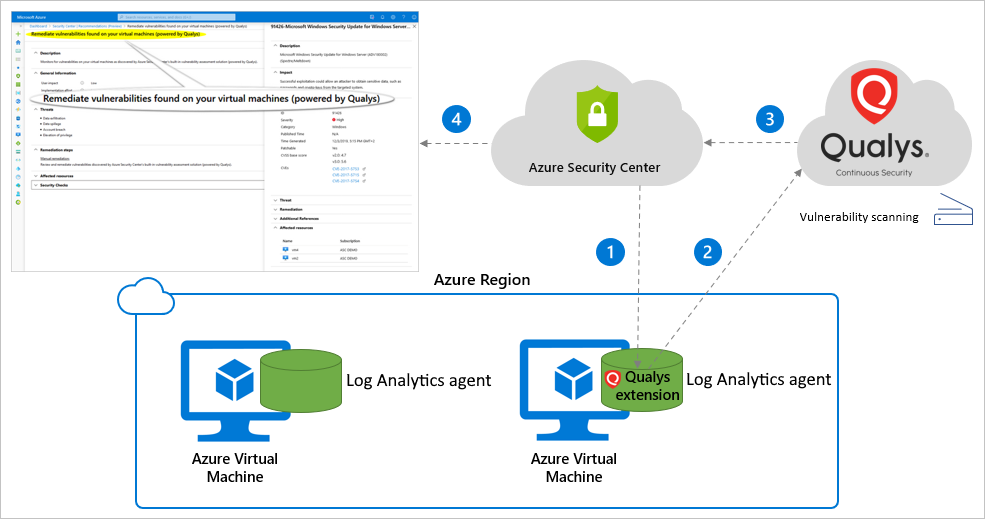

脆弱性スキャナー拡張機能は、次のように機能します。

デプロイ - AMicrosoft Defender でマシンが監視され、選択したマシンに Qualys 拡張機能をデプロイするための推奨事項が表示されます。

情報収集 - 拡張機能により成果物が収集され、定義されたリージョンの Qualys クラウド サービスでの分析用に送信されます。

分析 - Qualys のクラウド サービスにより脆弱性評価が実施され、その結果が Security Center に送信されます。

重要

Microsoft は、お客様のプライバシー、機密性、セキュリティを確保するために、お客様の詳細情報を Qualys と共有しません。 Azure に組み込まれているプライバシー基準の詳細については、こちらを参照してください。

レポート - 結果は Defender for Cloud で確認できます。

統合されたスキャナーを Azure とハイブリッドのマシンにデプロイする

Azure portal から、Defender for Cloud を開きます。

Defender for Cloud のメニューから、推奨事項ページを開きます。

推奨事項 "マシンに脆弱性評価ソリューションを導入する必要がある" を選択します。

ヒント

マシン

server16-testは、Azure Arc 対応マシンです。 脆弱性評価スキャナーをオンプレミスとマルチクラウドのマシンにデプロイするには、「Azure 以外のマシンを Defender for Cloud に接続する」を参照してください。Defender for Cloudは、AzureArcとシームレスに連携します。 Azure Arcをデプロイすると、マシンはDefender for Cloudに表示され、LogAnalyticsエージェントは必要ありません。

マシンは、次の 1 つ以上のグループに表示されます。

- 正常なリソース – Defender for Cloud で、これらのマシンで実行されている脆弱性評価ソリューションが検出されました。

- 異常なリソース - これらのマシンに脆弱性スキャナー拡張機能をデプロイできます。

- 適用できないリソース – これらのマシンは、脆弱性スキャナー拡張機能ではサポートされません。

異常なマシンの一覧から、脆弱性評価ソリューションを受信するマシンを選択し、 [修復] を選択ます。

重要

構成によっては、この一覧の表示が異なる場合があります。

- サードパーティ製の脆弱性スキャナーが構成されていない場合は、デプロイすることができません。

- 選択したマシンが Microsoft Defender for Servers によって保護されていない場合、Defender for Cloud の統合された脆弱性スキャナー オプションは使用できません。

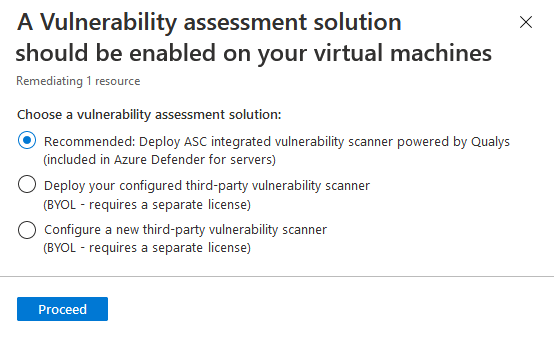

推奨されるオプションを選択し、統合脆弱性スキャナーをデプロイして、続行します。

さらに確認が求められます。 [修復] を選択します。

スキャナー拡張機能が、選択したすべてのマシンに数分以内にインストールされます。

拡張機能が正常にデプロイされるとすぐに、スキャンが自動的に開始されます。 12 時間ごとにスキャンが実行されます。 この間隔は構成できません。

重要

1 つ以上のマシンでデプロイが失敗した場合は、次の IP を許可リストに追加することで、ターゲット マシンが Qualys のクラウド サービスと通信できるようにします (ポート 443 経由 - HTTPS の既定値)。

https://qagpublic.qg3.apps.qualys.com- Qualys の米国のデータ センターhttps://qagpublic.qg2.apps.qualys.eu- Qualys の欧州のデータ センター

お使いのマシンが Azure ヨーロッパ地域 (ヨーロッパ、英国、ドイツなど) のリージョンにある場合、その成果物は Qualys のヨーロッパ データ センターで処理されます。 他の場所にある仮想マシンの成果物は、米国のデータ センターに送信されます。

大規模なデプロイを自動化する

Note

このセクションで説明されているすべてのツールは、Defender for Cloudの GitHub コミュニティ リポジトリから入手できます。 ここでは、Defender for Cloud デプロイ全体で使用するスクリプト、自動化、その他の有用なリソースを見つけることができます。

これらのツールの一部は、大規模なデプロイで有効にした後に接続された新しいマシンにのみ影響します。 それ以外は、既存のマシンにもデプロイされます。 複数のアプローチを組み合わせることができます。

統合スキャナーの大規模なデプロイを自動化するには、いくつかの方法があります。

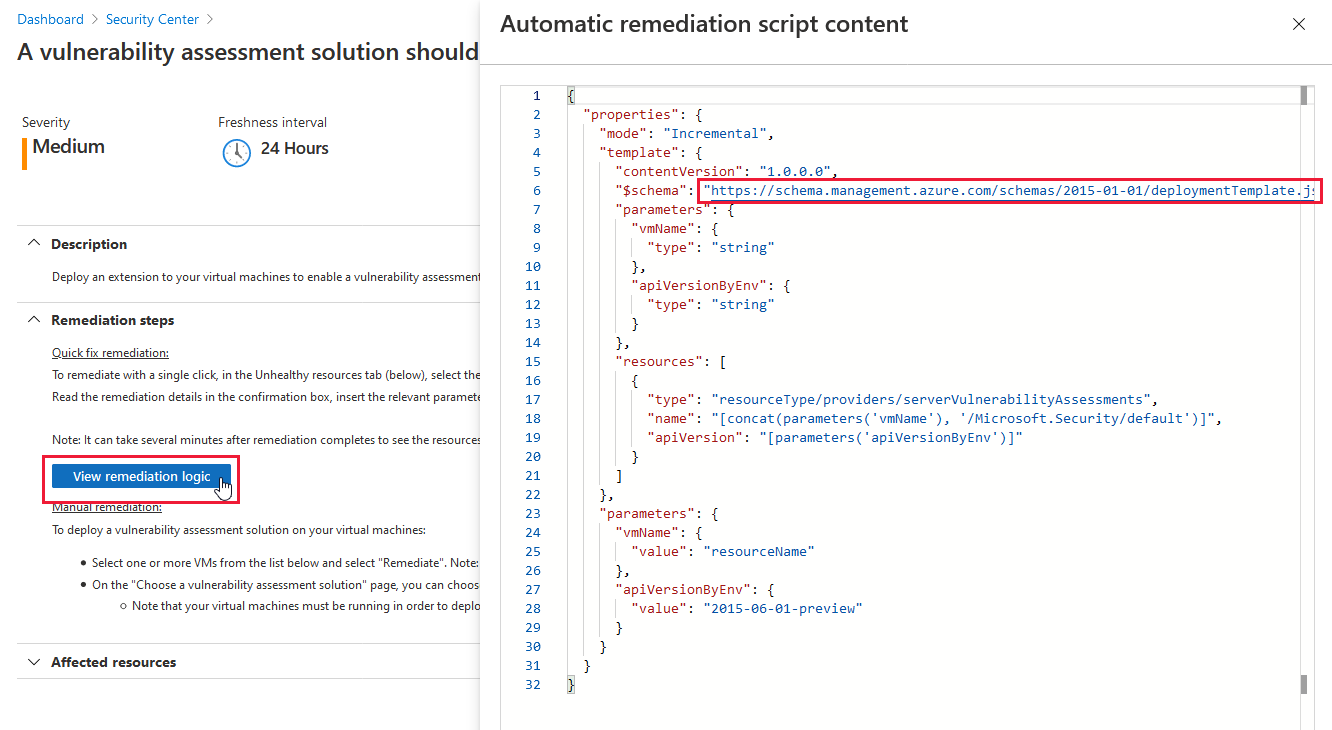

- [Azure Resource Manager] – この方法は、Azure portal の [推奨ロジックの表示] から使用できます。 修復スクリプトには、自動化に使用できる関連の ARM テンプレートが含まれています。

- DeployIfNotExists ポリシー – 新しく作成されたすべてのマシンでスキャナーを受信できるようにするためのカスタム ポリシーです。 [Azure へのデプロイ] を選択し、関連するパラメーターを設定します。 このポリシーは、リソース グループ、サブスクリプション、または管理グループのレベルで割り当てることができます。

- PowerShell スクリプト –

Update qualys-remediate-unhealthy-vms.ps1スクリプトを使用して、すべての異常な仮想マシンの拡張機能をデプロイします。 新しいリソース上にインストールするには、Azure Automation でスクリプトを自動化します。 このスクリプトは、推奨事項によって検出されたすべての異常なマシンを検索し、Azure Resource Manager の呼び出しを実行します。 - Azure Logic Apps – サンプル アプリに基づいてロジック アプリを構築します。 Defender for Cloud のワークフロー自動化ツールを使用してロジック アプリをトリガーし、リソースに対して "マシンに脆弱性評価ソリューションを導入する必要がある" の推奨事項が生成される場合には常にスキャナーがデプロイされるようにします。

- REST API – Defender for Cloud REST API を使用して統合された脆弱性評価ソリューションをデプロイするには、次の URL の PUT 要求を行い、関連するリソース ID を追加します。

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

オンデマンド スキャンをトリガーする

ローカルまたはリモートで実行されたスクリプトまたはグループ ポリシー オブジェクト (GPO) を使用して、マシン自体からオンデマンド スキャンをトリガーできます。 また、パッチのデプロイ ジョブの最後に、ソフトウェア配布ツールにこれを統合することもできます。

次のコマンドを実行すると、オンデマンド スキャンがトリガーされます。

- Windows マシン:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux マシン:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

次のステップ

Defender for Cloud には、次の脆弱性分析も用意されています。

- SQL データベース - 脆弱性評価ダッシュボードで脆弱性評価レポートを確認する

- Azure Container Registry イメージ ‐ Microsoft Defender 脆弱性の管理を使用した Azure の脆弱性評価

![[推奨事項] ページ内のマシンのグループ。](media/deploy-vulnerability-assessment-vm/recommendation-page-machine-groupings.png)