セキュリティのアラートとインシデント

この記事では、Microsoft Defender for Cloud のセキュリティ アラートと通知について説明します。

セキュリティの警告とは何か

セキュリティ アラートは、Azure、ハイブリッド、またはマルチクラウド環境で脅威が特定されたときに、Defender for Cloud のワークロード保護計画によって生成される通知です。

- セキュリティ アラートは、特定のリソースの種類に対して Defender プランを有効にしたときに利用できる高度な検出によってトリガーされます。

- 各アラートには、影響を受けるリソース、問題、修復手順の詳細が示されます。

- Defender for Cloud は、アラートを分類し、重大度で優先順位を付けます。

- アラートに関連するリソースがその期間中に削除された場合でも、アラートはポータルに 90 日間表示されます。 これは、アラートが、さらに調査する必要がある組織への侵害の可能性を示している場合があるためです。

- アラートは CSV 形式にエクスポートできます。

- アラートは、Microsoft Sentinel、セキュリティ オーケストレーション自動応答 (SOAR)、IT サービス管理 (ITSM) ソリューションなどのセキュリティ情報イベント管理 (SIEM) に直接ストリーミングすることもできます。

- Defender for Cloud では、MITRE 攻撃マトリックスを利用してアラートとそれらの認識された意図が関連付けられるので、セキュリティ ドメインに関する知識を整理するのに役立ちます。

アラートはどのように分類されますか。

アラートには、重大度レベルが割り当てられており、各アラートへの対処方法に優先順位を付けるのに役立ちます。 重大度は次に基づいて行います。

- 特定のトリガー

- アラートの原因となったアクティビティの背後に悪意があったという信頼度レベル

| 重大度 | 推奨される応答 |

|---|---|

| 高 | リソースが侵害されている可能性が高いことを示します。 すぐに調べる必要があります。 Defender for Cloud には、意図の悪意性と、アラートの発行に使用された検出結果の両方に高い信頼性があります。 たとえば、資格情報の盗難に使用される一般的なツールである Mimikatz など、既知の悪質なツールの実行を検出するアラートです。 |

| 中 | これは、リソースが侵害されたことを示す可能性がある不審なアクティビティです。 分析または検出結果における Security Center の信頼性は中であり、意図の悪意性に関する信頼性は中から高です。 通常は、これらは機械学習または異常に基づく検出 (通常とは異なる場所からのサインイン試行など) です。 |

| 低 | 良性の陽性またはブロックされた攻撃の可能性があります。 Defender for Cloud は、その意図に悪意があるかどうか確信がなく、アクティビティは無害である可能性があります。 たとえば、ログのクリアは、攻撃者が痕跡を隠そうとしたときに発生することがあるアクションですが、多くの場合、管理者が実行する日常的な操作です。 通常、攻撃がブロックされても、調査が推奨される興味深いケースでなければ、Defender for Cloud からは通知されません。 |

| Informational | 通常、インシデントは複数のアラートで構成され、その一部は単なる情報として表示される場合がありますが、他のアラートとのコンテキストによっては詳しい調査が推奨される可能性があります。 |

セキュリティ インシデントとは

セキュリティ インシデントは、関連するアラートのコレクションです。

インシデントでは、攻撃とそれに関連するアラートの単一ビューが提供されるため、攻撃者が実行したアクションと、影響を受けるリソースをすばやく把握できます。

脅威の範囲は広くなり、ほんのわずかな侵害の兆候でも検出する必要性が増しています。 セキュリティ アナリストがさまざまなアラートをトリアージし、実際の攻撃を識別することは困難です。 Defender for Cloud は、アラートと忠実度が低いシグナルをセキュリティ インシデントに関連付けることで、アナリストがこのアラート疲れに対処するのに役立ちます。

クラウドでは、異なるテナントにまたがって攻撃が発生する可能性があります。Defender for Cloud では、AI アルゴリズムを組み合わせて、各 Azure サブスクリプションで報告された攻撃のシーケンスを分析できます。 この手法により、単にインシデントで相互に関連付けるのではなく、よくあるアラート パターンとして、攻撃のシーケンスが識別されます。

アナリストがインシデントの調査を行い、脅威の性質とそれを軽減する方法を判断するためには、追加のコンテキストが必要になることがよくあります。 たとえば、ネットワークの異常が検出されても、ネットワーク上で他に起きていたことや、対象のリソースに関して理解していないと、次に行うべきアクションを把握することは困難です。 そのため、セキュリティ インシデントには、成果物、関連するイベント、情報を含めることができます。 セキュリティ インシデントに利用できる追加情報は、検出された脅威の種類や環境内の構成によって異なります。

アラートとインシデントの関連付け

Defender for Cloud は、アラートと状況に依存したシグナルをインシデントに関連付けます。

- 関連付けにより、リソース間のさまざまなシグナルを調べ、セキュリティに関する知識と AI を組み合わせてアラートを分析し、新たな攻撃パターンの発生を発見します。

- 攻撃の各ステップで収集された情報を使うことにより、Defender for Cloud では攻撃のステップのように見えても実際にはそうではないアクティビティを除外できます。

ヒント

インシデントのリファレンスに関するページで、インシデントへの関連付けによって生成されるセキュリティ インシデントの一覧をご確認ください。

Defender for Cloud で脅威を検出する方法

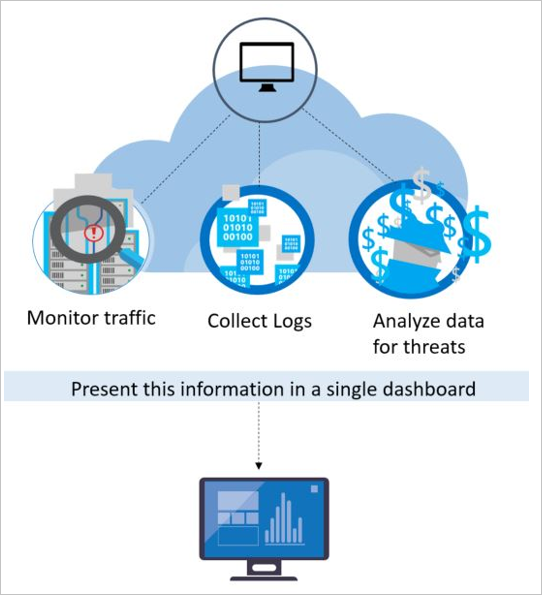

Defender for Cloud は、真の脅威を検出し、誤検知を減らすために、リソースを監視し、脅威に関するデータを収集および分析します。多くの場合、複数のソースからのデータを関連付けます。

Microsoft のイニシアチブ

Microsoft Defender for Cloud では、脅威に関する状況の変化を継続的に監視する Microsoft が全社にわたり配置するセキュリティ調査とデータ サイエンスのチームを活用しています。 たとえば次のような取り組みが行われています。

Microsoft のセキュリティ スペシャリスト:フォレンジクスや Web 攻撃検出など、専門のセキュリティ分野に従事する Microsoft 内のさまざまなチームと絶えず連携します。

Microsoft のセキュリティ研究: Microsoft の研究員は、絶えず脅威に目を光らせています。 クラウドやオンプレミスでの Microsoft のグローバルなプレゼンスにより、Microsoft は広範なテレメトリにアクセスすることが許されています。 広範かつ多様なデータセットのコレクションによって、Microsoft は、オンプレミスの消費者向け/企業向け製品からオンライン サービスに至るまで、攻撃の新しいパターンや傾向を把握することができます。 その結果、Defender for Cloud は、攻撃者によって脆弱性の悪用手法が次々に生み出され、しだいに複雑化する中で、その検出アルゴリズムを迅速に更新することができるのです。 この手法が、目まぐるしい脅威の環境の変化に対応するために役立てられます。

脅威インテリジェンスの監視:脅威インテリジェンスには、既存の脅威や新たに発生した脅威に関するメカニズム、インジケーター、示唆、即時に利用可能なアドバイスが含まれます。 こうした情報はセキュリティ コミュニティから得られるほか、マイクロソフトも、社内や社外のソースから提供される脅威インテリジェンスを絶えず監視しています。

シグナルの共有:クラウドとオンプレミス向けに Microsoft が保有するさまざまなサービス、サーバー、クライアント エンドポイント デバイスを通じてセキュリティ チームが得た知見は共有され、分析されます。

検出のチューニング:実際のユーザーのデータセットに対してアルゴリズムが実行され、セキュリティ研究員がユーザーと連携してその結果を検証します。 機械学習アルゴリズムの精度を高めるために、真陽性と偽陽性が使用されます。

こうしたさまざまな取り組みを通じて、これまでできなかったような検出が可能となり、検出の精度が向上しています。しかもその恩恵はすぐに得ることができます。ユーザーが措置を講じる必要はありません。

セキュリティ分析

Defender for Cloud には、シグネチャ ベースの手法とは比較にならない高度なセキュリティ分析が採用されています。 ビッグ データや 機械学習 における革新的テクノロジを活かし、クラウド ファブリック全体にわたってイベントが評価されるので、手作業に頼った手法や攻撃の進化を予測する手法では特定できない脅威でも検出することができます。 こうしたセキュリティ分析の例を次に示します。

統合された脅威インテリジェンス

Microsoft は、膨大なグローバル脅威インテリジェンスを保有しています。 Azure、Microsoft 365、Microsoft CRM Online、Microsoft Dynamics AX、outlook.com、MSN.com、Microsoft Digital Crimes Unit (DCU)、および Microsoft セキュリティ レスポンス センター (MSRC) などの複数のソースから製品利用統計情報が送られてきます。 また研究員も、大手クラウド サービス プロバイダー間で共有されている脅威インテリジェンス情報や、サード パーティのフィードを入手しています。 Microsoft Defender for Cloud はこの情報を基に、既知の有害因子から生じる脅威について利用者に警告を発することができます。

行動分析

行動分析は、データを分析し、既知のパターンのコレクションと照らして比較する手法です。 ただし、これらのパターンはただのシグネチャではありません。 大量のデータセットに適用された複雑な機械学習アルゴリズムを通じてパターンが決定されています。 また、パターンの特定にあたっては、専門のアナリストによって悪質な行動が緻密に分析されます。 Microsoft Defender for Cloud は、行動分析を使用して仮想マシンのログ、仮想ネットワーク デバイスのログ、ファブリック ログ、およびその他のソースを分析し、これに基づいて侵害されたリソースを識別することができます。

異常検出

Defender for Cloud では、脅威を特定するために異常検出も使用されます。 大規模なデータセットから導いた既知のパターンに依存する行動分析とは対照的に、異常検出は "独自色" が強く、個々のデプロイに固有の基準に重点が置かれます。 機械学習を適用して個々の環境の正常なアクティビティを突き止めたうえで、セキュリティ イベントの可能性を示す異常な条件とは何かを定義する規則を作成します。

アラートのエクスポート

アラートを Defender for Cloud の外部で表示するために、次のようなさまざまなオプションが用意されています。

- アラート ダッシュボードの [CSV レポートのダウンロード] により、1 回で CSV にエクスポートできます。

- [環境] 設定の [連続エクスポート] を使用すると、セキュリティ アラートと推奨設定の Log Analytics ワークスペースおよび Event Hubs へのストリームを構成できます。 詳細については、こちらを参照してください。

- Microsoft Sentinel コネクタは、Microsoft Defender for Cloud から Microsoft Sentinel にセキュリティ アラートをストリーミングします。 詳細情報。

SIEM、SOAR、または IT サービス管理ソリューションへのアラートのストリーミング、およびデータを継続的にエクスポートする方法の詳細をご覧ください。

次の手順

この記事では、Defender for Cloud で利用できるさまざまな種類のアラートについて説明しました。 詳細については、次を参照してください。

- Azure アクティビティ ログでのセキュリティ アラート - セキュリティ アラートとインシデントは、Azure portal またはプログラムで利用できるだけでなく、Azure アクティビティ ログでイベントとして監査されます。

- Defender for Cloud アラートの参照テーブル

- セキュリティの警告への対応

- Microsoft Defender for Cloud でセキュリティ インシデントを管理する方法