テナント全体の可視性を付与および要求する

グローバル管理者 の Microsoft Entra ロールを持つユーザーは、テナント全体の責任を負う可能性がありますが、Microsoft Defender for Cloud でその組織全体の情報を表示するための Azure アクセス許可がありません。 Microsoft Entra ロールの割り当てでは Azure リソースへのアクセスが許可されないため、アクセス許可の昇格が必要です。

テナント全体のアクセス許可を自分に付与する

テナント レベルのアクセス許可を自分に割り当てるには、次の手順を実行します。

組織が Microsoft Entra Privileged Identity Management (PIM) またはその他の PIM ツール使用してリソース アクセスを管理する場合は、グローバル管理者ロールがユーザーに対してアクティブである必要があります。

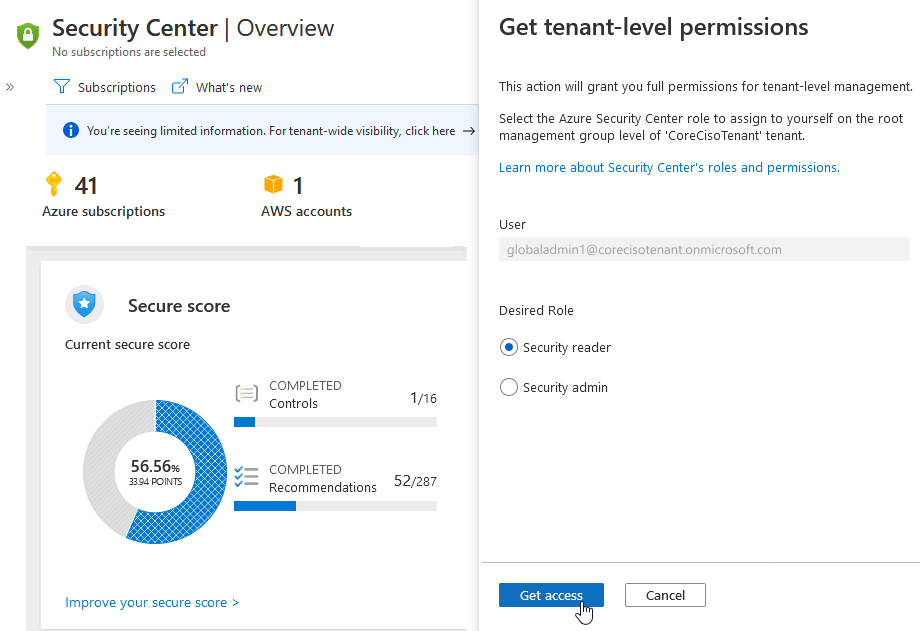

テナントのルート管理グループに割り当てられていない、グローバル管理者ユーザーとして、Defender for Cloud's Overview pageを開き、バナーにある tenant-wide visibility リンクを選択します。

割り当てる新しい Azure ロールを選択します。

ヒント

一般に、セキュリティ管理者ロールはルート レベルでポリシーを適用するために必要であり、テナント レベルの可視性を提供するのであればセキュリティ閲覧者で十分です。 これらのロールによって付与されるアクセス許可について詳しくは、セキュリティ管理者組み込みロールの説明またはセキュリティ閲覧者組み込みロールの説明に関するページをご覧ください。

Defender for Cloud 固有の役割の違いについては、「 ロールと許可される操作」の表を参照してください。

組織全体のビューは、テナントのルート管理グループ レベルにロールを付与することで実現されます。

Azure portal からサインアウトした後に、もう一度ログインします。

昇格されたアクセス権を取得したら、Microsoft Defender for Cloud を開くか更新して、Microsoft Entra テナントのすべてのサブスクリプションが表示されていることを確認します。

テナント レベルのアクセス許可を自分自身に割り当てるプロセスでは、多くの操作が自動的に実行されます。

ユーザーのアクセス許可は一時的に昇格されます。

新しいアクセス許可を使用して、ユーザーはルート管理グループの目的の Azure RBAC ロールに割り当てられます。

昇格したアクセス許可は削除されます。

Microsoft Entra 昇格プロセスの詳細については、「すべての Azure サブスクリプションと管理グループを管理するためのアクセス権の昇格」を参照してください。

テナント全体のアクセス許可が不十分な場合に要求する

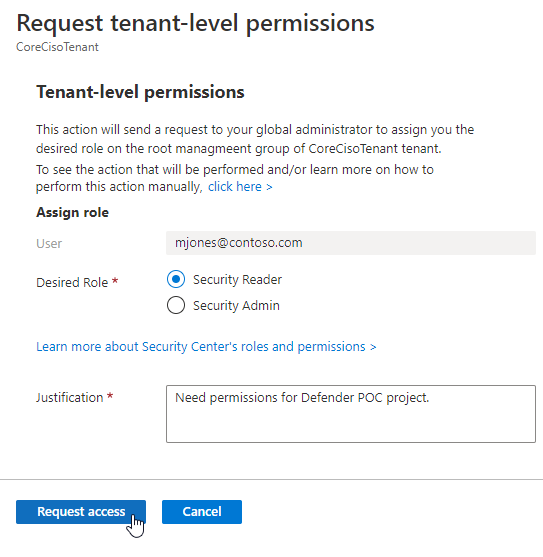

Defender for Cloud に移動すると、ビューが制限されていることを警告するバナーが表示されることがあります。 このバナーが表示された場合は、それを選択して、組織のグローバル管理者に要求を送信します。 この要求には、自分に割り当ててもらいたいロールを含めることができます。グローバル管理者は付与するロールを決定します。

これらの要求を受け入れるか拒否するかは、グローバル管理者が決定します。

重要

要求は 7 日ごとに 1 回だけ送信できます。

昇格されたアクセス許可をグローバル管理者に要求するには、次のようにします。

Azure portal から、Microsoft Defender for Cloud を開きます。

"You're seeing limited information. (情報が制限されています。)" という内容のバナーが表示されたら、それを選択します。

詳細な要求フォームで、目的のロールを選択し、これらのアクセス許可が必要である正当な理由を選択します。

[アクセス権の要求] を選択します。

グローバル管理者に電子メールが送信されます。 このメールには、要求を承認または拒否できる Defender for Cloudへのリンクが含まれています。

グローバル管理者が [要求の確認] を選択してプロセスを完了したら、決定内容が要求元のユーザーに電子メールで送信されます。

次のステップ

アクセス許可に関する Defender for Cloud の詳細については、次の関連ページを参照してください: