Microsoft Sentinel へのプレイブックの認証

Logic Apps の動作のしくみでは、Microsoft Sentinel 自体を含め、対話するすべての種類のすべてのリソースに対し別々に接続して、個別に認証する必要があります。 Azure Logic Apps は、この目的で、各リソースの種類に独自のコネクタを持つ専用のコネクタを使用します。 このドキュメントでは、Logic Apps Microsoft Sentinel コネクタでの接続と認証の種類について説明します。これは、プレイブックでワークスペースのテーブル内の情報にアクセスするための Microsoft Sentinel との対話に使用できます。

これは、プレイブックでのトリガーとアクションの使用に関するガイドと共に、他のプレイブック ドキュメント「チュートリアル: Microsoft Sentinel でオートメーション ルールとプレイブックを使用する」と併せて使用するドキュメントです。

プレイブックの概要については、「Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する」を参照してください。

Microsoft Sentinel コネクタの完全な仕様については、Logic Apps コネクタのドキュメントを参照してください。

認証

Logic Apps 内の Microsoft Sentinel コネクタとそのコンポーネントのトリガーとアクションは、関連するワークスペースで必要なアクセス許可 (読み取りおよび書き込み) を持つ任意の ID の代わりに使用できます。 コネクタは、次の複数の ID の種類をサポートします。

必要なアクセス許可

| ロール / コネクタのコンポーネント | トリガー | 「Get」アクション | インシデントの更新、 コメントを追加 |

|---|---|---|---|

| Microsoft Sentinel 閲覧者 | ✓ | ✓ | ✗ |

| Microsoft Sentinel レスポンダー/共同作成者 | ✓ | ✓ | ✓ |

Microsoft Sentinel のアクセス許可の詳細を参照してください。

マネージド ID による認証

この認証方法を使用すると、プレイブック (Logic Apps ワークフロー リソース) にアクセス許可を直接付与できるため、プレイブックによって実行される Microsoft Sentinel コネクタのアクションは、Microsoft Sentinel に対する独自のアクセス許可を持つ独立したオブジェクトであるかのように、プレイブックに代わって動作します。 この方法を使用すると、管理する必要がある ID の数が減少します。

注意

マネージド ID に他のリソース (Microsoft Sentinel ワークスペースなど) へのアクセスを許可するには、サインインしているユーザーに、Microsoft Sentinel ワークスペースの所有者やユーザー アクセス管理者などのロールの割り当てを書き込むためのアクセス許可を持つロールが必要です。

マネージド ID を使用して認証するには、次の手順を実行します。

Azure Logic Apps ワークフロー リソースでマネージド ID を有効にします。 まとめ

ロジック アプリのメニューの [設定] で、 [ID] を選択します。 [システム割り当て済み] > [On] > [保存] の順に選択します。 確認を求めるメッセージが表示されたら、 [はい] を選択します。

これで、ロジック アプリでシステム割り当て ID を使用できるようになりました。これは Microsoft Entra ID に登録され、オブジェクト ID で表されます。

Microsoft Sentinel ワークスペースへのアクセス許可をその ID に付与します。

Microsoft Sentinel のメニューで [設定] を選択します。

[ワークスペースの設定] タブを選択します。[ワークスペース] メニューで [アクセス制御 (IAM)] を選択します。

上部のボタン バーから、 [追加] を選択し、 [ロールの割り当ての追加] を選択します。 [ロールの割り当ての追加] オプションが無効な場合は、ロールを割り当てるためのアクセス許可がありません。

表示される新しいパネルで、適切なロールを割り当てます。

Role 状況 Microsoft Sentinel レスポンダー プレイブックには、インシデントまたはウォッチリストを更新するための手順が記載されています Microsoft Sentinel 閲覧者 プレイブックはインシデントのみを受け取ります Microsoft Sentinel で利用可能なロールの詳細について参照してください。

[アクセスの割り当て先] で [ロジック アプリ] を選択します。

プレイブックが属しているサブスクリプションを選択し、プレイブック名を選択します。

[保存] を選択します。

Microsoft Sentinel Logic Apps コネクタで、マネージド ID の認証方法を有効にします。

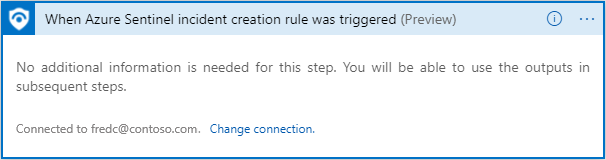

Logic Apps デザイナーで、Microsoft Sentinel Logic Apps コネクタの手順を追加します。 コネクタが既存の接続に対して既に有効になっている場合は、[接続の変更] リンクを選択します。

結果の接続一覧で、下部にある [新規追加] を選択します。

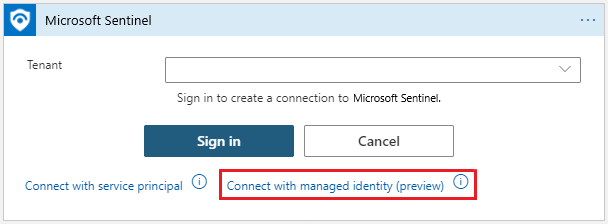

[マネージド ID を使用して接続する] (プレビュー) を選択して、新しい接続を作成します。

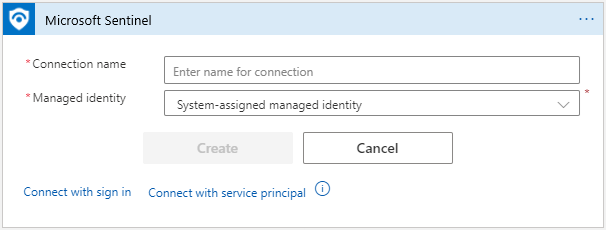

この接続の名前を入力し、 [システム割り当て済みマネージド ID] を選択し、 [作成] を選択します。

Microsoft Entra ユーザーとして認証する

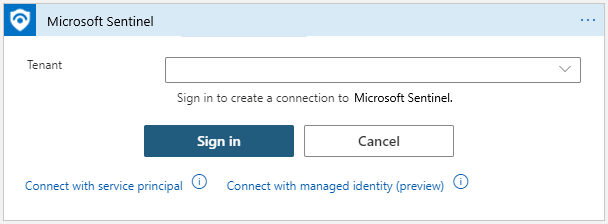

接続を確立するには、 [サインイン] を選択します。 アカウント情報を提供するよう求められます。 完了したら、画面の残りの手順に従って接続を作成します。

サービス プリンシパルとして認証する (Microsoft Entra アプリケーション)

サービス プリンシパルは、Microsoft Entra アプリケーションを登録すると作成できます。 ユーザー アカウントを使用する代わりに、登録済みのアプリケーションをコネクタの ID として使用することをお勧めします。これは、アクセス許可を制御し、資格情報を管理し、コネクタの使用に関する特定の制限を有効にできるよりよい方法であるためです。

Microsoft Sentinel コネクタで独自のアプリケーションを使用するには、次の手順を実行します。

Microsoft Entra ID にアプリケーションを登録し、サービス プリンシパルを作成します。 方法については、こちらをご覧ください。

資格情報を取得します (将来の認証用)。

登録済みアプリケーション ページで、サインインするためのアプリケーションの資格情報を取得します。

- [クライアント ID] : [概要] の下

- [クライアント シークレット]: [証明書とシークレット] の下。

Microsoft Sentinel ワークスペースに対するアクセス許可を付与します。

この手順では、アプリによって Microsoft Sentinel ワークスペースを操作するためのアクセス許可が取得されます。

Microsoft Sentinel ワークスペースで、[設定] ->[ワークスペース設定] ->[アクセス制御 (IAM)] に移動します

[ロールの割り当ての追加] を選択します。

アプリケーションに割り当てるロールを選択します。 たとえば、インシデントの更新など、Sentinel ワークスペースで変更を行うアクションをアプリケーションで実行できるようにするには、Microsoft Sentinel 共同作成者ロールを選択します。 データの読み取りのみを行うアクションの場合、Microsoft Sentinel 閲覧者ロールで十分です。 Microsoft Sentinel で利用可能なロールの詳細について参照してください。

必要なアプリケーションを見つけて保存します。 既定では、Microsoft Entra アプリケーションは、使用可能なオプションに表示されません。 アプリケーションを見つけるには、名前を検索し、その名前を選択します。

認証

この手順では、アプリの資格情報を使用して、Azure Logic Apps で Azure Sentinel コネクタを認証します。

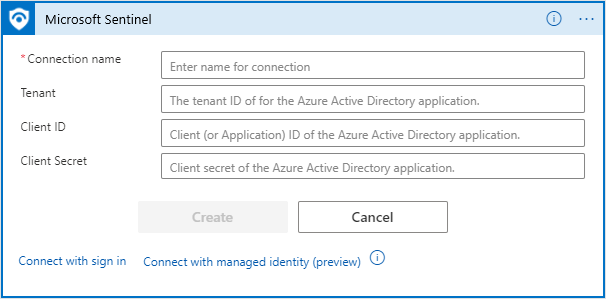

[サービス プリンシパルを使用して接続する] を選択します。

![[サービス プリンシパル] オプション](media/authenticate-playbooks-to-sentinel/auth-methods-spn-choice.png)

必要なパラメーターを入力します (登録済みアプリケーション ページにあります)。

- [テナント] : [概要] の下

- [クライアント ID] : [概要] の下

- [クライアント シークレット]: [証明書とシークレット] の下

API 接続を管理する

認証が初めて作成されるたびに、種類が API 接続の新しい Azure リソースが作成されます。 同じ API 接続を、同じリソース グループ内のすべての Microsoft Sentinel のアクションとトリガーで使用できます。

すべての API 接続は、[API 接続] ページ (Azure portal で API 接続を検索) で見つかります。

また、[リソース] ページに移動し、種類 [API 接続] で表示をフィルター処理して見つけることもできます。 この方法で、一括操作で複数の接続を選択できます。

既存の接続の承認を変更するには、接続リソースを入力し、 [API 接続の編集] を選択します。

次のステップ

この記事では、Microsoft Sentinel に Logic Apps ベースのプレイブックを認証するためのさまざまな方法について説明しました。

- プレイブックでのトリガーとアクションの使用方法の詳細について参照してください。