照合分析を使用して脅威を検出する

Microsoft によって生成された脅威インテリジェンスを利用して、Microsoft Defender 脅威インテリジェンス分析ルールを使用した忠実度の高いアラートとインシデントを生成します。 Microsoft Sentinel のこの組み込みルールは、インジケーターを、Common Event Format (CEF) ログ、ドメインと IPv4 脅威インジケーターを含む Windows DNS イベント、syslog データなどと照合します。

重要

照合分析は現在、プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

前提条件

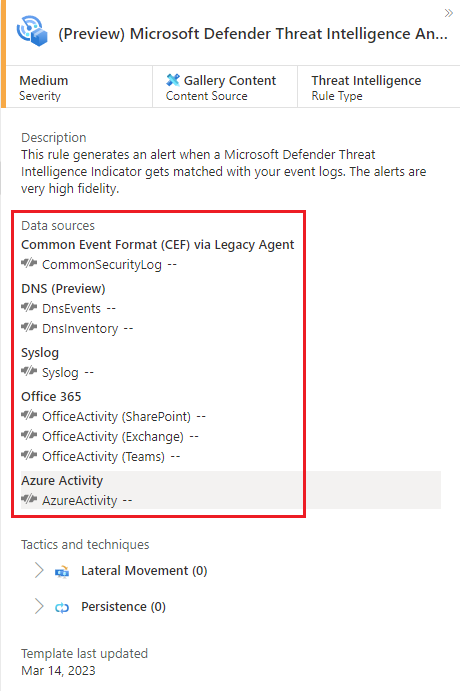

忠実度の高いアラートとインシデントを生成するには、サポートされている 1 つ以上のデータ コネクタをインストールする必要がありますが、Premium MDTI ライセンスは必須ではありません。 適切なソリューションをコンテンツ ハブからインストールして、これらのデータ ソースを接続します。

- Common Event Format (CEF)

- DNS (プレビュー)

- syslog

- Office アクティビティ ログ

- Azure アクティビティ ログ

たとえば、データ ソースによっては、次のソリューションとデータ コネクタを使用できます。

照合分析ルールを構成する

照合分析は、Microsoft Defender 脅威インテリジェンス分析ルールを有効にすると構成されます。

[構成] セクションの [分析] メニューをクリックします。

[規則のテンプレート] メニュー タブを選択します。

検索ウィンドウに「脅威インテリジェンス」と入力します。

Microsoft Defender 脅威インテリジェンス分析ルール テンプレートを選択します。

[ルールの作成] をクリックします。 ルールの詳細は読み取り専用で、ルールは既定の状態で有効になっています。

[レビュー]>[作成] をクリックします。

![[アクティブなルール] タブで有効になっている Microsoft Defender 脅威インテリジェンス分析ルールを示すスクリーンショット。](media/use-matching-analytics-to-detect-threats/configure-matching-analytics-rule.png)

データ ソースとインジケーター

Microsoft Defender 脅威インテリジェンス (MDTI) 分析では、次の方法で、ログとドメイン、IP、URL インジケーターが照合されます。

Log Analytics CommonSecurityLog テーブルに取り込まれた CEF ログは、

RequestURLフィールドに設定されている場合は URL とドメイン インジケーターを照合し、DestinationIPフィールドの IPv4 インジケーターを照合します。イベント

SubType == "LookupQuery"が、DnsEvents テーブルに取り込まれた Windows DNS ログは、Nameフィールドに設定されたドメイン インジケーターと、IPAddressesフィールドの IPv4 インジケーターを照合します。Facility == "cron"が Syslog テーブルに取り込まれた Syslog イベントは、SyslogMessageフィールドから直接ドメインと IPv4 インジケーターを照合します。OfficeActivity テーブルに取り込まれた Office アクティビティ ログは、

ClientIPフィールドから直接 IPv4 インジケーターを照合します。AzureActivity テーブルに取り込まれた Azure アクティビティ ログは、

CallerIpAddressフィールドから直接 IPv4 インジケーターを照合します。

照合分析によって生成されたインシデントをトリアージする

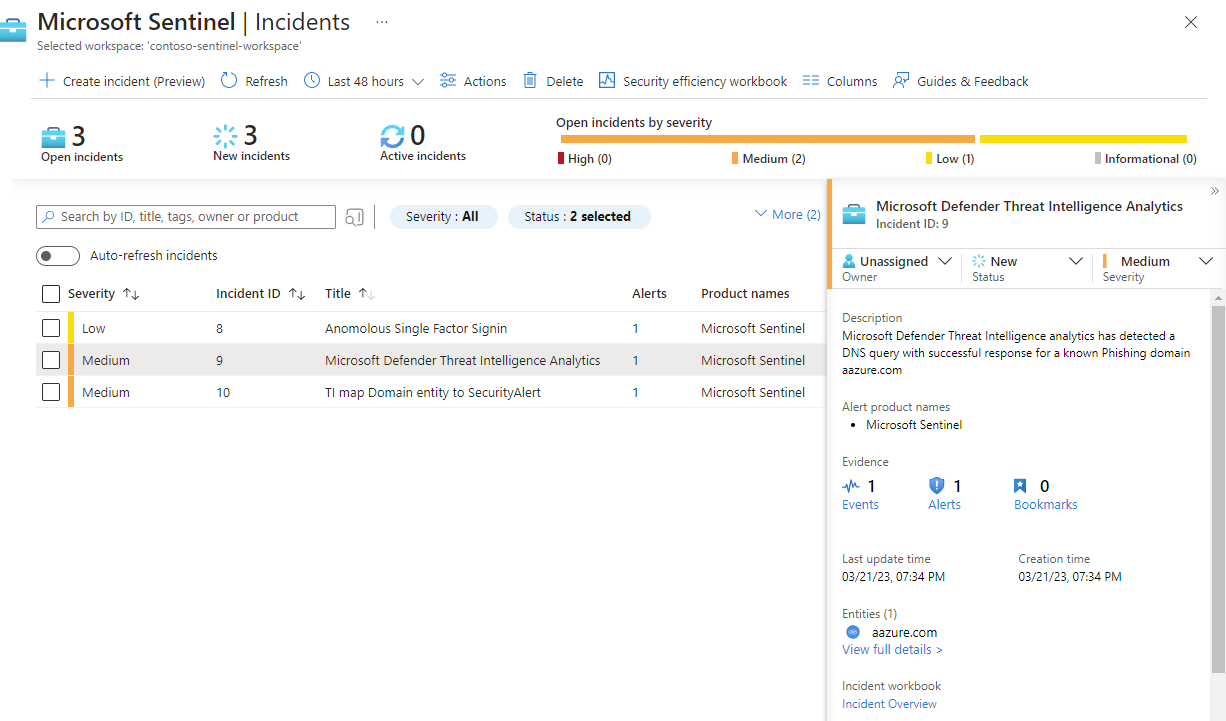

Microsoft の分析で一致が検出されると、生成されたすべてのアラートはインシデントにグループ化されます。

Microsoft Defender 脅威インテリジェンス分析ルールによって生成されたインシデントをトリアージするには、次の手順を使用します。

Microsoft Defender 脅威インテリジェンス分析ルールを有効にした Microsoft Sentinel ワークスペースで、[インシデント] を選択し、「Microsoft Defender 脅威インテリジェンス分析」を検索します。

見つかったインシデントはグリッドに表示されます。

[すべての詳細を表示] を選択して、特定のアラートなど、インシデントに関するエンティティとその他の詳細を表示します。

次に例を示します。

アラートとインシデントに割り当てられている重大度を確認します。 インジケーターの照合方法に応じて、適切な重大度 (

InformationalからHighまで) がアラートに割り当てられます。 たとえば、インジケーターがトラフィックを許可したファイアウォール ログと照合された場合は、重大度の高いアラートが生成されます。 同じインジケーターがトラフィックをブロックしたファイアウォール ログと照合された場合は、低いか中程度のアラートが生成されます。アラートはその後、インジケーターの観測可能単位でグループ化されます。 たとえば、24 時間の期間に生成され、

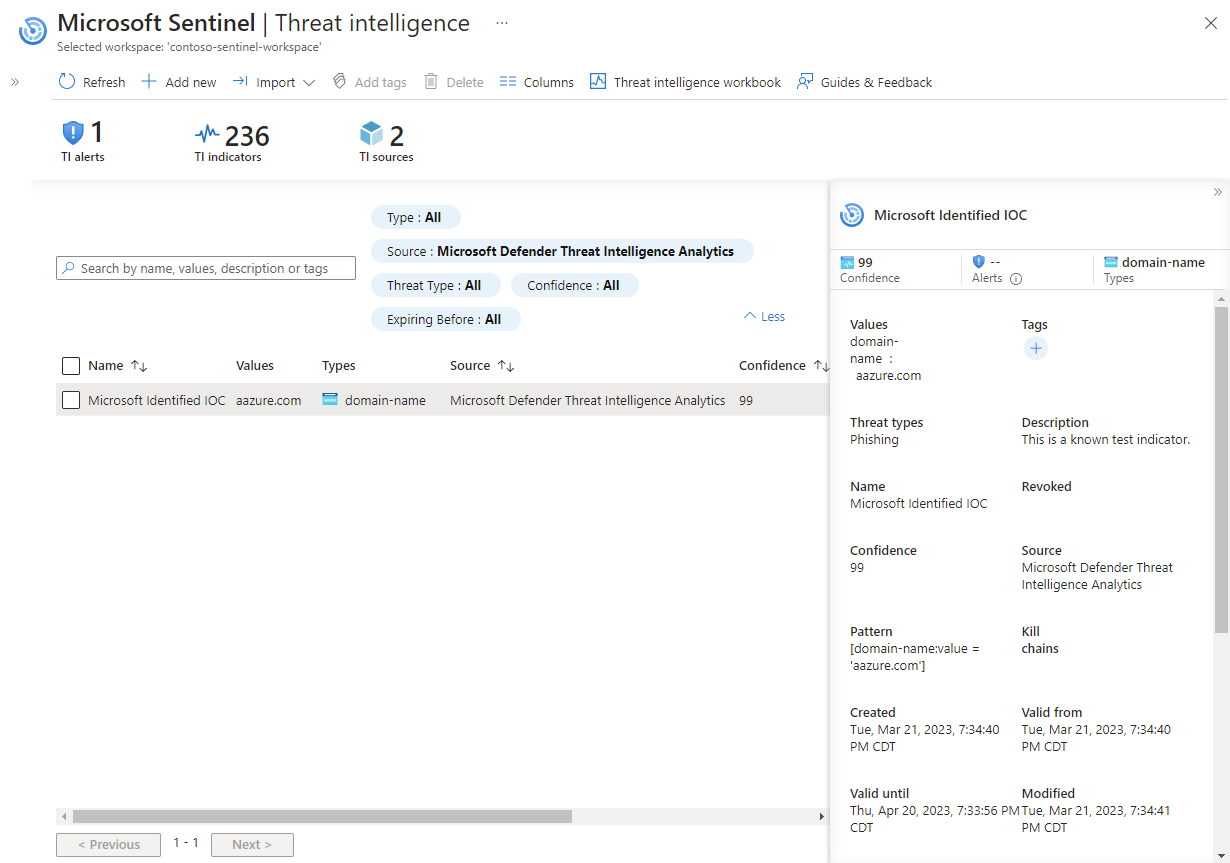

contoso.comドメインに一致するアラートはすべて、最も高いアラート重大度に基づいて割り当てられた重大度で、1 つのインシデントにグループ化されます。インジケーターの詳細を確認します。 一致が検出されると、インジケーターは Log Analytics の ThreatIntelligenceIndicators テーブルに発行され、[脅威インテリジェンス] ページに表示されます。 このルールから発行されたインジケーターの場合、ソースは Microsoft Defender 脅威インテリジェンス分析と定義されます。

たとえば、ThreatIntelligenceIndicators テーブルでは、次のようになります。

[脅威インテリジェンス] ページでは、次のようになります。

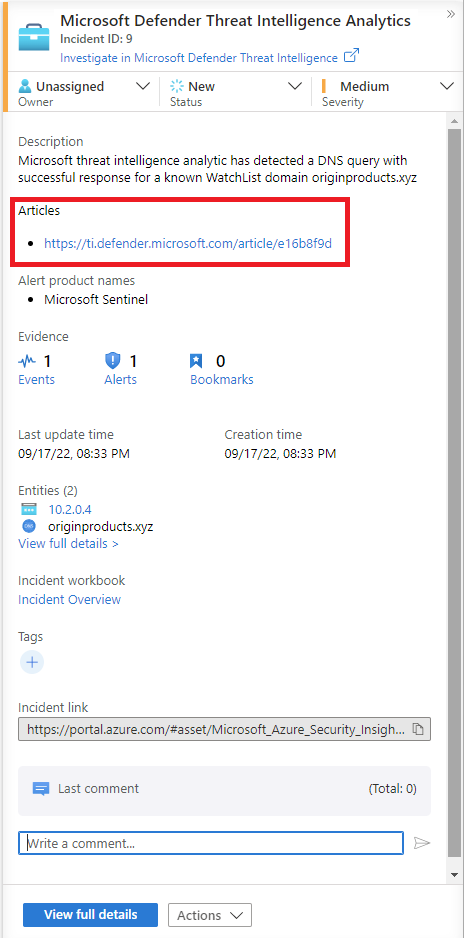

Microsoft Defender 脅威インテリジェンスからさらにコンテキストを取得する

忠実度の高いアラートやインシデントに加えて、一部の MDTI インジケーターには、MDTI コミュニティ ポータルの参照記事へのリンクが含まれます。

詳細については、MDTI ポータルと「Microsoft Defender 脅威インテリジェンスとは」を参照してください

関連するコンテンツ

この記事では、Microsoft によって生成された脅威インテリジェンスを接続してアラートとインシデントを生成する方法について説明しました。 Microsoft Sentinel の脅威インテリジェンスの詳細については、次の記事を参照してください。

- Microsoft Sentinel で脅威インジケーターを操作する。

- Microsoft Azure Sentinel を STIX、TAXII 脅威インテリジェンス フィードに接続する。

- Microsoft Sentinel に脅威インテリジェンス プラットフォームを接続する。

- Microsoft Sentinel と容易に統合できる TIP プラットフォーム、TAXII フィード、エンリッチメントを確認する。