チュートリアル:Azure VM のディザスター リカバリーを設定する

このチュートリアルでは、Azure Site Recovery を使用して Azure VM のディザスター リカバリーを設定する方法について説明します。 この記事では、次のことについて説明します。

- Azure の設定とアクセス許可を確認する

- レプリケートする VM を準備する

- Recovery Services コンテナーを作成する

- VM のレプリケーションを有効にする

VM のレプリケーションを有効にしてディザスター リカバリーを設定すると、Site Recovery Mobility Service 拡張機能が VM にインストールされ、Azure Site Recovery に登録されます。 レプリケーション中、VM ディスクへの書き込みは、ソース リージョンのキャッシュ ストレージ アカウントに送信されます。 データは、そこからターゲット リージョンに送信され、そのデータから復旧ポイントが生成されます。 ディザスター リカバリーの過程で VM をフェールオーバーすると、復旧ポイントを使用してターゲット リージョンに VM が復元されます。 このアーキテクチャについての詳細を確認してください。

Note

チュートリアルの手順では、最も単純な既定の設定を使用しています。 カスタマイズした設定で Azure VM ディザスター リカバリーを設定したい場合は、こちらの記事をご覧ください。

Azure サブスクリプションがない場合は、開始する前に無料アカウントを作成してください。

前提条件

このチュートリアルを始める前に:

- サポート対象リージョンを確認します。

- 少なくとも 1 つの Azure VM が必要です。 Windows VM または Linux VM がサポートされていることを確認してください。

- VM のコンピューティング、ストレージ、ネットワークの要件を確認します。

- このチュートリアルでは、VM が暗号化されていないことを前提としています。 暗号化された VM のディザスター リカバリーを設定したい場合は、こちらの記事に従ってください。

Azure の設定を確認する

アクセス許可とターゲット リージョンの設定を確認します。

アクセス許可を確認する

ご利用の Azure アカウントには、Recovery Services コンテナーを作成するためのアクセス許可と、ターゲット リージョンに VM を作成するためのアクセス許可が必要です。

- 無料の Azure サブスクリプションを作成したばかりであれば、ご自身がアカウントの管理者になっているため、それ以上のアクションは不要です。

- 管理者でなければ、必要なアクセス許可の割り当てを管理者に依頼します。

- Microsoft Entra ID: レプリケーションを有効にするアプリケーション所有者ロールとアプリケーション開発者ロール。

- コンテナーを作成する: サブスクリプションの管理者または所有者のアクセス許可。

- コンテナー内の Site Recovery の操作を管理する: "Site Recovery 共同作成者" 組み込み Azure ロール。

- ターゲット リージョンでの Azure VM の作成: 組み込みの "仮想マシン共同作成者" ロール。または次の作業を行うための個別のアクセス許可。

- 選択した仮想ネットワーク内に VM を作成する。

- Azure Storage アカウントに書き込む。

- Azure マネージド ディスクに書き込む。

ターゲットの設定を確認する

ディザスター リカバリー中は、ソース リージョンからフェールオーバーしたときに、ターゲット リージョンに VM が作成されます。

ご利用のサブスクリプションに、ターゲット リージョンに十分なリソースが存在することを確認します。 ソース リージョン内の VM と同じサイズの VM を作成できることが必要です。 ディザスター リカバリーを設定すると、Site Recovery によって、ターゲット VM に対して同じサイズまたは最も近いサイズが選択されます。

VM を準備する

VM にアウトバウンド接続と最新のルート証明書があることを確認します。

VM の接続を設定する

レプリケートする VM には、アウトバウンド ネットワーク接続が必要です。

Note

Site Recovery では、ネットワーク接続を制御するための認証プロキシの使用をサポートしていません。

URL に対する送信接続

アウトバウンド接続を制御するために URL ベースのファイアウォール プロキシを使用している場合、以下の URL へのアクセスを許可してください。

| 名前 | 商用 | 政府 | 説明 |

|---|---|---|---|

| ストレージ | *.blob.core.windows.net |

*.blob.core.usgovcloudapi.net |

ソース リージョンのキャッシュ ストレージ アカウントに、VM からデータが書き込まれるよう許可します。 |

| Microsoft Entra ID | login.microsoftonline.com |

login.microsoftonline.us |

Site Recovery サービス URL に対する承認と認証を提供します。 |

| レプリケーション | *.hypervrecoverymanager.windowsazure.com |

*.hypervrecoverymanager.windowsazure.com |

VM と Site Recovery サービスの通信を許可します。 |

| Service Bus | *.servicebus.windows.net |

*.servicebus.usgovcloudapi.net |

VM による Site Recovery の監視および診断データの書き込みを許可します。 |

IP アドレス範囲に対する送信接続

ネットワーク セキュリティ グループ (NSG) を使用して接続を制御する場合は、ポート 443 への HTTPS アウトバウンドを許可するサービスタグ ベースの NSG ルールを作成します。対象となるサービス タグ (IP アドレスのグループ) は次のとおりです。

| Tag | 許可 |

|---|---|

| Storage タグ | VM からキャッシュ ストレージ アカウントへのデータの書き込みを許可します。 |

| Microsoft Entra ID タグ | Microsoft Entra ID に対応するすべての IP アドレスへのアクセスを許可します。 |

| EventsHub タグ | Site Recovery 監視へのアクセスを許可します。 |

| AzureSiteRecovery タグ | 任意のリージョンの Site Recovery Service へのアクセスを許可します。 |

| GuestAndHybridManagement タグ | レプリケーションが有効な VM 上で稼働している Site Recovery モビリティ エージェントを自動的にアップグレードしたい場合に使用します。 |

必要なタグとタグ付けの例については、詳しい情報をご覧ください。

VM の証明書の確認

VM に最新のルート証明書が存在することを確認します。 存在しない場合、セキュリティの制約上、その VM を Site Recovery に登録することはできません。

- Windows VM:最新のすべての Windows 更新プログラムを VM にインストールして、すべての信頼されたルート証明書をマシンに用意します。 非接続環境では、自社の標準プロセスに従って、Windows Update および証明書の更新を実施してください。

- Linux VM:Linux ディストリビューターから提供されるガイダンスに従って、最新の信頼されたルート証明書と証明書失効リスト (CRL) を取得します。

Recovery Services コンテナーを作成する

VM のレプリケート元のソース リージョンを除く任意のリージョンに Recovery Services コンテナーを作成します。

Azure portal にサインインします。

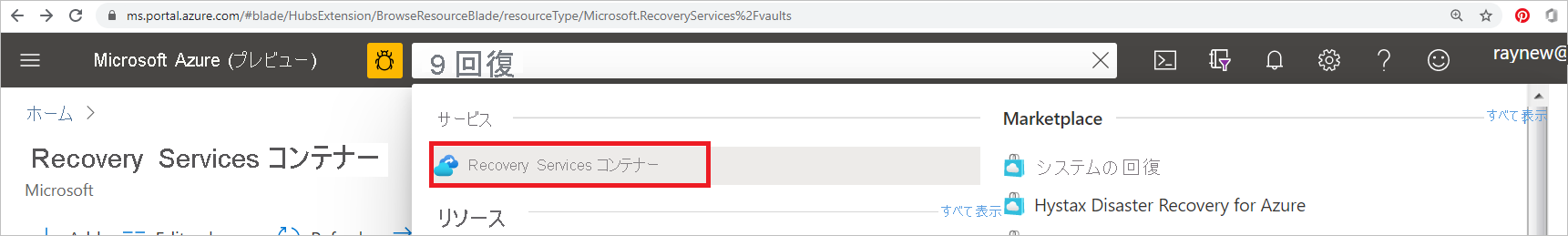

検索ボックスに、「recovery」と入力します。 [サービス] の [Recovery Services コンテナー] を選択します。

[Recovery Services コンテナー] で、 [追加] を選択します。

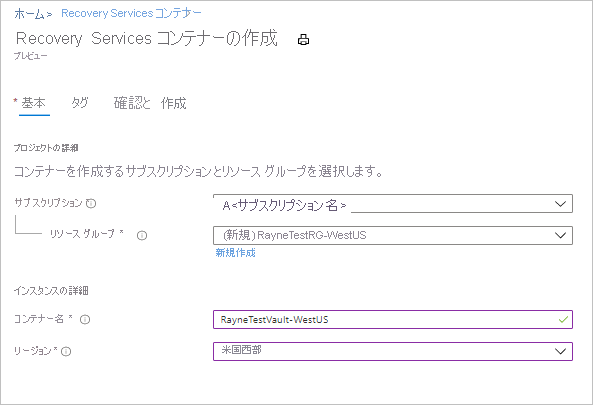

[Create Recovery Services vault](Recovery Services コンテナーの作成)>[基本] で、コンテナーを作成するサブスクリプションを選択します。

[リソース グループ] で、コンテナーの既存のリソース グループを選択するか、新しいリソース グループを作成します。

[コンテナーの名前] に、コンテナーを識別するフレンドリ名を指定します。

[リージョン] で、コンテナーの配置先となる Azure リージョンを選択します。 サポート対象のリージョンを確認してください。

[Review + create](レビュー + 作成) を選択します。

[確認および作成] で、 [作成] を選択します。

コンテナーのデプロイが開始されます。 [通知] で進行状況を把握してください。

コンテナーがデプロイされたら、すぐに参照できるよう、 [ダッシュボードにピン留めする] を選択して保存します。 [リソースに移動] を選択して新しいコンテナーを開きます。

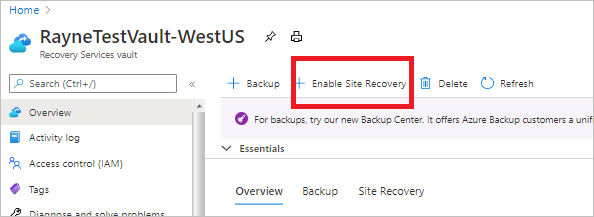

Site Recovery を有効にする

コンテナーの設定で、 [Enable Site Recovery](Site Recovery を有効にする) を選択します。

レプリケーションを有効にする

ソースの設定を選択して、VM のレプリケーションを有効にします。

ソースの設定を選択する

コンテナーの [Site Recovery] ページで、[Azure 仮想マシン] の [レプリケーションを有効にする] を選択します。

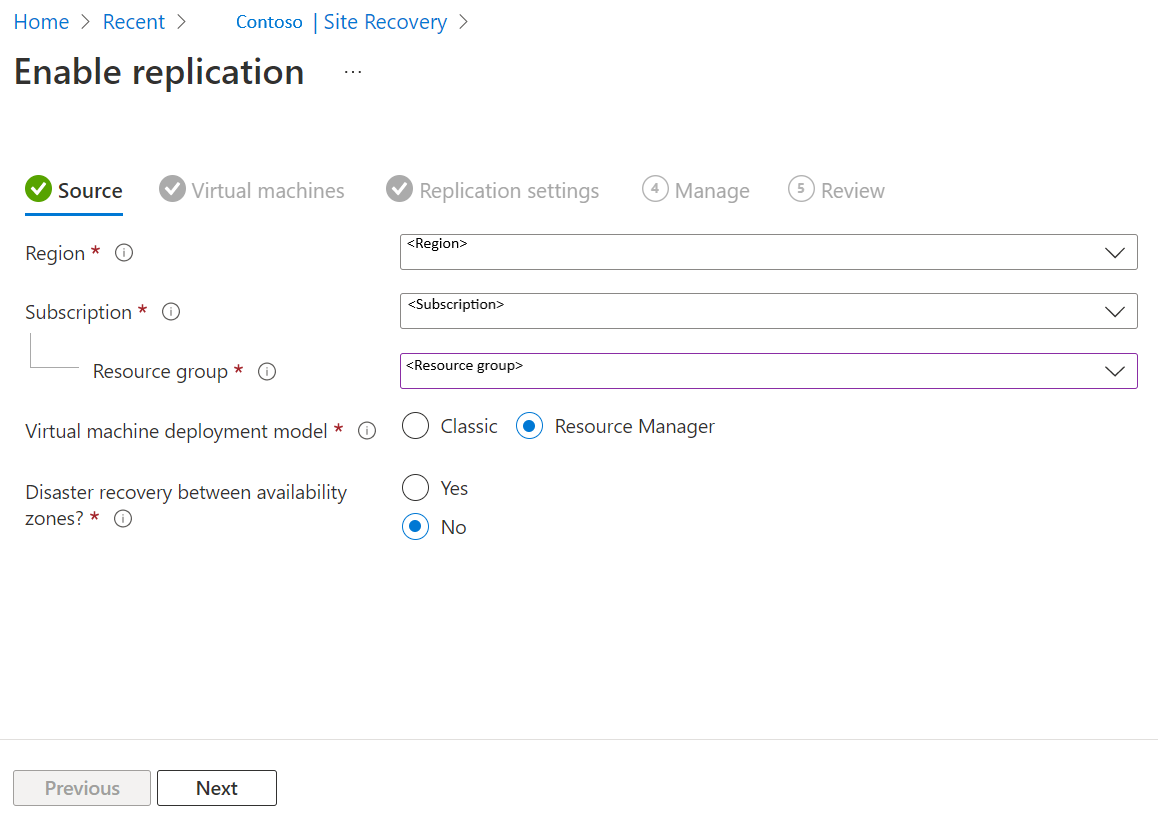

[レプリケーションを有効にする] ページの [ソース] タブで、次の操作を行います。

[リージョン]: 現在 VM が実行されているソース Azure リージョンを選択します。

[ソース サブスクリプション]: VM が実行されているサブスクリプションを選択します。 コンテナーと同じ Microsoft Entra テナントにあれば、どのサブスクリプションを選択してもかまいません。

[リソース グループ]: ドロップダウン リストから目的のリソース グループを選択します。

[仮想マシンのデプロイ モデル]: 既定の [Resource Manager] のままにします。

[可用性ゾーン間のディザスター リカバリーを行いますか?]: 既定の [いいえ] のままにします。

[次へ] を選択します。

VM を選択する

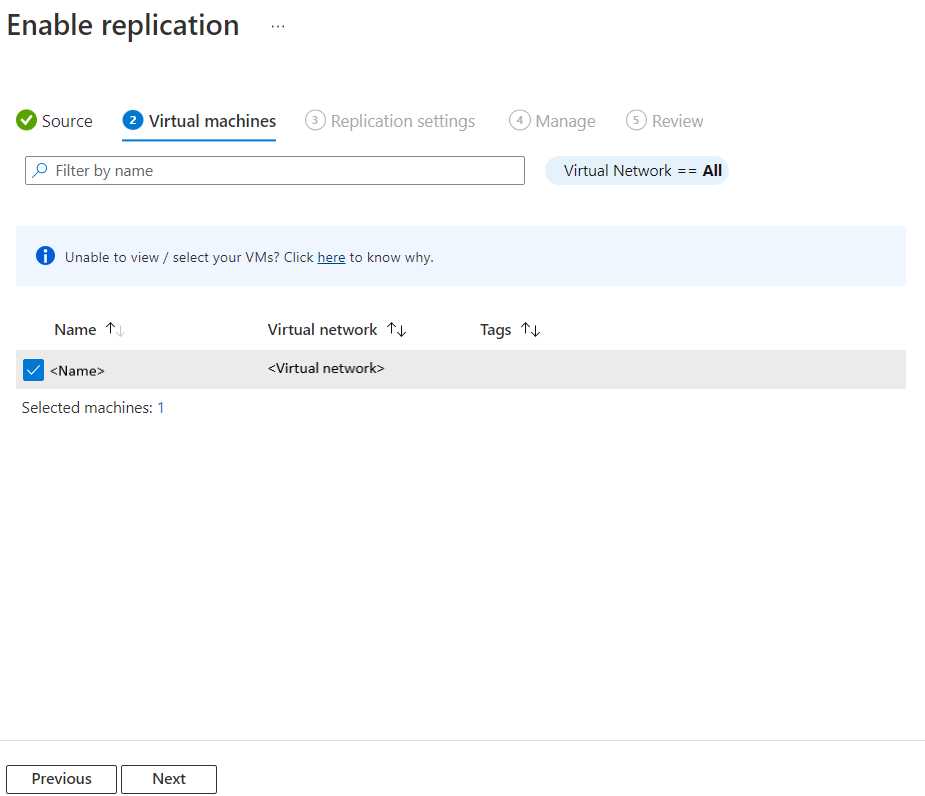

選択したサブスクリプションとリソース グループに関連付けられている VM が Site Recovery によって取得されます。

[仮想マシン] で、ディザスター リカバリーを有効にする VM を選択します。 最大 10 の VM を選択できます。

[次へ] を選択します。

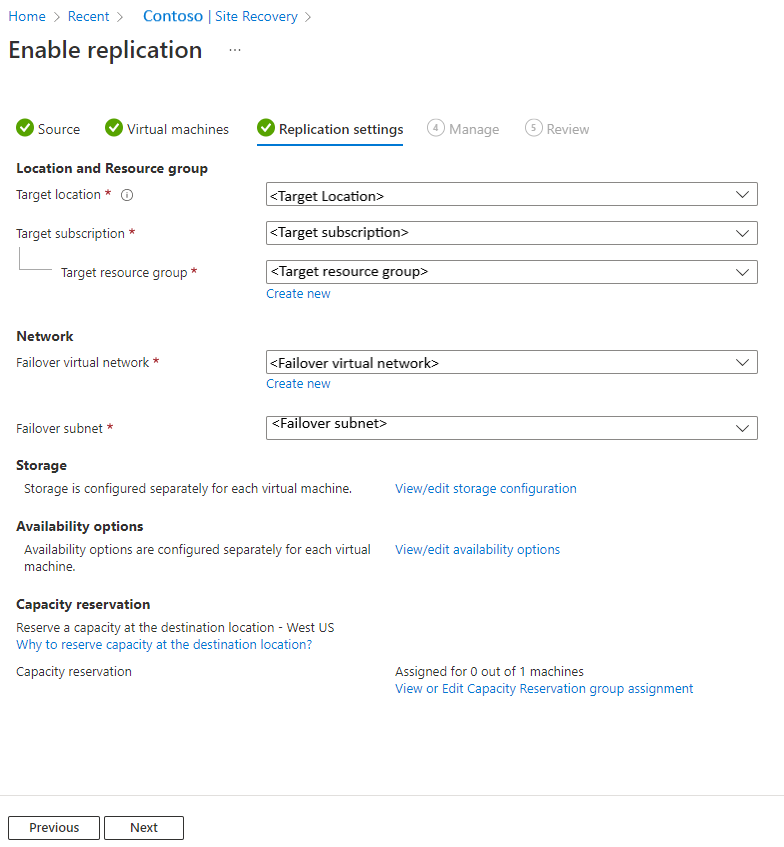

レプリケーションの設定を確認する

[レプリケーションの設定] で設定を確認します。 Site Recovery によって、ターゲット リージョンの既定の設定とポリシーが作成されます。 このチュートリアルでは、その目的上、既定の設定を使用します。

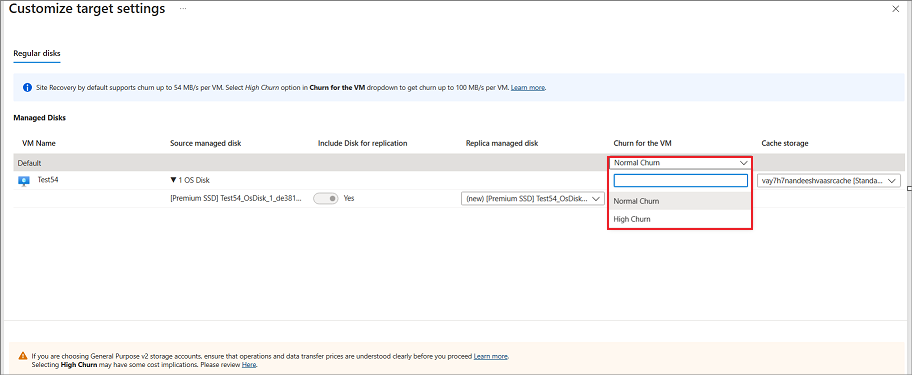

Note

Azure Site Recovery には、データ変更率が高い VM を保護することを選択できる [高チャーン] オプションがあります。 これにより、種類が "Premium ブロック BLOB" のストレージ アカウントを使用できます。 既定では、[ノーマル チャーン] オプションが選択されています。 詳細については、「Azure VM ディザスター リカバリー - 高チャーンのサポート」を参照してください。 [ストレージ]>[ストレージ構成の表示/編集]> [VM のチャーン] から、[高チャーン] オプションを選択できます。

[次へ] を選択します。

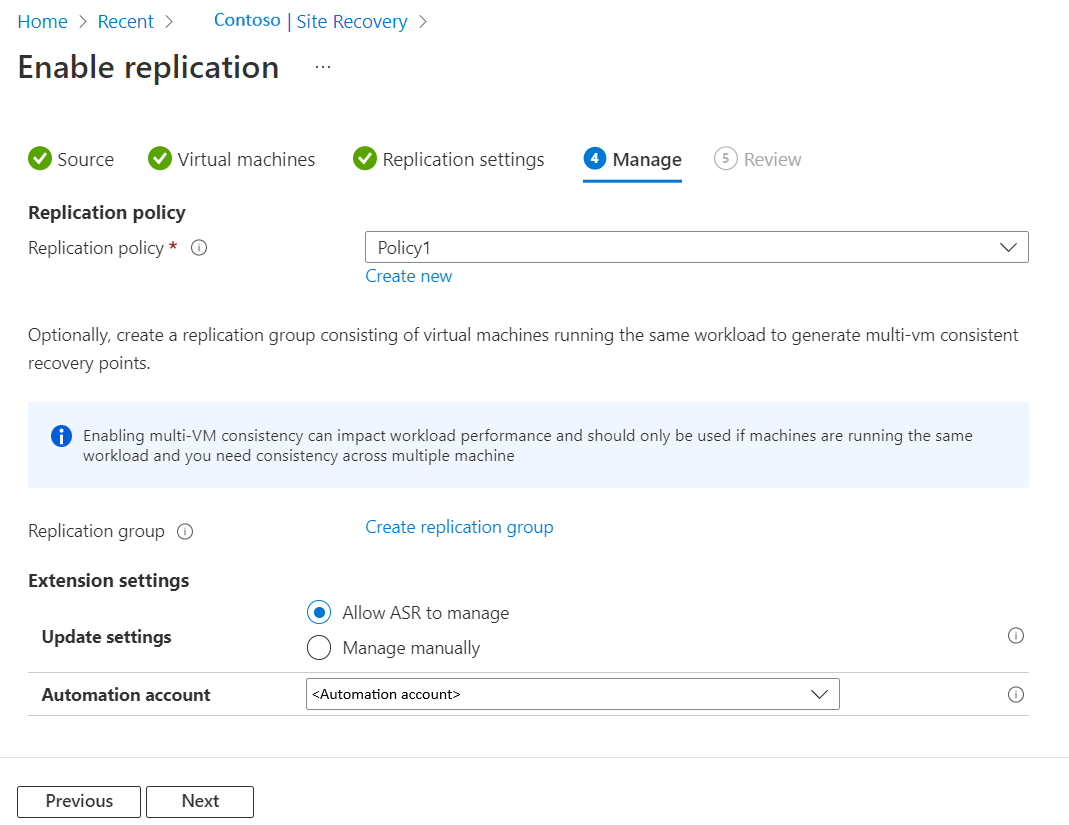

管理

[管理] で、次の操作を行います。

- [レプリケーション ポリシー] 以下は次のとおりです。

- [レプリケーション ポリシー]: レプリケーション ポリシーを選択します。 復旧ポイントのリテンション履歴と、アプリ整合性スナップショットの頻度の設定を定義します。 既定では、既定の設定として復旧ポイントのリテンション期間を 24 時間とした新しいレプリケーション ポリシーが Site Recovery によって作成されます。

- レプリケーション グループ: マルチ VM 整合性復旧ポイントを生成するために VM をまとめてレプリケートするレプリケーション グループを作成します。 マルチ VM 整合性を有効にすると、ワークロードのパフォーマンスに影響を及ぼす可能性があるので、複数のマシンが同じワークロードを実行しており、複数のマシン間の整合性が必要な場合にのみ使用します。

- [拡張機能の設定] 以下は次のとおりです。

- [設定の更新] と [Automation アカウント] を選択します。

- [設定の更新] と [Automation アカウント] を選択します。

- [レプリケーション ポリシー] 以下は次のとおりです。

[次へ] を選択します。

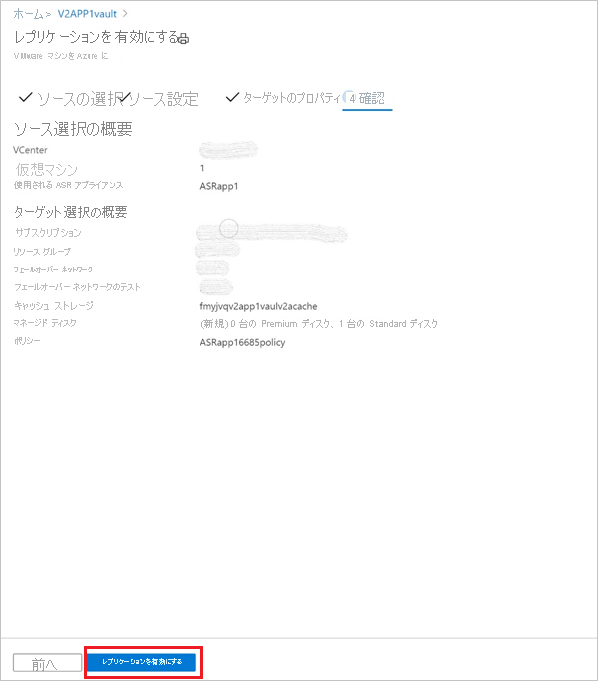

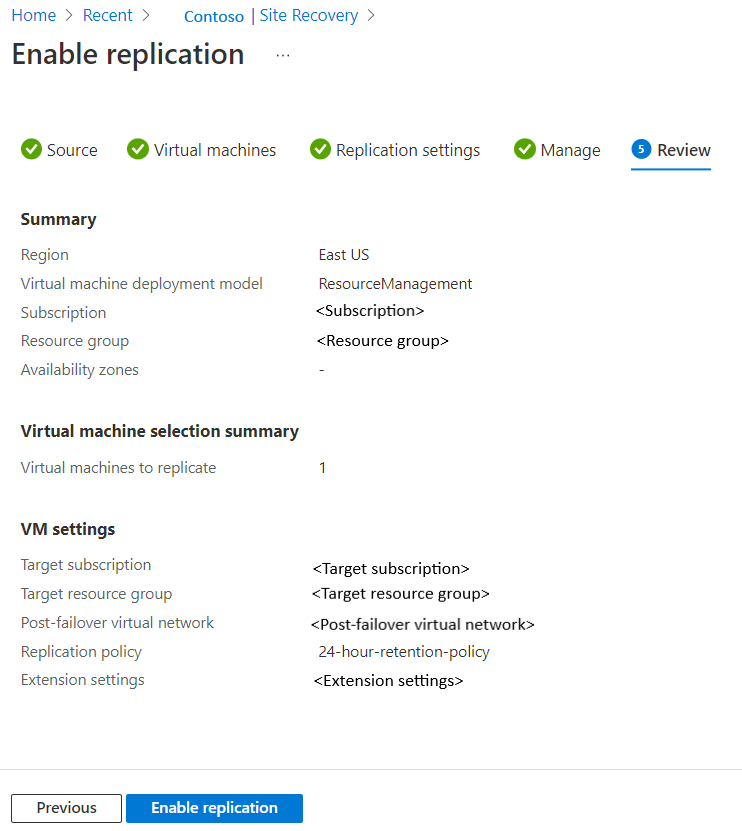

確認

[レビュー] で、VM の設定を確認し、[レプリケーションを有効にする] を選択します。

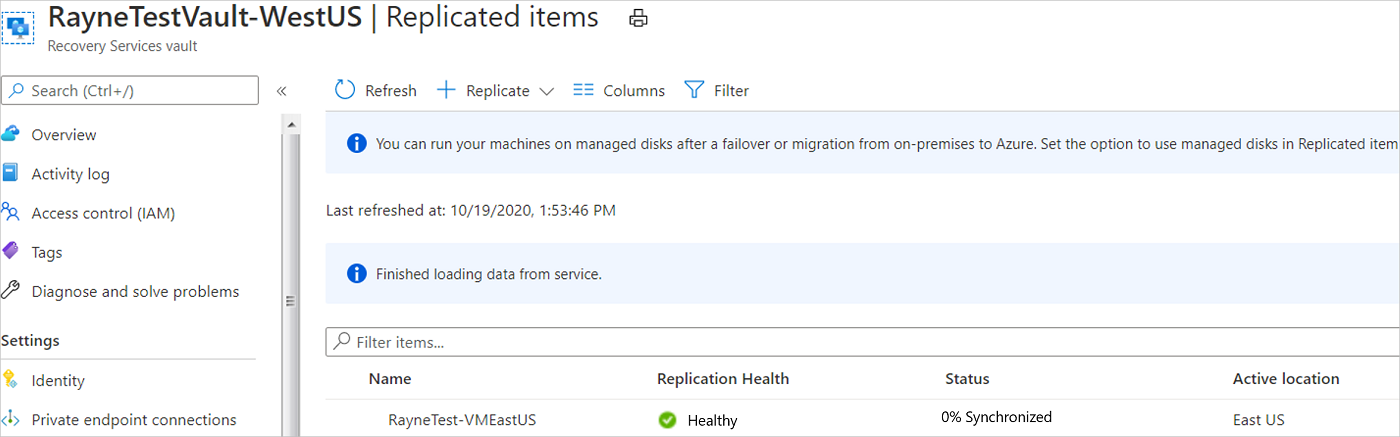

有効にした VM は、コンテナーの [レプリケートされたアイテム] ページに表示されます。

次のステップ

このチュートリアルでは、Azure VM のディザスター リカバリーを有効にしました。 この時点で、ディザスター リカバリーの演習を実行し、想定通りにフェールオーバーが機能していることを確認します。