仮想ネットワーク サービス エンドポイント

仮想ネットワーク (VNet) サービス エンドポイントでは、Azure のバックボーン ネットワーク上で最適化されたルートを介して、Azure サービスに安全に直接接続できます。 エンドポイントを使用することで、重要な Azure サービス リソースへのアクセスを仮想ネットワークのみに限定することができます。 サービス エンドポイントを使用すると、VNet 内のプライベート IP アドレスは、VNet 上のパブリック IP アドレスを必要とせずに、Azure サービスのエンドポイントに接続できます。

Note

Microsoft では、Azure プラットフォームでホストされているサービスへのセキュリティで保護されたプライベート アクセスには、Azure Private Link とプライベート エンドポイントを使用することをお勧めします。 Azure Private Link は、Azure Storage や Azure SQL などの Azure サービスに対して選択した仮想ネットワークにネットワーク インターフェイスをプロビジョニングします。 詳細については、「Azure Private Link」と「プライベート エンドポイントとは」を参照してください。

サービス エンドポイントは、次の Azure サービスとリージョンで提供されています。 Microsoft.* リソースはかっこ内に示されています。 お使いのサービスに対してサービス エンドポイントを構成する際に、サブネット側でこのリソースを有効にしてください。

一般公開

- Azure Storage (Microsoft.Storage):一般公開 (全 Azure リージョン)。

- Azure Storage のリージョン間サービス エンドポイント (Microsoft.Storage.Global): すべての Azure リージョンで一般公開されています。

- Azure SQL Database (Microsoft.Sql):一般公開 (全 Azure リージョン)。

- Azure Synapse Analytics (Microsoft.Sql): 専用 SQL プール (以前の SQL DW) のすべての Azure リージョンで一般公開されています。

- Azure Database for PostgreSQL サーバー (Microsoft.Sql):一般公開 (データベース サービスを利用できる Azure リージョン)。

- Azure Database for MySQL サーバー (Microsoft.Sql):一般公開 (データベース サービスを利用できる Azure リージョン)。

- Azure Database for MariaDB (Microsoft.Sql):一般公開 (データベース サービスを利用できる Azure リージョン)。

- Azure Cosmos DB (Microsoft.AzureCosmosDB):一般公開 (全 Azure リージョン)。

- Azure Key Vault (Microsoft.KeyVault):一般公開 (全 Azure リージョン)。

- Azure Service Bus (Microsoft.ServiceBus):一般公開 (全 Azure リージョン)。

- Azure Event Hubs (Microsoft.EventHub):一般公開 (全 Azure リージョン)。

- Azure Data Lake Store Gen 1 (Microsoft.AzureActiveDirectory):一般公開 (ADLS Gen1 を利用できる全 Azure リージョン)。

- Azure App Service (Microsoft.Web):一般公開 (App Service を利用できる全 Azure リージョン)。

- Azure Cognitive Services (Microsoft.CognitiveServices): 一般に Azure AI サービス を利用できるすべての Azure リージョン。

パブリック プレビュー

- Azure Container Registry (Microsoft.ContainerRegistry):プレビュー公開 (Azure Container Registry を利用できる限られた Azure リージョン)。

最新情報については、Azure Virtual Network の更新情報ページをご覧ください。

主な利点

サービス エンドポイントには次の利点があります。

Azure サービス リソースのセキュリティ強化:VNet プライベート アドレス空間は重複することがあります。 重複する空間を使用して、VNet を起点とするトラフィックを一意に特定することはできません。 サービス エンドポイントは、VNet の ID をサービスまで拡張することで、仮想ネットワークでの Azure サービス リソースのセキュリティ保護を可能にします。 ご利用の仮想ネットワークでサービス エンドポイントを有効にしたら、仮想ネットワーク規則を追加して、Azure サービス リソースへのアクセスを仮想ネットワークに限定することができます。 この規則を追加すれば、リソースへのパブリック インターネット アクセスを完全に排除し、仮想ネットワークからのトラフィックのみを許可することにより、セキュリティが強化されます。

ご利用の仮想ネットワークから Azure サービスへの最適なトラフィック ルーティング:現在、オンプレミス、あるいは仮想アプライアンスにインターネット トラフィックを強制する仮想ネットワーク内のすべてのルートは、Azure サービスのトラフィックにもそのインターネット トラフィックと同じルートを強制します。 サービス エンドポイントを使用することで、Azure トラフィックのルーティングを最適化することができます。

仮想ネットワークから Microsoft Azure のバックボーン ネットワーク上のサービスに至るサービス トラフィックは、常にエンドポイントが直接受け取る。 Azure のバックボーン ネットワーク上でトラフィックを維持することで、サービス トラフィックに影響を与えることなく、強制トンネリングを通じて、ご利用の仮想ネットワークからの送信インターネット トラフィックの監査と監視を続けることができます。 ユーザー定義のルートと強制トンネリングの詳細については、Azure 仮想ネットワーク トラフィックのルーティングに関するページを参照してください。

管理の手間がかからないシンプルな設定:IP ファイアウォールを使用して Azure リソースを保護するために、仮想ネットワークで予約済みのパブリック IP アドレスを使用する必要はなくなりました。 サービス エンドポイントの設定には、ネットワーク アドレス変換 (NAT) またはゲートウェイ デバイスは必要ありません。 サービス エンドポイントは、サブネット上での単一の選択で構成できます。 エンドポイントを維持するために余分な手間がかかることはなくなりました。

制限事項

- この機能は、Azure Resource Manager デプロイ モデルを使ってデプロイされた仮想ネットワークでのみ使用できます。

- エンドポイントは、Azure 仮想ネットワークに構成されたサブネット上で有効になります。 エンドポイントは、オンプレミスのサービスから Azure サービスへのトラフィックには使用できません。 詳細については、「オンプレミスから Azure サービスへのアクセスの保護」を参照してください。

- Azure SQL の場合、サービス エンドポイントは、仮想ネットワークのリージョン内の Azure サービス トラフィックにのみ適用されます。

- Azure Data Lake Storage (ADLS) Gen 1 では、VNet 統合機能は同じリージョン内の仮想ネットワークでのみ利用できます。 また、ADLS Gen1 の仮想ネットワーク統合では、仮想ネットワークと Microsoft Entra ID の間の仮想ネットワーク サービス エンドポイント セキュリティを使用して、アクセス トークンに追加のセキュリティ要求が生成されることに注意してください。 これらの要求は、ご利用の Data Lake Storage Gen1 アカウントに対して仮想ネットワークを認証し、アクセスを許可するために使用されます。 サービス エンドポイントをサポートするサービスの下にリストされている Microsoft.AzureActiveDirectory タグは、ADLS Gen 1 へのサービス エンドポイントをサポートするためだけに使用されます。 サービス エンドポイントは Microsoft Entra ID でネイティブにはサポートされていません。 Azure Data Lake Store Gen 1 の VNet 統合の詳細については、Azure Data Lake Storage Gen1 のネットワーク セキュリティに関するページを参照してください。

- 仮想ネットワークは、アクティブな VNet ルールが構成されたサポートされているサービスごとに、最大 200 の異なるサブスクリプションとリージョンに関連付けることができます。

Azure サービスへのアクセスを仮想ネットワークに限定する

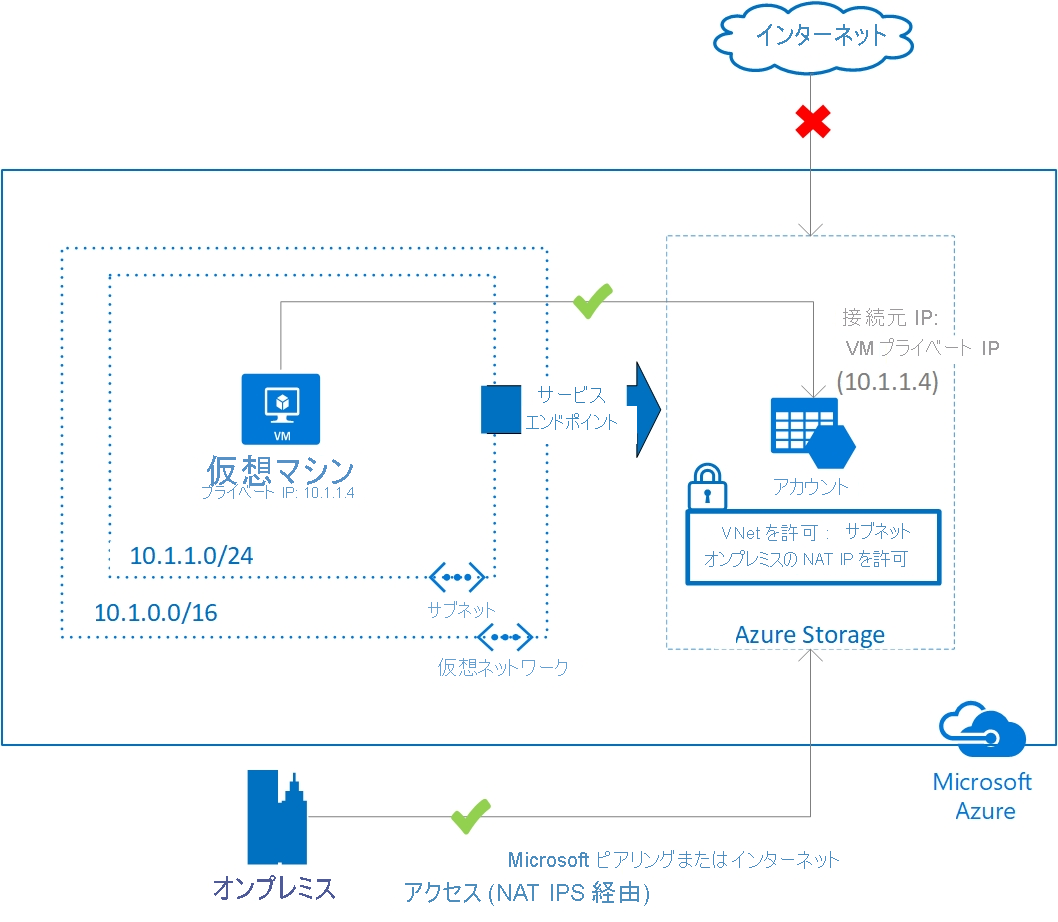

仮想ネットワーク サービス エンドポイントは、ご利用の仮想ネットワークの ID を Azure サービスに提供します。 ご利用の仮想ネットワークでサービス エンドポイントを有効にしたら、仮想ネットワーク規則を追加して、Azure サービス リソースへのアクセスを仮想ネットワークに限定することができます。

現在、仮想ネットワークからの Azure サービス トラフィックは、パブリック IP アドレスを発信元 IP アドレスとして使用します。 サービス エンドポイントを使用すると、サービス トラフィックは、仮想ネットワークから Azure サービスにアクセスするときに、仮想ネットワークのプライベート アドレスを送信元 IP アドレスとして使用するよう切り替えます。 この切り替えにより、IP ファイアウォールで使用される予約済みのパブリック IP アドレスを使用することなく、サービスにアクセスすることができます。

Note

サービス エンドポイントを使用すると、サービス トラフィックのサブネット内にある仮想マシンの発信元 IP アドレスは、パブリック IPv4 アドレスの使用からプライベート IPv4 アドレスの使用に切り替わります。 この切り換えにより、Azure のパブリック IP アドレスを使用している既存の Azure サービスのファイアウォール規則が動作を停止します。 サービス エンドポイントを設定する前に、Azure サービスのファイアウォール規則でこの切り替えが考慮されていることを確認してください。 サービス エンドポイントの構成中にこのサブネットからのサービス トラフィックが一時的に中断される場合もあります。

オンプレミスから Azure サービスへのアクセスの保護

既定では、仮想ネットワークからのアクセスに限定された Azure サービス リソースは、オンプレミスのネットワークからはアクセスできません。 オンプレミスからのトラフィックを許可する場合は、オンプレミスまたは ExpressRoute からのパブリック IP アドレス (通常は NAT) を許可する必要もあります。 これらの IP アドレスは、Azure サービス リソースの IP ファイアウォール構成を使用して追加できます。

ExpressRoute:パブリック ピアリングまたは Microsoft ピアリングのためにオンプレミスから ExpressRoute を使用している場合、使用している NAT IP アドレスを識別する必要があります。 パブリック ピアリングの場合、既定で、Azure サービスのトラフィックが Microsoft Azure のネットワーク バックボーンに入ったときに適用される 2 つの NAT IP アドレスが各 ExpressRoute 回線に使用されます。 Microsoft ピアリングの場合、NAT IP アドレスは、ユーザーが指定するか、サービス プロバイダーが指定します。 サービス リソースへのアクセスを許可するには、リソースの IP ファイアウォール設定でこれらのパブリック IP アドレスを許可する必要があります。 パブリック ピアリングの ExpressRoute 回線の IP アドレスを確認するには、Azure Portal から ExpressRoute のサポート チケットを開いてください。 ExpressRoute のパブリック ピアリングおよび Microsoft ピアリングの NAT の詳細については、ExpressRoute の NAT 要件に関するページを参照してください。

構成

- 仮想ネットワーク内のサブネット上でサービス エンドポイントを構成します。 エンドポイントは、そのサブネット内で実行されているどの種類のコンピューティング インスタンスでも動作します。

- サブネット上のサポートされているすべての Azure サービス (Azure Storage や Azure SQL Database など) に対して複数のサービス エンドポイントを構成できます。

- Azure SQL Database の場合、仮想ネットワークは、Azure サービス リソースと同じリージョンにある必要があります。 その他のすべてのサービスでは、任意のリージョンで、Azure サービス リソースへのアクセスを仮想ネットワークに限定できます。

- エンドポイントが構成されている仮想ネットワークのサブスクリプションは、Azure サービス リソースのサブスクリプションと同じでも違っていてもかまいません。 エンドポイントを設定して Azure サービスのセキュリティを保護するために必要なアクセス許可の詳細については、プロビジョニングに関するページを参照してください。

- サポートされているサービスについては、サービス エンドポイントを使って新規または既存のリソースへのアクセスを仮想ネットワークに限定することができます。

考慮事項

サービス エンドポイントを有効にすると、発信元 IP アドレスは、そのサブネットからサービスへの通信時に、パブリック IPv4 アドレスからプライベート IPv4 アドレスを使用するように切り替わります。 この切り替え中に、サービスに接続中の既存の TCP 接続はすべて閉じられます。 サービスに接続するサブネットのサービス エンドポイントを有効または無効にするときは、重要なタスクが実行されていないことを確認してください。 また、この IP アドレスの切り替えの後に、ご利用のアプリケーションが自動的に Azure サービスに接続できることを確認してください。

IP アドレスの切り替えが影響するのは、ご利用の仮想ネットワークからのサービス トラフィックのみです。 仮想マシンに割り当てられたパブリック IPv4 アドレスとの間でやりとりされる他のトラフィックへの影響はありません。 Azure サービスについては、Azure のパブリック IP アドレスを使用する既存のファイアウォール ルールがある場合、これらのルールは仮想ネットワークのプライベート アドレスへの切り替え時に停止します。

サービス エンドポイントを使用しても、Azure サービスの DNS エントリは変わらず、引き続き Azure サービスに割り当てられているパブリック IP アドレスに解決されます。

ネットワーク セキュリティ グループ (NSG) でのサービス エンドポイントの使用:

- 既定では、NSG は送信インターネット トラフィックを許可し、VNet から Azure サービスへのトラフィックも許可します。 このトラフィックは、サービス エンドポイントでも同じように機能します。

- すべての送信インターネット トラフィックを拒否して特定の Azure サービスへのトラフィックだけを許可する場合は、NSG のサービス タグを使います。 NSG の規則で、サポートされている Azure サービスを接続先として指定することができます。また、各タグの基になる IP アドレスのメンテナンスは Azure によって提供されます。 詳細については、NSG の Azure サービス タグに関するページをご覧ください。

シナリオ

- ピアリングされた仮想ネットワーク、接続された仮想ネットワーク、または複数の仮想ネットワーク:Azure サービスへのアクセスを 1 つの仮想ネットワーク内または複数の仮想ネットワークにまたがる複数のサブネットに限定するには、サブネットごとに個別にサービス エンドポイントを有効にして、Azure サービス リソースへのアクセスをこれらのサブネットに限定します。

- 仮想ネットワークから Azure サービスへの送信トラフィックのフィルタリング:仮想ネットワークから Azure サービスに送信されるトラフィックを検査またはフィルター処理する場合は、仮想ネットワーク内にネットワーク仮想アプライアンスをデプロイします。 その後、ネットワーク仮想アプライアンスがデプロイされているサブネットにサービス エンドポイントを適用し、このサブネットのみに Azure サービス リソースへのアクセスを限定します。 このシナリオは、ネットワーク仮想アプライアンス フィルタリングを使用して、ご利用の仮想ネットワークから Azure サービスへのアクセスを特定の Azure リソースにのみ制限する場合に役立ちます。 詳細については、ネットワーク仮想アプライアンスを持つエグレスに関するページを参照してください。

- Azure リソースへのアクセスを仮想ネットワークに直接デプロイされたサービスに限定する:さまざまな Azure サービスを仮想ネットワーク内の特定のサブネットに直接デプロイできます。 管理されたサービスのサブネット上にサービス エンドポイントを設定することで、Azure サービス リソースへのアクセスを管理されたサービスのサブネットに限定することができます。

- Azure の仮想マシンからのディスク トラフィック:マネージドおよびアンマネージド ディスクの仮想マシン ディスク トラフィックは、Azure Storage のサービス エンドポイントのルーティング変更の影響を受けません。 このトラフィックには diskIO と、マウントおよびマウント解除が含まれます。 サービス エンドポイントと Azure Storage ネットワーク規則を使用して、ページ BLOB への REST アクセスを選択したネットワークに制限することができます。

ロギングおよびトラブルシューティング

特定のサービスに対してサービス エンドポイントを構成したら、そのサービス エンドポイントのルートが有効であることを次の方法で検証します。

- サービスの診断で任意のサービス要求の発信元 IP アドレスを検証します。 サービス エンドポイントを使った新しい要求では、ご利用の仮想ネットワークから要求元のクライアントに割り当てられた仮想ネットワークのプライベート IP アドレスとして、要求の発信元 IP アドレスが表示されます。 エンドポイントを使用しない場合、このアドレスは Azure のパブリック IP アドレスになります。

- サブネット内の任意のネットワーク インターフェイス上に有効なルートを表示します。 サービスへのルートでは次のことを確認できます。

- 各サービスのアドレス プレフィックス範囲へのより詳細な既定のルート表示。

- VirtualNetworkServiceEndpoint の nextHopType が存在すること。

- 任意の強制トンネリングのルートに比べ、より直接的なサービスへの接続が実施されていること。

Note

サービス エンドポイントのルートは、アドレス プレフィックスが Azure サービスのものと一致するすべての BGP ルートをオーバーライドします。 詳細については、有効なルートについてのトラブルシューティングに関するページを参照してください。

プロビジョニング

サービス エンドポイントは、仮想ネットワークへの書き込みアクセス権を持つユーザーが仮想ネットワーク上で個別に構成できます。 Azure サービス リソースへのアクセスを VNet に限定するには、ユーザーが、追加されたサブネットの Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action へのアクセス許可を持っている必要があります。 組み込みのサービス管理者ロールには、既定でこのアクセス許可が含まれています。 アクセス許可を変更するには、カスタム ロールを作成します。

組み込みロールの詳細については、「Azure 組み込みロール」を参照してください。 特定のアクセス許可をカスタム ロールに割り当てる方法の詳細については、「Azure カスタム ロール」を参照してください。

仮想ネットワークと Azure サービス リソースのサブスクリプションは、同じでも異なっていてもかまいません。 Azure Storage や Azure Key Vault などの特定の Azure サービス (すべてではなく) も、異なる Active Directory (AD) テナント間のサービス エンドポイントをサポートします。 これは、仮想ネットワークと Azure サービス リソースが異なる Active Directory (AD) テナントに存在できることを意味します。 詳細については、個々のサービスのドキュメントを参照してください。

料金と制限

サービス エンドポイントの使用に追加料金はかかりません。 現時点では、Azure サービス (Azure Storage、Azure SQL Database など) の現在の価格モデルが適用されます。

仮想ネットワーク内のサービス エンドポイントの合計数に制限はありません。

特定の Azure サービス (Azure Storage アカウントなど) では、リソースのセキュリティ保護に使用されるサブネットの数に制限が適用される場合があります。 詳細については、「次のステップ」セクションの各種サービスに関するドキュメントを参照してください。

VNet サービス エンドポイント ポリシー

VNet サービス エンドポイント ポリシーを使用すると、Azure サービスへの仮想ネットワーク トラフィックをフィルター処理できます。 このフィルターでは、サービス エンドポイント経由の特定の Azure サービス リソースだけが許可されます。 サービス エンドポイント ポリシーでは、Azure サービスへの仮想ネットワーク トラフィックに対する詳細なアクセス制御が提供されます。 詳細については、「仮想ネットワーク サービス エンドポイント ポリシー」を参照してください。

FAQ

FAQ については、仮想ネットワーク サービス エンドポイントの FAQ に関するページを参照してください。