Virtual WAN VPN ゲートウェイの NAT 規則を構成する

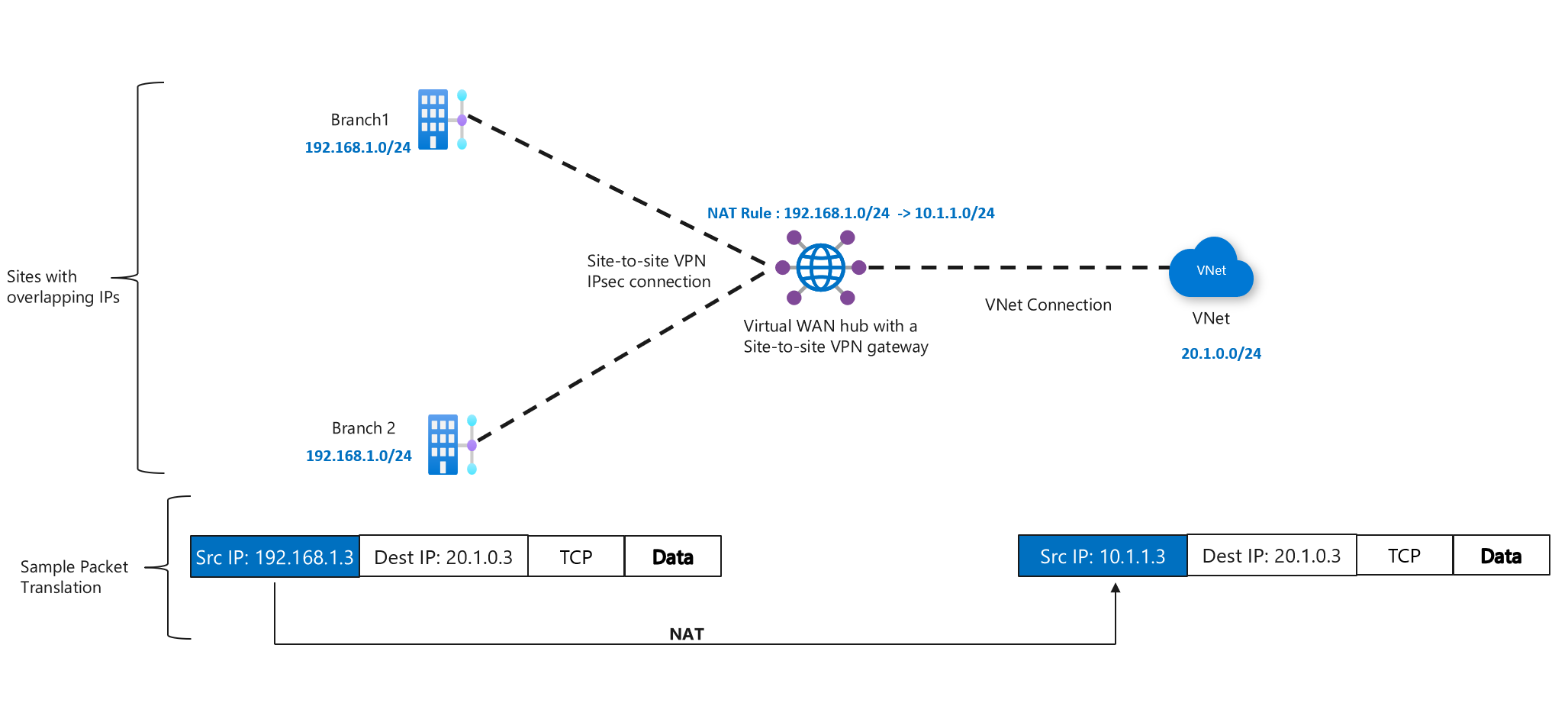

仮想 WAN VPN ゲートウェイを静的な 1 対 1 の NAT 規則を使用して構成できます。 NAT 規則には、IP アドレスの 1 対 1 の変換を設定するメカニズムが用意されています。 NAT を使用して、互換性のないまたは重複する IP アドレスを持つ 2 つの IP ネットワークを相互接続することができます。 代表的なシナリオは、重複する IP を持つブランチが Azure VNet リソースへのアクセスを必要とすることです。

この構成では、フロー テーブルを使用して、外部 (ホスト) IP アドレスから仮想ネットワーク内のエンドポイント (仮想マシン、コンピューター、コンテナーなど) に関連する内部 IP アドレスにトラフィックをルーティングします。

NAT を使用するには、VPN デバイスで Any-to-Any (ワイルドカード) のトラフィック セレクターを使用する必要があります。 ポリシーベースの (狭い) トラフィック セレクターは、NAT 構成と組み合わせて使用することはできません。

NAT 規則を構成する

VPN ゲートウェイ設定における NAT 規則を、いつでも構成および表示できます。

NAT の種類: 静的と動的

ゲートウェイ デバイス上の NAT は、アドレスの競合を防ぐ NAT ポリシー (規則) に基づいて送信元 IP アドレスまたは送信先 IP アドレスを変換します。 NAT 変換の規則には、さまざまな種類があります。

静的 NAT: 静的規則では、固定されたアドレス マッピング関係が定義されます。 特定の IP アドレスは、ターゲット プールにある同じアドレスにマップされます。 静的規則のマッピングは固定されているためステートレスです。 たとえば、10.0.0.0/24 を 192.168.0.0/24 にマップするために作成された NAT 規則には、1-1 マッピングが固定されています。 10.0.0.0 は 192.168.0.0 に変換され、10.0.0.1 は192.168.0.1 に変換されます。

動的 NAT: 動的 NAT では、アドレスの割り当て状況に応じて、または IP アドレスと TCP/UDP ポートのさまざまな組み合わせを使用して、1 つの IP アドレスを異なるターゲット IP アドレスおよび TCP/UDP ポートに変換できます。 後者は NAPT (Network Address and Port Translation) とも呼ばれます。 動的規則は、そのときどきのトラフィック フローに応じたステートフルな変換マッピングとなります。 動的 NAT の性質と、これまで変更された IP とポートの組み合わせにより、動的 NAT 規則を使用するフローは、内部マッピング (NAT 前) の IP 範囲から開始される必要があります。 動的マッピングは、フローが切断されたか、正常に終了した後にリリースされます。

もう 1 つ考慮すべき点は、変換に使用するアドレス プールのサイズです。 変換先アドレス プールのサイズが変換元アドレス プールと同じである場合は、静的 NAT 規則を使用して、シーケンシャルな順序での 1 対 1 のマッピングを定義します。 変換先アドレス プールのサイズが変換元アドレス プールよりも小さい場合は、動的 NAT 規則を使用してその差を吸収します。

注意

サイト間 NAT は、ポリシーベースのトラフィック セレクターが使用されるサイト間 VPN 接続ではサポートされていません。

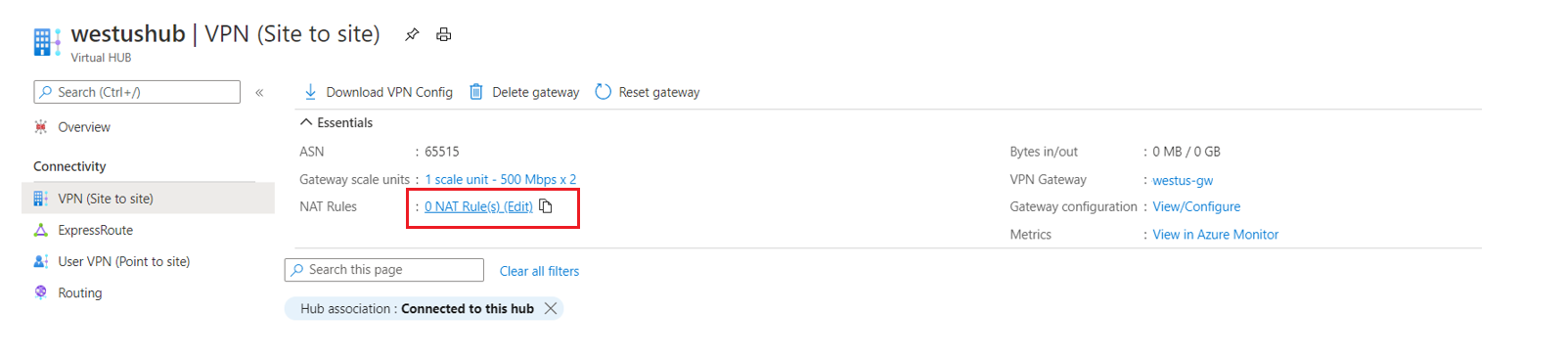

ご使用の仮想ハブに移動します。

[VPN (サイト対サイト)] を選択します。

[NAT 規則 (編集)] を選択します。

[Edit NAT Rule](NAT 規則の編集) ページで、次の値を使用して NAT 規則の追加、編集、削除を行うことができます。

- 名前: NAT 規則の一意の名前。

- 種類: 静的または動的。 静的な 1 対 1 の NAT では、内部アドレスと外部アドレスの間に 1 対 1 の関係が確立されますが、動的 NAT では、可用性に基づいて IP とポートが割り当てられます。

- IP 構成 ID: NAT 規則は、特定の VPN ゲートウェイ インスタンスに構成する必要があります。 これは、動的 NAT にのみ適用されます。 静的 NAT 規則は、両方の VPN ゲートウェイ インスタンスに自動的に適用されます。

- モード: IngressSnat または EgressSnat。

- IngressSnat モード (イングレス ソース NAT とも呼ばれます) は、Azure ハブのサイト対サイト VPN ゲートウェイに入るトラフィックに適用されます。

- EgressSnat モード (エグレス ソース NAT とも呼ばれます) は、Azure ハブのサイト対サイト VPN ゲートウェイを出ていくトラフィックに適用されます。

- 内部マッピング: 外部 IP セットにマッピングされる、内部ネットワーク上の送信元 IP のアドレス プレフィックス範囲。 言い換えると、NAT 前のアドレス プレフィックス範囲です。

- 外部マッピング: 送信元 IP がマッピングされる、外部ネットワーク上の宛先 IP のアドレス プレフィックス範囲。 言い換えると、NAT 後のアドレス プレフィックス範囲です。

- リンク接続: VPN サイトを Azure Virtual WAN ハブのサイト間 VPN ゲートウェイに仮想的に接続する接続リソース。

Note

サイト間 VPN ゲートウェイで、BGP を介して、変換された (外部マッピング) アドレス プレフィックスをアドバタイズする場合は、[BGP 変換を有効にする] ボタンをクリックします。これにより、オンプレミスではエグレス規則の NAT 後の範囲が自動的に学習され、Azure (Virtual WAN ハブ、接続された仮想ネットワーク、VPN、ExpressRoute ブランチ) ではイングレス規則の NAT 後の範囲が自動的に学習されます。 新しい POST NAT 範囲は、仮想ハブの有効なルート テーブルに表示されます。 [BGP 変換を有効にする] 設定は、Virtual WAN ハブのサイト間 VPN ゲートウェイに設定されているすべての NAT 規則に適用されます。

構成例

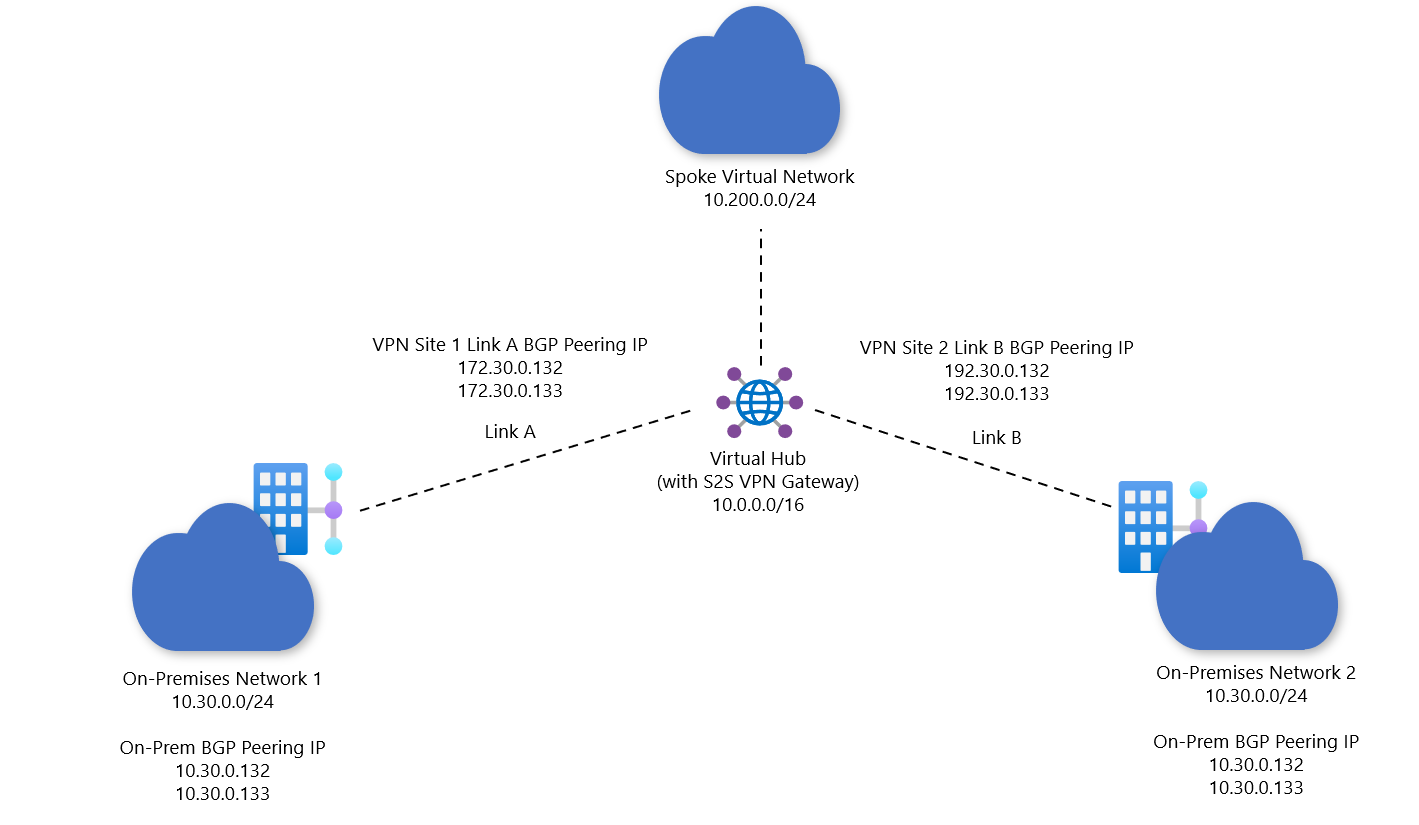

イングレス SNAT (BGP が有効になっている VPN サイト)

イングレス SNAT 規則は、Virtual WAN サイト間 VPN ゲートウェイを介して Azure に入ってくるパケットに適用されます。 このシナリオでは、2 つのサイト間 VPN ブランチを Azure に接続します。 VPN サイト 1 はリンク A 経由で接続し、VPN サイト 2 はリンク B を介して接続します。各サイトは、10.30.0.0/24 という同じアドレス空間を持っています。

この例では、サイト 1 を 172.30.0.0.0/24 に NAT します。 Virtual WAN スポークの仮想ネットワークとブランチなどは、この NAT 後のアドレス空間を自動的に学習します。

次の図は、予測される結果を示しています。

NAT 規則を指定します。

サイト間 VPN ゲートウェイが、アドレス空間 (10.30.0.0/24 など) が重複している 2 つのブランチを確実に区別できるように、NAT 規則を指定します。 この例では、VPN サイト 1 のリンク A に注目します。

次の NAT 規則を設定して、リンク A に関連付けることができます。これは静的な NAT 規則であるため、内部マッピングと外部マッピングのアドレス空間には同じ数の IP アドレスが含まれます。

- 名前: IngressRule01

- 種類: 静的

- モード: IngressSnat

- 内部マッピング: 10.30.0.0/24

- 外部マッピング: 172.30.0.0/24

- リンク接続: リンク A

BGP ルートの変換を「有効」に切り替えます。

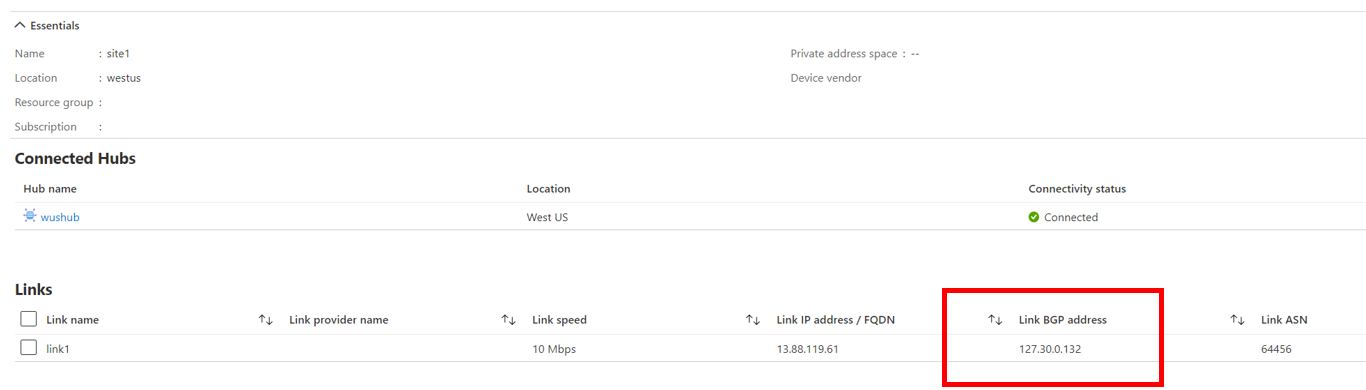

サイト間 VPN ゲートウェイがオンプレミスの BGP ピアとピアリングできることを確認します。

この例では、イングレス NAT 規則で 10.30.0.132 を 172.30.0.132 に変換する必要があります。 これを行うには、[VPN サイトの編集] をクリックして VPN サイト リンク A の BGP アドレスを構成し、変換された BGP ピア アドレス (172.30.0.132) を反映させます。

VPN サイトが BGP 経由で接続する場合の考慮事項

内部と外部の両方のマッピングのサブネット サイズは、静的な 1 対の 1 NAT の場合は同じである必要があります。

BGP 変換が有効になっている場合、サイト間 VPN ゲートウェイでは、エグレス NAT 規則の外部マッピングをオンプレミスに、イングレス NAT 規則の外部マッピングを Azure (Virtual WAN ハブ、接続されているスポーク仮想ネットワーク、接続されている VPN/ExpressRoute) に自動的にアドバタイズします。 BGP 変換が無効になっている場合、変換されたルートはオンプレミスに自動的にアドバタイズされません。 そのため、オンプレミスの BGP スピーカーは、その VPN サイト リンク接続に関連付けられているイングレス NAT 規則の NAT 後 (外部マッピング) の範囲をアドバタイズするように構成する必要があります。 同様に、エグレス NAT 規則の NAT 後 (外部マッピング) の範囲のルートをオンプレミス デバイスに適用する必要があります。

オンプレミスの BGP ピア IP アドレスがイングレス NAT 規則の内部マッピングに含まれている場合、サイト間 VPN ゲートウェイでは、オンプレミスの BGP ピア IP アドレスが自動的に変換されます。 その結果、VPN サイトのリンク接続 BGP アドレスには、NAT で変換されたアドレス (External Mapping の一部) が反映されている必要があります。

たとえば、オンプレミスの BGP IP アドレスが 10.30.0.133 で、10.30.0.0/24 を 172.30.0.0/24 に変換するイングレス NAT 規則がある場合、VPN サイトのリンク接続 BGP アドレスは、変換されたアドレス (172.30.0.133) になるように構成する必要があります。

動的 NAT では、IP とポートの変換が固定されていないため、オンプレミスの BGP ピア IP を NAT 前 (内部マッピング) のアドレス範囲に含めることはできません。 オンプレミスの BGP ピアリング IP を変換する必要がある場合は、BGP ピアリング IP アドレスのみを変換する別の 静的 NAT 規則 を作成してください。

たとえば、オンプレミスのネットワークのアドレス空間が 10.0.0.0/24 で、オンプレミスの BGP ピア IP が10.0.0.1 で、10.0.0.0/24 を 192.198.0.0/32 に変換する受信 動的 NAT 規則 がある場合、10.0.0.1/32 を 192.168.0.02/32 に変換する別の受信静的 NAT 規則が必要であり、対応する VPN サイトの リンク接続 BGP アドレス を、NAT で変換されたアドレス (外部マッピングの一部) に更新する必要があります。

イングレス SNAT (静的に構成されたルートを持つ VPN サイト)

イングレス SNAT 規則は、Virtual WAN サイト間 VPN ゲートウェイを介して Azure に入ってくるパケットに適用されます。 このシナリオでは、2 つのサイト間 VPN ブランチを Azure に接続します。 VPN サイト 1 はリンク A 経由で接続し、VPN サイト 2 はリンク B を介して接続します。各サイトは、10.30.0.0/24 という同じアドレス空間を持っています。

この例では、VPN サイト 1 を 172.30.0.0.0/24 に NAT します。 ただし、VPN サイトは BGP 経由でサイト間 VPN ゲートウェイに接続されていないため、構成手順は BGP を有効にした例とは若干異なります。

NAT 規則を指定します。

サイト間 VPN ゲートウェイが、同一のアドレス空間 (10.30.0.0/24) を持つ 2 つのブランチを確実に区別できるように、NAT 規則を指定します。 この例では、VPN サイト 1 のリンク A に注目します。

次の NAT 規則を設定して、VPN サイト 1 のリンク A に関連付けることができます。 これは静的な NAT 規則であるため、内部マッピングと外部マッピングのアドレス空間には同じ数の IP アドレスが含まれます。

- 名前: IngressRule01

- 種類: 静的

- モード: IngressSnat

- 内部マッピング: 10.30.0.0/24

- 外部マッピング: 172.30.0.0/24

- リンク接続: リンク A

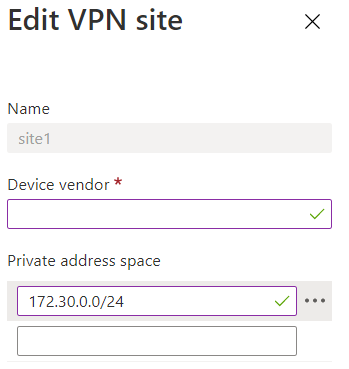

VPN サイト 1 の [プライベートアドレス空間] フィールドを編集して、サイト間 VPN ゲートウェイで NAT 後の範囲 (172.30.0.0/24) が確実に学習されるようにします。

VPN サイトが静的に構成されている (BGP 経由で接続されていない) 場合の考慮事項

- 内部と外部の両方のマッピングのサブネット サイズは、静的な 1 対の 1 NAT の場合は同じである必要があります。

- Azure portal で VPN サイトを編集して、イングレス NAT 規則の外部マッピングのプレフィックスを [プライベート アドレス空間] フィールドに追加します。

- エグレス NAT 規則を含む構成では、エグレス NAT 規則の外部マッピングを使用するルート ポリシーまたは静的ルートをオンプレミス デバイスに適用する必要があります。

パケット フロー

前の例では、オンプレミスのデバイスがスポーク仮想ネットワークのリソースに接続しようとしています。 パケット フローは次のようになります。 NAT 変換は太字で示しています。

オンプレミスからのトラフィックが開始されます。

- 送信元 IP アドレス: 10.30.0.4

- 宛先 IP アドレス: 10.200.0.4

トラフィックはサイト間ゲートウェイに入り、NAT 規則を使用して変換され、スポークに送信されます。

- 送信元 IP アドレス: 172.30.0.4

- 宛先 IP アドレス: 10.200.0.4

スポークからの応答が開始されます。

- 送信元 IP アドレス: 10.200.0.4

- 宛先 IP アドレス: 172.30.0.4

トラフィックはサイト間 VPN ゲートウェイに入り、変換は元に戻され、オンプレミスに送信されます。

- 送信元 IP アドレス: 10.200.0.4

- 宛先 IP アドレス: 10.30.0.4

検証チェック

このセクションでは、構成が適切に設定されていることを確認するためのチェックを示します。

動的 NAT 規則の検証

ターゲット アドレス プールが元のアドレス プールより小さい場合は、動的 NAT 規則を使用します。

動的 NAT 規則では、IP とポートの組み合わせが固定されていないため、オンプレミスの BGP ピア IP を NAT 前 (内部マッピング) のアドレス範囲に含めることはできません。 BGP ピアリング IP アドレスのみを変換する特定の静的 NAT 規則を作成してください。

次に例を示します。

- オンプレミスのアドレス範囲: 10.0.0.0/24

- オンプレミス BGP IP: 10.0.0.1

- イングレス動的 NAT 規則: 192.168.0.1/32

- イングレス静的 NAT 規則: 10.0.0.1 -> 192.168.0.2

DefaultRouteTable、規則、ルートを検証する

Virtual WAN 内のブランチは DefaultRouteTable に関連付けられています。これは、すべてのブランチ接続は DefaultRouteTable 内に設定されたルートを学習することを意味します。 DefaultRouteTable の有効なルートに、変換されたプレフィックスを含む NAT 規則があることがわかります。

前の例では、次のようになります。

- プレフィックス: 172.30.0.0/24

- ネクスト ホップの種類: VPN_S2S_Gateway

- ネクスト ホップ: VPN_S2S_Gateway リソース

アドレス プレフィックスを検証する

この例は、DefaultRouteTable に関連付けられている仮想ネットワーク内のリソースに適用されます。

Virtual WAN ハブに接続されているスポーク仮想ネットワーク内にある仮想マシンのネットワーク インターフェイス カード (NIC) の有効なルートには、イングレス NAT 規則で指定された外部マッピングのアドレス プレフィックスも含まれている必要があります。

オンプレミスのデバイスには、エグレス NAT 規則の外部マッピングに含まれるプレフィックスのルートも含まれている必要があります。

一般的な構成パターン

注意

サイト間 NAT は、ポリシーベースのトラフィック セレクターが使用されるサイト間 VPN 接続ではサポートされていません。

次の表は、サイト間 VPN ゲートウェイでさまざまな種類の NAT 規則を構成するときに発生する一般的な構成パターンを示しています。

| VPN サイトの種類 | イングレス NAT 規則 | エグレス NAT 規則 |

|---|---|---|

| 静的に構成されたルートを持つ VPN サイト | VPN サイトの [プライベート アドレス空間] を編集して、NAT 規則の 外部マッピング を含めます。 | オンプレミス デバイスで NAT 規則の 外部マッピング のルートを適用します。 |

| VPN サイト (BGP 変換が有効) | BGP ピアの 外部マッピング アドレスを VPN サイトのリンク接続の BGP アドレスに設定します。 | 特に考慮事項はありません。 |

| VPN サイト (BGP 変換が無効) | オンプレミスの BGP スピーカーによって NAT 規則の 外部マッピング のプレフィックスが確実にアドバタイズされるようにします。 また、BGP ピアの外部マッピング アドレスを VPN サイトのリンク接続の BGP アドレスに設定します。 | オンプレミス デバイスで NAT 規則の 外部マッピング のルートを適用します。 |

次のステップ

サイト対サイト構成の詳細については、仮想 WAN サイト対サイト接続の構成に関するページをご覧ください。