Azure Virtual WAN を使って P2S ユーザー VPN 接続を作成する - Microsoft Entra 認証

この記事では、Virtual WAN を使用して Azure 内のリソースに接続する方法について説明します。 この記事では、Microsoft Entra 認証を使う、Virtual WAN へのポイント対サイト ユーザー VPN 接続を作成します。 Microsoft Entra 認証は、OpenVPN プロトコルを使うゲートウェイでのみ使用できます。

Note

Microsoft Entra 認証は、OpenVPN® プロトコル接続でのみサポートされ、Azure VPN クライアントを必要とします。

この記事では、次のことについて説明します。

- 仮想 WAN を作成する

- ユーザー VPN 構成を作成する

- 仮想 WAN ユーザー VPN プロファイルをダウンロードする

- 仮想ハブを作成する

- ハブを編集して P2S ゲートウェイを追加する

- VNet を仮想ハブに接続する

- ユーザー VPN クライアント構成をダウンロードして適用する

- 仮想 WAN を表示する

開始する前に

構成を開始する前に、以下の条件を満たしていることを確認します。

接続先の仮想ネットワークが用意されていること。 オンプレミス ネットワークのどのサブネットも接続先の仮想ネットワークと重複していないことを確認してください。 Azure portal で仮想ネットワークを作成するには、クイックスタートを参照してください。

仮想ネットワークに仮想ネットワーク ゲートウェイが存在しないこと。 仮想ネットワークにゲートウェイ (VPN または ExpressRoute のどちらか) が存在する場合は、すべてのゲートウェイを削除する必要があります。 代わりに、この構成では、仮想ネットワークが Virtual WAN ハブ ゲートウェイに接続されている必要があります。

ハブ リージョンの IP アドレス範囲を取得します。 このハブは、Virtual WAN によって作成および使用される仮想ネットワークです。 ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークのアドレス範囲と重複しないようにしてください。 また、オンプレミスで接続するアドレス範囲とも重複しないようにしてください。 オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

Azure サブスクリプションをお持ちでない場合は、無料アカウントを作成してください。

仮想 WAN を作成する

ブラウザーから Azure ポータル に移動し、Azure アカウントでサインインします。

ポータルの [リソースの検索] バーで、検索ボックスに「Virtual WAN」と入力し、Enter キーを押します。

検索結果から、 [Virtual WAN] を選択します。 [Virtual WAN] ページで [+ 作成] を選択し、 [WAN の作成] ページを開きます。

[WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

![スクリーンショットには、[基本] タブが選択された [WAN の作成] ペインが表示されています。](../includes/media/virtual-wan-create-vwan-include/basics.png)

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: 仮想 WAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic 仮想 WAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

ページの下部でフィールドへの入力を完了したら、 [確認と作成] を選択します。

検証に合格したら、 [作成] をクリックして仮想 WAN を作成します。

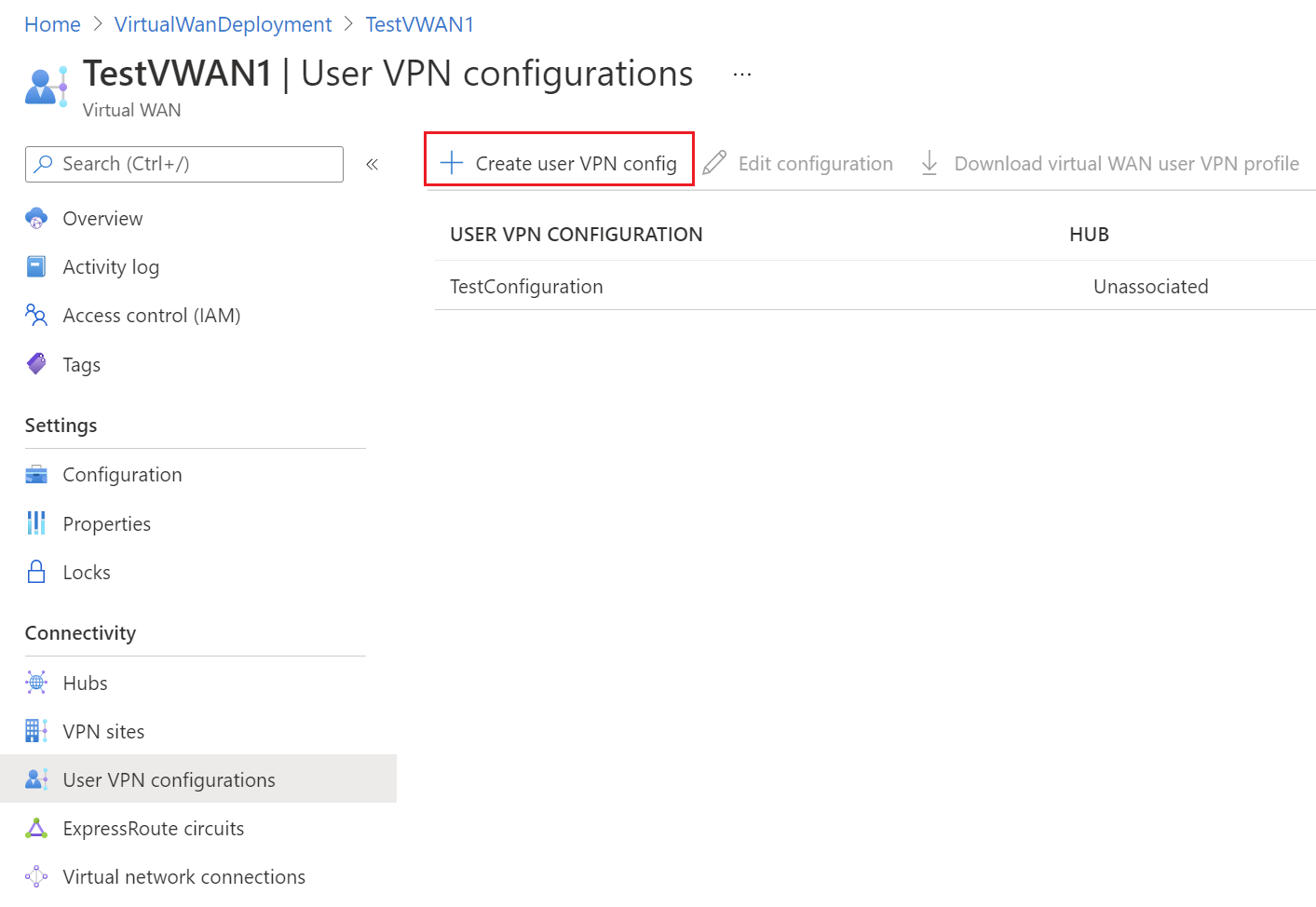

ユーザー VPN 構成を作成する

ユーザー VPN 構成には、リモート クライアントを接続するためのパラメーターが定義されています。 使用するユーザー VPN 構成を指定する必要があるため、P2S 設定で仮想ハブを構成する前に、ユーザー VPN 構成を作成することが重要です。

[仮想 WAN] > [ユーザー VPN 構成] ページに移動し、[+ ユーザー VPN 構成の作成] をクリックします。

[基本] ページでパラメーターを指定します。

- 構成名 - ユーザー VPN 構成に付ける名前を入力します。

- [トンネルの種類] - ドロップダウン メニューから [OpenVPN] を選択します。

[Microsoft Entra ID] をクリックしてページを開きます。

[Microsoft Entra ID] を [はい] に切り替え、テナントの詳細に基づいて次の値を指定します。 必要な値は、ポータルのエンタープライズ アプリケーションの [Microsoft Entra ID] ページで確認できます。

認証方法 - [Microsoft Entra ID] を選びます。

対象ユーザー - Microsoft Entra テナントに登録されている Azure VPN エンタープライズ アプリケーションのアプリケーション ID を入力します。

発行者 -

https://sts.windows.net/<your Directory ID>/Microsoft Entra テナント: Microsoft Entra テナントの TenantID。 Microsoft Entra テナント URL の末尾には

/を付けないでください。- Azure Public AD に「

https://login.microsoftonline.com/{AzureAD TenantID}」と入力します - Azure Government AD に「

https://login.microsoftonline.us/{AzureAD TenantID}」と入力します - Azure Germany AD に「

https://login-us.microsoftonline.de/{AzureAD TenantID}」と入力します - China 21Vianet AD に「

https://login.chinacloudapi.cn/{AzureAD TenantID}」と入力します

- Azure Public AD に「

[作成] をクリックしてユーザー VPN 構成を作成します。 この構成は、演習で後ほど選択します。

空のハブを作成する

この演習では、このステップで空の仮想ハブを作成し、次のセクションで、このハブに P2S ゲートウェイを追加します。 ただし、これらのステップを組み合わせて、ハブと P2S ゲートウェイの設定を一度に作成することもできます。 どちらの方法でも結果は同じです。 設定を構成したら、検証のために [確認 + 作成] を、次に [作成]をクリックします。

作成した仮想 WAN に移動します。 仮想 WAN ページの左側のウィンドウの [接続] で、[ハブ] を選択します。

[ハブ] ページで、 [+ 新しいハブ] を選択して、 [仮想ハブを作成する] ページを開きます。

[仮想ハブを作成する] ページの [基本] タブで、次のフィールドを入力します。

- [リージョン] : 仮想ハブをデプロイするリージョンを選択します。

- [名前] : 仮想ハブに付ける名前。

- [ハブ プライベート アドレス空間] : CIDR 表記のハブのアドレス範囲。 ハブを作成するための最小アドレス空間は /24 です。

- 仮想ハブの容量: ドロップダウンから選択します。 詳細については、仮想ハブの設定に関するページを参照してください。

- ハブ ルーティングの優先順位: 既定値のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

ハブに P2S ゲートウェイを追加する

このセクションでは、既存の仮想ハブにゲートウェイを追加する方法を示します。 このステップでハブの更新が完了するまで、最大で 30 分かかることがあります。

仮想 WAN の下にある [ハブ] ページに移動します。

編集するハブの名前をクリックして、ハブのページを開きます。

ページの上部にある [仮想ハブを編集する] をクリックして、[仮想ハブを編集する] ページを開きます。

[仮想ハブを編集する] ページで、 [VPN サイト用の VPN ゲートウェイを含める] と [ポイント対サイト ゲートウェイを含める] のチェック ボックスをオンにして、設定を表示します。 次に、値を構成します。

- [ゲートウェイ スケール ユニット] : ゲートウェイ スケール ユニットを選択します。 スケール ユニットは、ユーザー VPN ゲートウェイの合計容量を表します。 40 以上のゲートウェイ スケール ユニットを選択した場合は、それに応じてクライアント アドレス プールを計画します。 この設定がクライアント アドレス プールに与える影響の詳細については、クライアント アドレス プールについての記事を参照してください。 ゲートウェイ スケール ユニットについては、FAQ に関する記事を参照してください。

- [ユーザー VPN 構成] : 前に作成した構成を選択します。

- アドレス プールへのユーザー グループのマッピング: この設定の詳細については、「P2S ユーザー VPN のユーザー グループと IP アドレス プールを構成する」を参照してください。

設定を構成したら、[確認] をクリックしてハブを更新します。 ハブの更新には最大 30 分かかる場合があります。

VNet をハブに接続する

このセクションでは、仮想ハブと VNet の間の接続を作成します。

Azure portal で、左側のウィンドウの仮想 WAN に移動し、[仮想ネットワーク接続] を選択します。

[仮想ネットワーク接続] のページで、[+ 接続の追加] を選択します。

[接続の追加] ページで、接続の設定を構成します。 ルーティング設定については、「ルーティングについて」を参照してください。

- 接続名: 接続に名前を付けます。

- ハブ: この接続に関連付けるハブを選択します。

- サブスクリプション:サブスクリプションを確認します。

- リソース グループ: 接続先の仮想ネットワークを含むリソース グループを選択します。

- 仮想ネットワーク: このハブに接続する仮想ネットワークを選択します。 既存の仮想ネットワーク ゲートウェイがない仮想ネットワークを選択してください。

- [なし] に伝達: 既定では、これは [いいえ] に設定されています。 このスイッチを [はい] に変更すると、 [ルート テーブルへ伝達] および [ラベルへ伝達] の構成オプションが構成できなくなります。

- ルート テーブルを関連付ける: ドロップダウンから、関連付けるルート テーブルを選択できます。

- ラベルへ伝達: ラベルはルート テーブルの論理グループです。 この設定では、ドロップダウンから選びます。

- 静的ルート: 必要に応じて静的ルートを構成します。 ネットワーク仮想アプライアンスの静的ルートを構成します (該当する場合)。 仮想 WAN では、仮想ネットワーク接続の静的ルートに対して 1 つの次ホップ IP がサポートされています。 たとえば、イングレスとエグレスのトラフィック フロー用に個別の仮想アプライアンスがある場合は、仮想アプライアンスを別の VNet に配置し、VNet を仮想ハブに接続することをお勧めします。

- この VNet 内のワークロードのネクスト ホップ IP をバイパスする: この設定により、NVA を介したすべてのトラフィックを強制することなく、NVA と他のワークロードを同じ VNet にデプロイできます。 この設定は、新しい接続を構成する場合にのみ構成できます。 この設定を既に作成した接続に使用する場合は、接続を削除してから、新しい接続を追加します。

- [静的ルートを伝達]: この設定は現在ロールアウト中です。この設定を使用すると、[静的ルート] セクションで定義されている静的ルートを、[ルート テーブルへ伝達] で指定されているルート テーブルに伝達できます。 さらに、ルートは、[ラベルへ伝達] と指定されているラベルがあるルート テーブルに伝達されます。 これらのルートは、既定のルート 0/0 を除き、ハブ間で伝達できます。 この機能はロールアウト中です。この機能を有効にする必要がある場合は、vwanpm@microsoft.com にお問い合わせください

構成する設定が完了したら、[作成] をクリックして接続を作成します。

ユーザー VPN プロファイルをダウンロードする

VPN クライアントに必要なすべての構成設定は、VPN クライアント構成 ZIP ファイルに含まれています。 ZIP ファイル内の設定を使用することで、VPN クライアントを簡単に構成できます。 生成する VPN クライアント構成ファイルは、お使いのゲートウェイのユーザー VPN 構成に固有です。 グローバル (WAN レベル) プロファイルまたは特定のハブのプロファイルをダウンロードできます。 詳細と追加の手順については、「グローバル プロファイルとハブ プロファイルのダウンロード」を参照してください。 次の手順では、グローバル WAN レベルのプロファイルがダウンロードされます。

WAN レベルのグローバル プロファイルの VPN クライアント構成パッケージを生成するには、[仮想 WAN] に移動します (仮想ハブではない)。

左側のウィンドウで [ユーザー VPN 構成] を選択します。

プロファイルをダウンロードする対象の構成を選択します。 同じプロファイルに複数のハブが割り当てられている場合は、プロファイルを展開してハブを表示し、このプロファイルを使用するハブのいずれかを選択します。

[仮想 WAN のユーザー VPN プロファイルのダウンロード] を選択します。

ダウンロード ページで、[EAPTLS] を選択し、[Generate and download profile] (プロファイルを生成してダウンロードする) を選択します。 クライアントの構成設定を含むプロファイル パッケージ (ZIP ファイル) が生成され、コンピューターにダウンロードされます。 パッケージの内容は、構成での認証とトンネルの選択によって異なります。

ユーザー VPN クライアントを構成する

接続する各コンピューターには、クライアントがインストールされている必要があります。 前の手順でダウンロードした VPN ユーザー クライアント プロファイル ファイルを使用して、各クライアントを構成します。 接続するオペレーティング システムに関連する記事を使用してください。

macOS VPN クライアントを構成するには (プレビュー)

macOS クライアントの手順については、VPN クライアントの構成 - macOS (プレビュー) に関する記事を参照してください。

Windows VPN クライアントを構成するには

次のいずれかのリンクを使用して、最新バージョンの Azure VPN クライアント インストール ファイルをダウンロードします。

- クライアント インストール ファイルを使用してインストールする: https://aka.ms/azvpnclientdownload。

- クライアント コンピューターにサインインしたときに直接インストールする: Microsoft Store。

Azure VPN クライアントを各コンピューターにインストールします。

Azure VPN クライアントにバックグラウンドで実行するためのアクセス許可があることを確認してください。 手順については、Windows バックグラウンド アプリに関するページを参照してください。

インストールされているクライアントのバージョンを確認するには、Azure VPN クライアントを開きます。 クライアントの下部に移動し、[...] -> [? ヘルプ] をクリックします。 右側のウィンドウで、クライアントのバージョン番号を確認できます。

VPN クライアント プロファイルをインポートするには (Windows)

ページ上で、 [インポート] を選択します。

![[インポート] ページを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/import/import-1.png)

プロファイル xml ファイルを参照し、選択します。 ファイルが選択された状態で、 [開く] を選択します。

![[開く] ダイアログ ボックスを示すスクリーンショット。ここでは、ファイルを選択できます。](media/virtual-wan-point-to-site-azure-ad/import/import2.jpg)

プロファイルの名前を指定し、 [保存] を選択します。

![[接続名] が追加され、[保存] ボタンが選択されていることを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/import/import3.jpg)

[接続] を選択して VPN に接続します。

![作成したばかりの接続用の [接続] ボタンを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/import/import4.jpg)

接続されると、アイコンが緑色に変わり、 [接続済み] と表示されます。

![[接続済み] 状態の接続と [切断] オプションを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/import/import5.jpg)

クライアント プロファイルを削除するには - Windows

削除するクライアント プロファイルの横にある省略記号 (...) を選択します。 [削除] を選択します。

![メニューで [削除] が選択されていることを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/delete/delete1.jpg)

[削除] を選択して削除します。

![[確認] ダイアログ ボックスと [削除] オプションまたは [キャンセル] オプションを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/delete/delete2.jpg)

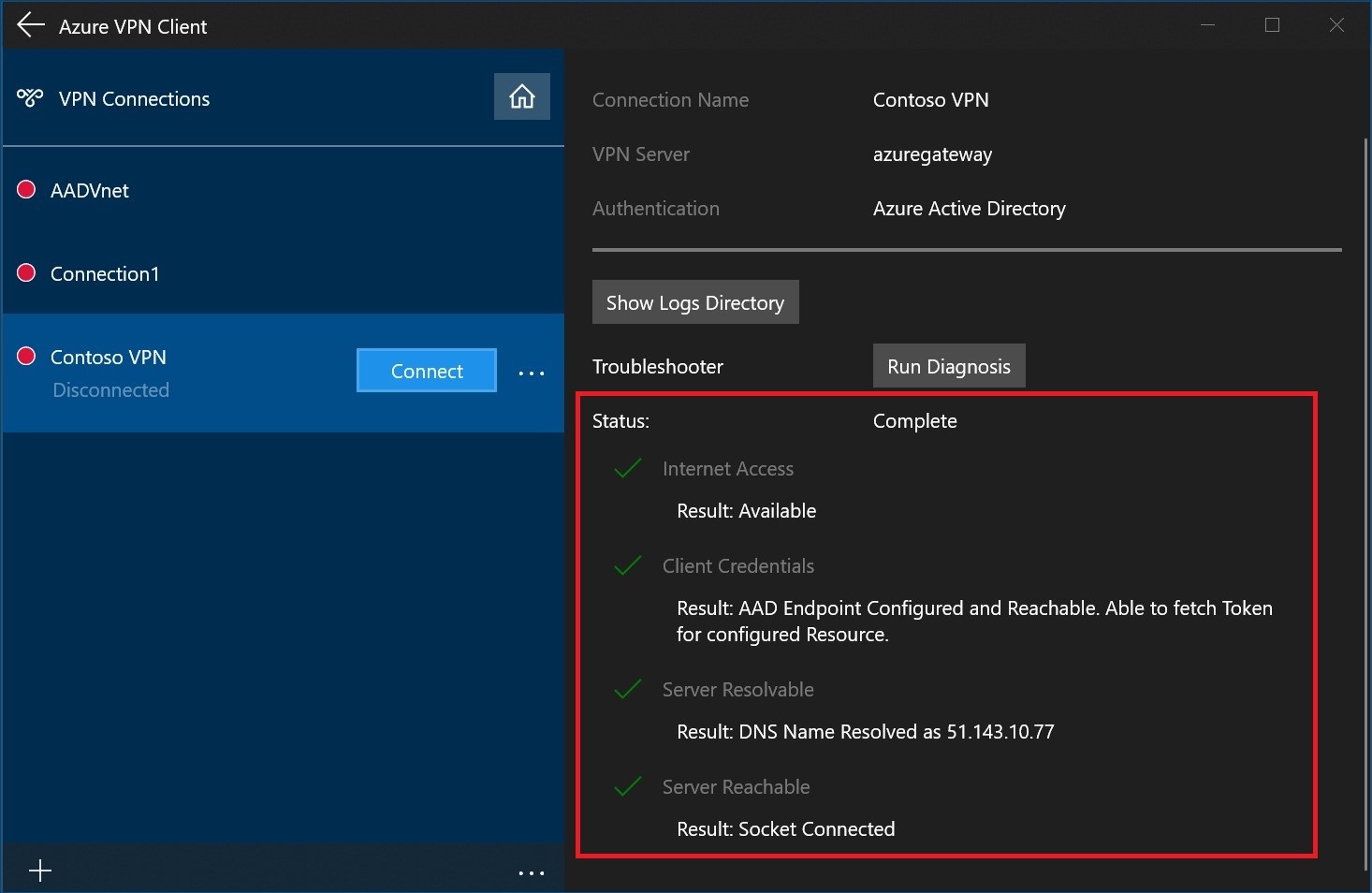

接続の問題を診断する - Windows

接続の問題を診断するには、診断ツールを使用します。 診断する VPN 接続の横にある省略記号 (...) を選択して、メニューを表示します。 次に、 [診断] を選択します。

![メニューで [診断] が選択されていることを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/diagnose/diagnose1.jpg)

[接続プロパティ] ページで、 [Run Diagnosis](診断の実行) を選択します。

![接続の [Run Diagnosis]\(診断の実行\) ボタンを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/diagnose/diagnose2.jpg)

自分の資格情報でサインインします。

![このアクションの [サインイン] ダイアログ ボックスを示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/diagnose/diagnose3.jpg)

診断結果を確認します。

仮想 WAN を表示する

- 仮想 WAN に移動します。

- [概要] ページのマップ上の各ポイントは、ハブを表します。

- ハブと接続のセクションでは、ハブの状態、サイト、リージョン、VPN 接続の状態、および入出力バイト数を表示できます。

リソースをクリーンアップする

作成したリソースは、不要になったら削除してください。 Virtual WAN リソースのいくつかは、依存関係に応じた特定の順序で削除する必要があります。 削除が完了するまでに 30 分程度かかる場合があります。

作成した仮想 WAN を開きます。

仮想 WAN に関連付けられている仮想ハブを選択してハブ ページを開きます。

ゲートウェイの種類ごとの以下の順序に従って、すべてのゲートウェイ エンティティを削除します。 この処理は、完了までに 30 分ほどかかる場合があります。

VPN:

- VPN サイトを切断します

- VPN 接続を削除します

- VPN ゲートウェイを削除します

ExpressRoute:

- ExpressRoute 接続を削除します

- ExpressRoute ゲートウェイを削除します

仮想 WAN に関連付けられているすべてのハブについて、この手順を繰り返します。

ハブはこの時点で削除することも、後でリソース グループを削除するときにハブを削除することもできます。

Azure portal でリソース グループに移動します。

[リソース グループの削除] を選択します。 これでハブと仮想 WAN を含め、リソース グループ内の他のリソースが削除されます。

次のステップ

Virtual WAN のよく寄せられる質問については、「Virtual WAN の FAQ」を参照してください。

![[基本] ページのスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/basics.png)

![スクリーンショットには、[基本] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-hub-basics/create-hub.png)

![[仮想ハブを編集する] を示すスクリーンショット。](media/virtual-wan-point-to-site-azure-ad/hub.png)

![[接続の追加] ページのスクリーンショット。](../includes/media/virtual-wan-connect-vnet-hub/connection.png)