Mac OS X VPN クライアントからのポイント対サイト VPN 接続のトラブルシューティング

この記事は、ネイティブ VPN クライアントと IKEv2 を使用した、Mac OS X からのポイント対サイト接続の問題のトラブルシューティングに役立ちます。 Mac の VPN クライアントで使用される IKEv2 は、非常に簡易なものであり、許容されるカスタマイズはあまりありません。 確認する必要がある設定は次の 4 つのみです。

- サーバー アドレス

- リモート ID

- ローカル ID

- 認証設定

- OS バージョン (10.11 以降)

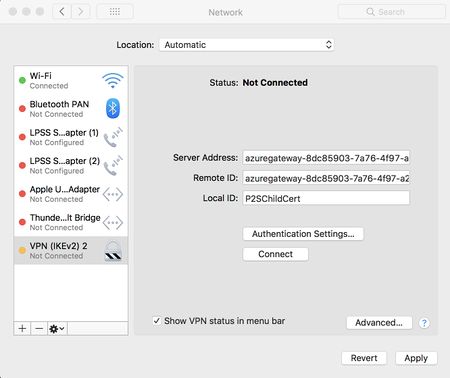

証明書ベースの認証のトラブルシューティング

VPN クライアントの設定を確認します。 Command キーと Shift キーを押して [Network Setting]\(ネットワーク設定\) に移動し、「VPN」と入力してクライアントの設定を確認します。 一覧から、調べる必要がある VPN エントリをクリックします。

サーバー アドレスが完全な FQDN であり、cloudapp.net が含まれていることを確認します。

リモート ID は、サーバー アドレス (ゲートウェイの FQDN) と同じである必要があります。

ローカル ID が、クライアント証明書のサブジェクトと同じである必要があります。

[認証設定] をクリックして [認証設定] ページを開きます。

![[認証設定] ダイアログ ボックスのスクリーンショット。[証明書] が選択されています。](media/vpn-gateway-troubleshoot-point-to-site-osx-ikev2/ikev2auth2.jpg)

ドロップダウンで [証明書] が選択されていることを確認します。

[選択] をクリックし、適切な証明書が選択されていることを確認します。 [OK] をクリックして、すべての変更を保存します。

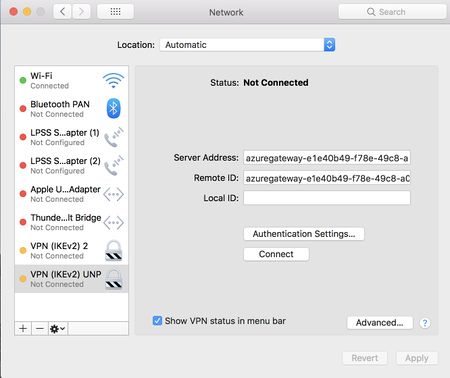

ユーザー名とパスワードの認証のトラブルシューティング

VPN クライアントの設定を確認します。 Command キーと Shift キーを押して [Network Setting]\(ネットワーク設定\) に移動し、「VPN」と入力してクライアントの設定を確認します。 一覧から、調べる必要がある VPN エントリをクリックします。

サーバー アドレスが完全な FQDN であり、cloudapp.net が含まれていることを確認します。

リモート ID は、サーバー アドレス (ゲートウェイの FQDN) と同じである必要があります。

ローカル ID は、空白にすることができます。

[認証設定] をクリックし、ドロップダウンで [ユーザー名] が選択されていることを確認します。

![[認証設定] ダイアログ ボックスのスクリーンショット。[ユーザー名] が選択されています。](media/vpn-gateway-troubleshoot-point-to-site-osx-ikev2/ikev2auth4.png)

適切な資格情報が入力されていることを確認します。

追加の手順

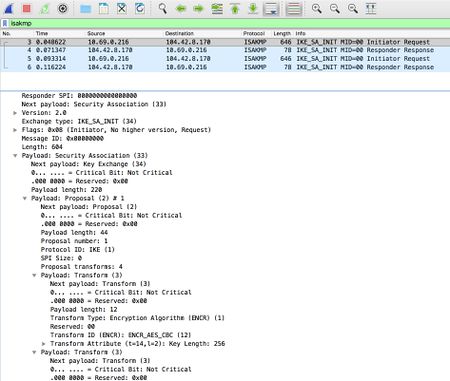

前の手順を試してみて、すべてが正しく構成されている場合、Wireshark をダウンロードしてパケット キャプチャを実行します。

isakmp をフィルター処理し、IKE_SA パケットを確認します。 [Payload:Security Association]\(ペイロード: セキュリティ アソシエーション\) の下で SA 提案の詳細を確認することができます。

クライアントとサーバーに共通のセットがあることを確認します。

ネットワーク トレースにサーバーの応答がない場合は、Azure Portal Web サイトの Azure ゲートウェイ構成ページで IKEv2 プロトコルを有効にしたことを確認します。

次のステップ

サポートが必要な場合、Microsoft サポートを参照してください。