Azure VPN Gateway ポイント対サイトを使用したリモート作業

Note

この記事では、Azure VPN Gateway、Azure、Microsoft ネットワーク、および Azure パートナー エコシステムを利用してリモートで作業し、COVID-19 の危機によって直面しているネットワークの問題を軽減する方法について説明します。

この記事では、COVID-19 の流行中に組織がユーザー向けにリモート アクセスを設定したり、容量を追加して既存のソリューションを補完したりするために使用できるオプションについて説明します。

Azure ポイント対サイトのソリューションはクラウド ベースであり、自宅で作業したいというユーザーの高まる要望に応えるために迅速にプロビジョニングできます。 簡単にスケールアップでき、増やした容量が不要になったら簡単かつ迅速に無効にできます。

ポイント対サイト VPN について

ポイント対サイト (P2S) VPN ゲートウェイ接続では、個々のクライアント コンピューターから仮想ネットワークへの、セキュリティで保護された接続を作成することができます。 P2S 接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室など、遠隔地から Azure VNet またはオンプレミスのデータ センターに接続する場合に便利です。 この記事では、さまざまなシナリオに基づいてユーザーがリモートで作業できるようにする方法について説明します。

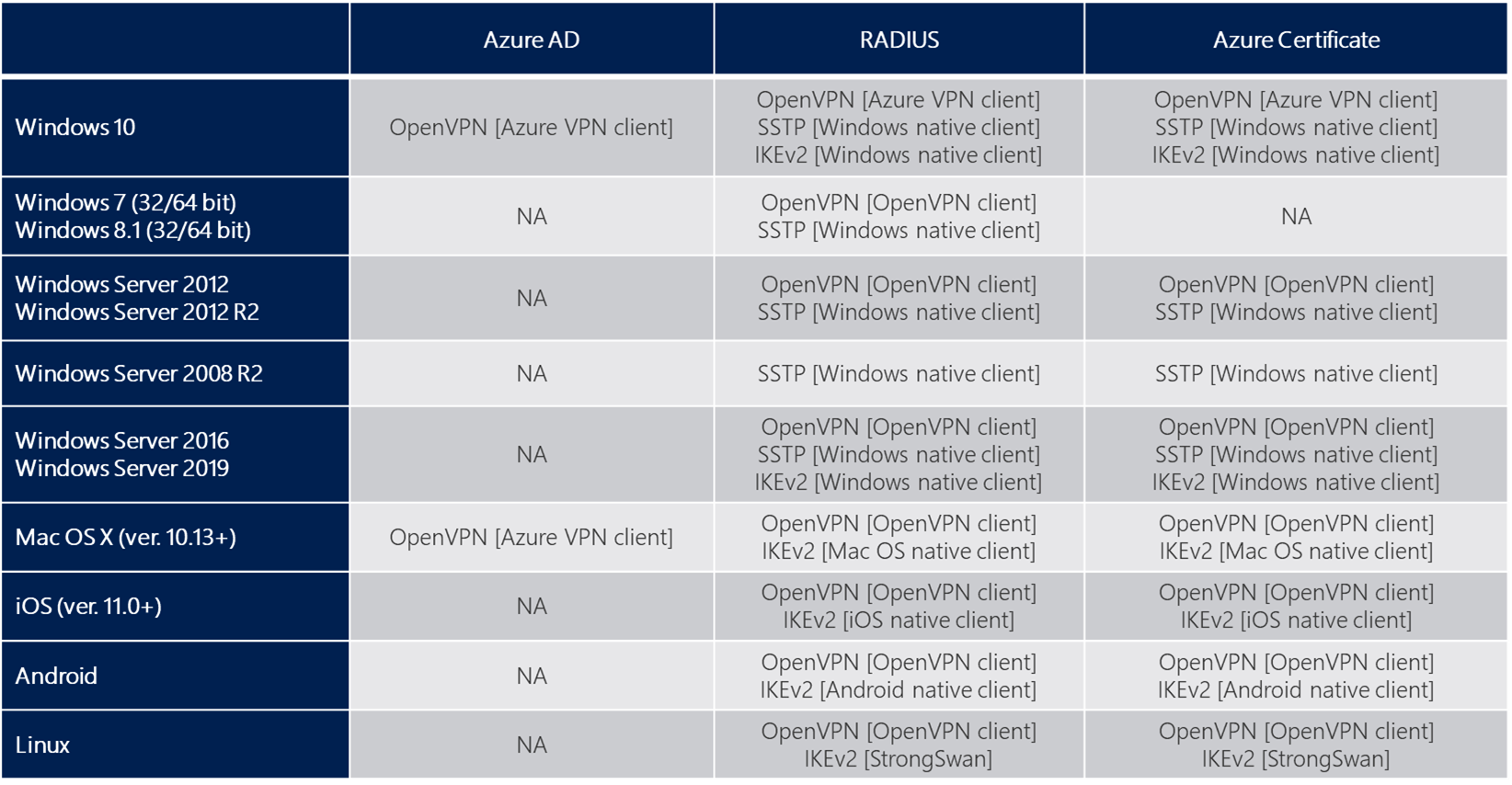

次の表は、クライアント オペレーティング システムと、それらに使用できる認証オプションを示しています。 既に使用中のクライアント OS に基づいて認証方法を選択すると便利です。 たとえば、接続する必要があるクライアント オペレーティング システムが混在している場合は、証明書ベースの認証を使用する OpenVPN を選択します。 また、ポイント対サイト VPN は、ルート ベースの VPN ゲートウェイでのみサポートされていることに注意してください。

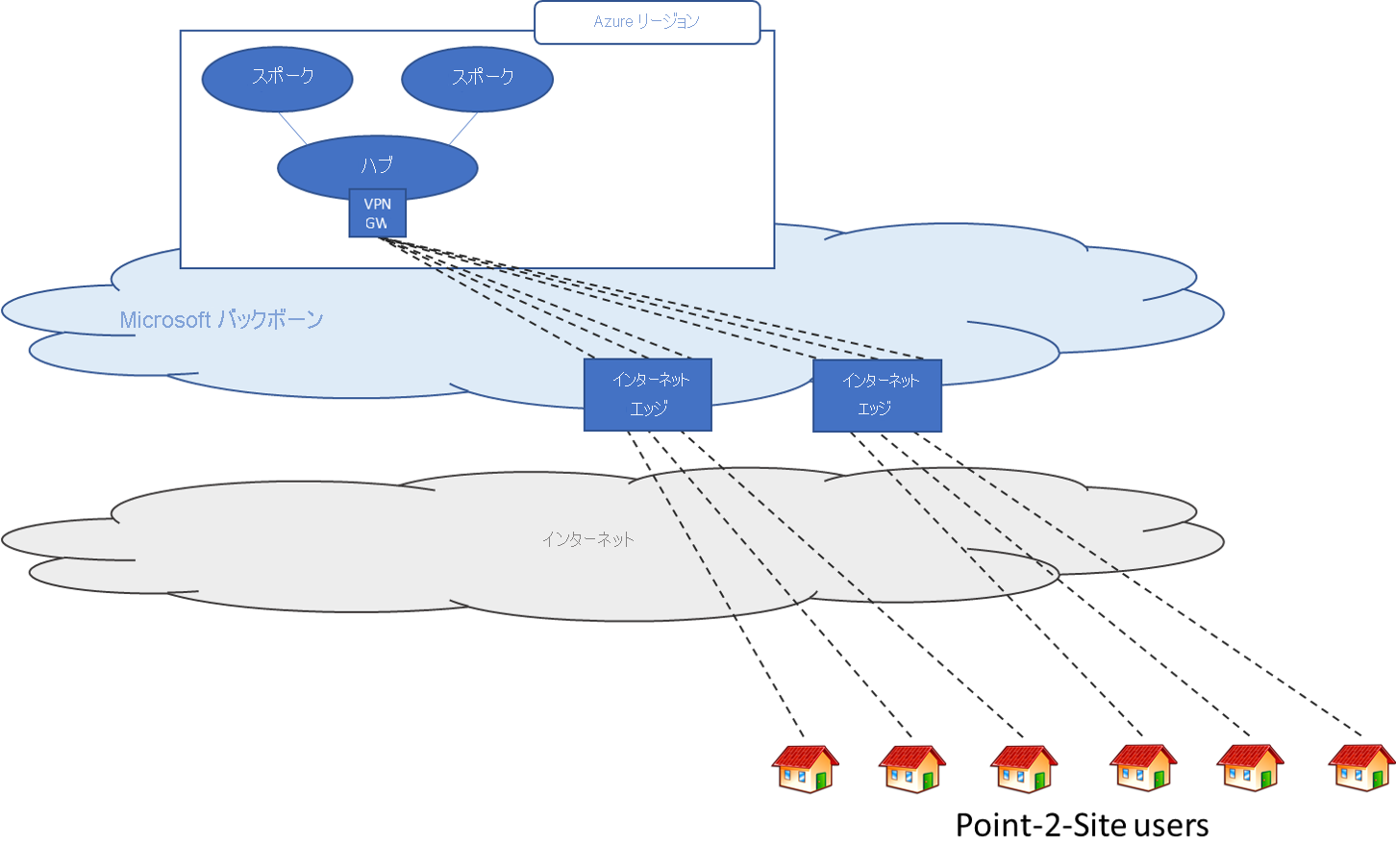

シナリオ 1 - ユーザーが Azure のリソースにのみアクセスする必要がある

このシナリオでは、リモート ユーザーは、Azure 内のリソースにのみアクセスする必要があります。

ユーザーが Azure リソースに安全に接続できるようにするために必要な手順は、大まかに次のとおりです。

Virtual Network ゲートウェイを作成します (存在しない場合)。

ゲートウェイでポイント対サイト VPN を構成します。

VPN クライアント構成をダウンロードして配布します。

(証明書の認証を選択した場合) 証明書をクライアントに配布します。

Azure VPN に接続します。

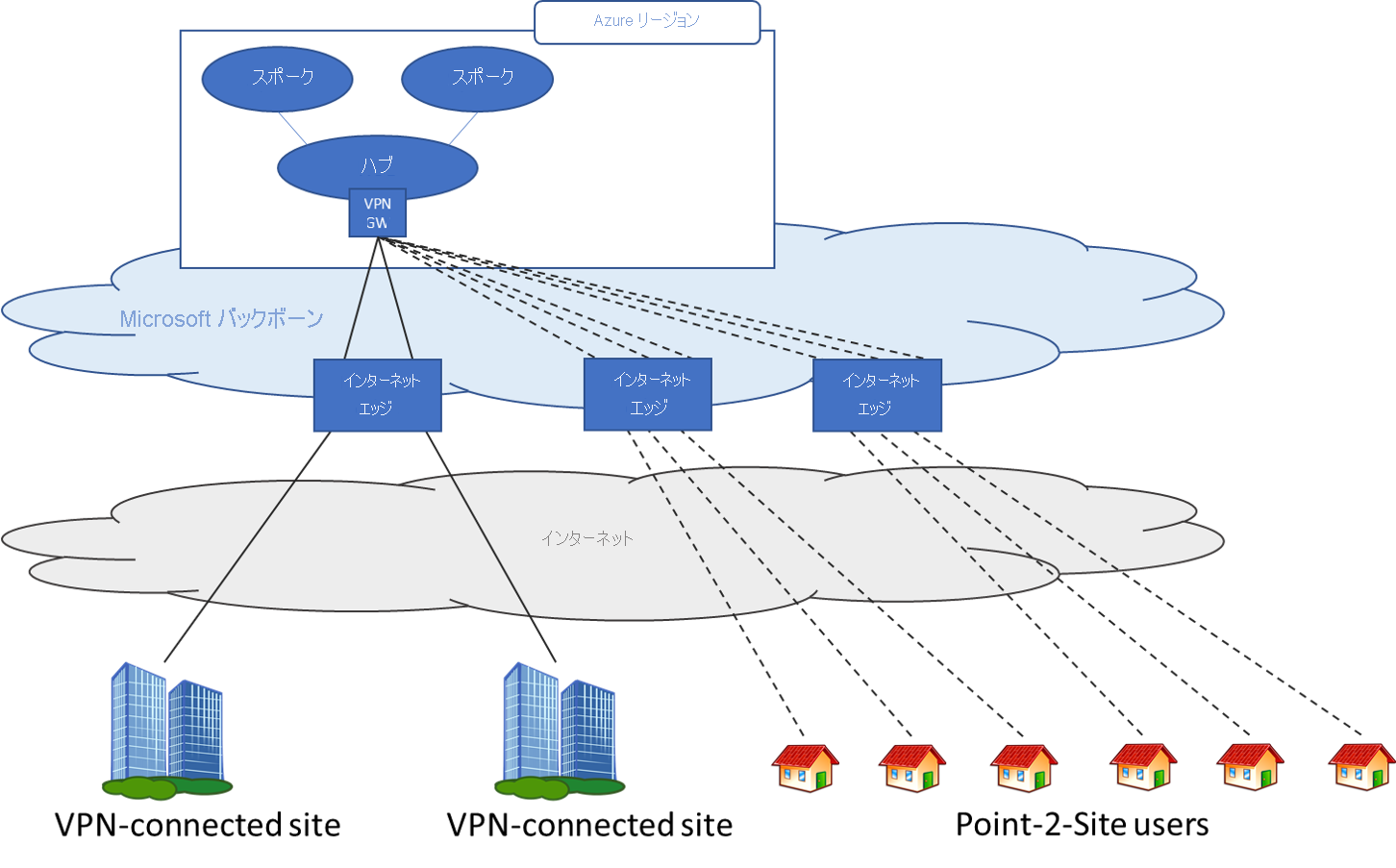

シナリオ 2 - ユーザーが Azure またはオンプレミス (あるいは両方) のリソースにアクセスする必要がある

このシナリオでは、リモート ユーザーは、Azure とオンプレミスのデータ センター内のリソースにアクセスする必要があります。

ユーザーが Azure リソースに安全に接続できるようにするために必要な手順は、大まかに次のとおりです。

- Virtual Network ゲートウェイを作成します (存在しない場合)。

- ゲートウェイでポイント対サイト VPN を構成します (上記のシナリオ 1 を参照)。

- BGP が有効になっている Azure Virtual Network ゲートウェイでサイト間トンネルを構成します。

- Azure Virtual Network ゲートウェイに接続するようにオンプレミスのデバイスを構成します。

- Azure portal からポイント対サイト プロファイルをダウンロードし、クライアントに配布します

サイト間 VPN トンネルを設定する方法については、このリンクを参照してください。

ネイティブ Azure 証明書認証に関する FAQ

ポイント対サイト構成でいくつの VPN クライアント エンドポイントを使用できますか。

それは、ゲートウェイ SKU によって異なります。 サポートされる接続の数の詳細については、「ゲートウェイの SKU」を参照してください。

ポイント対サイト接続で使用できるクライアント オペレーティング システムを教えてください。

次のクライアント オペレーティング システムがサポートされています。

- Windows Server 2008 R2 (64 ビットのみ)

- Windows 8.1 (32 ビットと 64 ビット)

- Windows Server 2012 (64 ビットのみ)

- Windows Server 2012 R2 (64 ビットのみ)

- Windows Server 2016 (64 ビットのみ)

- Windows Server 2019 (64 ビットのみ)

- Windows Server 2022 (64 ビットのみ)

- Windows 10

- Windows 11

- macOS バージョン 10.11 以上

- Linux (StrongSwan)

- iOS

プロキシとファイアウォールを経由してポイント対サイト機能を使用できますか。

Azure では、次の 3 種類のポイント対サイト VPN オプションをサポートしています。

Secure Socket Tunneling Protocol (SSTP)。 SSTP は、ほとんどのファイアウォールが 443 SSL で使用される送信 TCP ポートを開いているためにファイアウォールを通過できる、Microsoft 独自の SSL ベースのソリューションです。

OpenVPN。 OpenVPN は、ほとんどのファイアウォールが 443 SSL で使用される送信 TCP ポートを開いているためにファイアウォールを通過できる、SSL ベースのソリューションです。

IKEv2 VPN。 IKEv2 VPN は、送信 UDP ポート 500 と 4500 および IP プロトコル番号 50 を使用する標準ベースの IPsec VPN ソリューションです。 ファイアウォールでここに挙げたポートが必ずしも開いているとは限りません。このため、IKEv2 VPN ではプロキシとファイアウォールを通過できないことがあります。

ポイント対サイト接続用に構成したクライアント コンピューターを再起動すると VPN は自動的に再接続されますか。

自動再接続は、使用されているクライアントの機能です。 Windows では、Always On VPN クライアント機能を構成することで、自動再接続がサポートされています。

ポイント対サイトでは VPN クライアントの DDNS はサポートされていますか。

現在、DDNS はポイント対サイト VPN でサポートされていません。

サイト間接続およびポイント対サイト接続の構成は、同一仮想ネットワークに共存させることはできますか。

はい。 Resource Manager デプロイ モデルの場合には、ゲートウェイにルートベースの VPN が必要になります。 クラシック デプロイ モデルの場合は、動的ゲートウェイが必要です。 静的ルーティング VPN Gateway と、ポリシーベースの VPN Gateway では、ポイント対サイト接続はサポートされません。

ポイント対サイト接続のクライアントを同時に複数の仮想ネットワーク ゲートウェイに接続するように構成することはできますか。

使用される VPN クライアント ソフトウェアによっては、接続先の仮想ネットワークにおいて、それらの間で、または接続元のクライアントのネットワークとの間で、競合するアドレス空間がない場合、複数の Virtual Network ゲートウェイに接続できることがあります。 Azure VPN クライアントでは多くの VPN 接続がサポートされていますが、一度に接続できる接続は 1 つだけです。

ポイント対サイト クライアントを、複数の仮想ネットワークに同時に接続するように設定できますか。

はい。他の VNet とピアリングされている VNet にデプロイされている仮想ネットワーク ゲートウェイへのポイント対サイト クライアント接続は、ピアリングされた他の VNet にアクセスできる可能性があります。 ピアリングされた VNet が UseRemoteGateway または AllowGatewayTransit 機能を使用している場合、ポイント対サイト クライアントは、ピアリングされた VNet に接続できます。 詳細については、ポイント対サイト ルーティングに関する記事を参照してください。

サイト間接続またはポイント対サイト接続ではどの程度のスループットが得られますか。

VPN トンネルのスループットを正確に一定レベルに維持することは困難です。 IPsec と SSTP は、VPN プロトコルの中でも暗号化処理の負荷が高いものです。 また、スループットはオンプレミスとインターネットの間の待機時間や帯域幅によっても制限されます。 IKEv2 ポイント対サイト VPN 接続のみを使用する VPN Gateway では、期待できるスループットの総量がゲートウェイの SKU に応じて変わります。 スループットの詳細については、「ゲートウェイの SKU」を参照してください。

SSTP や IKEv2 をサポートしているポイント対サイト接続では、ソフトウェア VPN クライアントを使用できますか。

いいえ。 SSTP については Windows のネイティブ VPN クライアント、IKEv2 については Mac のネイティブ VPN クライアントのみ使用できます。 ただし、すべてのプラットフォーム上で OpenVPN クライアントを使用して、OpenVPN プロトコル経由で接続できます。 サポートされているクライアント オペレーティング システムの一覧を参照してください。

ポイント対サイト接続の認証の種類は変更できますか。

はい。 ポータルで、[VPN ゲートウェイ] -> [ポイント対サイトの構成] ページに移動します。 [認証の種類] で、使用する認証の種類を選択します。 認証の種類を変更した後、新しい VPN クライアント構成プロファイルが生成され、ダウンロードされて、各 VPN クライアントに適用されるまで、現在のクライアントが接続できない場合があることに注意してください。

Azure は、Windows で IKEv2 VPN をサポートしていますか。

IKEv2 は、Windows 10 および Windows Server 2016 でサポートされています。 ただし、特定の OS バージョンで IKEv2 を使用するには、更新プログラムをインストールして、ローカルでレジストリ キーの値を設定する必要があります。 Windows 10 以前の OS バージョンはサポートされておらず、それらのバージョンで使用できるのは SSTP または OpenVPN® プロトコルのみです。

注意

Windows 10 バージョン 1709 および Windows Server 2016 バージョン 1607 よりも新しい Windows OS ビルドでは、これらの手順は不要です。

Windows 10 または Windows Server 2016 を IKEv2 用に準備するには:

OS のバージョンに基づいて更新プログラムをインストールします。

OS バージョン Date 数/リンク Windows Server 2016

Windows 10 バージョン 16072018 年 1 月 17 日 KB4057142 Windows 10 バージョン 1703 2018 年 1 月 17 日 KB4057144 Windows 10 バージョン 1709 2018 年 3 月 22 日 KB4089848 レジストリ キーの値を設定します。 レジストリの "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload" REG_DWORD キーを作成するか、または 1 に設定します。

ポイント対サイト接続の IKEv2 トラフィック セレクターの制限は何ですか。

Windows 10 バージョン 2004 (2021 年 9 月リリース) では、トラフィック セレクターの制限が 255 に増えています。 これより前のバージョンの Windows では、トラフィック セレクターの制限は 25 です。

Windows のトラフィック セレクターの制限は、仮想ネットワーク内のアドレス空間の最大数と、ローカル ネットワーク、VNet 間接続、およびゲートウェイに接続されているピアリングされた VNet の最大合計を決定します。 Windows ベースのポイント対サイト クライアントは、この制限を超えた場合、IKEv2 経由で接続に失敗します。

P2S VPN 接続に対して SSTP と IKEv2 の両方を構成した場合、何が起こりますか。

Windows デバイスと Mac デバイスが混在する環境で SSTP と IKEv2 の両方を構成すると、Windows VPN クライアントは必ず最初に IKEv2 トンネルを試行します。ただし、IKEv2 接続が成功しなかった場合 SSTP にフォールバックします。 MacOSX は IKEv2 経由のみで接続します。

ゲートウェイで SSTP と IKEv2 の両方が有効になっている場合、ポイント対サイト アドレス プールは 2 つの間で静的に分割されるため、異なるプロトコルを使用するクライアントには、どちらかのサブ範囲から IP アドレスが割り当てられます。 アドレス範囲が /24 より大きい場合でも、SSTP クライアントの最大量は常に 128 であり、その結果として IKEv2 クライアントで使用できるアドレスの量が大きくなることに注意してください。 それより小さい範囲の場合、プールは均等に二分割されます。 ゲートウェイで使用されるトラフィック セレクターには、ポイント対サイト アドレス範囲 CIDR ではなく、2 つのサブ範囲 CIDR が含まれている場合があります。

Windows と Mac 以外に、Azure が P2S VPN 向けにサポートしている他のプラットフォームはありますか。

Azure では、P2S VPN 向けに Windows、Mac、および Linux がサポートされています。

Azure VPN Gateway を既にデプロイしています。 ここで RADIUS または IKEv2 VPN または両方を有効にできますか。

はい。使用しているゲートウェイ SKU で RADIUS または IKEv2 (あるいはその両方) がサポートされている場合は、PowerShell または Azure portal を使用して既にデプロイしたゲートウェイでこれらの機能を有効にすることができます。 Basic SKU では RADIUS も IKEv2 もサポートされていません。

P2S 接続の構成を削除するにはどうすればよいですか。

P2S 構成は、次のコマンドを使って Azure CLI と PowerShell を使用して削除できます。

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

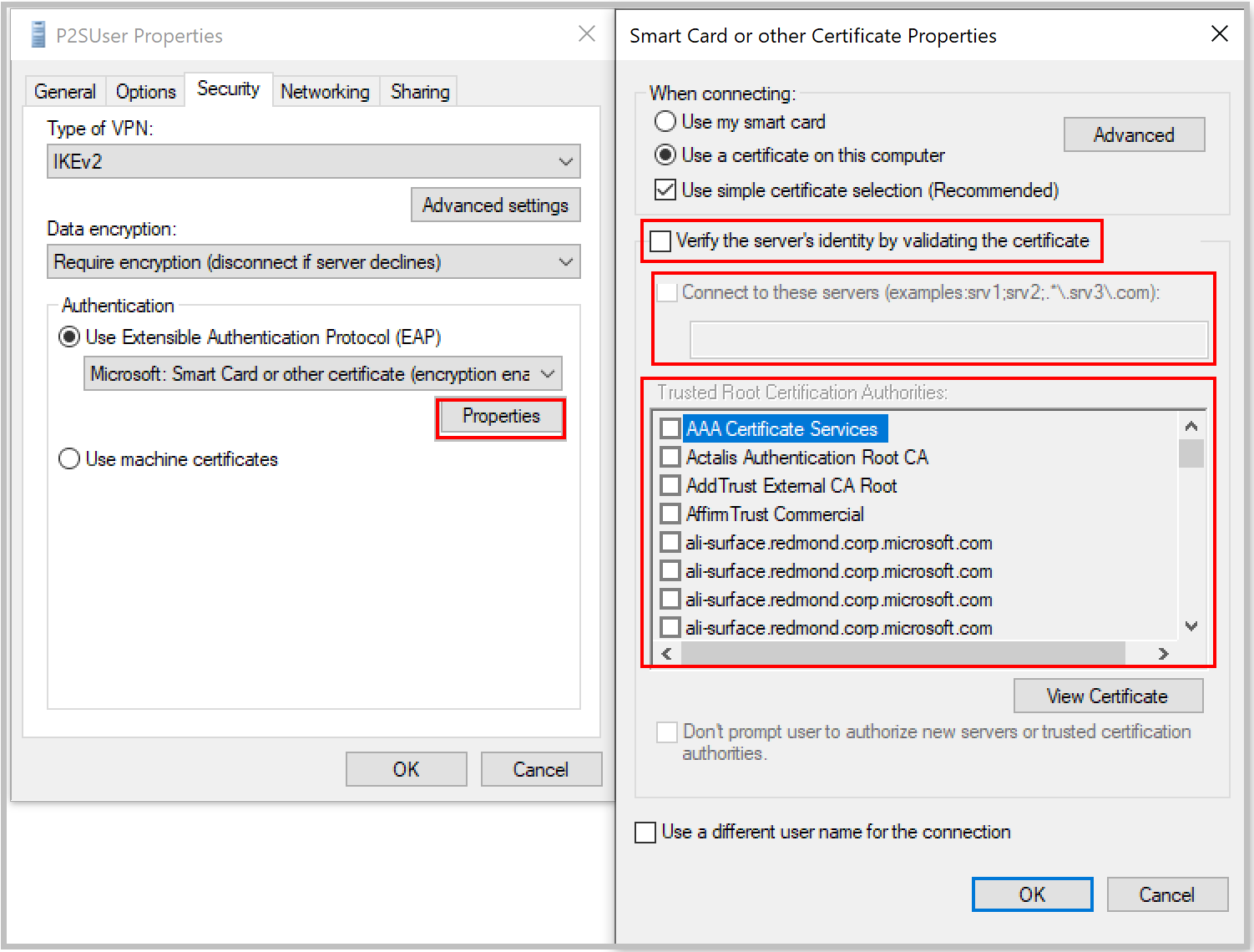

証明書認証を使用した接続時、証明書が一致しないと表示された場合、どうすればよいでしょうか。

手動でプロファイルを作成するとき、[証明書を検証してサーバーの ID を検証する] チェック ボックスをオフにするか、証明書と共にサーバーの FQDN を追加します。 これを行うには、コマンド プロンプトから rasphone を実行し、ドロップ ダウン リストからプロファイルを選択します。

一般に、サーバー ID の検証は回避しないようお勧めします。ただし、Azure 証明書認証では、VPN トンネリング プロトコル (IKEv2 または SSTP) と EAP プロトコルとで同じ証明書がサーバー検証に使用されます。 サーバー証明書と FQDN は VPN トンネリング プロトコルによって既に検証済みであるため、EAP で再度検証する必要はありません。

内部 PKI ルート CA を使用して、ポイント対サイト接続用に証明書を生成できますか?

はい。 以前は、自己署名ルート証明書のみを使用できました。 現在も 20 ルート証明書までアップロードできます。

Azure Key Vault の証明書を使用できますか?

いいえ。

証明書の作成にどのようなツールを使用できますか。

エンタープライズ PKI ソリューション (内部 PKI)、Azure PowerShell、MakeCert、OpenSSL を使用できます。

証明書の設定およびパラメーターに関する指示はありますか。

内部 PKI/エンタープライズ PKI ソリューション:証明書を生成する手順を参照してください。

Azure PowerShell: 手順については、Azure PowerShell の記事を参照してください。

MakeCert: 手順については、MakeCert の記事を参照してください。

OpenSSL:

証明書をエクスポートするときは、ルート証明書を Base64 に変換してください。

クライアント証明書の場合:

- 秘密キーを作成する際は、長さを 4096 として指定します。

- 証明書を作成する際は、 -extensions パラメーターに usr_cert を指定します。

RADIUS 認証に関する FAQ

ポイント対サイト構成でいくつの VPN クライアント エンドポイントを使用できますか。

それは、ゲートウェイ SKU によって異なります。 サポートされる接続の数の詳細については、「ゲートウェイの SKU」を参照してください。

ポイント対サイト接続で使用できるクライアント オペレーティング システムを教えてください。

次のクライアント オペレーティング システムがサポートされています。

- Windows Server 2008 R2 (64 ビットのみ)

- Windows 8.1 (32 ビットと 64 ビット)

- Windows Server 2012 (64 ビットのみ)

- Windows Server 2012 R2 (64 ビットのみ)

- Windows Server 2016 (64 ビットのみ)

- Windows Server 2019 (64 ビットのみ)

- Windows Server 2022 (64 ビットのみ)

- Windows 10

- Windows 11

- macOS バージョン 10.11 以上

- Linux (StrongSwan)

- iOS

プロキシとファイアウォールを経由してポイント対サイト機能を使用できますか。

Azure では、次の 3 種類のポイント対サイト VPN オプションをサポートしています。

Secure Socket Tunneling Protocol (SSTP)。 SSTP は、ほとんどのファイアウォールが 443 SSL で使用される送信 TCP ポートを開いているためにファイアウォールを通過できる、Microsoft 独自の SSL ベースのソリューションです。

OpenVPN。 OpenVPN は、ほとんどのファイアウォールが 443 SSL で使用される送信 TCP ポートを開いているためにファイアウォールを通過できる、SSL ベースのソリューションです。

IKEv2 VPN。 IKEv2 VPN は、送信 UDP ポート 500 と 4500 および IP プロトコル番号 50 を使用する標準ベースの IPsec VPN ソリューションです。 ファイアウォールでここに挙げたポートが必ずしも開いているとは限りません。このため、IKEv2 VPN ではプロキシとファイアウォールを通過できないことがあります。

ポイント対サイト接続用に構成したクライアント コンピューターを再起動すると VPN は自動的に再接続されますか。

自動再接続は、使用されているクライアントの機能です。 Windows では、Always On VPN クライアント機能を構成することで、自動再接続がサポートされています。

ポイント対サイトでは VPN クライアントの DDNS はサポートされていますか。

現在、DDNS はポイント対サイト VPN でサポートされていません。

サイト間接続およびポイント対サイト接続の構成は、同一仮想ネットワークに共存させることはできますか。

はい。 Resource Manager デプロイ モデルの場合には、ゲートウェイにルートベースの VPN が必要になります。 クラシック デプロイ モデルの場合は、動的ゲートウェイが必要です。 静的ルーティング VPN Gateway と、ポリシーベースの VPN Gateway では、ポイント対サイト接続はサポートされません。

ポイント対サイト接続のクライアントを同時に複数の仮想ネットワーク ゲートウェイに接続するように構成することはできますか。

使用される VPN クライアント ソフトウェアによっては、接続先の仮想ネットワークにおいて、それらの間で、または接続元のクライアントのネットワークとの間で、競合するアドレス空間がない場合、複数の Virtual Network ゲートウェイに接続できることがあります。 Azure VPN クライアントでは多くの VPN 接続がサポートされていますが、一度に接続できる接続は 1 つだけです。

ポイント対サイト クライアントを、複数の仮想ネットワークに同時に接続するように設定できますか。

はい。他の VNet とピアリングされている VNet にデプロイされている仮想ネットワーク ゲートウェイへのポイント対サイト クライアント接続は、ピアリングされた他の VNet にアクセスできる可能性があります。 ピアリングされた VNet が UseRemoteGateway または AllowGatewayTransit 機能を使用している場合、ポイント対サイト クライアントは、ピアリングされた VNet に接続できます。 詳細については、ポイント対サイト ルーティングに関する記事を参照してください。

サイト間接続またはポイント対サイト接続ではどの程度のスループットが得られますか。

VPN トンネルのスループットを正確に一定レベルに維持することは困難です。 IPsec と SSTP は、VPN プロトコルの中でも暗号化処理の負荷が高いものです。 また、スループットはオンプレミスとインターネットの間の待機時間や帯域幅によっても制限されます。 IKEv2 ポイント対サイト VPN 接続のみを使用する VPN Gateway では、期待できるスループットの総量がゲートウェイの SKU に応じて変わります。 スループットの詳細については、「ゲートウェイの SKU」を参照してください。

SSTP や IKEv2 をサポートしているポイント対サイト接続では、ソフトウェア VPN クライアントを使用できますか。

いいえ。 SSTP については Windows のネイティブ VPN クライアント、IKEv2 については Mac のネイティブ VPN クライアントのみ使用できます。 ただし、すべてのプラットフォーム上で OpenVPN クライアントを使用して、OpenVPN プロトコル経由で接続できます。 サポートされているクライアント オペレーティング システムの一覧を参照してください。

ポイント対サイト接続の認証の種類は変更できますか。

はい。 ポータルで、[VPN ゲートウェイ] -> [ポイント対サイトの構成] ページに移動します。 [認証の種類] で、使用する認証の種類を選択します。 認証の種類を変更した後、新しい VPN クライアント構成プロファイルが生成され、ダウンロードされて、各 VPN クライアントに適用されるまで、現在のクライアントが接続できない場合があることに注意してください。

Azure は、Windows で IKEv2 VPN をサポートしていますか。

IKEv2 は、Windows 10 および Windows Server 2016 でサポートされています。 ただし、特定の OS バージョンで IKEv2 を使用するには、更新プログラムをインストールして、ローカルでレジストリ キーの値を設定する必要があります。 Windows 10 以前の OS バージョンはサポートされておらず、それらのバージョンで使用できるのは SSTP または OpenVPN® プロトコルのみです。

注意

Windows 10 バージョン 1709 および Windows Server 2016 バージョン 1607 よりも新しい Windows OS ビルドでは、これらの手順は不要です。

Windows 10 または Windows Server 2016 を IKEv2 用に準備するには:

OS のバージョンに基づいて更新プログラムをインストールします。

OS バージョン Date 数/リンク Windows Server 2016

Windows 10 バージョン 16072018 年 1 月 17 日 KB4057142 Windows 10 バージョン 1703 2018 年 1 月 17 日 KB4057144 Windows 10 バージョン 1709 2018 年 3 月 22 日 KB4089848 レジストリ キーの値を設定します。 レジストリの "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload" REG_DWORD キーを作成するか、または 1 に設定します。

ポイント対サイト接続の IKEv2 トラフィック セレクターの制限は何ですか。

Windows 10 バージョン 2004 (2021 年 9 月リリース) では、トラフィック セレクターの制限が 255 に増えています。 これより前のバージョンの Windows では、トラフィック セレクターの制限は 25 です。

Windows のトラフィック セレクターの制限は、仮想ネットワーク内のアドレス空間の最大数と、ローカル ネットワーク、VNet 間接続、およびゲートウェイに接続されているピアリングされた VNet の最大合計を決定します。 Windows ベースのポイント対サイト クライアントは、この制限を超えた場合、IKEv2 経由で接続に失敗します。

P2S VPN 接続に対して SSTP と IKEv2 の両方を構成した場合、何が起こりますか。

Windows デバイスと Mac デバイスが混在する環境で SSTP と IKEv2 の両方を構成すると、Windows VPN クライアントは必ず最初に IKEv2 トンネルを試行します。ただし、IKEv2 接続が成功しなかった場合 SSTP にフォールバックします。 MacOSX は IKEv2 経由のみで接続します。

ゲートウェイで SSTP と IKEv2 の両方が有効になっている場合、ポイント対サイト アドレス プールは 2 つの間で静的に分割されるため、異なるプロトコルを使用するクライアントには、どちらかのサブ範囲から IP アドレスが割り当てられます。 アドレス範囲が /24 より大きい場合でも、SSTP クライアントの最大量は常に 128 であり、その結果として IKEv2 クライアントで使用できるアドレスの量が大きくなることに注意してください。 それより小さい範囲の場合、プールは均等に二分割されます。 ゲートウェイで使用されるトラフィック セレクターには、ポイント対サイト アドレス範囲 CIDR ではなく、2 つのサブ範囲 CIDR が含まれている場合があります。

Windows と Mac 以外に、Azure が P2S VPN 向けにサポートしている他のプラットフォームはありますか。

Azure では、P2S VPN 向けに Windows、Mac、および Linux がサポートされています。

Azure VPN Gateway を既にデプロイしています。 ここで RADIUS または IKEv2 VPN または両方を有効にできますか。

はい。使用しているゲートウェイ SKU で RADIUS または IKEv2 (あるいはその両方) がサポートされている場合は、PowerShell または Azure portal を使用して既にデプロイしたゲートウェイでこれらの機能を有効にすることができます。 Basic SKU では RADIUS も IKEv2 もサポートされていません。

P2S 接続の構成を削除するにはどうすればよいですか。

P2S 構成は、次のコマンドを使って Azure CLI と PowerShell を使用して削除できます。

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

RADIUS 認証はすべての Azure VPN Gateway SKU でサポートされていますか。

RADIUS 認証は、Basic SKU を除くすべての SKU でサポートされます。

従来の SKU の場合、Standard と High Performance の SKU で RADIUS 認証をサポートしています。 Basic Gateway SKU ではサポートされていません。

クラシック デプロイ モデルでは RADIUS 認証がサポートされていますか。

いいえ。 クラシック デプロイ モデルでは、RADIUS 認証がサポートされていません。

RADIUS サーバーに送信される RADIUS 要求のタイムアウト期間はどのくらいですか。

RADIUS 要求は 30 秒後にタイムアウトになるように設定されています。 ユーザー定義のタイムアウト値は現在、サポートされていません。

サードパーティ製の RADIUS サーバーはサポートされていますか。

はい。サードパーティ製の RADIUS サーバーはサポートされています。

Azure ゲートウェイがオンプレミスの RADIUS サーバーに到達するための接続の要件は何ですか。

オンプレミスのサイトに対するサイト間 VPN 接続が必要です (適切なルートが構成されている必要があります)。

ExpressRoute 接続を使って (Azure VPN Gateway から) オンプレミスの RADIUS サーバーに対するトラフィックをルーティングすることはできますか。

いいえ。 そのようなトラフィックは、サイト間接続でのみルーティングできます。

RADIUS 認証でサポートされる SSTP 接続の数に変更はありますか。 サポートされる SSTP 接続と IKEv2 接続の最大数はそれぞれどのくらいですか。

RADIUS 認証を使用するゲートウェイでサポートされる SSTP 接続の最大数には変更ありません。 SSTP に対しては 128 のままですが、IKEv2 のゲートウェイ SKU によって異なります。 サポートされる接続の数の詳細については、「ゲートウェイの SKU」を参照してください。

RADIUS サーバーを使った証明書認証と Azure ネイティブ証明書認証を使った証明書認証 (信頼された証明書を Azure にアップロードする) の違いは何ですか。

RADIUS による証明書認証では、認証要求が実際に証明書の検証処理を担当する RADIUS サーバーに転送されます。 このオプションは、RADIUS を使用する証明書認証インフラストラクチャが既にあり、それを統合したい場合に有用です。

証明書認証に Azure を使用する場合には、Azure VPN Gateway が証明書の検証を担当します。 ユーザーの側では、ゲートウェイに証明書の公開キーをアップロードする必要があります。 このほか、接続を許可してはならない失効した証明書の一覧を指定することもできます。

RADIUS 認証は、IKEv2 と SSTP VPN の両方で機能しますか。

はい、RADIUS 認証は、IKEv2 と SSTP VPN の両方でサポートされています。

RADIUS 認証は、OpenVPN クライアントで機能しますか。

OpenVPN プロトコルでは、RADIUS 認証はサポートされていません。

次のステップ

"OpenVPN" は OpenVPN Inc. の商標です。