Defender for Cloud Apps の異常検出ポリシー

Microsoft Defender for Cloud Apps の異常検出ポリシーにより、すぐに使用できるユーザー/エンティティ行動分析 (UEBA) と機械学習 (ML) が提供されるため、クラウド環境全体で高度な脅威検出を最初から実行できます。 異常検出ポリシーは自動的に有効になるため、新しい異常検出ポリシーでは、即時検出と結果の照合のプロセスを開始し、ユーザー全体、またネットワークに接続されたマシンやデバイス全体の数多くの異常な動作を対象とすることにより、即時結果が提示されます。 さらに、これらのポリシーでは、Defender for Cloud Apps 検出エンジンからより多くのデータが公開され、調査プロセスの高速化と、進行中の脅威の阻止に役立ちます。

異常検出ポリシーは自動的に有効になりますが、Defender for Cloud Apps には 7 日間の初期学習期間があり、その間はすべての異常検出アラートが発生されるわけではありません。 その後、構成済みの API コネクタからデータが収集されると、各セッションは、過去 1 か月間に検出されたアクティビティ、ユーザーがアクティブだった時間、IP アドレス、デバイスなどと比較され、これらのアクティビティのリスク スコアが算出されます。 API コネクタからデータが利用できるようになるまで、数時間かかる場合がありますのでご注意ください。 これらの検出は、ユーザーの環境をプロファイルし、組織のアクティビティから学習したベースラインを基にアラートをトリガーするヒューリスティック異常検出エンジンの一部です。 また、これらの検出では、ユーザーとサインイン パターンのプロファイリングを行って偽陽性を減らすように設計された機械学習アルゴリズムも使用されます。

異常はユーザーのアクティビティをスキャンして検出します。 リスクは、次のような複数のリスク要因に分類された 30 種類を超えるさまざまなリスク インジケーターを調べることにより評価されます。

- 危険な IP アドレス

- ログイン エラー

- 管理者のアクティビティ

- 非アクティブなアカウント

- 場所

- あり得ない移動

- デバイスとユーザー エージェント

- アクティビティ率

ポリシーの結果に基づいて、セキュリティ アラートがトリガーされます。 Defender for Cloud Apps によってクラウド上のすべてのユーザー セッションが監視され、組織のベースラインまたはユーザーの通常のアクティビティとは異なる状況が発生するとアラートで通知されます。

ネイティブの Defender for Cloud Apps アラートに加えて、Microsoft Entra ID 保護から受信した情報に基づいて、次の検出アラートも取得します。

- 漏洩した資格情報: ユーザの有効な資格情報が漏洩した場合にトリガーされます。 詳細については、「Microsoft Entra ID の漏洩した資格情報の検出」に関するページを参照してください。

- 危険なサインイン: 多数の Microsoft Entra ID 保護 サインイン検出を 1 つの検出に組み合わせます。 詳細については、「Microsoft Entra ID のサインイン リスク検出」をご覧ください。

これらのポリシーは、Defender for Cloud Apps のポリシー ページに表示され、有効または無効にすることができます。

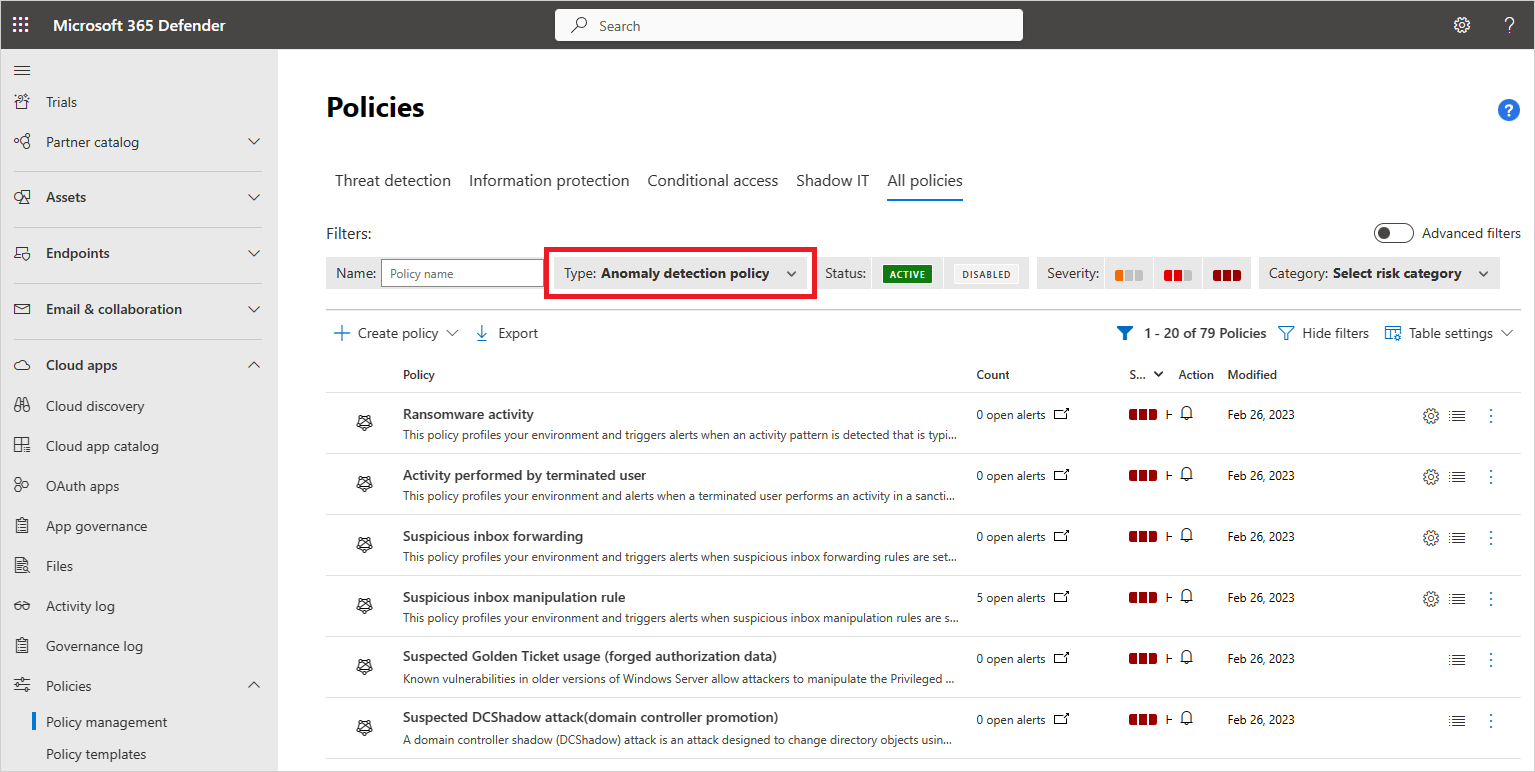

異常検出ポリシー

異常検出ポリシーは、Microsoft Defender ポータルで [クラウド アプリ] - >[ポリシー] - >[ポリシー管理] に移動して確認できます。 次に、ポリシーの種類については [異常検出ポリシー] を選択します。

次の異常検出ポリシーを使用できます。

あり得ない移動

-

この検出では、地理的に離れた場所からの 2 回のユーザー アクティビティ (1 つまたは複数のセッション) が、最初の場所から 2 番目の場所に移動するのにかかると予想される時間よりも短い期間に発生する場合、別のユーザーが同じ資格情報を使用しているものとして識別します。 この検出では、組織内の他のユーザーが定期的に使用している VPN や場所など、あり得ない移動状態に寄与する明らかな "擬陽性" を無視する機械学習アルゴリズムが使用されます。 この検出には 7 日間の初期学習期間があり、その間に新しいユーザーのアクティビティ パターンの学習が行われます。 あり得ない移動の検出では、2 つの場所の間での異常なあり得ないユーザー アクティビティが識別されます。 アクティビティには、侵害のインジケーターでありアラートの価値があるとみなすのに十分な異常性がある必要があります。 この機能を実現するために、検出ロジックには、VPN アクティビティなどの擬陽性をトリガーする可能性のあるシナリオや、物理的な場所を示していないクラウド プロバイダーからのアクティビティに対処するためのさまざまなレベルの抑制が含まれています。 機密度スライダーを使用すると、アルゴリズムを制御し、検出ロジックの厳密度を定義することができます。 秘密度レベルが高いほど、検出ロジックの一部として抑制されるアクティビティは少なくなります。 このように、防御のニーズと SNR ターゲットに応じて検出を制御することができます。

Note

- 移動の両側の IP アドレスが安全であると見なされ、秘密度スライダーが [高] に設定されていない場合、移動は信頼され、あり得ない移動検出のトリガーから除外されます。 たとえば、企業としてタグ付けされている場合、両側は安全と見なされます。 ただし、片側の IP アドレスのみが安全と判断された場合は、通常通り検知されます。

- 場所は、国/リージョン レベルで計算されます。 これは、同じ国/リージョンまたは国境を接する国/リージョンで発生した 2 つのアクションに対するアラートがないことを意味します。

頻度の低い国からのアクティビティ

- この検出では、新しい場所や頻度の低い場所を判断する際に、過去にアクティビティが発生した場所が考慮されます。 異常検出エンジンにより、ユーザーが以前に使用したことのある場所に関する情報が格納されます。 ユーザーによって最近使用されていない場所や使用されたことがない場所からアクティビティが発生すると、アラートがトリガーされます。 誤検知アラートを減らすために、検出によって、ユーザーに対する一般的な設定によって特徴付ける接続が抑制されます。

マルウェア検出

この検出では、Microsoft アプリのものであるか、サード パーティ製アプリのものであるかに関係なく、クラウド ストレージの悪意のあるファイルを識別します。 Microsoft Defender for Cloud Apps は、Microsoft の脅威インテリジェンスを使用して、ファイルの種類や共有レベルなどのリスク ヒューリスティックに一致する特定のファイルが既知のマルウェア攻撃に関連しており、悪意のある可能性があるかどうかを認識します。 この組み込みポリシーは既定では無効になっています。 悪意のあるファイルが検出されたら、[感染したファイル] の一覧を表示できます。 ファイル ドロワーでマルウェア ファイルの名前を選択して、マルウェア レポートを開きます。このレポートでは、ファイルが感染しているマルウェアの種類に関する情報が提供されます。

この検出を使用して、セッション ポリシーを使用してファイルのアップロードとダウンロードをリアルタイムで制御します。

ファイルのサンドボックス化

ファイルのサンドボックス化を有効にすると、メタデータに従い、独自のヒューリスティックに基づいて危険になる可能性があるファイルも、安全な環境でサンドボックス スキャンされます。 サンドボックス スキャンでは、脅威インテリジェンス ソースに基づいて検出されなかったファイルが検出される場合があります。

Defender for Cloud Apps では、次のアプリのマルウェア検出がサポートされています。

- Box

- Dropbox

- Google Workspace

- Microsoft 365 (Microsoft Defender for Microsoft 365 P1 の有効なライセンスが必要です)

Note

Microsoft 365 アプリで検出されたマルウェアは、アプリによって自動的にブロックされます。 ユーザーはブロックされたファイルにアクセスできず、アプリの管理者のみがアクセスできます。

Box、Dropbox、および Google Workspace では、Defender for Cloud Apps によってファイルが自動的にブロックされることはありませんが、アプリの機能と顧客が設定したアプリの構成に応じてブロックが実行される場合があります。

検出されたファイルが本当にマルウェアなのか誤検知なのかがわからない場合は、https://www.microsoft.com/wdsi/filesubmission の Microsoft セキュリティ インテリジェンス ページに移動し、ファイルを送信して詳細な分析を行います。

匿名 IP アドレスからのアクティビティ

- この検出は、匿名プロキシ IP アドレスとして識別された IP アドレスからユーザーがアクティブだったことを示します。 これらのプロキシは、デバイスの IP アドレスを隠したいユーザーによって使用され、悪意を持って使用される可能性があります。 この検出では、組織内のユーザーによって広く使用されている誤ってタグ付けされた IP アドレスなど、"擬陽性" を減らす機械学習アルゴリズムが使用されます。

ランサムウェアのアクティビティ

- Defender for Cloud Apps のランサムウェア検出機能が異常検出によって強化され、高度なランサムウェア攻撃に対していっそう包括的なカバレッジが保証されるようになりました。 セキュリティ研究の専門知識を活用して、ランサムウェアのアクティビティを反映する行動パターンを識別することにより、Defender for Cloud Apps では包括的で堅牢な保護が実現されます。 たとえば、ファイルのアップロードまたはファイルの削除アクティビティが Defender for Cloud Apps によって高い割合で識別された場合、それは有害な暗号化プロセスである可能性があります。 このデータは、接続された API から受け取ってログに収集され、その後、学習した行動パターンおよび脅威インテリジェンス (既知のランサムウェアの拡張子など) と組み合わされます。 Defender for Cloud Apps によるランサムウェアの検出方法の詳細については、「ランサムウェアからの組織の保護」を参照してください。

終了させられたユーザーによって実行されたアクティビティ

- この検出では、解雇された従業員が SaaS アプリ上でアクションを実行し続けるときに識別できます。 内部からの脅威で最大のリスクは円満退職しなかった従業員から生じることがデータから明らかであるため、解雇された従業員のアカウントでのアクティビティに注目することが重要です。 従業員が会社を辞めるとき、そのアカウントが企業アプリからプロビジョニング解除されることもありますが、多くのケースでは、特定の企業リソースへのアクセスを維持しています。 特権アカウントを考慮すると重要性はさらに増大します。かつての管理者が引き起こす可能性がある潜在的な損害はその性質上大きくなるためです。 この検出では、アプリ間でユーザーの動作を監視するための Defender for Cloud Apps の機能が利用されます。これにより、ユーザーの通常のアクティビティ、アカウントが削除された事実、他のアプリでの実際のアクティビティを識別できます。 たとえば、Microsoft Entra アカウントは削除されたが、依然として企業の AWS インフラストラクチャにアクセスできる従業員は、大規模な損害をもたらす可能性があります。

この検出により、Microsoft Entra ID ではアカウントを削除されたけれども、他のプラットフォーム (AWS や Salesforce など) ではまだアクティビティを実行できるユーザーが検索されます。 これは、リソースを管理するために (プライマリ シングル サインオン アカウントではなく) 別のアカウントを使用するユーザーに特に関連します。これらのアカウントは、ユーザーが退職しても削除されないことが多いためです。

不審な IP アドレスからのアクティビティ

- この検出では、Microsoft 脅威インテリジェンスによってリスクがあると判断された IP アドレスからユーザーがアクティブであったことが識別されます。 これらの IP アドレスは、パスワード スプレーの実行、Botnet C&C などの悪意のあるアクティビティに関係し、侵害されたアカウントを示す可能性があります。 この検出では、組織内のユーザーによって広く使用されている誤ってタグ付けされた IP アドレスなど、"擬陽性" を減らす機械学習アルゴリズムが使用されます。

受信トレイからの疑わしい転送

- この検出は、ユーザーがすべてのメールのコピーを外部のアドレスに転送する受信トレイ ルールを作成した場合などの疑わしいメール転送ルールを探します。

Note

Defender for Cloud Apps では、ユーザーの一般的な動作に基づいて、疑わしいと識別された各転送ルールについてのみアラートが生成されます。

受信トレイに対する疑わしい操作ルール

- この検出では、環境がプロファイリングされて、メッセージやフォルダーを削除または移動する疑わしいルールがユーザーの受信トレイに設定されていると、アラートがトリガーされます。 これは、ユーザー アカウントが侵害されていること、メッセージが意図的に非表示にされていること、組織内でスパムまたはマルウェアを配信するためにメールボックスが使用されていることを示す可能性があります。

疑わしい電子メール削除アクティビティ (プレビュー)

- このポリシーは、環境をプロファイルし、ユーザーが 1 つのセッションで疑わしい電子メール削除操作を実行したときにアラートをトリガーします。 このポリシーでは、メールを使ったコマンド アンド コントロール通信 (C&C または C2) などの潜在的な攻撃ベクトルによってユーザーのメールボックスが侵害された可能性があることが示される場合があります。

Note

Defender for Cloud Apps は Microsoft Defender XDR と統合され、URL デトネーション、マルウェア保護など、Exchange Online の保護を行います。 Defender for Microsoft 365 が有効になると、Defender for Cloud アプリのアクティビティ ログにアラートが表示されます。

疑わしい OAuth アプリ ファイルのダウンロード アクティビティ

- 環境に接続されている OAuth アプリをスキャンし、ユーザーにとって通常ではない方法でアプリが Microsoft SharePoint または Microsoft OneDrive から複数のファイルをダウンロードしたときにアラートをトリガーします。 これは、ユーザーのアカウントが侵害されたことを示している可能性があります。

OAuth アプリの通常とは異なる ISP

- このポリシーを使用すると、環境のプロファイリングが行われ、一般的でない ISP から OAuth アプリがクラウド アプリケーションに接続するときにアラートがトリガーされます。 このポリシーは、攻撃者が正当な侵害されたアプリを使用して、クラウド アプリケーションで悪意のあるアクティビティを実行しようとしたことを示している可能性があります。

異常なアクティビティ (ユーザーによる)

これらの検出では、以下を行うユーザーを識別します。

- 複数回にわたる異常なファイル ダウンロード アクティビティ

- 異常なファイル共有アクティビティ

- 異常なファイル削除アクティビティ

- 異常な偽装されたアクティビティ

- 異常な管理アクティビティ

- 通常とは異なる Power BI レポート共有アクティビティ (プレビュー)

- 通常とは異なる複数の VM 作成アクティビティ (プレビュー)

- 通常とは異なる複数のストレージ削除アクティビティ (プレビュー)

- クラウド リソースの異常なリージョン (プレビュー)

- 異常なファイルアクセス

これらのポリシーでは、学習したベースラインを基に 1 セッション内の複数のアクティビティを探します。このようなアクティビティは侵害行為が行われたことを示している可能性があります。 これらの検出では、ユーザーのログオン パターンのプロファイリングを行って擬陽性を減らす機械学習アルゴリズムが利用されます。 これらの検出は、ユーザーの環境をプロファイルし、組織のアクティビティから学習したベースラインを基にアラートをトリガーするヒューリスティック異常検出エンジンの一部です。

複数回失敗したログイン試行

- この検出は、1 つのセッションで複数回ログインを試行して失敗した、学習したベースラインからセキュリティ違反を試みている可能性のあるユーザーを識別します。

承認されていないアプリへのデータ抜き取り

- ユーザーまたは IP アドレスによって、組織からの情報流出の試みの可能性があるアクティビティを実行することを承認されていないアプリが使用されると、このポリシーが自動的に有効になり、アラートが表示されます。

複数の VM 削除アクティビティ

- このポリシーでは使用環境をプロファイルし、ユーザーが単一セッションで複数の VM を削除したときに、組織のベースラインを基にアラートをトリガーします。 これは、侵害の試行を示している可能性があります。

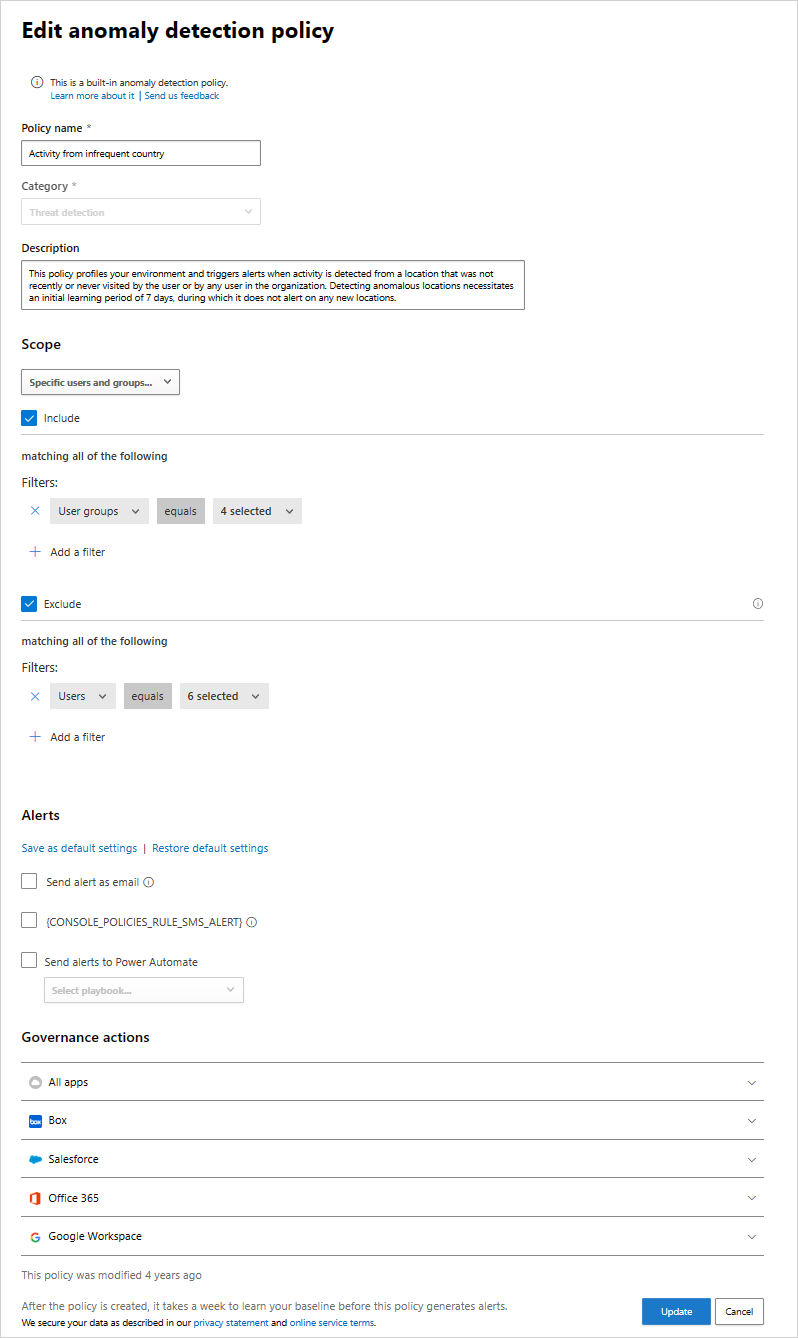

自動ガバナンスを有効にする

異常検出ポリシーによって生成されるアラートに対する自動修復アクションを有効にすることができます。

- [ポリシー] ページで検出ポリシーの名前を選択します。

- [異常検出ポリシーの編集] ウィンドウが開いたら、[ガバナンス アクション] で接続されている各アプリまたはすべてのアプリの修復アクションを設定します。

- [更新] を選択します。

異常検出ポリシーを調整する

異常検出エンジンを調整するには、次の方法でユーザー設定に応じてアラートを抑制または表示します。

[あり得ない移動] のポリシーでは、機密度スライダーを設定して、アラートがトリガーされる前に、必要な異常時の動作のレベルを決定できます。 たとえば、低または中に設定すると、ユーザーの一般的な場所からのあり得ない移動アラートが抑制されます。高に設定すると、そのようなアラートが表示されます。 次の秘密度レベルから選択できます。

低: システム、テナント、ユーザーの抑制

中: システムとユーザーの抑制

高: システム抑制のみ

ここで:

抑制タイプ 説明 システム 常に抑制される組み込みの検出。 テナント テナント内の以前のアクティビティに基づく一般的なアクティビティ。 たとえば、組織内で以前にアラートが送信された ISP からのアクティビティを抑制します。 User 特定のユーザーの以前のアクティビティに基づく一般的なアクティビティ。 たとえば、ユーザーが一般的に使用する場所からのアクティビティを抑制します。

Note

あり得ない移動、頻度の低い国/地域からのアクティビティ、匿名 IP アドレスからのアクティビティ、疑わしい IP アドレスからのアクティビティのアラートは、失敗したログインや非対話型ログインには適用されません。

異常検出ポリシーのスコープ指定

ポリシーに含めたり除外したりするユーザーおよびグループのみに適用するように、各異常検出ポリシーには独立してスコープを指定できます。 たとえば、頻度の低い国/地域の検出から頻繁に出張する特定のユーザーを無視するために、アクティビティを設定できます。

異常検出ポリシーのスコープを指定するには、次の手順に従います。

Microsoft Defender ポータルの [クラウド アプリ] - >[ポリシー] - >[ポリシー管理] に移動します。 次に、ポリシーの種類については [異常検出ポリシー] を選択します。

スコープ設定するポリシーを選択します。

[スコープ] で、既定の設定である [すべてのユーザーとグループ] から [特定のユーザーとグループ] にドロップダウンを変更します。

[含める] を選択して、このポリシーを適用するユーザーとグループを指定します。 ここで選択されなかったユーザーまたはグループはすべて、脅威とは見なされず、アラートは生成されません。

このポリシーが適用されないユーザーを指定するには、[含まない] を選択します。 ここで選択されたユーザーはすべて、[含める] で選択したグループのメンバーであっても、脅威とは見なされず、アラートは生成されません。

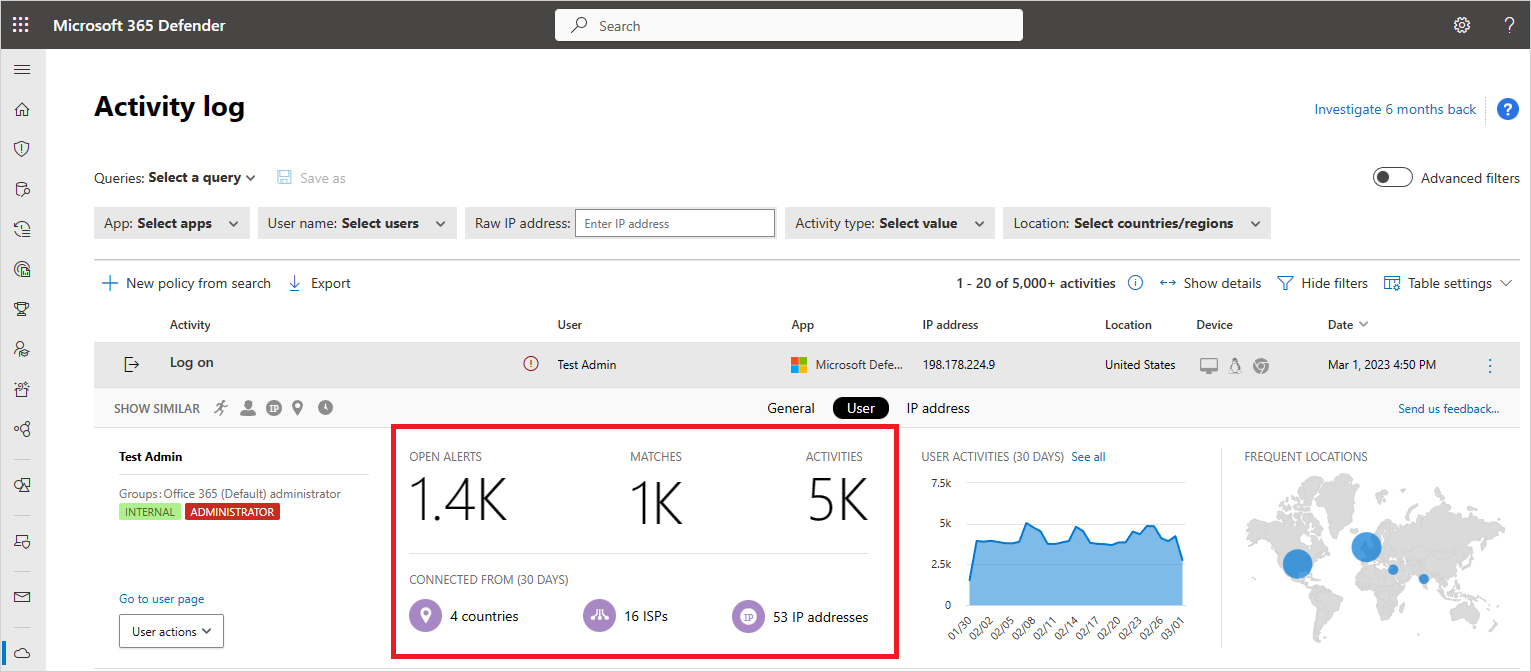

異常検出アラートのトリアージ

新しい異常検出ポリシーによってトリガーされたさまざまなアラートを即座にトリアージし、最初に処理すべきアラートはどれかを決定できます。 これを行うにはアラートのコンテキストが必要になるため、ユーザーは全体像を確認し、実際に悪意のある操作が行われているかどうかを把握できます。

[アクティビティ ログ] で、アクティビティ ドロワーを表示するアクティビティを開くことができます。 [ユーザー] を選択して [ユーザーの分析情報] タブを表示します。このタブには、アラートの数、アクティビティ、接続元の場所などの情報が表示されます。これは調査において重要です。

マルウェアに感染したファイルの場合、ファイルの検出後に、[感染したファイル] のリストを表示することができます。 ファイル ドロワーでマルウェア ファイルの名前を選択して、マルウェア レポートを開きます。このレポートでは、ファイルが感染しているマルウェアの種類に関する情報が提供されます。

関連ビデオ

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示