Defender for Cloud Apps でアマゾン ウェブ サービス (AWS) 環境を保護する方法

アマゾン ウェブ サービスは、組織がクラウドでワークロード全体をホストおよび管理できるようにする IaaS プロバイダーです。 クラウドでのインフラストラクチャ活用のメリットが得られると同時に、組織の最も重要な資産が脅威にさらされる可能性があります。 公開される資産には、機密情報の可能性があるストレージ インスタンス、最も重要なアプリケーション、ポート、および組織へのアクセスを可能にする仮想プライベート ネットワークの一部を動作させるコンピューティング リソースが含まれます。

AWS を Defender for Cloud Apps に接続すると、管理およびサインインのアクティビティを監視して、ブルート フォース攻撃の可能性、特権ユーザーのアカウントの不正使用、VM の異常な削除、公開されたストレージ バケットについて通知することで、ご利用の資産をセキュリティで保護し、潜在的な脅威を検出することができます。

主な脅威

- クラウド リソースの悪用

- 侵害されたアカウントと内部関係者による脅威

- データ漏えい

- リソースの構成ミスと不十分なアクセス制御

環境を保護する場合の Defender for Cloud Apps の利点

組み込みのポリシーとポリシー テンプレートで AWS を制御する

次の組み込みのポリシー テンプレートを使用すると、潜在的な脅威を検出して通知することができます。

| Type | 名前 |

|---|---|

| アクティビティ ポリシー テンプレート | 管理コンソールのサインイン失敗 CloudTrail の構成変更 EC2 インスタンスの構成変更 IAM ポリシーの変更 Logon from a risky IP address (危険な IP アドレスからのログオン) ネットワーク アクセス制御リスト (ACL) の変更 ネットワーク ゲートウェイの変更 S3 構成の変更点 セキュリティ グループの構成変更 仮想プライベート ネットワークの変更 |

| 組み込みの異常検出ポリシー | 匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 不審な IP アドレスからのアクティビティ あり得ない移動 終了させられたユーザーによって実行されたアクティビティ (IdP として Microsoft Entra ID が必要) 複数回失敗したログイン試行 異常な管理アクティビティ 通常とは異なる複数のストレージ削除アクティビティ (プレビュー) 複数の VM 削除アクティビティ 通常とは異なる複数の VM 作成アクティビティ (プレビュー) クラウド リソースの通常でないリージョン (プレビュー) |

| ファイル ポリシー テンプレート | S3 バケットはパブリックにアクセス可能 |

ポリシーの作成の詳細については、「ポリシーの作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威を監視することに加えて、以下の AWS ガバナンス アクションを適用および自動化して、検出された脅威を修復することができます。

| Type | アクション |

|---|---|

| ユーザー ガバナンス | - アラートをユーザーに通知する (Microsoft Entra ID 経由) - ユーザーにもう一度ログインするよう要求する (Microsoft Entra ID 経由) - ユーザーを一時停止する (Microsoft Entra ID 経由) |

| データ ガバナンス | - S3 バケットをプライベートにする - S3 バケットのコラボレーターを削除する |

アプリからの脅威の修復の詳細については、「接続されているアプリを管理する」を参照してください。

AWS をリアルタイムで保護する

アンマネージド デバイスまたはリスクの高いデバイスへの機密データのダウンロードをブロックおよび保護するためのベスト プラクティスを確認します。

アマゾン ウェブ サービスを Microsoft Defender for Cloud Apps に接続する

このセクションでは、コネクタ API を使用して既存のアマゾン ウェブ サービス (AWS) アカウントを Microsoft Defender for Cloud Apps に接続する手順について説明します。 Defender for Cloud Apps で AWS を保護する方法の詳細については、「AWS の保護」を参照してください。

AWS セキュリティ監査を Defender for Cloud Apps 接続に接続して、AWS アプリの使用状況を可視化および制御できます。

ステップ 1: アマゾン ウェブ サービスの監査を構成する

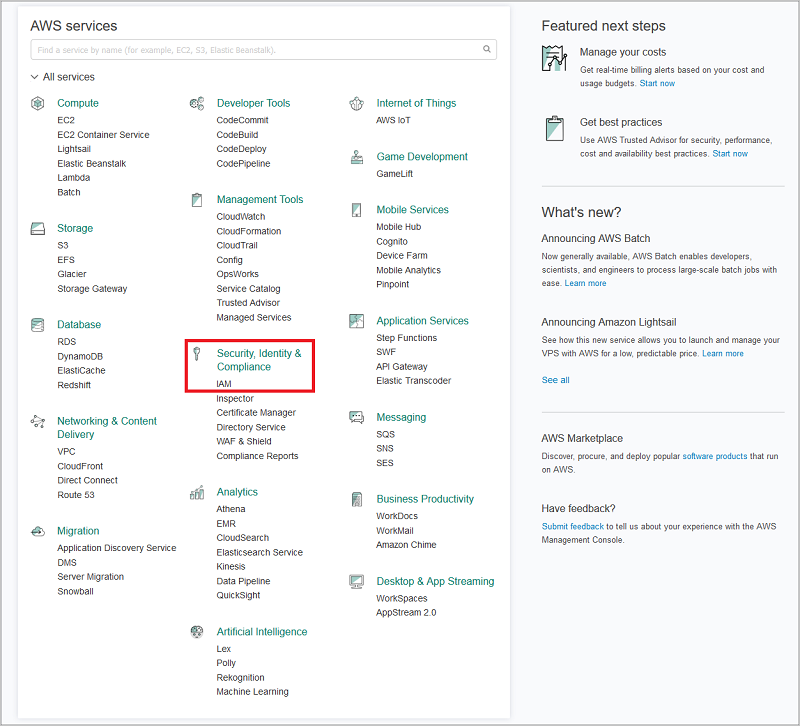

アマゾン ウェブ サービス コンソールの [セキュリティ、ID、およびコンプライアンス] で、[IAM] を選択します。

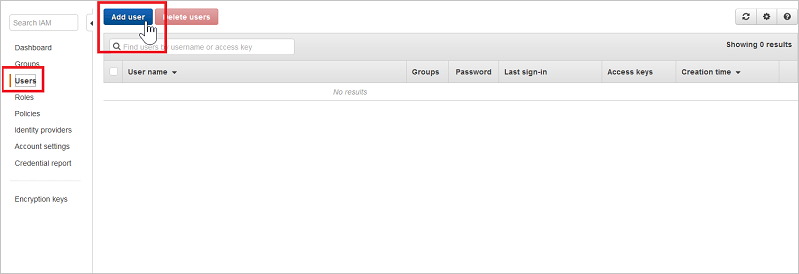

ユーザー を選択し、ユーザーの追加 を選択します。

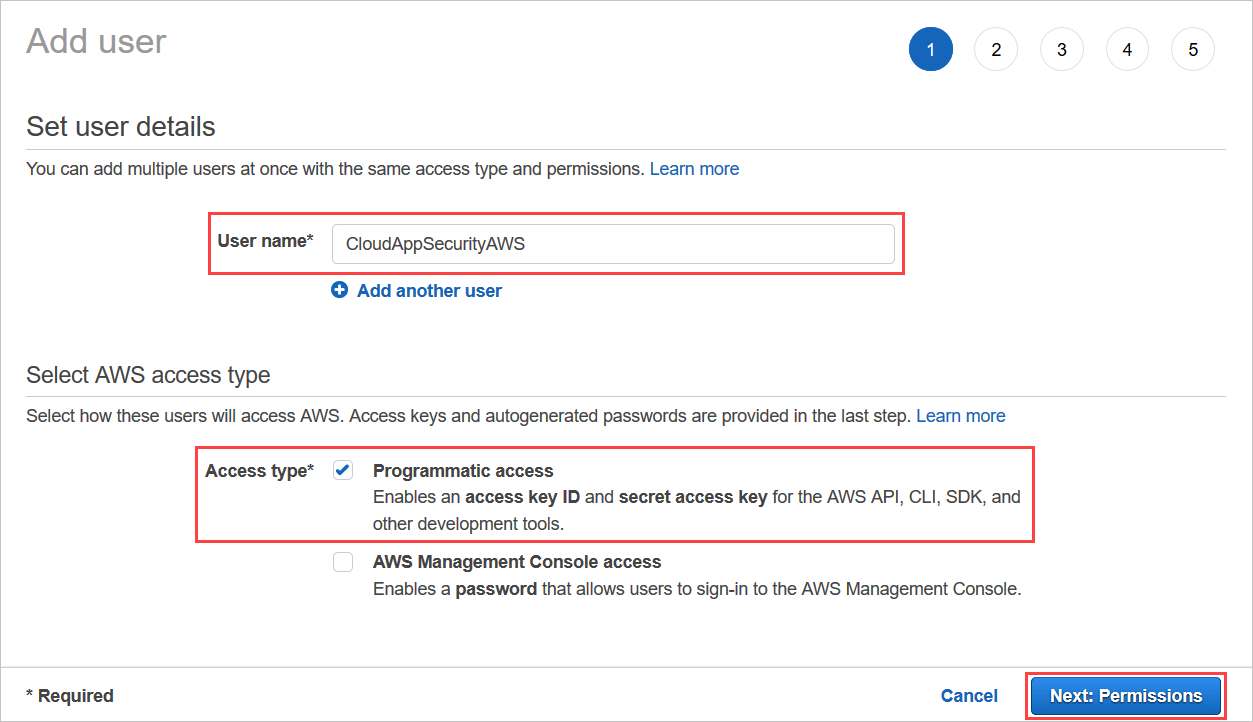

[詳細] の手順で、Defender for Cloud Apps の新しいユーザー名を指定します。 [アクセスの種類] で、[プログラムによるアクセス] を選択していることを確認し、[次のステップ: アクセス許可] を選択します。

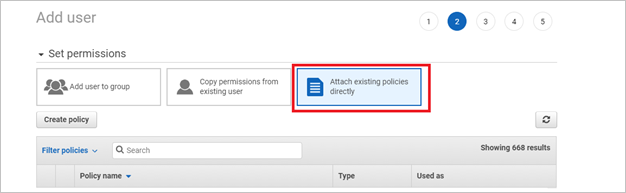

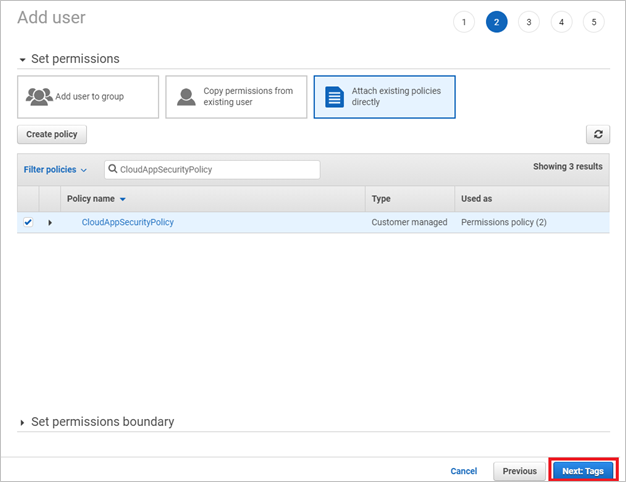

既存のポリシーを直接アタッチを選択し、ポリシーを作成を選択します。

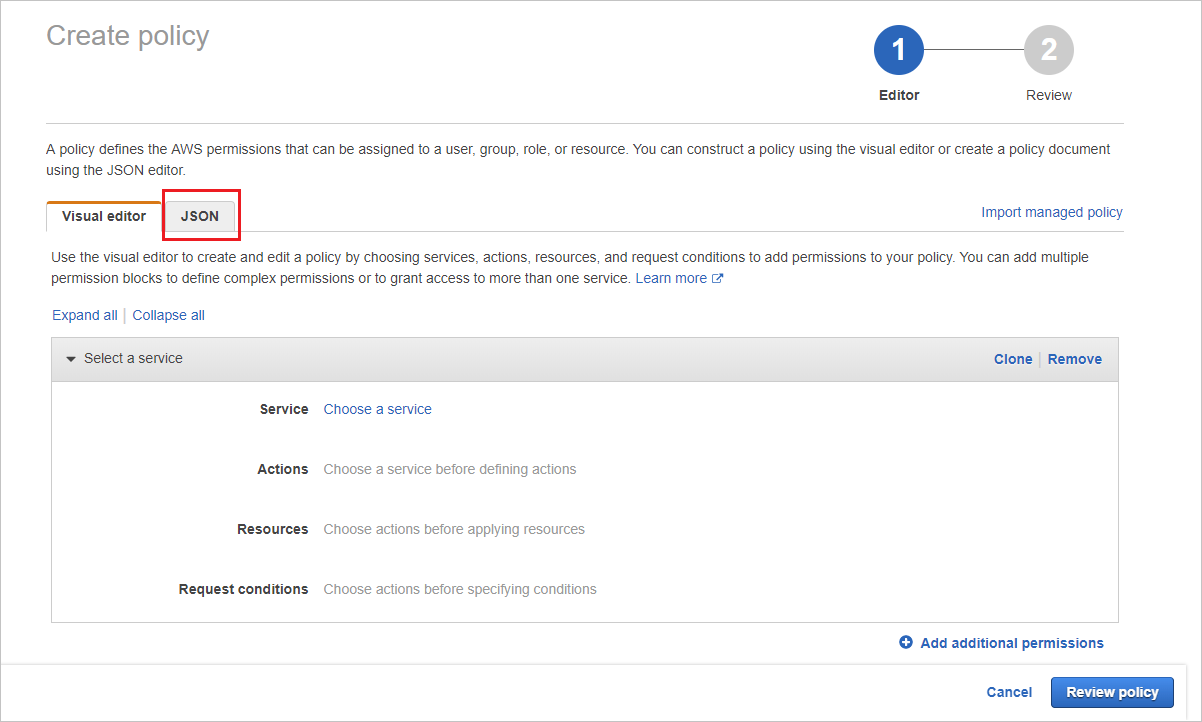

[JSON] タブを選択します。

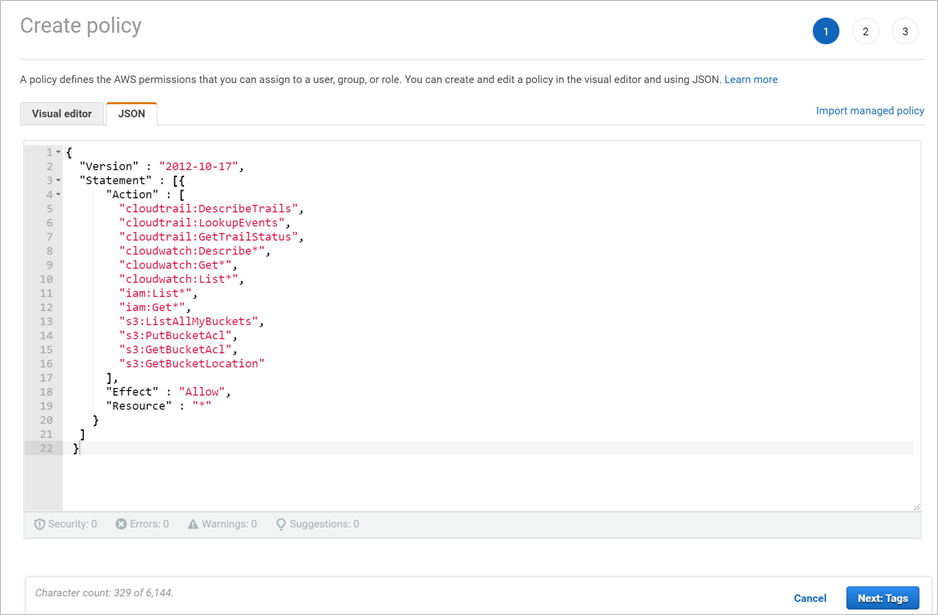

与えられた領域に次のスクリプトを貼り付けます。

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }次へ: タグ を選択します。

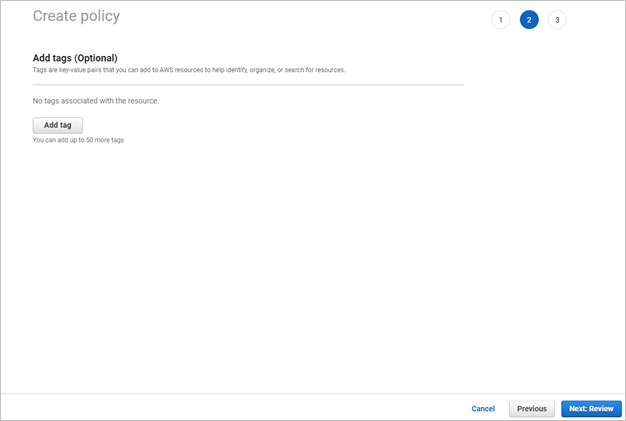

次へ: レビューを選択します。

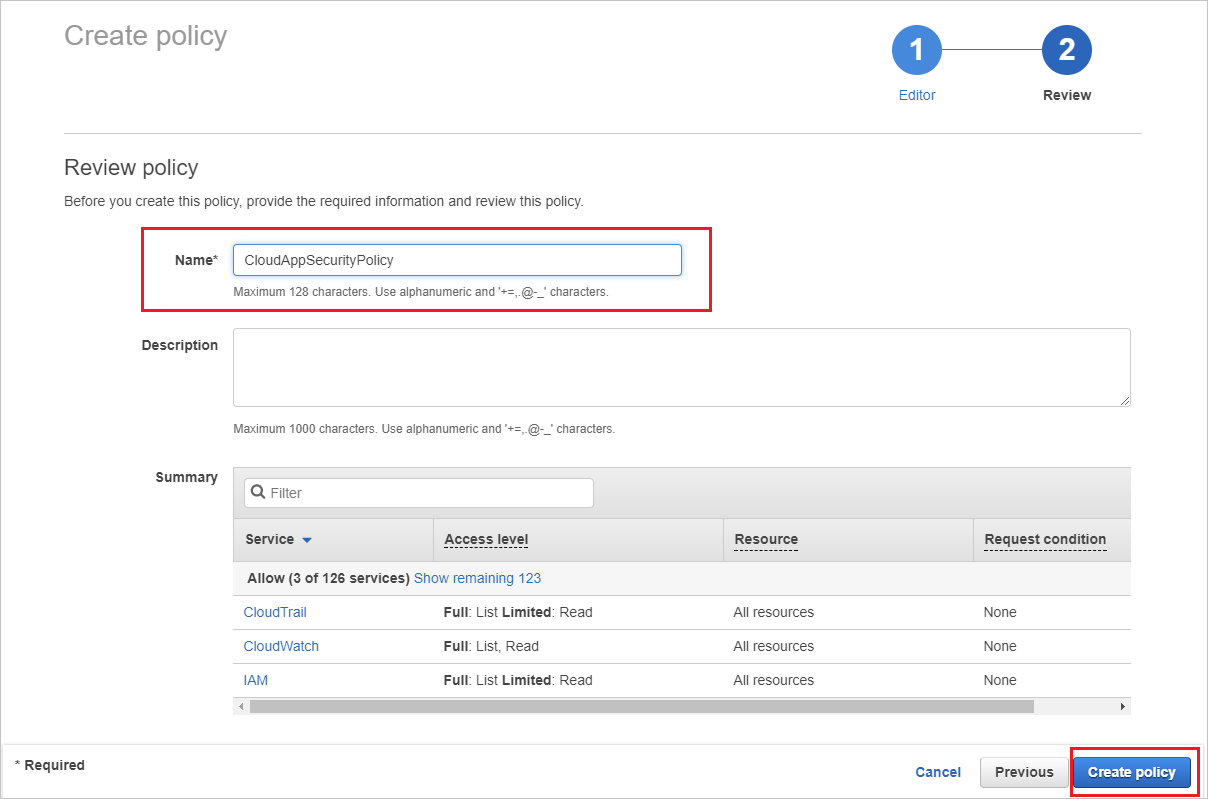

名前を入力し、ポリシーの作成を選択します。

ユーザーの追加画面に戻り、必要に応じてリストを更新し、作成したユーザーを選択して、次へ: タグを選択します。

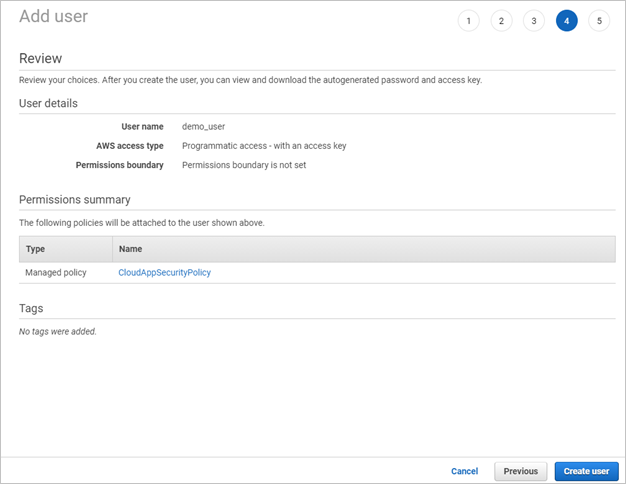

次へ: レビューを選択します。

すべての詳細が正しい場合は、ユーザーの作成を選択します。

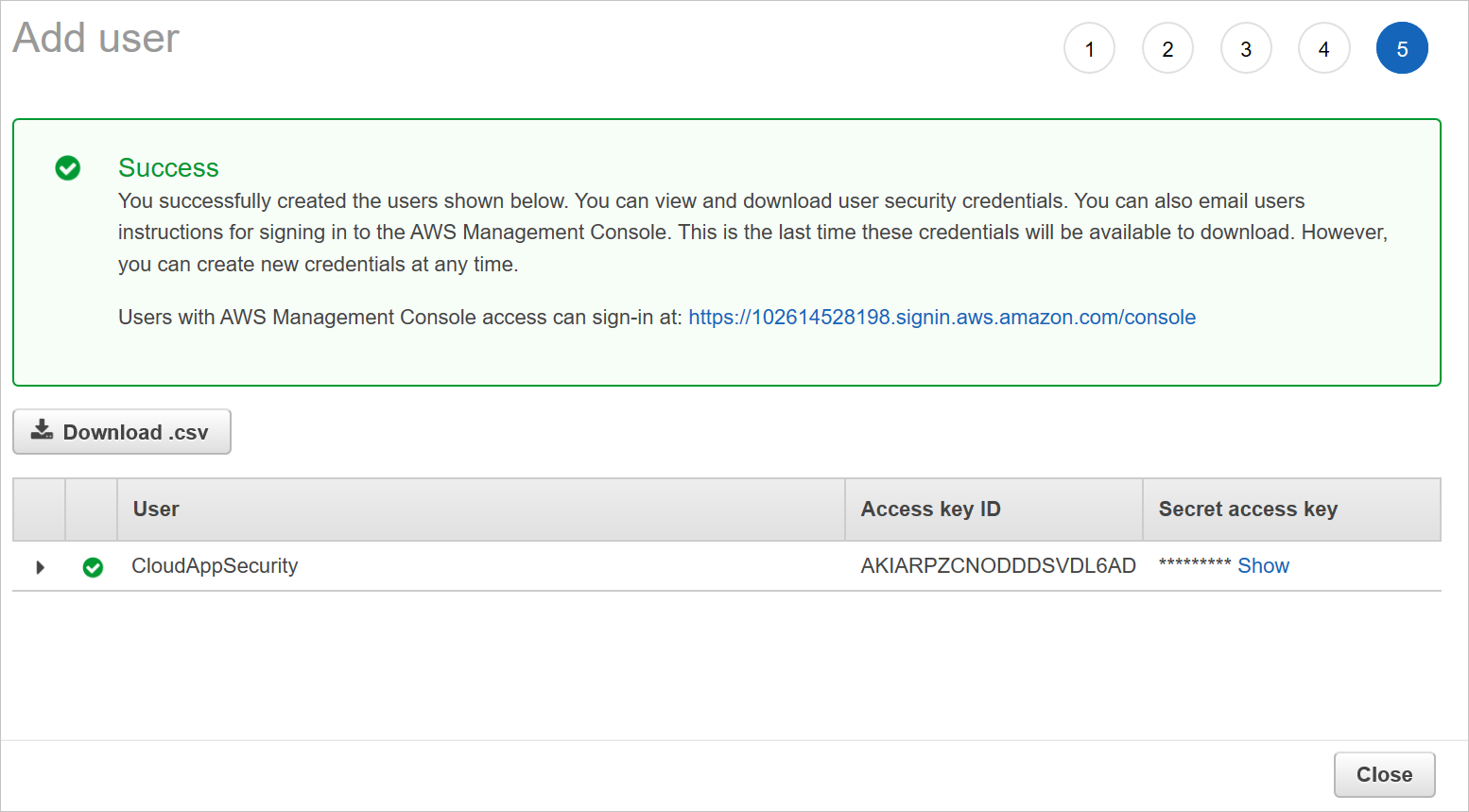

成功メッセージが表示されたら、 csv をダウンロード を選択して、新しいユーザーの資格情報のコピーを保存します。 これらは後で必要になります。

Note

AWS を接続すると、接続までの 7 日間のイベントを受け取ります。 CloudTrail を有効にしたばかりの場合は、CloudTrail を有効にした時点からのイベントを受信します。

手順 2: アマゾン ウェブ サービス監査を Defender for Cloud Apps に接続する

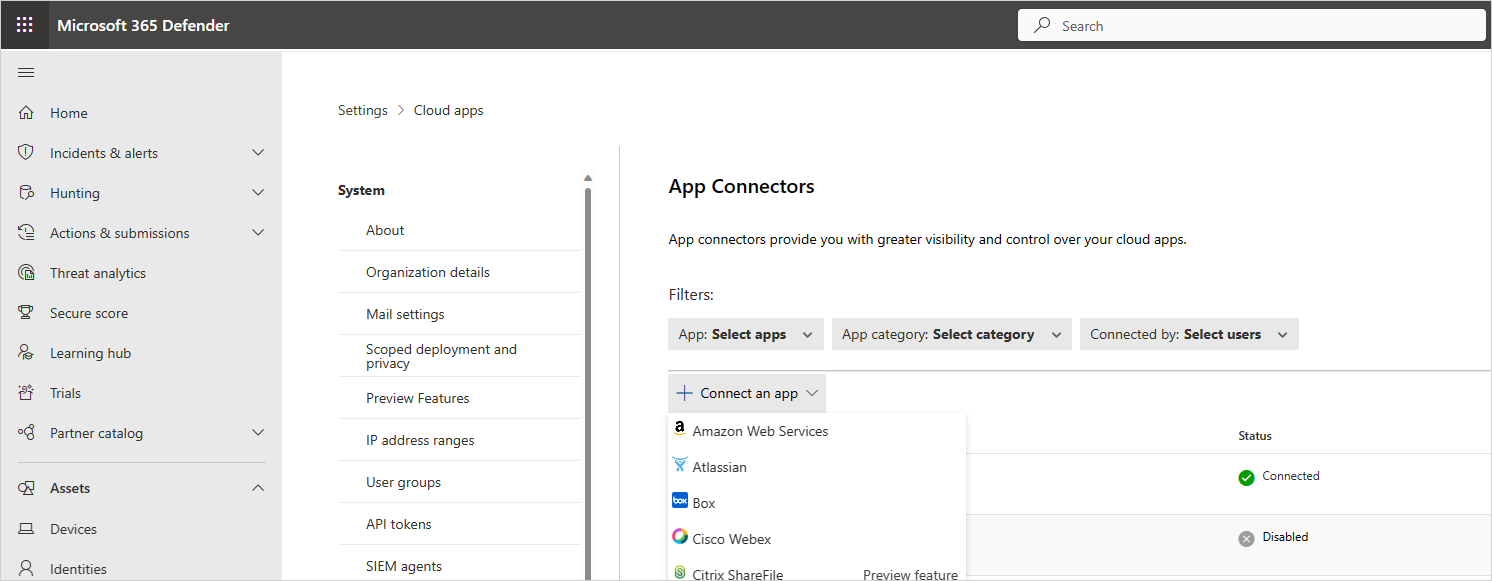

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。

[アプリ コネクタ] ページで、次のいずれかの操作を行って AWS コネクタの資格情報を指定します。

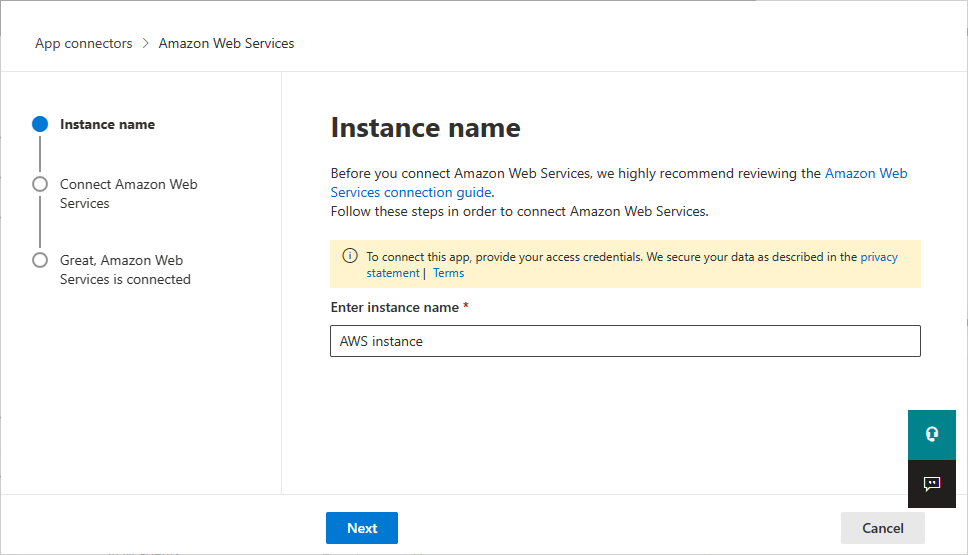

新しいコネクタの場合

[+アプリを接続]、[アマゾン ウェブ サービス] の順に選択します。

次のウィンドウで、コネクタの名前を指定し、[次へ] を選択します。

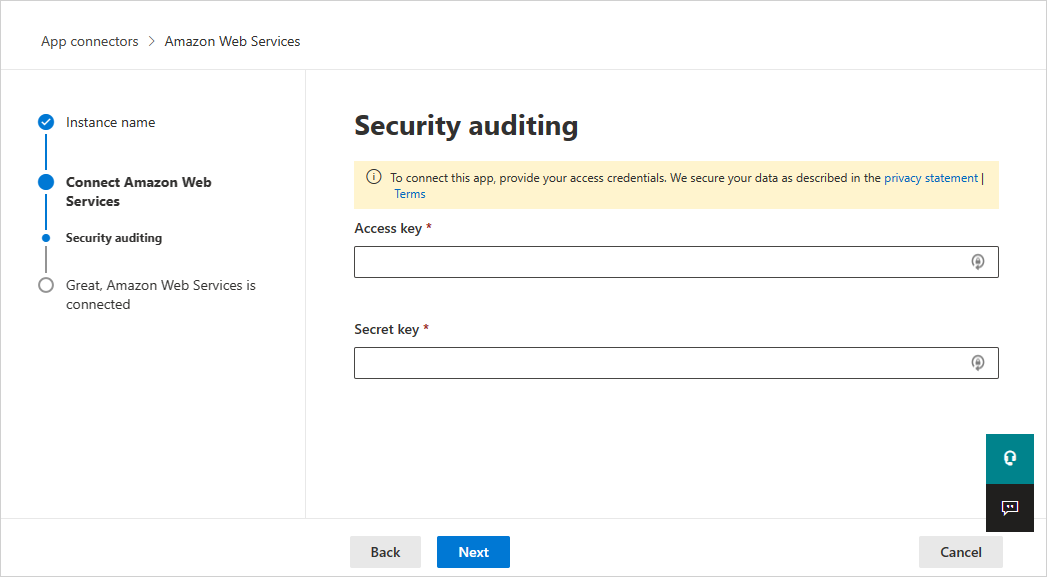

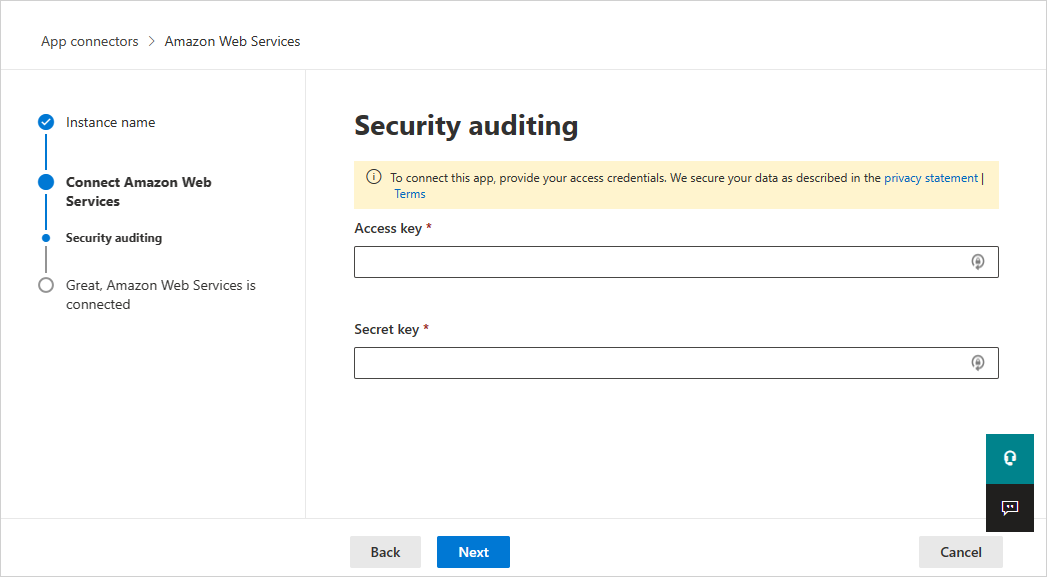

[アマゾン ウェブ サービスの接続] ページで、[セキュリティ監査] を選択し、[次へ] を選択します。

[セキュリティ監査] ページで、.csv ファイルから [アクセス キー] と [秘密鍵] を関連するフィールドに貼り付け、[次へ] を選択します。

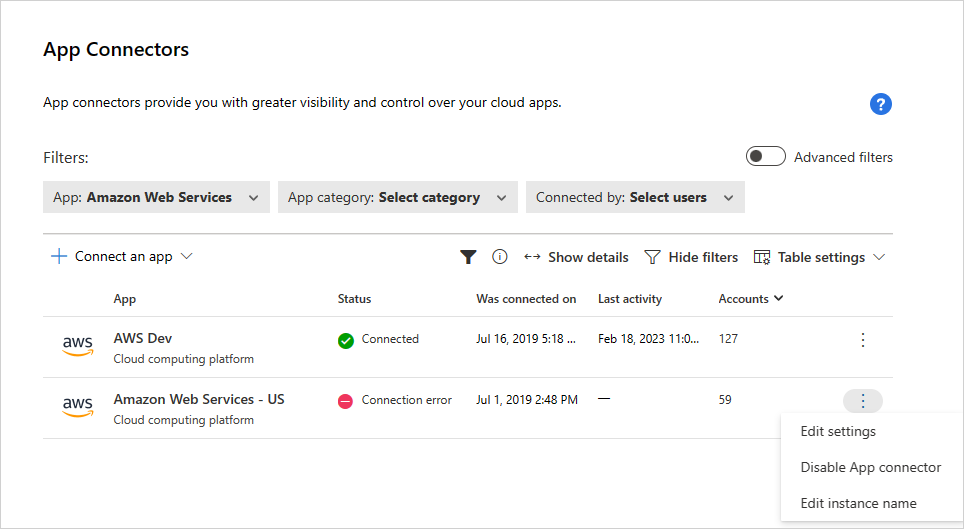

既存のコネクタの場合

コネクタの一覧の AWS コネクタが表示される行で 、[設定の編集] を選択します。

[インスタンス名] ページと [アマゾン ウェブ サービスの接続] ページで、[次へ] を選択します。 [セキュリティ監査] ページで、.csv ファイルから [アクセス キー] と [秘密鍵] を関連するフィールドに貼り付け、[次へ] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。 接続されているアプリ コネクタの状態が [接続済み] になっていることを確認します。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。