Microsoft Defender for Cloud Apps のファイル ポリシー

ファイル ポリシーを使用すると、クラウド プロバイダーの API を使用して幅広い自動プロセスを適用できます。 ポリシーを設定することにより、継続的なコンプライアンスのスキャン、法的な電子情報開示タスク、一般公開された機密コンテンツの DLP、その他多数の使用用途を実現できます。 Defender for Cloud Apps では、20 を超えるメタデータ フィルター (アクセス レベルやファイルの種類など) に基づいて任意のファイルの種類を監視できます。

適用できるファイル フィルターの一覧については、「Microsoft Defender for Cloud Apps のファイル フィルター」を参照してください。

サポートされているファイルの種類

Defender for Cloud Apps のエンジンでは、Office、Open Office、圧縮ファイル、各種リッチ テキスト形式、XML、HTML などを含む、一般的なすべてのファイルの種類 (100 以上) からテキストを抽出することによって、コンテンツ検査を実行します。

ポリシー

このエンジンは、各ポリシーで次の 3 つの特性を組み合わせています。

プリセット テンプレートまたはカスタム式に基づくコンテンツ スキャン。

ユーザー ロール、ファイル メタデータ、共有レベル、組織グループの統合、コラボレーションのコンテキスト、その他のカスタマイズ可能な属性を含むコンテキスト フィルター。

ガバナンスと修復のための自動化されたアクション。

Note

最初にトリガーされたポリシーのガバナンス アクションの適用のみが保証されます。 たとえば、ファイル ポリシーによってファイルに秘密度ラベルが既に適用されている場合は、2 番目のファイル ポリシーで別の秘密度ラベルを適用することはできません。

ポリシーを有効化すると、クラウド環境を継続的にスキャンし、コンテンツおよびコンテキスト フィルターに一致するファイルを特定して、要求された自動アクションを適用します。 これらのポリシーは、保存中の情報や新しいコンテンツの作成時に違反を検出して修復します。 ポリシーを監視するには、リアルタイムのアラートまたはコンソールで生成されたレポートを使用します。

作成可能なファイル ポリシーの例を以下に示します。

公開共有ファイル - クラウド内の一般公開されているファイルに関するアラートを受け取ります。共有レベルがパブリックになっているすべてのファイルを選択します。

パブリックに共有されているファイル名に組織の名前が含まれています - 組織の名前が含まれ、パブリックに共有されているファイルに関するアラートを受け取ります。 組織の名前を含むファイル名を持ち、公開されているファイルを選択します。

外部ドメインとの共有 - 特定の外部ドメインで所有されているアカウントと共有されるファイルに関するアラートを受け取ります。 たとえば、競合他社のドメインと共有されているファイル。 共有を制限する外部ドメインを選択します。

一定期間変更されていない共有ファイルの検疫 - 最近変更されていない共有ファイルに関するアラートを受け取り、検疫を行うか、自動アクションを有効にします。 指定された日付範囲内に変更されなかったすべてのプライベート ファイルを除外します。 Google Workspace では、ポリシー作成ページの [検疫ファイル] チェックボックスを使用して、これらのファイルを検疫することを選択できます。

承認されていないユーザーとの共有 - 組織内の承認されていないユーザー グループと共有されているファイルに関するアラートを受け取ります。 共有が許可されていないユーザーを選択します。

機密性の高いファイル拡張子 - 広く公開される可能性のある、特定の拡張子を持つファイルに関するアラートを受け取ります。 特定の拡張子 (証明書の場合は crt など) またはファイル名を選択し、非公開共有レベルのファイルを除外します。

Note

Defender for Cloud Apps のファイル ポリシーは 50 個に制限されています。

新しい PIN ポリシーの作成

新しいファイル ポリシーを作成するには、以下の手順を実行します。

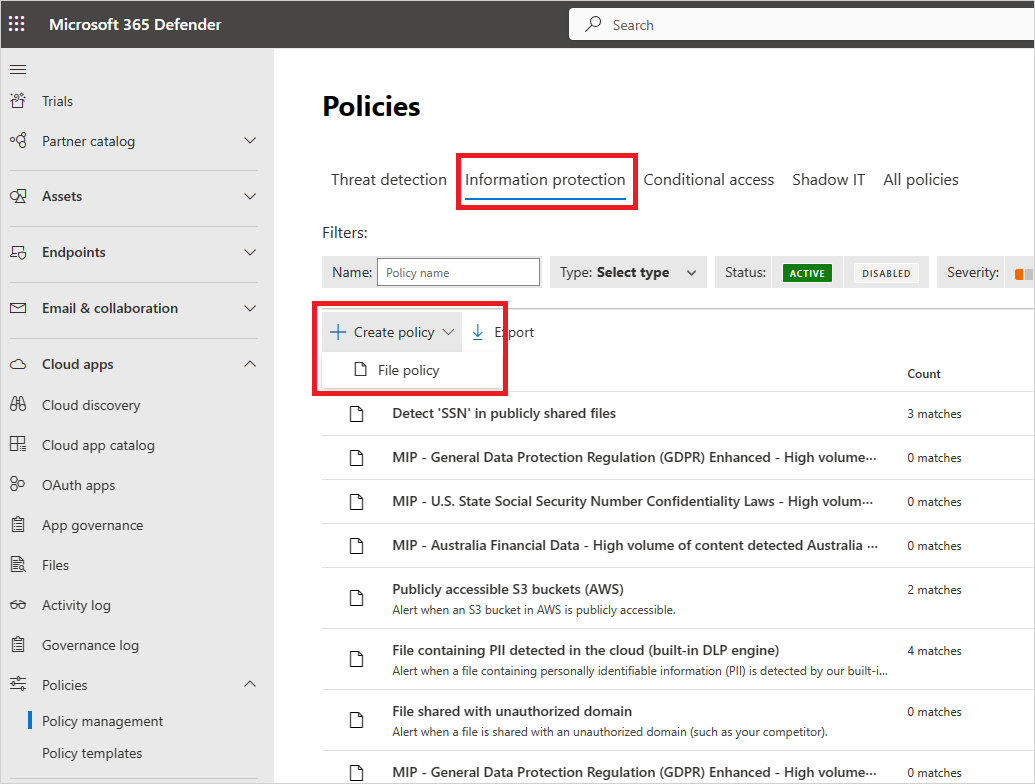

Microsoft Defender ポータルの [クラウド アプリ] で、[ポリシー] - >[ポリシー管理] の順に移動します。 [情報保護] タブを選択します。

[ポリシーの作成] を選択し、[ファイル ポリシー] を選択します。

ポリシーの名前と説明を入力します。この場合、ポリシー テンプレートを使用することもできます。ポリシー テンプレートの詳細については、「Control cloud apps with policies (ポリシーによるクラウド アプリの制御)」を参照してください。

ポリシーに [ポリシー重要度] を指定します。 特定のポリシー重要度レベルに関するポリシーの一致の通知を送信するように Defender for Cloud Apps を設定している場合は、このレベルを使用して、ポリシーの一致によって通知がトリガーされるかどうかを決定します。

[カテゴリ] 内で、最適なリスクの種類にポリシーをリンクします。 このフィールドは情報のためのフィールドであり、後でリスクの種類に基づいて、特定のポリシーとアラートを検索するために役立ちます。 リスクは、ポリシーの作成先として選択したカテゴリに従って事前に選択されている場合があります。 既定では、ファイル ポリシーは DLP に設定されます。

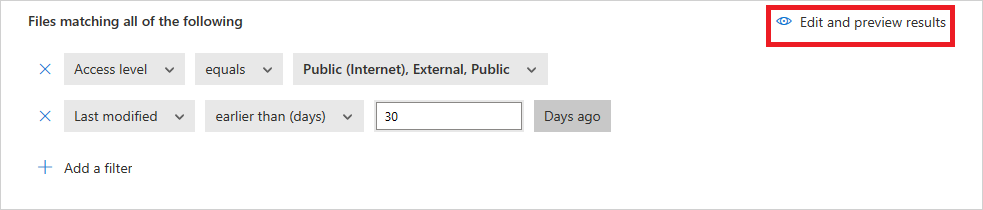

[このポリシーの対象となるファイルのためのフィルターを作成] を選択して、このポリシーをトリガーする検出されたアプリを設定します。 対象とするファイルの正確なセットに到達するまで、ポリシー フィルターを絞り込みます。 誤検知を避けるために、可能な限り制限してください。 たとえば、パブリックのアクセス許可を削除するには、パブリック フィルターを追加し、外部ユーザーを削除するには、"外部" フィルターを使用します。

Note

ポリシー フィルターを使用する場合、[次の値を含む] では、コンマ、ピリオド、スペース、またはアンダースコアで区切られた完全な単語のみが検索されます。 たとえば、malware または virus を検索する場合、virus_malware_file.exe は検出されますが、malwarevirusfile.exe は検出されません。 malware.exeで検索すると、ファイル名にmalwareまたはexeが含まれるすべてのファイルが検索されますが、"malware.exe"(引用符付き) で検索すると、 "malware.exe"全部を含むファイルだけが検索されます。 [が次と等しい] を使用して検索すると、完全な文字列のみが検索されます。たとえば、malware.exe を検索すると、malware.exe は検出されますが、malware.exe.txt は検出されません。

ファイル ポリシー フィルターの詳細については、「Microsoft Defender for Cloud Apps のファイル フィルター」を参照してください。

最初の [適用先] フィルターで、Box、SharePoint、Dropbox、OneDrive に対して 選択したフォルダーを除くすべてのファイルまたは選択したフォルダーを選びます。アプリまたは特定のフォルダーのすべてのファイルにファイル ポリシーを強制できます。 クラウド アプリにサインインし、関連するフォルダーを追加するようにリダイレクトされます。

2 つ目の [適用先] フィルターで、すべてのファイル所有者、選択されたユーザー グループのファイル所有者、選択されたグループを除くすべてのファイル所有者のいずれかを選択します。 次に、関連するユーザー グループを選択して、ポリシーに含めるユーザーとグループを決定します。

[コンテンツ検査方法] を選択します。 [組み込み DLP] または [データ分類サービス] を選択できます。 [Data Classification Services]\(データ分類サービス\) を使用することをお勧めします。

コンテンツ検査を有効にすると、現在の式を使用するか、またはそれ以外のカスタマイズされた式を検索することを選択できます。

また、正規表現を指定して、結果からファイルを除外することもできます。 このオプションは、ポリシーから除外したい内部分類キーワード標準がある場合に非常に役立ちます。

ファイルが違反と見なされる前に、一致する必要のあるコンテンツ違反の最小数を設定できます。 たとえば、ファイルの内容に少なくとも 10 個のクレジット カード番号が含まれている場合にアラートを受け取る場合は、10 を選択できます。

コンテンツが選択した表現と一致すると、違反テキストは「X」文字に置き換えられます。 既定では、違反はマスクされ、違反の前後に 100 文字を表示するコンテキストで表示されます。 式のコンテキスト内の数値は "#" 文字に置き換えられ、Defender for Cloud Apps 内に保存されることはありません。 [Unmask the last 4 characters of a violation ]\(違反の最後の 4 文字のマスクを解除する) オプションを選択すると、違反自体の最後の 4 文字のマスクを解除することができます。 正規表現が検索するデータの種類 (コンテンツ、メタデータ、および/またはファイル名) を設定する必要があります。 既定では、コンテンツとメタデータが検索されます。

Defender for Cloud Apps で一致が検出された場合に実行する [ガバナンス] アクションを選択します。

ポリシーを作成したら、[ファイル ポリシー] の種類をフィルター処理することで、ポリシーを表示できます。 ポリシーはいつでも編集して、フィルターを調整したり、自動アクションを変更したりできます。 ポリシーは作成時に自動的に有効になり、クラウド ファイルのスキャンがすぐに開始されます。 ガバナンス アクションを設定すると、ファイルへのアクセス許可が不可逆的に失われることがあります。 複数の検索フィールドを使用して、処置の対象となるファイルだけが表示されるようにフィルターを絞り込むことをお勧めします。 フィルターを絞り込むほど、良い結果が得られます。 ガイダンスについては、[フィルター] のとなりにある [結果の編集とプレビュー] ボタンを使用できます。

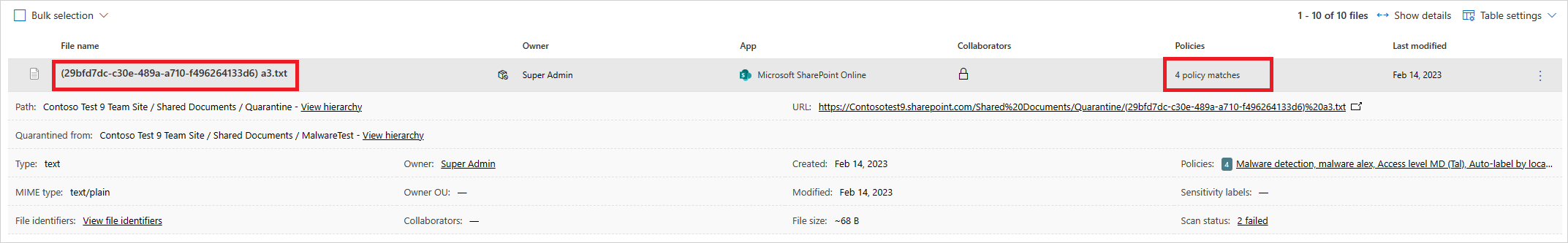

ファイル ポリシーの一致 (ポリシーに違反する可能性があるファイル) を表示するには、[ポリシー] - >[ポリシー管理] に移動します。 上部にある [種類] フィルターを使用して、ファイル ポリシーだけを表示するように結果をフィルター処理します。 各ポリシーの一致の詳細については、[カウント] 列で、ポリシーの一致数を選択します。 または、ポリシーの行の末尾にある 3 つのドットを選択し、[すべての一致を表示] を選択します。 これにより、ファイル ポリシー レポートが開きます。 [照合中] タブを選択すると、現在ポリシーに一致するファイルが表示されます。 [履歴] タブを選択すると、ポリシーに一致したファイルの履歴が最大過去 6 か月まで表示されます。

ファイル ポリシーのベスト プラクティス

どうしても必要でない限り、運用環境でファイル ポリシーをリセットしないでください ([リセット結果を使用してアクションを再度適用] チェックボックスを使用する)。リセットすると、ポリシーの対象となるファイルのフル スキャンが開始され、パフォーマンスに悪影響が及ぶ可能性があります。

特定の親フォルダーとそのサブフォルダー内のファイルにラベルを適用する場合は、[適用先フォルダー] - >[選択されたフォルダー] オプションを使用します。 次に、各親フォルダーを追加します。

特定のフォルダー (サブフォルダーを除く) 内のファイルにのみラベルを適用する場合は、Equals (等しい) 演算子を使用してファイル ポリシー フィルター [親フォルダー] を使用します。

(ワイドな条件と比較して) 狭いフィルター条件を使用すると、ファイル ポリシーが高速になります。

同じサービス (SharePoint、OneDrive、Box など) の複数のファイル ポリシーを 1 つのポリシーに統合します。

(設定ページから) ファイルの監視を有効にする場合は、少なくとも 1 つのファイル ポリシーを作成します。 ファイル ポリシーが存在しない場合、または 7 日間連続してポリシーが無効になっている場合、ファイルの監視は自動的に無効になります。

ファイル ポリシーの参照

このセクションでは、各ポリシーの種類、ポリシーごとに構成できるフィールドなど、ポリシーの詳細を説明します。

ファイル ポリシーは、クラウド内にある組織のコンテンツを制御できる API ベースのポリシーであり、20 を超えるファイル メタデータ フィルター (所有者および共有レベルを含む) とコンテンツ検査の結果が考慮されます。 ポリシーの結果に基づいて、ガバナンス アクションを適用できます。 コンテンツ検査エンジンは、アンチマルウェア ソリューションと同様にサードパーティの DLP エンジンを使用しても拡張できます。

各ポリシーは、次の部分で構成されます。

ファイル フィルター – メタデータに基づいた詳細の条件を作成できます。

コンテンツ検査 – DLP エンジンの結果に基づいてポリシーを絞り込むことができます。 カスタム式、または事前設定された式を含めることができます。 除外リストの設定および一致数の選択が可能です。 匿名化を使用してユーザー名をマスクすることもできます。

アクション – ポリシーにガバナンス アクションが複数記載されており、違反が発見されたときにこれらのアクションが自動的に適用されます。 これらのアクションは、コラボレーション アクション、セキュリティ アクション、調査アクションに分かれます。

拡張機能 - コンテンツ検査はサードパーティ エンジン経由で実行でき、DLP またはマルウェア対策機能が向上します。

ファイルクエリ

調査をさらに簡単にするために、カスタム クエリを作成し、それを後で使用するために保存できるようになりました。

[ファイル] ページで、前述のフィルターを利用し、必要に応じてアプリにドリルダウンします。

クエリの作成が完了したら、フィルターの上にある [名前を付けて保存] ボタンを選択します。

[クエリの保存] ポップアップでクエリに名前を付けます。

このクエリを今後もう一度使用するには、[クエリ] の下で、下方向にスクロールして [保存されたクエリ] を表示し、クエリを選択します。

ファイル ポリシーの結果を表示する

ポリシー センターに移動すると、ファイル ポリシー違反を確認できます。

Microsoft Defender ポータルの [クラウド アプリ] で、[ポリシー] - >[ポリシー管理] の順に移動し、[情報保護] タブを選択します。

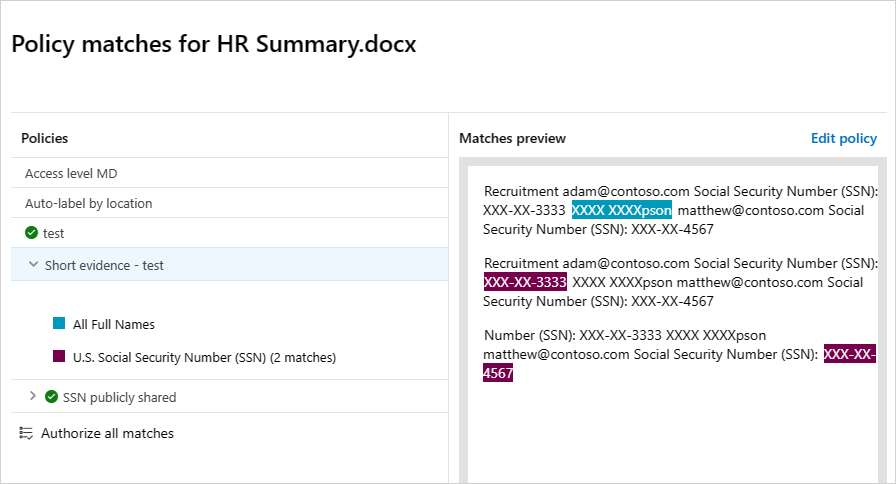

ファイル ポリシーごとに、一致するファイル ポリシー違反を選択して確認できます。

ファイル自体を選択すると、そのファイルに関する情報を取得できます。

たとえば、コラボレーターを選択してこのファイルにアクセスできるユーザーを確認したり、[一致] を選択して社会保障番号を表示したりできます。

関連ビデオ

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。