検出されたアプリの処理

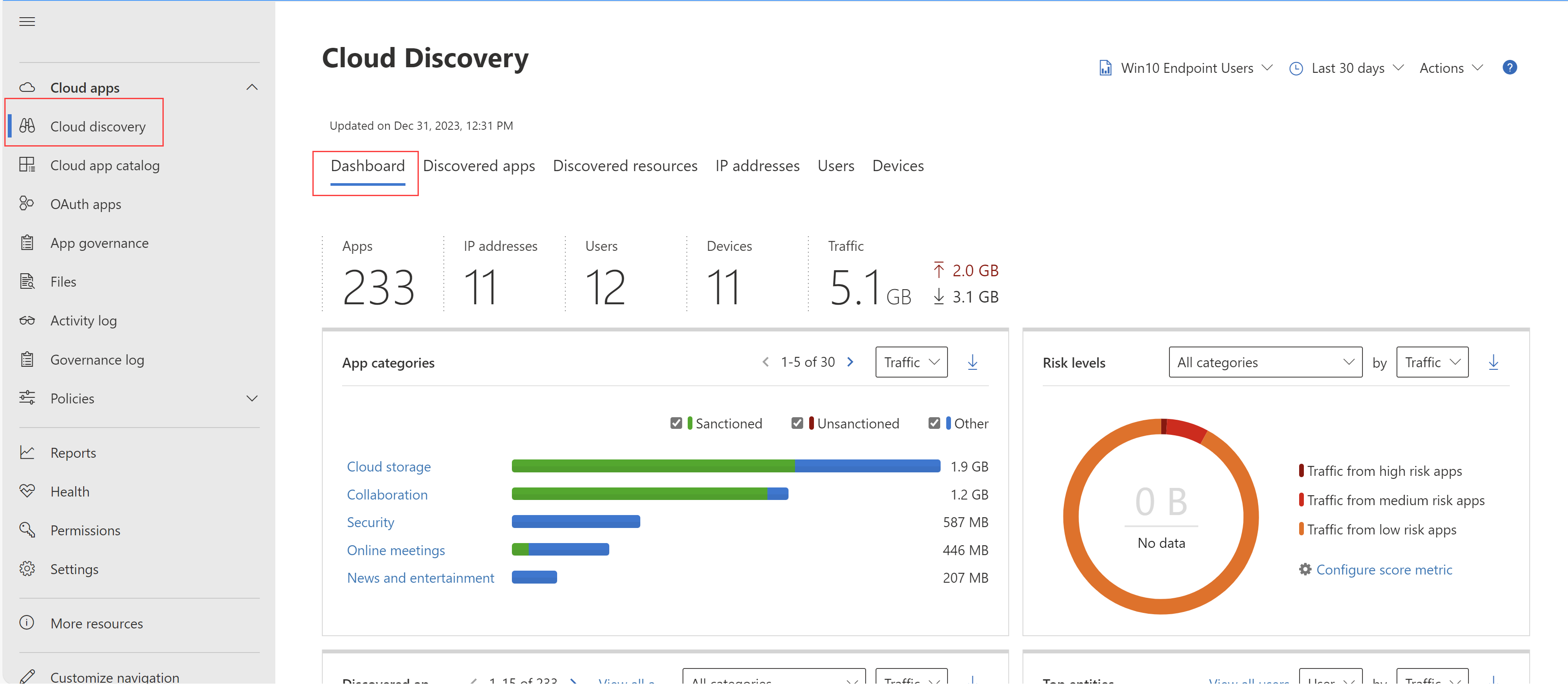

Cloud Discovery ダッシュボードは、組織におけるクラウド アプリの利用状況を詳細に理解できるように設計されています。 組織内で使用されているアプリの種類、未解決のアラート、アプリのリスク レベルの概要が一目でわかるようになります。 また、アプリを一番多く使っている人が表示され、アプリの本社が地図で示されます。 Cloud Discovery ダッシュボードには、データをフィルター処理するための多くのオプションがあります。 フィルター処理では、最も関心のある項目に基づき、特定のビューを生成できます。その際に使用するグラフィックスはわかりやすく、全体像をひとめで把握できます。 詳しくは、「検出されたアプリのフィルター」をご覧ください。

Cloud Discovery ダッシュボードのレビュー

Cloud Discovery アプリの概要を得るために最初にすべきことは、Cloud Discovery ダッシュボードで次の情報を確認することです。

最初に、組織でのクラウド アプリの全体的な使用状況を、使用状況の概要で確認します。

次に、1 段階詳細なレベルに下がり、さまざまな使用状況パラメーター別に組織で最も使用されているカテゴリを確認します。 承認されたアプリによって、この使用量がどれだけあるかを確認できます。

さらに詳細なレベルに進み、[検出されたアプリ] タブで特定のカテゴリのすべてのアプリを確認します。

上位のユーザーと送信元 IP アドレスを確認して、組織内でクラウド アプリの最も支配的なユーザーを特定できます。

アプリの本社地図で、検出されたアプリが地理的な場所 (本社による) に従ってどのように広がっているかを確認します。

最後に、アプリのリスクの概要で、検出されたアプリのリスク スコアを確認することを忘れないでください。 検出アラートの状態をチェックして、調査する必要がある未解決のアラートの数を確認します。

検出されたアプリの詳細情報

Cloud Discovery によって提供されるデータを掘り下げたい場合は、フィルターを使って、危険性の高いアプリやよく使われるアプリを確認します。

たとえば、よく使われる危険性の高いクラウド ストレージ アプリやコラボレーション アプリを識別する場合は、[検出されたアプリ] ページでフィルターを使って該当するアプリを抽出できます。 その後、次のようにして、そのようなアプリを非承認またはブロックすることができます。

[検出されたアプリ] ページの [カテゴリ別に参照] で、[クラウド ストレージ] と [コラボレーション] の両方を選びます。

次に、高度なフィルターを使用して、[コンプライアンス リスク要因] を [SOC 2 equals No] ([SOC 2] が [いいえ] に等しい) に設定します。

[使用状況] については、[ユーザー] を 50 ユーザーより多くなるように設定します。さらに [トランザクション] を 100 より多くなるように設定します。

[セキュリティ リスク要因] については、[保存データの暗号化] を [サポートされていません] に設定します。 次に、[リスク スコア] を 6 以下に設定します。

結果をフィルター処理した後は、すべてのアプリを 1 つのアクションで非承認にする一括操作チェック ボックスを使って、アプリを非承認にしてブロックすることができます。 アプリを非承認にした後は、ブロッキング スクリプトを使って、アプリが環境内で使われないようにブロックすることができます。

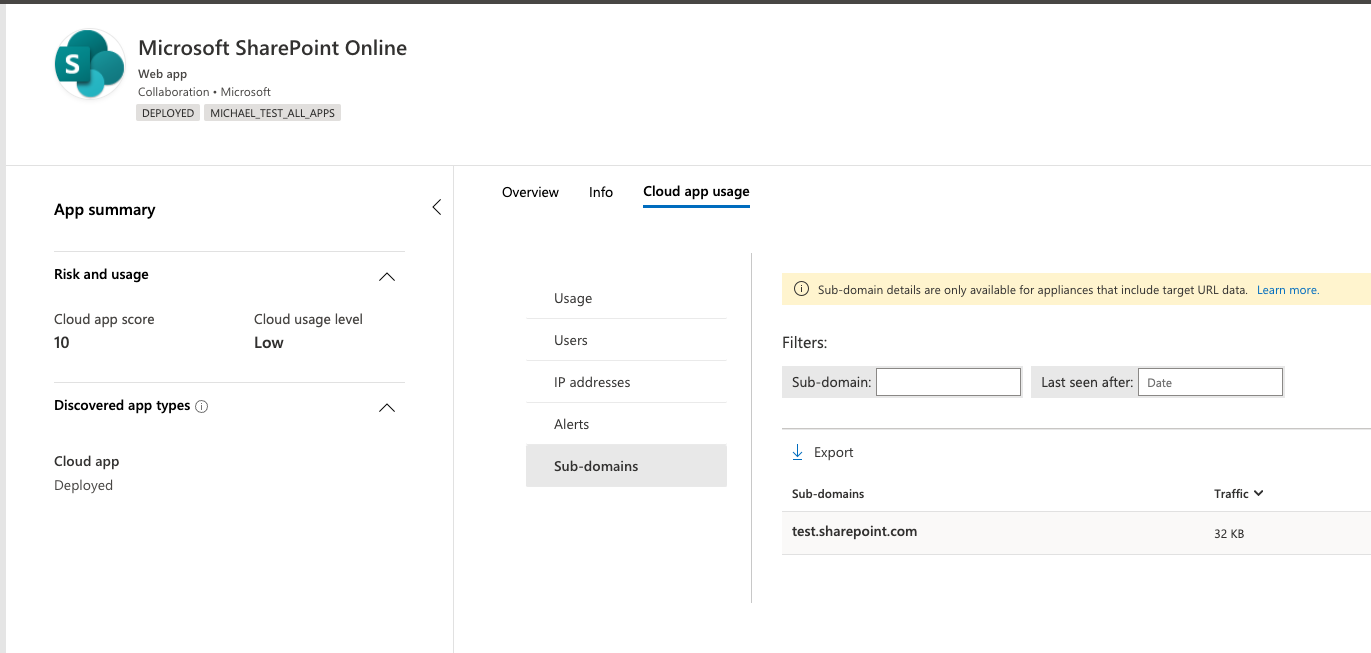

Cloud Discovery を使用すると、組織のクラウドの使用状況をさらに深く調べることができます。 検出されたサブドメインを調査して、使用されている特定のインスタンスを識別できます。

たとえば、異なる SharePoint サイトを区別することができます。

Note

検出されたアプリの詳細な調査は、ターゲット URL データが含まれているファイアウォールとプロキシにおいてのみサポートされます。 詳細については、「サポートされているファイアウォールとプロキシ」を参照してください。

データがアプリ カタログに格納された状態で、Defender for Cloud Apps がトラフィック ログで検出されたサブドメインと一致しない場合、サブドメインメインは [その他] としてタグ付けされます。

リソースとカスタム アプリを検出する

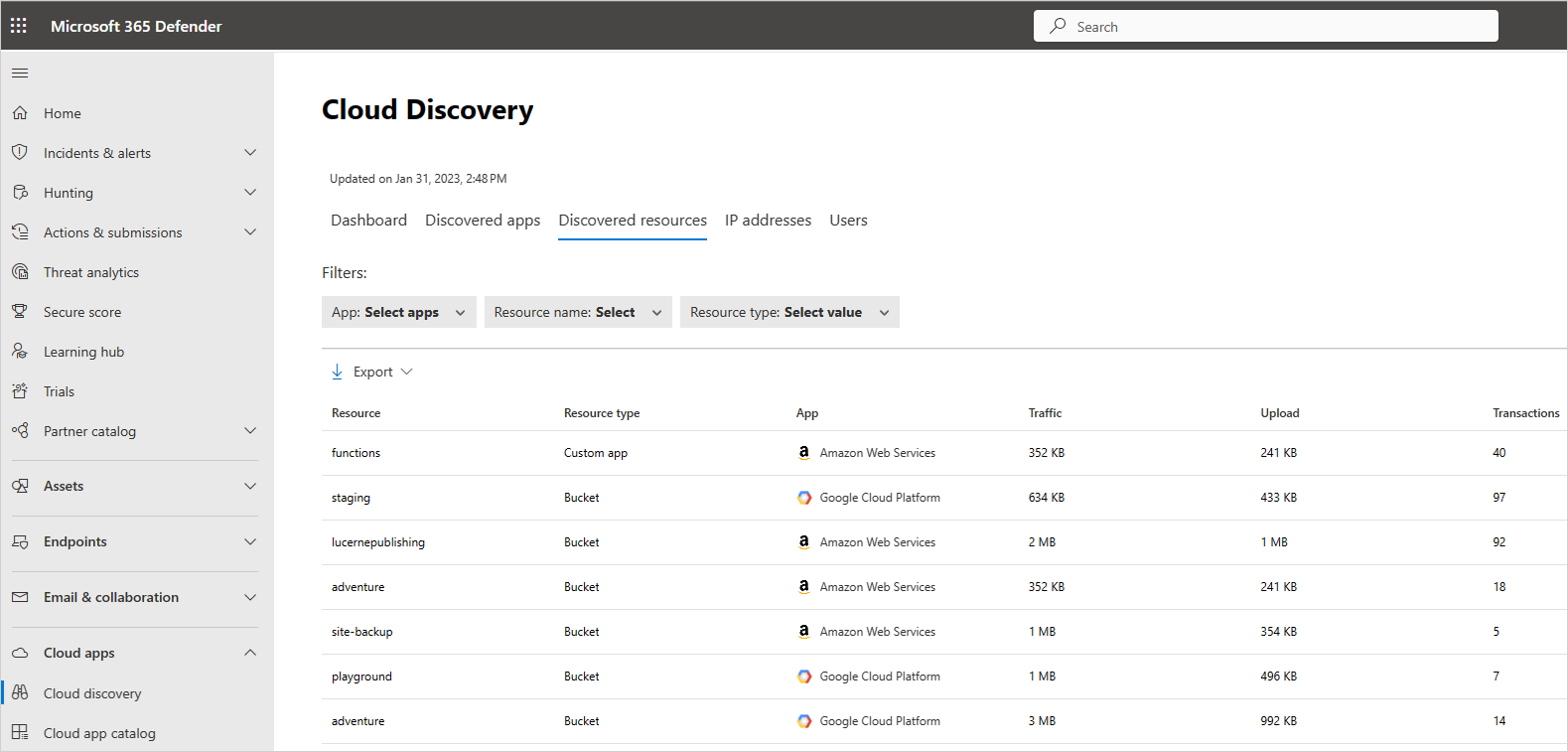

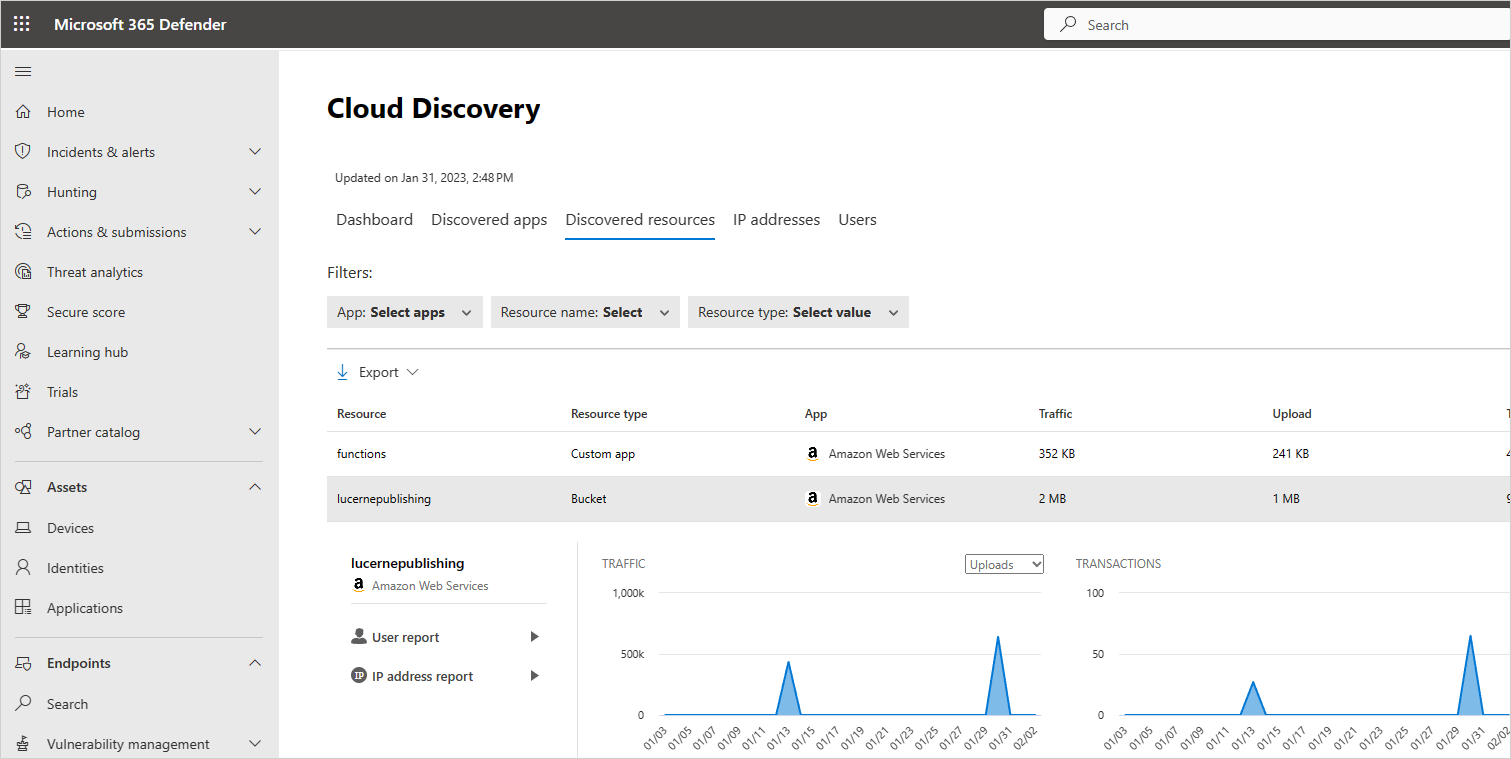

Cloud Discovery を使用すると、IaaS および PaaS リソースを詳しく調べることもできます。 リソース ホスティング プラットフォーム全体のアクティビティを検出し、Azure、Google Cloud Platform、AWS でホストされているストレージ アカウント、インフラストラクチャ、カスタム アプリなどのセルフホスト アプリとリソースにわたるデータへのアクセスを表示できます。 IaaS ソリューションの全体的な使用状況を確認できるだけでなく、それぞれでホストされている特定のリソースとリソースの全体的な使用状況を可視化して、リソースごとのリスクを軽減することができます。

たとえば、大量のデータがアップロードされた場合などに、Defender for Cloud Apps でアクティビティを監視したり、アップロード先のリソースを検出し、アクティビティを実行したユーザーを詳しく調べたりできます。

Note

これは、ターゲット URL データが含まれているファイアウォールとプロキシにおいてのみサポートされます。 詳細については、「サポートされているファイアウォールとプロキシ」でサポートされているアプライアンスの一覧をご覧ください。

検出されたリソースを表示するには:

Microsoft Defender ポータルの [クラウド アプリ] で、[Cloud Discovery] を選択します。 次に、[検出されたリソース] タブを選択します。

[検出されたリソース] ページで、各リソースにドリルダウンして、発生したトランザクションの種類、リソースにアクセスしたユーザーを確認し、ドリルダウンしてユーザーをさらに調査できます。

カスタム アプリの場合は、行の末尾にある 3 つのボタンを選択し、[新しいカスタム アプリの追加] を選択できます。 これで、[このアプリを追加] ウィンドウが開き、Cloud Discovery ダッシュボードに含まれるようにアプリに名前を付けることができます。

Cloud Discovery エグゼクティブ レポートの生成

組織全体でのシャドウ IT の使用の概要を得る最良の方法が、Cloud Discovery エグゼクティブ レポートを生成することです。 このレポートでは上位の潜在的なリスクが特定され、そのリスクが解決されるまでリスクの軽減と管理を行うためのワークフローを計画するのに役立ちます。

Cloud Discovery エグゼクティブ レポートを生成するには:

Cloud Discovery ダッシュボードから、ダッシュボードの右上隅にある [アクション] をクリックし、[Cloud Discovery エグゼクティブ レポートの生成] を選択します。

必要に応じて、レポート名を変更します。

生成を選択します。

エンティティの除外

ノイズは多いが興味のないシステム ユーザー、IP アドレス、デバイス、またはシャドウ IT レポートに表示すべきでないエンティティがある場合は、分析される Cloud Discovery データからそれらのデータを除外することができます。 たとえば、ローカル ホストから発信されるすべての情報を除外したい場合があります。

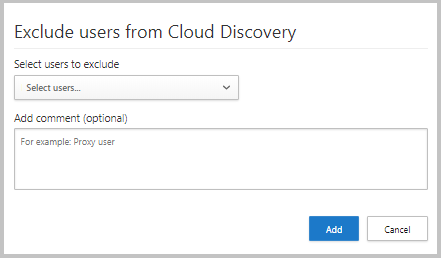

除外を作成するには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。

[Cloud Discovery] で、[エンティティの除外] タブを選択します。

[除外されたユーザー]、[除外されたグループ]、[除外された IP アドレス]、または [除外されたデバイス] タブのいずれかを選択し、[+追加] ボタンをクリックして除外対象を追加します。

ユーザー エイリアス、IP アドレス、またはデバイス名を追加します。 除外した理由についての情報を追加することをお勧めします。

Note

エンティティの除外は、新しく受信したデータに適用されます。 除外されたエンティティの履歴データは、保持期間 (90 日) まで残ります。

継続的レポートの管理

カスタムの継続的レポートを使用すると、組織の Cloud Discovery ログ データを詳細に監視できます。 カスタム レポートを作成すると、特定の地理的場所、ネットワーク、サイト、または組織単位でフィルターをかけることができます。 既定では、Cloud Discovery レポート セレクターには次のレポートのみが表示されます。

グローバル レポートでは、ログに含まれるすべてのデータ ソースからポータルに収集されたデータが、統合表示されます。 グローバル レポートには、Microsoft Defender for Endpoint からのデータは含まれません。

データ ソースごとのレポートには、特定のデータ ソースの情報のみが表示されます。

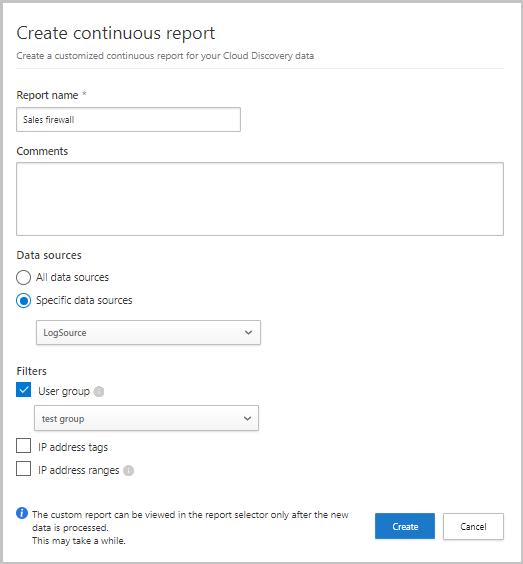

新しい継続的レポートを作成するには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。

[Cloud Discovery] で、[継続的レポート] を選択します。

次に、レポート作成 ボタンを選択します。

レポート名を入力します。

含めるデータ ソースを選択します (全部または一部)。

データに必要なフィルターを設定します。 これらのフィルターには、[ユーザー グループ]、[IP アドレス タグ]、[IP アドレスの範囲] があります。 IP アドレス タグと IP アドレスの範囲の使用方法の詳細については、「Organize the data according to your needs (必要に応じてデータを整理する)」を参照してください。

Note

すべてのカスタム レポートは、圧縮されていないデータで最大 1 GB までに制限されます。 1 GB を超えるデータがある場合は、最初の 1 GB のデータがレポートにエクスポートされます。

Cloud Discovery データの削除

Cloud Discovery データを削除する理由はいくつかあります。 次の場合に削除することをお勧めします。

ログ ファイルの手動アップロード後、長い時間が経過してから新しいログ ファイルでシステムを更新したが、その結果に古いデータからの影響を与えたくない場合。

新しいカスタム データ ビューを設定した場合、それ以後は新しいデータのみが適用対象となります。 そのため、古いデータを消去してから再びログ ファイルをアップロードすることで、そのログ ファイル データ内のイベントのみが取得されるカスタム データ ビューを有効にしたい場合。

多くのユーザーまたは IP アドレスが、しばらくオフラインであった後に最近作業を開始した際に、それらのアクティビティが異常と識別され、違反の誤検知が発生してしまう場合。

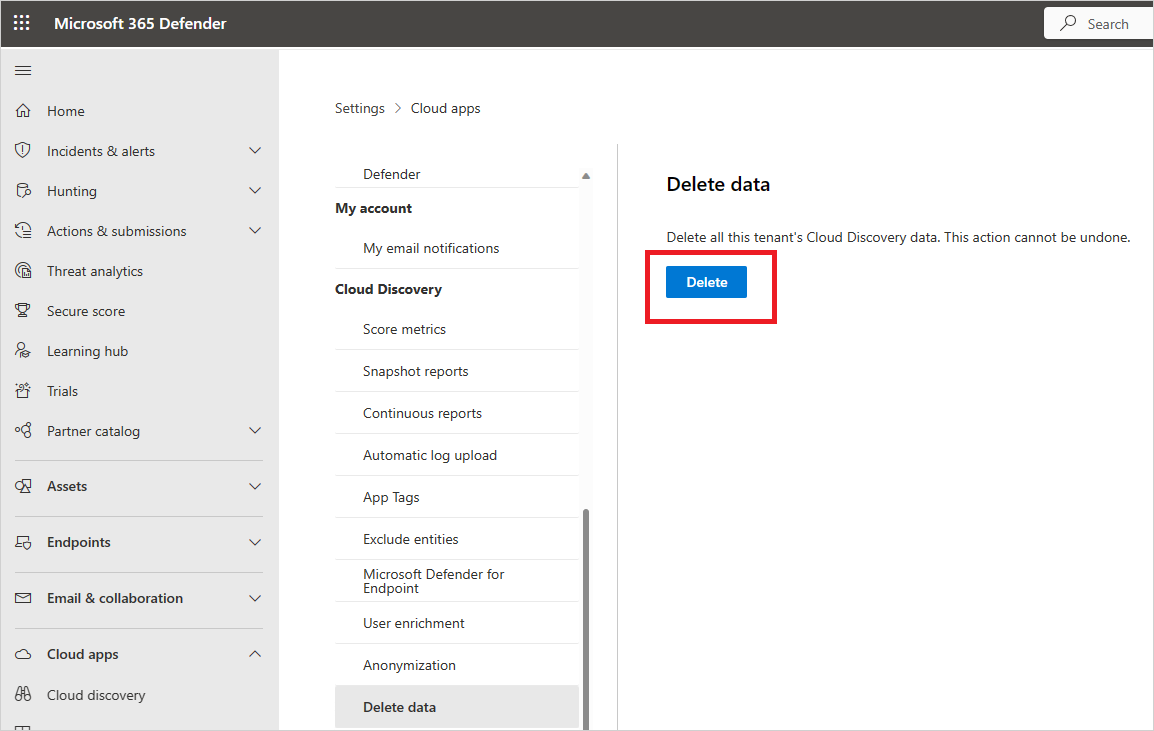

Cloud Discovery データを削除するには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。

[Cloud Discovery] で、[データの削除] タブを選択します。

続行する前に、データを削除しても問題ないことを確認することが重要です。元に戻すことはできず、システム内のすべての Cloud Discovery データが削除されます。

削除 ボタンを選択します。

Note

すぐには削除されず、削除処理には数分かかります。