クラウド アプリのリスクと疑わしいアクティビティを調査する

クラウド環境で Microsoft Defender for Cloud Apps を実行するようになると、学習と調査のステージが必要になります。 Microsoft Defender for Cloud Apps ツールを使用して、クラウド環境で起こっていることをより深く理解する方法について説明します。 お客様固有の環境とその使用状況に基づいて、組織をリスクから保護するための要件を特定することができます。 この記事では、調査を実行して、クラウド環境内に対する理解を深める方法について説明します。

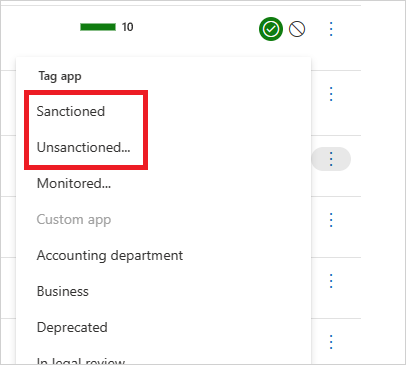

アプリに承認または非承認のタグを付ける

クラウドを把握するために重要な手順は、アプリに承認または非承認のタグを付けることです。 アプリを承認したら、承認されていないアプリをフィルター処理して、同じ種類の承認されたアプリへの移行を開始できます。

Microsoft Defender ポータルの [クラウド アプリ] で、[クラウド アプリ カタログ] または [Cloud Discovery] ->[検出されたアプリ] の順に移動します。

アプリの一覧で承認としてタグを付けるアプリが表示されている行で、行の末尾にある 3 つのドット

を選択し、[承認] を選択します。

を選択し、[承認] を選択します。

調査ツールの使用

Microsoft Defender ポータルの [クラウド アプリ] で、[アクティビティ ログ] に移動し、特定のアプリでフィルター処理します。 次の項目を確認します。

クラウド環境にアクセスしているユーザー

アクセス元の IP 範囲

管理者のアクティビティ

管理者が接続している場所

クラウド環境に接続されている古いデバイスが接続されていないか

失敗したログインが想定される IP アドレスから実行されていないか

Microsoft Defender ポータルの [クラウド アプリ] で [ファイル] に移動し、以下の項目を確認します。

リンクを使用しなくてもすべてのユーザーがアクセスできるように一般公開されているファイルの数

ファイルを共有しているパートナー (送信共有) はどれか

機密性の高い名前のファイルはあるか

ユーザーの個人アカウントを使用して共有されているファイルがないか

Microsoft Defender ポータルで、[ID] に移動し、以下の項目を確認します。

長時間にわたって特定のサービスで非アクティブになっているアカウントはあるか そのサービスに対するそのユーザーのライセンスは、おそらく取り消すことができます。

特定のロールを持つユーザー

既に退職したものの、アプリへのアクセス許可が付与されたままで、そのアクセス許可を使用して情報を盗むことができるユーザーがいないか

特定のアプリへのユーザーのアクセス許可を取り消すか、特定のユーザーに多要素認証を使用するように求める必要がないか

ユーザーのアカウント行の末尾にある 3 つのドットを選択し、実行するアクションを選択することで、ユーザーのアカウントにドリルダウンできます。 [ユーザーの停止] や [ユーザーのコラボレーションを削除] などのアクションを実行します。 ユーザーが Microsoft Entra ID からインポートされた場合は、[Microsoft Entra アカウント設定] を選択して、高度なユーザー管理機能に簡単にアクセスすることもできます。 管理機能には、グループ管理、MFA、ユーザーのサインインに関する詳細、サインインをブロックする機能などが含まれます。

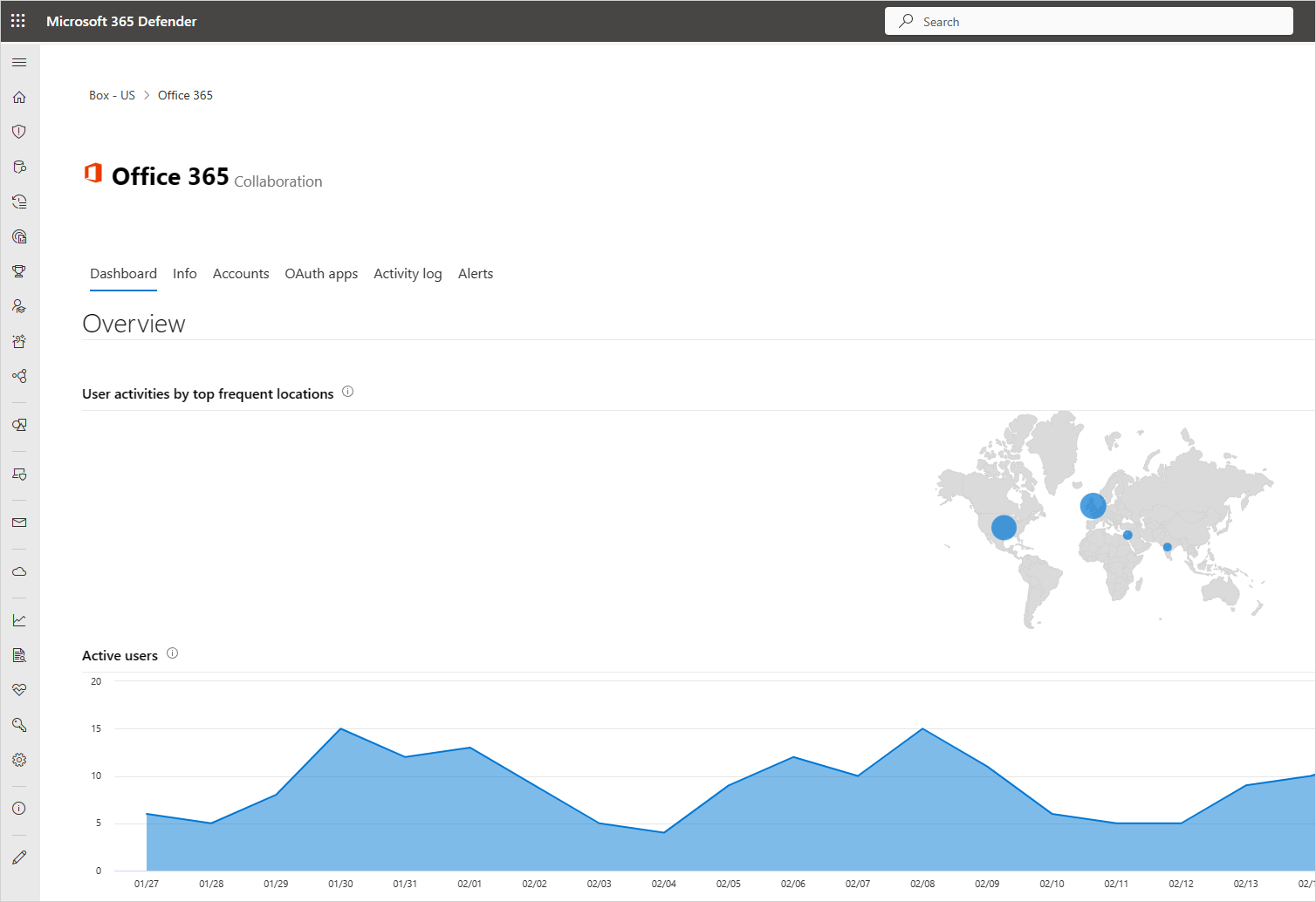

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で [アプリ コネクタ] を選択し、アプリを選択します。 アプリのダッシュ ボードが開き、情報や洞察が提供されます。 上部のタブを使用して、以下を確認できます。

ユーザーがアプリに接続するために使用しているデバイスの種類

クラウド内に保存しているファイルの種類

現在アプリ内で発生しているアクティビティ

お客様の環境にサード パーティ製アプリが接続されていないか

それらのアプリを知っているか

それらが許可されているアクセス レベルで承認されているか

それらのアプリをデプロイしているユーザーの数 それらのアプリの一般的な普及率

Microsoft Defender ポータルの [クラウド アプリ] で、[Cloud Discovery] に移動します。 [ダッシュボード] タブを選択し、以下の項目を確認します。

使用されているクラウド アプリ、その使用の程度と使用しているユーザー

それらのアプリが使用されている目的

それらのクラウド アプリにアップロードされているデータ量

承認されているクラウド アプリがあるにもかかわらず、ユーザーが代替ソリューションを使用しているカテゴリ

代替ソリューションが使用されている場合は、組織内でクラウド アプリを禁止するか

使用されているものの、組織のポリシーに準拠していないクラウド アプリはありますか?

調査方法の例

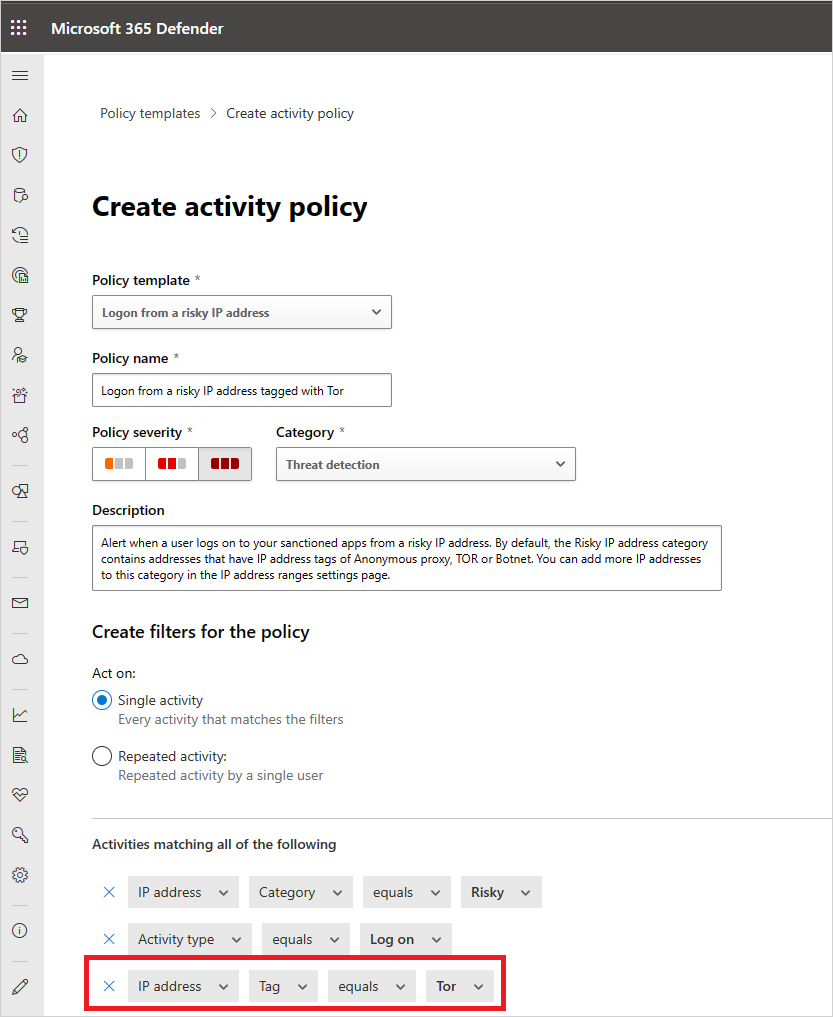

たとえば、お客様のクラウド環境にアクセスする危険な IP アドレスは存在しないと仮定しているとします。 たとえば、Tor を例としましょう。 しかし、念のために危険な IP のポリシーを作成することにします。

Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] ->[ポリシー テンプレート] に移動します。

[種類] には [アクティビティ ポリシー] を選択します。

[危険な IP アドレスからのログオン] 行の最後のプラス記号 (+) を選択して、新しいポリシーを作成します。

ポリシーの名前を分かりやすいように変更します。

[次のすべてに一致するアクティビティ] の下で + を選択して、フィルターを追加します。 [IP タグ] までスクロール ダウンして、[Tor] を選択します。

ポリシーを設定したところ、ポリシー違反のアラートが表示されました。

Microsoft Defender ポータルで、[インシデント & アラート] -> [アラート] に移動し、ポリシー違反に関するアラートを表示します。

本当に違反している可能性があると判断した場合は、リスクを抑制または修復する必要があります。

リスクを抑制するには、ユーザーに通知を送信して、違反が意図的なものであったのか、またそのユーザーが違反に気付いていたかどうかを確認します。

また、アラートにドリルダウンして、必要な対策を特定できるまで、ユーザー アカウントを停止することもできます。

許可されるイベントで、再発する可能性が低い場合は、アラートを無視できます。

許可されるイベントで、再発する可能性がある場合は、ポリシーを変更することにより、今後この種類のイベントが違反と見なされることがなくなります。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを開いてください。