Microsoft Defender for Cloud Apps の新機能

適用対象: Microsoft Defender for Cloud Apps

この記事は、Microsoft Defender for Cloud Apps の最新リリースの新機能がわかるように頻繁に更新されます。

RSS フィード:ご自身のフィード リーダーに次の URL をコピーして貼り付けることで、このページの更新時に通知を受け取ることができます。https://aka.ms/mda/rss

その他の Microsoft Defender セキュリティ製品の新機能に関する詳細情報は、以下を参照してください。

- Microsoft Defender XDR の新機能

- Microsoft Defender for Endpoint の新機能

- Microsoft Defender for Identity の新機能

以前のリリースに関するニュースについては、「Microsoft Defender for Cloud Apps の過去の更新プログラムのアーカイブ」を参照してください。

2024 年 4 月

Microsoft Defender ポータルからデータ暗号化を有効にする

これで、Microsoft Defender ポータルの [設定] 領域からデータの暗号化を有効にすることで、保存中の Defender for Cloud Apps データを独自のキーで暗号化するプロセスを完了できます。

この機能は、従来の Microsoft Defender for Cloud Apps ポータルで制限され、Microsoft Defender ポータルからのみ使用できるようになりました。

詳細については、「独自のキーを使って Defender for Cloud Apps の保存データを暗号化する (BYOK)」を参照してください。

2024 年 3 月

新しいログ コレクターのバージョンをリリース

最新の脆弱性の修正を含む新しいログ コレクターのバージョンがリリースされました。 新しいバージョンは columbus-0.272.0-signed.jar、イメージ名は mcaspublic.azurecr.io/public/mcas/logcollector、タグは latest/0.272.0 です。

変更には、次のような依存関係のアップグレードが含まれます。

- amazon-corretto

- Ubuntu

- libssl

- oauthlib

- logback

- setuptools

詳細については、「ログ コレクターのネットワークの要件」に関する記事を参照してください。

自動ログ収集でサポートされている Podman (プレビュー)

Microsoft Defender for Cloud Apps ログ コレクターで Podman がサポートされるようになりました。また、Defender for Cloud Apps で継続的なレポートを作成するために、Podman で自動ログ収集を構成できます。

自動ログ収集は、複数のオペレーティング システムで Docker コンテナーを使用することでサポートされています。 RHEL バージョン 7.1 以降を使用する Linux ディストリビューションでは、コンテナーのランタイム システムとして Podman を使用する必要があります。

詳細については、「Podman を使用した自動ログ アップロードを構成する」を参照してください。

高度なハンティング CloudAppEvents テーブルの新しい異常データ

Microsoft Defender ポータルで高度なハンティングを使用する Defender for Cloud Apps ユーザーは、クエリと検出のルールに新しい LastSeenForUser 列と UncommonForUser 列を使用できるようになりました。 このデータを使用すると、誤検知を排除し、異常を見つけるのに役立ちます。

詳細については、「高度なハンティング "CloudAppEvents" データ スキーマ」を参照してください。

Microsoft Copilot for Microsoft 365 向けの新しい脅威検出

Defender for Cloud Apps では、Microsoft Copilot for Microsoft 365 と Microsoft 365 コネクタでの危険なユーザー アクティビティに対する新しい検出が提供されるようになりました。

- 関連するアラートは、他の Microsoft Defender XDR アラートと共に Microsoft Defender ポータルに表示されます。

- Microsoft 365 の Copilot アクティビティは、Defender for Cloud Apps アクティビティ ログで入手できます。

- Microsoft Defender ポータルの高度なハンティング ページでは、Microsoft 365 の Copilot アクティビティは CloudAppEvents テーブルの Microsoft Copilot for Microsoft 365 アプリケーション下で入手できます。

詳細については、以下を参照してください:

- Microsoft Copilot for Microsoft 365 を使ってみる

- Defender for Cloud Apps が Microsoft 365 環境の保護にどのように役立つか

- Microsoft Defender XDR のアラートを調査する

- Defender for Cloud Apps のアクティビティ ログ

- 高度な追求を使用して脅威を積極的に追求する

- 高度なハンティング スキーマの CloudAppEvents テーブル

Edge for Businessユーザーの移動中のデータ保護 (プレビュー)

Microsoft Edge for Businessを使用し、セッションポリシーの対象となるクラウドアプリのDefenderユーザーは、ブラウザー内から直接保護されるようになりました。 ブラウザー内保護によりプロキシの必要性が減り、セキュリティと生産性の両方が向上します。

保護されたユーザーは、待機時間やアプリの互換性の問題がなく、より高いレベルのセキュリティ保護を使用して、クラウドアプリでスムーズなエクスペリエンスを体験できます。

ブラウザー内保護は既定で有効になっており、2024年3月の初めからテナント全体で段階的にロールアウトされています。

詳細については、「Microsoft Edge for Business (プレビュー) を使用したブラウザー内保護」、「Microsoft Defender for Cloud Appsの条件付きアクセスアプリ制御、およびセッションポリシーを使用してアプリを保護する」を参照してください。

Microsoft Defender ポータルの Defender for Cloud Apps は、すべての Defender for Cloud Apps ロールで使用できるようになりました

Microsoft Defender ポータルの クDefender for Cloud Apps のエクスペリエンスは、以前は制限されていた次のロールを含む、すべての Defender for Cloud Apps ロールで利用できるようになりました。

- アプリ/インスタンス管理者

- ユーザーグループ管理者

- Cloud Discovery グローバル管理者

- Cloud Discoveryレポート管理者

詳細については、「Defender for Cloud Apps の組み込み管理者ロール」を参照してください。

2024 年 2 月

SSPM の一般提供における接続アプリの追加サポート

Defender for Cloud Apps には、潜在的なリスクの防止に役立つ、SaaS アプリケ―ションのセキュリティに関する推奨事項が用意されています。 これらの推奨事項は、アプリケーションへのコネクタを設定したら、Microsoft セキュア スコアを介して表示されます。

Defender for Cloud Apps は、以下のアプリを含む SSPM サポートの一般提供を強化しました。

SSPM は、一般提供の Google Workspace でもサポートされるようになりました。

メモ

これらのアプリのいずれかにコネクタが既にある場合は、セキュア スコアが適時自動更新される可能性があります。

詳細については、以下を参照してください:

資格情報アクセスとラテラル ムーブメントに関する新しいアプリ ガバナンス アラート

アプリ ガバナンスのお客様向けに、次の新しいアラートが追加されました。

- アプリケーションが複数回失敗した KeyVault 読み取りアクティビティを開始しても成功しない

- 主に MS Graph または Exchange Web サービスを使用する休止中の OAuth アプリが、最近 ARM ワークロードにアクセスしていることが確認された

詳細については、「Microsoft Defender for Cloud Apps でのアプリ ガバナンス」を参照してください。

2024 年 1 月

同じアプリの複数のインスタンスに対する SSPM のサポート (プレビュー)

Defender for Cloud Apps では、同じアプリの複数のインスタンスにわたって SaaS セキュリティ態勢管理 (SSPM) がサポートされるようになりました。 たとえば、AWS のインスタンスが複数ある場合は、各インスタンスに対してセキュア スコアの推奨事項を個別に構成できます。 各インスタンスは、[App Connectors] ページに個別の項目として表示されます。 次に例を示します。

詳細については、「SaaS セキュリティ態勢管理 (SSPM)」を参照してください。

セッション ポリシーでアップロードを制御できるファイル数の制限が削除 (プレビュー)

セッション ポリシーで、100 以上のファイルを含むフォルダーのアップロードを制御できるようになりました。また、アップロードに含めることができるファイル数に制限はありません。

詳細については、「Microsoft Defender for Cloud Apps の条件付きアクセス アプリ制御によるアプリの保護」を参照してください。

従来の Defender for Cloud Apps ポータルの自動リダイレクト(プレビュー)

従来の Microsoft Defender for Cloud Apps ポータルの操作性と機能は、Microsoft Defender XDR ポータルに集約されています。 2024 年 1 月 9 日から、プレビュー機能で従来の Defender for Cloud Apps ポータルを使用しているお客様は、Microsoft Defender XDR に自動的にリダイレクトされるようになりました。従来のポータルに戻すことはできません。

詳細については、以下を参照してください:

- Microsoft Defender XDR の Microsoft Defender for Cloud Apps

- Microsoft Defender for Cloud Apps のプレビュー機能

2023 年 12 月

ポータル アクセスと SIEM エージェント接続の新しい IP アドレス

ポータル アクセスと SIEM エージェント接続に使用する IP アドレスが更新されました。 サービスが完全に機能し続けるために、ファイアウォールの許可リストに新しい IP を適宜追加してください。 詳細については、以下を参照してください:

初期スキャンのバックログ期間調整

新しいアプリと Defender for Cloud Apps の接続後、初期スキャンのバックログ期間を調整しました。 次のアプリ コネクターはすべて、初期スキャンのバックログ期間が 7 日間です。

詳細については、「アプリを接続して可視化し、Microsoft Defender for Cloud Apps で制御する」を参照してください。

その他の接続アプリに対する SSPM サポート

Defender for Cloud Apps には、潜在的なリスクの防止に役立つ、SaaS アプリケ―ションのセキュリティに関する推奨事項が用意されています。 これらの推奨事項は、アプリケーションへのコネクタを設定したら、Microsoft セキュア スコアを介して表示されます。

現在、Defender for Cloud Apps では、次のアプリを含めることで SSPM サポートを強化しています。(プレビュー)

SSPM は、一般提供の Google Workspace でもサポートされるようになりました。

メモ

これらのアプリのいずれかにコネクタが既にある場合は、セキュア スコアが適時自動更新される可能性があります。

詳細については、以下を参照してください:

2023 年 11 月

Defender for Cloud Apps アプリケーション証明書のローテーション

Defender for Cloud Apps では、アプリケーション証明書をローテーションする予定です。 以前にレガシ証明書を明示的に信頼していて、現在新しいバージョンの Java Development Kit (JDK) で SIEM エージェントが実行されている場合は、新しい証明書を信頼して SIEM エージェント サービスを継続する必要があります。 アクションは必要ない可能性もありますが、次のコマンドを実行して検証することをお勧めします。

コマンド ライン ウィンドウで、Java インストールの bin フォルダーに切り替えます。次に例を示します。

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"次のコマンドを実行します。

keytool -list -keystore ..\lib\security\cacerts次の 4 つのエイリアスが表示される場合は、以前に証明書を明示的に信頼しており、アクションを実行する必要があることを意味します。 これらのエイリアスが存在しない場合は、アクションは必要ありません。

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

対処が必要な場合は、証明書が完全にローテーションされた後に問題を防ぐために、新しい証明書を既に信頼することをお勧めします。

詳細については、「新しいバージョンの Java に関する問題」のトラブルシューティング ガイドを参照してください

Microsoft Defender for Cloud での CSPM サポート

Microsoft Defender for Cloud Apps が Microsoft Defender XDR に継続的に統合されることにより、クラウド セキュリティ体制管理 (CSPM) 接続が Microsoft Defender for Cloud を介して完全にサポートされます。

最新の CSPM 機能を入手するには、Azure、AWS、Google Cloud Platform (GCP) 環境を Microsoft Defender for Cloud に接続することをお勧めします。

詳細については、以下を参照してください:

- クラウド向けのMicrosoftディフェンダー とは

- Defender for Cloud のクラウド セキュリティ態勢管理 (CSPM)

- Azure サブスクリプションを Microsoft Defender for Cloud に接続する

- AWS アカウントを Microsoft Defender for Cloud に接続する

- GCP プロジェクトを Microsoft Defender for Cloud に接続する

メモ

従来の Defender for Cloud Apps ポータルを引き続き使用しているお客様は、Azure、AWS、GCP 環境のセキュリティ構成評価が表示されなくなります。

管理者ユーザーのテスト モード (プレビュー)

管理者ユーザーは、最新の Defender for Cloud Apps リリースがすべてのテナントに完全にロールアウトされる前に、今後のプロキシのバグ修正をテストすることができます。 これを行うために、Defender for Cloud Apps では、[管理者ビュー] ツール バーから使用できるテスト モードが提供されるようになりました。

テスト モードの場合、バグ修正で提供されるすべての変更に対して管理者ユーザーのみが公開されます。 他のユーザーには影響しません。 新しい修正に関するフィードバックを Microsoft サポート チームに送信することをお勧めします。これは、リリースサイクルの短縮に役立ちます。

新しい修正プログラムのテストが完了したら、テスト モードをオフにして通常の機能に戻ります。

たとえば、次の画像は、ブラウザーで使用する Oneメモ 上に配置された、[管理者ビュー] ツール バーの新しい [テスト モード] ボタンを示しています。

詳細については、「[管理ビュー] ツール バーを使用して診断とトラブルシューティングを行う」および「テスト モード」を参照してください。

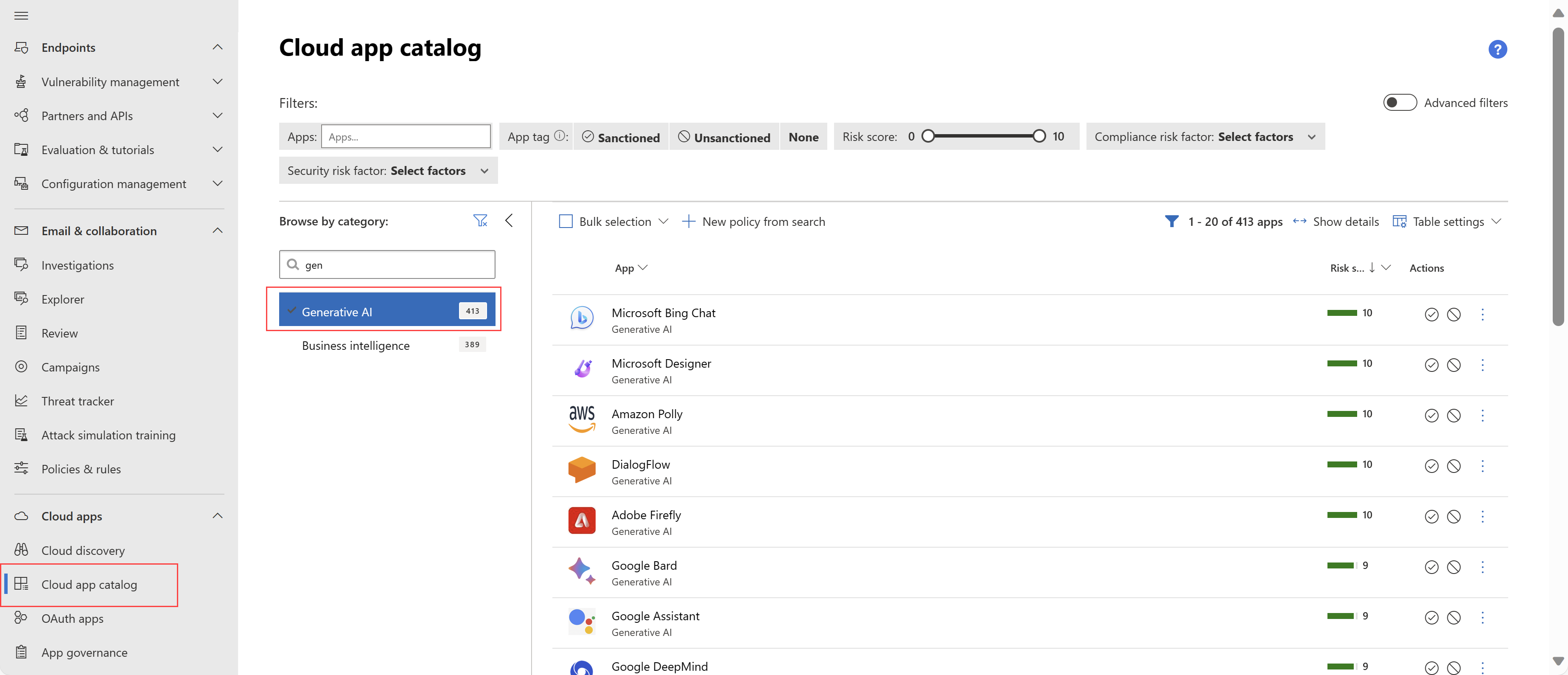

Generative AI の新しいクラウド アプリ カタログ カテゴリ

Defender for Cloud Apps アプリ カタログでは、Microsoft Bing Chat、Google Bard、ChatGPT などの大規模言語モデル (LLM) アプリ用の新しい Generative AI カテゴリがサポートされるようになりました。 この新しいカテゴリと共に、Defender for Cloud Apps は数百もの生成 AI 関連アプリをカタログに追加し、組織での生成 AI アプリの使用方法を可視化し、それらを安全に管理できるようにします。

たとえば、Defender for Cloud Apps と Defender for Endpoint の統合を使用して、ポリシーに基づいて特定の LLM アプリの使用を承認またはブロックできます。

詳細については、「クラウド アプリを見つけてリスク スコアを計算する」を参照してください。

Defender for Endpoint を使用したシャドウ IT イベントの検出を増やすための一般提供

Defender for Cloud Apps は、一般公開されたネットワークプロキシとして同じ環境で動作している Defender for Endpoint デバイスから検出されたシャドウ IT ネットワーク イベントを検出できるようになりました。

詳細については、「エンドポイントがネットワーク プロキシ の背後にある場合に Defender for Endpoint 経由でアプリを検出する」および「Microsoft Defender for Endpoint を統合する」を参照してください。

2023 年 10 月

Microsoft Defender XDR の一般提供への自動リダイレクト

現在、リダイレクトは一般提供されているため、すべてのお客様は従来の Microsoft Defender for Cloud Apps ポータルから Microsoft Defender XDR に自動的にリダイレクトされます。 管理者は、従来の Defender for Cloud Apps ポータルを使用し続けるために、必要に応じてリダイレクト設定を更新することができます。

Microsoft Defender XDR 内に Defender for Cloud Apps を統合することで、ユーザー、アプリ、データに対する脅威の検出、調査、緩和のプロセスが効率化され、1 つの XDR システムで多くのアラートやインシデントを 1 つのウィンドウから確認できるようになります。

詳細については、「Microsoft Defender XDR の Microsoft Defender for Cloud Apps」を参照してください。

2023 年 9 月

シャドウ IT イベントの検出の詳細 (プレビュー)

Defender for Cloud Apps は、ネットワークプロキシとして同じ環境で動作している Defender for Endpoint デバイスから検出されたシャドウ IT ネットワーク イベントを検出できるようになりました。

詳細については、「エンドポイントがネットワーク プロキシ (プレビュー) の背後にある場合に Defender for Endpoint 経由でアプリを検出する」および「Microsoft Defender for Endpoint を統合する」を参照してください。

CloudAPPEvents テーブルでサポートされる連続的 NRT 頻度 (プレビュー)

Defender for Cloud Apps では、CloudAppEvents テーブルを使用した検出ルールの連続的 (NRT) 頻度がサポートされるようになりました。

カスタム検出を連続的 (NRT) 頻度で実行するように設定すると、脅威をより迅速に特定する組織の能力を高めることができます。 詳細については、「カスタム検出規則の作成および管理」を参照してください。

2023 年 8 月

セキュア スコアの新しいセキュリティに関するレコメンデーション (プレビュー)

Microsoft セキュア スコアの改善アクションとして、新しい Microsoft Defender for Cloud Apps のレコメンデーションが追加されました。 詳細については、「Microsoft セキュア スコアと Microsoft セキュア スコアの新機能」を参照してください。

Microsoft 365 コネクタの更新プログラム

Defender for Cloud Apps の Microsoft 365 コネクタに対して、次の更新が行われました。

- (プレビュー) 新しい CIS ベンチマーク のセキュリティに関するレコメンデーションで SSPM サポートを更新しました。

- CIS ベンチマークに一致するように、既存のレコメンデーションの名前を調整しました。

関連するデータを表示するには、Microsoft 365 コネクタが構成されていることを確認します。 詳細については、「Microsoft 365 から Microsoft Defender for Cloud Apps への接続」を参照してください。

次のステップ

- ここに示されるもの以前のリリースについて詳しくは、「Microsoft Cloud App Security の過去のリリース」を参照してください。

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[セキュリティ スコアの推奨事項を有効にする] オプションのスクリーンショット。](media/security-saas-choose-secure-score-main-instance.png)

![新しい [テスト モード] ボタンのスクリーンショット。](media/release-notes/test-mode-new.png)