監査ログと監視の概要

Microsoft オンライン サービスでは監査ログを使用する方法を説明します。

Microsoft オンライン サービス監査ログを使用して、承認されていないアクティビティを検出し、Microsoft 担当者に説明責任を提供します。 監査ログは、システム構成の変更とアクセス イベントに関する詳細をキャプチャし、アクティビティの責任者、アクティビティが実行されたタイミングと場所、アクティビティの結果を特定する詳細を示します。 自動ログ分析では、疑わしい動作をほぼリアルタイムで検出できます。 潜在的なインシデントは、さらなる調査のために適切な Microsoft セキュリティ対応チームにエスカレートされます。

Microsoft オンライン サービス内部監査ログは、次のようなさまざまなソースからログ データをキャプチャします。

- イベント ログ

- AppLocker ログ

- パフォーマンス データ

- System Center データ

- 通話の詳細レコード

- エクスペリエンス データの品質

- IIS Web Server ログ

- ログのSQL Server

- Syslog データ

- セキュリティ監査ログ

Microsoft オンライン サービス監査ログを一元化してレポートする方法

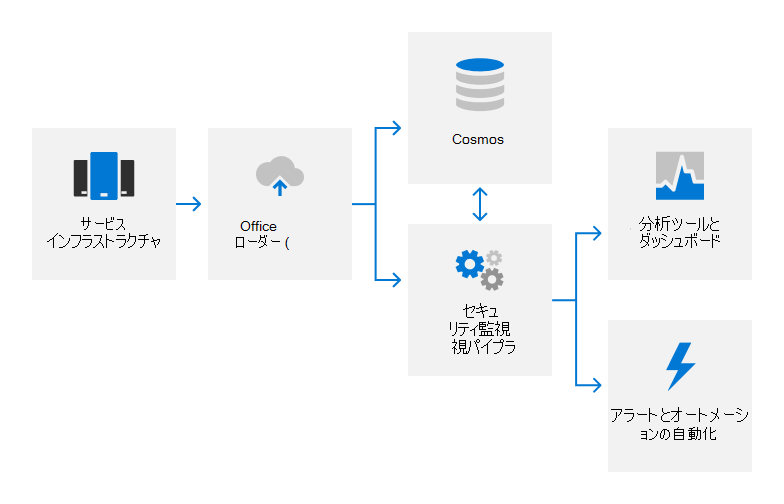

Microsoft サーバーから、ほぼリアルタイム (NRT) 分析用の独自のセキュリティ監視ソリューション、および長期ストレージ用の内部ビッグ データ コンピューティング サービス (Cosmos) または Azure Data Explorer (Kusto) に、さまざまな種類のログ データがアップロードされます。 このデータ転送は、自動ログ管理ツールを使用して、承認されたポートとプロトコルで FIPS 140-2 検証済みの TLS 接続経由で行われます。

ログは、ルール ベース、統計、機械学習の方法を使用して NRT で処理され、システムパフォーマンス インジケーターと潜在的なセキュリティ イベントを検出します。 機械学習モデルでは、Cosmos または Kusto に格納されている受信ログ データと履歴ログ データを使用して、検出機能を継続的に改善します。 セキュリティ関連の検出によってアラートが生成され、潜在的なインシデントをオンコール エンジニアに通知し、該当する場合は自動修復アクションをトリガーします。 自動セキュリティ監視に加えて、サービス チームは分析ツールとダッシュボードを使用して、データの関連付け、対話型クエリ、データ分析を行います。 これらのレポートは、サービスの全体的なパフォーマンスを監視および向上させるために使用されます。

Microsoft オンライン サービス監査ログを保護する方法

Microsoft オンライン サービスで監査レコードを収集および処理するために使用されるツールでは、元の監査レコードの内容や時刻の順序を永続的または元に戻すことはできません。 Cosmos または Kusto に格納されている Microsoft オンライン サービス データへのアクセスは、承認された担当者に制限されます。 さらに、Microsoft は監査ログの管理を、監査機能を担当するセキュリティ チーム メンバーの限定されたサブセットに制限します。 セキュリティ チームの担当者は、Cosmos または Kusto への永続的な管理アクセス権を持っていません。 管理アクセスには Just-In-Time (JIT) アクセスの承認が必要であり、Cosmos のログ記録メカニズムに対するすべての変更が記録および監査されます。 監査ログは、インシデント調査をサポートし、規制要件を満たすのに十分な期間保持されます。 サービス チームによって決定される監査ログ データの保持期間。ほとんどの監査ログ データは、Cosmos では 90 日間、Kusto では 180 日間保持されます。

監査ログにキャプチャされる可能性があるユーザー個人データを Microsoft オンライン サービスで保護するにはどうすればよいですか?

ログ データをアップロードする前に、自動ログ管理アプリケーションはスクラブ サービスを使用して、テナント情報やユーザー個人データなどの顧客データを含むフィールドを削除し、それらのフィールドをハッシュ値に置き換えます。 匿名化されたハッシュされたログが書き換えられ、Cosmos にアップロードされます。 すべてのログ転送は、TLS 暗号化接続 (FIPS 140-2) 経由で行われます。

セキュリティを監視するための Microsoft の戦略は何ですか?

Microsoft は、Microsoft オンライン サービスに対する脅威を検出して対応するために、システムの継続的なセキュリティ監視に取り組んでいます。 セキュリティ監視とアラートの主要な原則は次のとおりです。

- 堅牢性: さまざまな攻撃動作を検出するためのシグナルとロジック

- 精度: ノイズによる注意散漫を回避するための意味のあるアラート

- 速度: 攻撃者を阻止するのに十分な速さで攻撃者を捕まえる能力

自動化、スケール、およびクラウド ベースのソリューションは、モニタリングおよび対応戦略の主要な柱です。 Microsoft オンライン サービスの一部の規模で攻撃を効果的に防止するには、監視システムでほぼリアルタイムで非常に正確なアラートを自動的に生成する必要があります。 同様に、問題が検出された場合、大規模なリスクを軽減する機能が必要です。マシンごとの問題を手動で修正するチームに頼ることはできません。 大規模なリスクを軽減するために、クラウドベースのツールを使用して、自動的に対策を適用し、承認された軽減アクションを環境全体で迅速に適用するためのツールをエンジニアに提供します。

Microsoft オンライン サービスはどのようにセキュリティ監視を実行しますか?

Microsoft オンライン サービス一元化されたログを使用して、セキュリティ インシデントを示す可能性のあるアクティビティのログ イベントを収集および分析します。 集中ログツールは、イベント ログ、アプリケーション ログ、アクセス制御ログ、ネットワーク ベースの侵入検知システムなどといった、全てのシステム コンポーネントのログを集計します。 サーバー ログとアプリケーション レベルのデータに加えて、コア インフラストラクチャには、詳細なテレメトリを生成し、ホストベースの侵入検出を提供するカスタマイズされたセキュリティ エージェントが装備されています。 このテレメトリは、モニタリングおよびフォレンジクスに使用します。

収集するログとテレメトリ データにより、24 時間 365 日のセキュリティ アラートが有効になります。 アラート システムは、アップロードされたログデータを分析し、ほぼリアルタイムでアラートを生成します。 これには、ルール ベースのアラート、および機械学習モデルに基づいたより高度なアラートが含まれます。 モニタリング ロジックは、一般的な攻撃のシナリオにとどまらず、サービス アーキテクチャと操作についての深い理解が組み込まれています。 セキュリティ監視データを分析し、モデルを継続的に改善し、新しい種類の攻撃を検出し、セキュリティ監視の精度を向上させます。

セキュリティ監視アラートに Microsoft オンライン サービスはどのように対応しますか?

アラートをトリガーするセキュリティ イベントで、サービス全体で応答性の高いアクションまたはフォレンジック証拠の詳細な調査が必要な場合、クラウドベースのツールを使用すると、環境全体で迅速な対応が可能になります。 これらのツールには、完全に自動化されたインテリジェントなエージェントが含まれ、セキュリティ対策によって、検出された脅威に対応します。 多くの場合、これらのエージェントは、ユーザーの介入を必要とせず、大規模なセキュリティ検出を軽減する自動的な対策を展開します。 この応答が不可能な場合、セキュリティ監視システムは、検出された脅威を大規模に軽減するためにリアルタイムで行動できる一連のツールを備えた適切なオンコール エンジニアに自動的に警告します。 潜在的なインシデントは、適切な Microsoft セキュリティ対応チームにエスカレートされ、セキュリティ インシデント対応プロセスを使用して解決されます。

Microsoft オンライン サービスシステムの可用性を監視する方法

Microsoft は、リソースの過剰使用率と異常な使用のインジケーターについて、システムを積極的に監視しています。 リソース監視は、予期しないダウンタイムを回避し、顧客に製品やサービスへの信頼性の高いアクセスを提供するために、サービスの冗長性によって補完されます。 Microsoft オンライン サービス正常性の問題は、Service Health ダッシュボード (SHD) を介してお客様に迅速に伝達されます。

Azure と Dynamics 365 オンライン サービスは、複数のインフラストラクチャ サービスを利用して、セキュリティと正常性の可用性を監視します。 代理トランザクション (STX) テストの実装により、Azure および Dynamics サービスはサービスの可用性をチェックできます。 STX フレームワークは、実行中のサービス内のコンポーネントの自動テストをサポートするように設計されており、ライブ サイトの障害アラートでテストされます。 さらに、Azure Security Monitoring (ASM) サービスでは、新しいサービスと実行中のサービスの両方でセキュリティ アラートが期待どおりに機能することを確認するための一元化された合成テスト手順が実装されています。

関連する外部規制 & 認定

Microsoft のオンライン サービスは、外部の規制と認定に準拠するために定期的に監査されます。 監査ログと監視に関連するコントロールの検証については、次の表を参照してください。

Azure と Dynamics 365

| 外部監査 | Section | 最新のレポート日 |

|---|---|---|

| ISO 27001/27002 適用性に関する声明 証明書 |

A.12.1.3: 可用性の監視と容量計画 A.12.4: ログ記録と監視 |

2023 年 11 月 6 日 |

| ISO 27017 適用性に関する声明 証明書 |

A.12.1.3: 可用性の監視と容量計画 A.12.4: ログ記録と監視 A.16.1: 情報セキュリティ インシデントの管理と改善 |

2023 年 11 月 6 日 |

| ISO 27018 適用性に関する声明 証明書 |

A.12.4: ログ記録と監視 | 2023 年 11 月 6 日 |

| SOC 1 | IM-1: インシデント管理フレームワーク IM-2: インシデント検出の構成 IM-3: インシデント管理手順 IM-4: 事後インシデント VM-1: セキュリティ イベントのログと収集 VM-12: Azure サービスの可用性の監視 VM-4: 悪意のあるイベントの調査 VM-6: セキュリティの脆弱性の監視 |

2023 年 11 月 17 日 |

| SOC 2 SOC 3 |

C5-6: ログへの制限付きアクセス IM-1: インシデント管理フレームワーク IM-2: インシデント検出の構成 IM-3: インシデント管理手順 IM-4: 事後インシデント PI-2: AZURE PORTAL SLA パフォーマンス レビュー VM-1: セキュリティ イベントのログと収集 VM-12: Azure サービスの可用性の監視 VM-4: 悪意のあるイベントの調査 VM-6: セキュリティの脆弱性監視VM |

2023 年 11 月 17 日 |

Microsoft 365

| 外部監査 | Section | 最新のレポート日 |

|---|---|---|

| FedRAMP (Office 365) | AC-2: アカウント管理 AC-17: リモート アクセス AU-2: 監査イベント AU-3: 監査レコードの内容 AU-4: ストレージ容量を監査する AU-5: 監査処理エラーへの対応 AU-6: 監査レビュー、分析、レポート AU-7: 監査の削減とレポート生成 AU-8: タイム スタンプ AU-9: 監査情報の保護 AU-10: 否認不可 AU-11: レコードの保持を監査する AU-12: 監査の生成 SI-4: 情報システムの監視 SI-7: ソフトウェア、ファームウェア、および情報の整合性 |

2023 年 7 月 31 日 |

| ISO 27001/27002/27017 適用性に関する声明 認定 (27001/27002) 認定 (27017) |

A.12.3: 可用性の監視と容量計画 A.12.4: ログ記録と監視 |

2024 年 3 月 |

| SOC 1 SOC 2 |

CA-19: 監視の変更 CA-26: セキュリティ インシデントレポート CA-29: オンコール エンジニア CA-30: 可用性の監視 CA-48: データセンターのログ記録 CA-60: 監査ログ |

2024 年 1 月 23 日 |

| SOC 3 | CUEC-08: インシデントの報告 CUEC-10: サービス コントラクト |

2024 年 1 月 23 日 |

リソース

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示