管理者アクセスの管理

Microsoft Defender for Cloud Apps では、ロールベースのアクセス制御がサポートされます。 この記事では、管理者用の Defender for Cloud Apps へのアクセス権を設定する手順について説明します。 管理者ロールの割り当ての詳細については、Microsoft Entra ID および Microsoft 365 に関する記事を参照してください。

Defender for Cloud Apps にアクセスできる Microsoft 365 および Microsoft Entra ロール

Note

- Microsoft 365 と Microsoft Entra のロールは、Defender for Cloud Apps の [管理者アクセスの管理] ページに一覧表示されません。 Microsoft 365 または Microsoft Entra ID でロールを割り当てるには、そのサービスに関連する RBAC 設定に移動します。

- ユーザーのディレクトリ レベルの非アクティブ タイムアウト設定を判断するために、Defender for Cloud Apps には Microsoft Entra ID が使用されています。 Microsoft Entra ID でユーザーが非アクティブ時にサインアウトしないように構成されている場合、同じ設定が Defender for Cloud Apps にも適用されます。

既定では、次の Microsoft 365 および Microsoft Entra ID 管理者ロールが Defender for Cloud Apps にアクセスできます。

全体管理者、セキュリティ管理者: フル アクセスの権限を持つ管理者には、Defender for Cloud Apps での完全なアクセス許可があります。 管理者の追加、ポリシーと設定の追加、ログのアップロードとガバナンス アクションの実行、SIEM エージェントへのアクセスと管理を行うことができます。

Cloud App Security 管理者: Defender for Cloud Apps でフル アクセスとアクセス許可を許可します。 このロールは、Microsoft Entra ID グローバル管理者ロールなどのアクセス許可を Defender for Cloud Apps に付与します。 ただし、このロールのスコープは Defender for Cloud Apps であり、他の Microsoft セキュリティ製品に対する完全なアクセス許可は付与されません。

コンプライアンス管理者: 読み取り専用アクセス許可を持ち、アラートを管理できます。 クラウド プラットフォームのセキュリティに関する推奨事項にアクセスできません。 ファイル ポリシーを作成し、変更できます。ファイル ガバナンス アクションを許可できます。[データ管理] で、組み込みレポートをすべて表示できます。

コンプライアンス データ管理者: 読み取り専用権限があり、ファイル ポリシーの作成と変更、ファイル ガバナンス アクションの許可、およびすべての検出レポートの表示が可能です。 クラウド プラットフォームのセキュリティに関する推奨事項にアクセスできません。

セキュリティ オペレーター: 読み取り専用アクセス許可を持ち、アラートを管理できます。 これらの管理者は、次のアクションの実行が制限されています。

- ポリシーを作成する、または既存のポリシーを編集および変更する

- ガバナンス アクションを実行する

- 探索ログをアップロードする

- サードパーティ アプリの禁止または承認

- IP アドレス範囲設定ページへのアクセスと表示

- システム設定ページへのアクセスと表示

- 探索設定へのアクセスと表示

- アプリ コネクタ ページへのアクセスと表示

- ガバナンス ログへのアクセスと表示

- [スナップショット レポートの管理] ページへのアクセスと表示

- SIEM エージェントへのアクセスと表示

セキュリティ閲覧者: 読み取り専用アクセス許可を持ちます。 これらの管理者は、次のアクションの実行が制限されています。

- ポリシーを作成する、または既存のポリシーを編集および変更する

- ガバナンス アクションを実行する

- 探索ログをアップロードする

- サードパーティ アプリの禁止または承認

- IP アドレス範囲設定ページへのアクセスと表示

- システム設定ページへのアクセスと表示

- 探索設定へのアクセスと表示

- アプリ コネクタ ページへのアクセスと表示

- ガバナンス ログへのアクセスと表示

- [スナップショット レポートの管理] ページへのアクセスと表示

- SIEM エージェントへのアクセスと表示

グローバル閲覧者: Defender for Cloud Apps のすべての部分に対する完全な読み取り専用アクセス権を持ちます。 設定を変更したり、アクションを実行したりすることはできません。

Note

アプリ ガバナンス機能は Microsoft Entra ID のロールによってのみ制御されます。 詳細については、アプリ ガバナンスの役割を参照してください。

ロールとアクセス許可

| アクセス許可 | 全体管理者 | Security Admin | コンプライアンス管理者 | コンプライアンス データ管理者 | セキュリティ オペレーター | セキュリティ閲覧者 | グローバル閲覧者 | PBI 管理者 | Cloud App Security管理者 |

|---|---|---|---|---|---|---|---|---|---|

| アラートの読み取り | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Manage alerts | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth アプリケーションの読み取り | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth アプリケーション アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| 検出されたアプリ、クラウド アプリ カタログ、その他のクラウド検出データにアクセス | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API コネクタを構成する | ✔ | ✔ | ✔ | ✔ | |||||

| クラウド検出アクションを実行する | ✔ | ✔ | ✔ | ||||||

| ファイルデータとファイルポリシーへのアクセス | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| ファイル アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| アクセス ガバナンス ログ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| ガバナンス ログ アクションを実行します。 | ✔ | ✔ | ✔ | ✔ | |||||

| スコープ指定されたディスカバリー・ガバナンス・ログにアクセスする | ✔ | ✔ | ✔ | ||||||

| ポリシーを読む | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| すべてのポリシー アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| ファイル ポリシー アクションを実行する | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuthポリシー アクションを実行する | ✔ | ✔ | ✔ | ✔ | |||||

| 管理者アクセスの管理の表示 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 管理者とアクティビティのプライバシーを管理する | ✔ | ✔ | ✔ |

Defender for Cloud Apps の組み込み管理者ロール

以下の管理者ロールは、Microsoft Defender ポータルの [アクセス許可] > [Cloud Apps] > [ロール] 領域で構成できます。

全体管理者: Microsoft Entra グローバル管理者ロールと同様にフル アクセスを持ちますが、Defender for Cloud Apps に対してのみです。

コンプライアンス管理者: Microsoft Entra コンプライアンス管理者ロールと同じアクセス許可を付与しますが、Defender for Cloud Apps に対してのみです。

セキュリティ閲覧者: Microsoft Entra セキュリティ閲覧者ロールと同じアクセス許可を付与しますが、Defender for Cloud Apps に対してのみです。

セキュリティ オペレーター: Microsoft Entra セキュリティ オペレーター ロールと同じアクセス許可を付与しますが、Defender for Cloud Apps に対してのみです。

アプリ/インスタンスの管理者: 選ばれた特定のアプリまたはアプリのインスタンスのみを扱う Defender for Cloud Apps でのすべてのデータに対する完全なアクセス許可または読み取り専用アクセス許可を持ちます。 たとえば、Box European インスタンスへの管理者アクセス許可をユーザーに付与します。 管理者には、ファイル、アクティビティ、ポリシー、アラートのいずれかを問わず、Box European インスタンスに関連するデータのみが表示されます。

- アクティビティ ページ - 特定のアプリに関するアクティビティのみ

- アラート - 特定のアプリに関連するアラートのみ。 場合によっては、別のアプリに関連するデータが特定のアプリと相関している場合にアラートを表示します。 別のアプリに関連するアラートデータの可視性は制限されており、詳細のためのドリルダウンへのアクセスはありません

- ポリシー - すべてのポリシーを表示でき、完全なアクセス許可が割り当てられている場合は、アプリ/インスタンスを排他的に扱うポリシーのみ編集または作成が可能

- アカウント ページ - 特定のアプリ/インスタンスのアカウントのみ

- アプリのアクセス許可 - 特定のアプリ/インスタンスのアクセス許可のみ

- ファイル ページ - 特定のアプリ/インスタンスからのファイルのみ

- Conditional Access App Control - アクセス許可なし

- Cloud Discovery アクティビティ - アクセス許可なし

- セキュリティ拡張機能 - ユーザー権限を持つ API トークンの権限のみ

- ガバナンス アクション - 特定のアプリ/インスタンスの場合のみ

- クラウド プラットフォームのセキュリティに関する推奨事項 - 権限なし

- IP 範囲 - 権限なし

ユーザー グループ管理者: 割り当てられた特定のグループのみを扱う Defender for Cloud Apps でのすべてのデータに対する完全なアクセス許可または読み取り専用アクセス許可を持ちます。 たとえば、グループ "Germany - all users" に対する管理者アクセス許可をユーザーに割り当てた場合、管理者は Defender for Cloud Apps でそのユーザー グループのみの情報を表示および編集できます。 ユーザー グループ管理者には次のアクセス権があります。

アクティビティ ページ - グループのユーザーに関するアクティビティのみ

アラート - グループのユーザーに関連するアラートのみ。 場合によっては、他のユーザーに関連するデータがグループ内のユーザーと相関関係がある場合にアラートを発します。 別のユーザーに関連するアラートデータの可視性は制限されており、詳細のためのドリルダウンへのアクセスはありません。

ポリシー - すべてのポリシーを表示でき、完全な権限が割り当てられている場合は、グループ内のユーザーのみを扱うポリシーのみを編集または作成できます。

アカウント ページ - グループ内の特定のユーザーのアカウントのみ

アプリのアクセス許可 – アクセス許可がありません

ファイル ページ – アクセス許可がありません

Conditional Access App Control - アクセス許可なし

Cloud Discovery アクティビティ - アクセス許可なし

セキュリティ拡張機能 - グループ内のユーザーに対する API トークンの権限のみ

ガバナンス アクション - グループの特定のユーザーの場合のみ

クラウド プラットフォームのセキュリティに関する推奨事項 - 権限なし

IP 範囲 - 権限なし

Note

- ユーザー グループ管理者にグループを割り当てるには、まず接続されているアプリからユーザー グループをインポートする必要があります。

- インポートされた Microsoft Entra グループには、ユーザー グループ管理者のアクセス許可のみを割り当てることができます。

Cloud Discovery グローバル管理者: すべての Cloud Discovery 設定とデータを表示および編集する権限があります。 Global Discovery 管理者には次のアクセス権があります。

- 設定

- システム設定 - 表示のみ

- Cloud Discovery 設定 - すべて表示および編集可能 (匿名化のアクセス許可は、ロール割り当て時に許可されたかどうかに依存する)

- Cloud Discovery アクティビティ - フル アクセス許可

- アラート - 関連する Cloud Discovery レポートに関連するアラートのみを表示および管理します

- ポリシー - すべてのポリシーの表示が可能、Cloud Discovery ポリシーのみ編集または作成が可能

- アクティビティ ページ - アクセス許可なし

- アカウント ページ - アクセス許可なし

- アプリのアクセス許可 – アクセス許可がありません

- ファイル ページ – アクセス許可がありません

- Conditional Access App Control - アクセス許可なし

- セキュリティ拡張機能 - 独自の API トークンの作成と削除

- ガバナンス アクション - Cloud Discovery 関連のアクションのみ

- クラウド プラットフォームのセキュリティに関する推奨事項 - 権限なし

- IP 範囲 - 権限なし

- 設定

Cloud Discovery レポート管理者:

- 設定

- システム設定 - 表示のみ

- Cloud Discovery 設定 - すべて表示 (匿名化の権限は、ロールの割り当て時に許可されたかどうかによって異なります)

- Cloud Discovery アクティビティ - 読み取り権限のみ

- アラート - 関連する Cloud Discovery レポートに関連するアラートのみを表示します

- ポリシー - すべてのポリシーを表示し、Cloud Discovery ポリシーのみを作成できます。アプリケーション (タグ付け、認可、および認可されていない) を管理することはできません。

- アクティビティ ページ - アクセス許可なし

- アカウント ページ - アクセス許可なし

- アプリのアクセス許可 – アクセス許可がありません

- ファイル ページ – アクセス許可がありません

- Conditional Access App Control - アクセス許可なし

- セキュリティ拡張機能 - 独自の API トークンの作成と削除

- ガバナンス アクション – 関連する Cloud Discovery レポートに関連するアクションのみを表示します

- クラウド プラットフォームのセキュリティに関する推奨事項 - 権限なし

- IP 範囲 - 権限なし

- 設定

Note

組み込みの Defender for Cloud Apps 管理者ロールでは、Defender for Cloud Apps へのアクセス許可のみが提供されます。

管理者のアクセス許可をオーバーライドする

Microsoft Entra ID または Microsoft 365 からの管理者のアクセス許可をオーバーライドする場合は、ユーザーを Defender for Cloud Apps に手動で追加し、ユーザーのアクセス許可を割り当てることで実行できます。 たとえば、Microsoft Entra ID のセキュリティ閲覧者である Stephanie に、Defender for Cloud Apps でのフル アクセスを割り当てる場合は、彼女を手動で Defender for Cloud Apps に追加し、フル アクセスを割り当ててロールをオーバーライドし、Defender for Cloud Apps での必要なアクセス許可を付与します。 フル アクセス許可を付与する Microsoft Entra ロール (全体管理者、セキュリティ管理者、Cloud App セキュリティ管理者) をオーバーライドすることはできません。

他の管理者を追加する

ユーザーを Microsoft Entra の管理者ロールに追加することなく、Defender for Cloud Apps にさらに管理者を追加できます。 管理者をさらに追加するには、次の手順を実行します。

重要

- 管理者アクセスの管理 ページへのアクセスは、グローバル管理者、セキュリティ管理者、コンプライアンス管理者、コンプライアンス データ管理者、セキュリティ オペレーター、セキュリティ閲覧者、およびグローバル閲覧者グループのメンバーが利用できます。

- Microsoft Entra の全体管理者とセキュリティ管理者のみが、「管理者アクセスを管理する」ページを編集し、Defender for Cloud Apps へのアクセス権を他のユーザーに与えることができます。

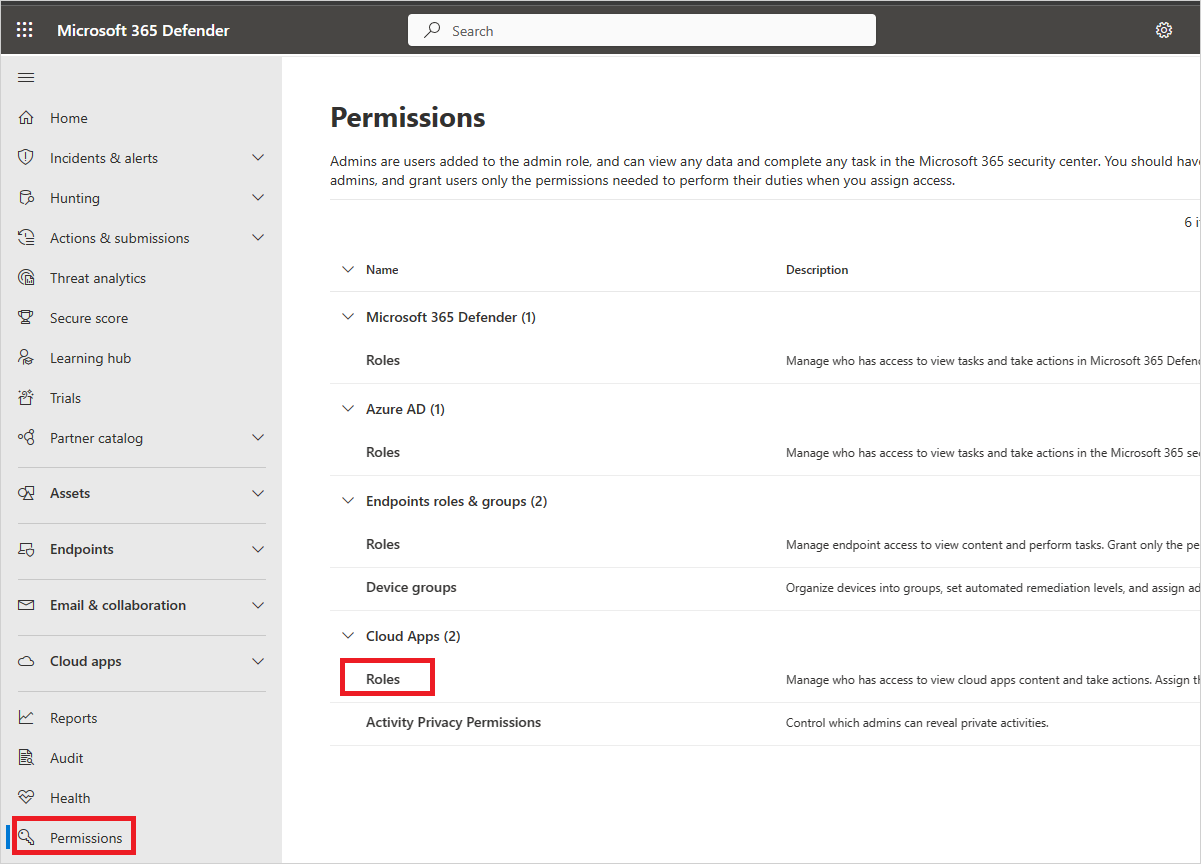

Microsoft Defender ポータルの左側のメニューで、[アクセス許可] を選択します。

[クラウド アプリ] で [ロール] を選択します。

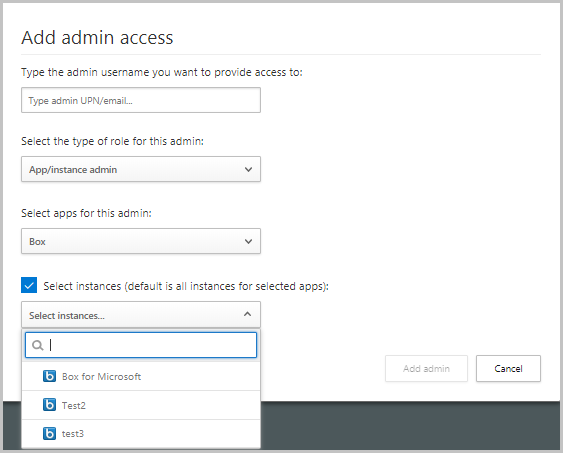

[+ユーザーの追加] を選択して、Defender for Cloud Apps にアクセスする必要がある管理者を追加します。 組織内のユーザーのメール アドレスを指定します。

Note

Defender for Cloud Apps の管理者として外部のマネージド セキュリティ サービス プロバイダー (MSSP) を追加する場合は、まず組織にゲストとして招待するようにしてください。

次に、ドロップダウンを選択して、次のうちから管理者が持つロールの種類を設定します。グローバル管理者、セキュリティ リーダー、コンプライアンス管理者、アプリ/インスタンス管理者、ユーザーグループ管理者、Cloud Discoveryグローバル管理者、またはCloud Discoveryレポート管理者。App/Instance adminを選択した場合は、管理者が権限を持つアプリとインスタンスを選択します。

Note

アクセスが制限されている管理者が制限されているページにアクセスしたり、制限されている操作を実行しようとしたりすると、そのページへのアクセスまたは操作の実行のアクセス許可がないというエラーが表示されます。

[管理者の追加] を選択します。

外部管理者を招待する

Defender for Cloud Apps を使用すると、外部の管理者 (MSSP) を組織の (MSSP カスタマー) Defender for Cloud Apps サービスの管理者として招待することができます。 MSSP を追加するには、MSSP テナントで Defender for Cloud Apps が有効になっていることを確認してから、MSSP の顧客の Azure portal で Microsoft Entra B2B Collaboration ユーザーとして追加します。 追加したら、MSSP を管理者として構成し、Defender for Cloud Apps で使用可能な任意のロールを割り当てることができます。

MSSP カスタマーの Defender for Cloud Apps サービスに MSSP を追加するには

- ゲスト ユーザーをディレクトリに追加するの手順を使用して、MSSP 顧客ディレクトリに MSSP をゲストとして追加します。

- 「管理者をさらに追加する」の手順に従い、MSSP を追加し、MSSP カスタマー Defender for Cloud Apps ポータルで管理者の役割を割り当てます。 MSSP 顧客ディレクトリにゲストとして追加するときに使用したものと同じ外部電子メール アドレスを指定します。

MSSP カスタマー Defender for Cloud Apps サービスへの MSSP のアクセス

既定では、MSSP は次の URL を使用して Defender for Cloud Apps テナントにアクセスします: https://security.microsoft.com。

ただし、MSSP は、次の形式のテナント固有の URL を使用して、MSSP の顧客の Microsoft Defender ポータルにアクセスする必要があります: https://security.microsoft.com/?tid=<tenant_id>。

MSSP は、次の手順を使用して MSSP カスタマー ポータルのテナント ID を取得し、その ID を使用してテナント固有の URL にアクセスできます。

MSSP は自分の認証情報を使って Microsoft Entra ID にログインします。

ディレクトリを MSSP 顧客のテナントに切り替えます。

[Microsoft Entra ID]>[プロパティ] を選びます。 MSSP 顧客のテナント ID は、 テナント ID フィールドにあります。

次の URL の

customer_tenant_id値を置き換えて、MSSP カスタマー ポータルにアクセスします:https://security.microsoft.com/?tid=<tenant_id>。

管理アクティビティの監査

Defender for Cloud Apps では、管理者のサインイン アクティビティのログと、調査の一部として実行された特定のユーザーまたはアラートの表示の監査を、エクスポートすることができます。

ログをエクスポートするには、次の手順を実行します。

Microsoft Defender ポータルの左側のメニューで、[アクセス許可] を選択します。

[クラウド アプリ] で [ロール] を選択します。

[管理ロール] ページの右上隅にある [管理者アクティビティのエクスポート] を選択します。

必要な時間範囲を指定します。

エクスポートを選択します。