Microsoft Defender for Identity のネットワーク名前解決

ネットワーク名前解決 (NNR) は、Microsoft Defender for Identity の機能の主要なコンポーネントです。 Defender for Identity は、ネットワーク トラフィック、Windows イベント、ETW に基づいてアクティビティをキャプチャします。通常、これらのアクティビティには IP データが含まれます。

NNR を使用すると、Defender for Identity は生未加工のアクティビティ (IP アドレスを含む) と、各アクティビティに関係する関連するコンピューターの間で相互に関連付けることができます。 Defender for Identity は、未加工のアクティビティに基づいて、コンピューターを含むエンティティをプロファイルし、疑わしいアクティビティに対するセキュリティ アラートを生成します。

IP アドレスをコンピューター名に解決するため、Defender for Identity センサーにより次の方法を使用して IP アドレスが検索されます。

プライマリ メソッド:

- RPC における NTLM (TCP ポート 135)

- NetBIOS (UDP ポート 137)

- RDP (TCP ポート 3389) - Client hello の最初のパケットのみ

セカンダリ メソッド:

- IP アドレスの逆引き DNS 検索を使用して DNS サーバーへのクエリを実行する (UDP 53)

最適な結果を得るには、プライマリ メソッドの少なくとも 1 つを使用することをお勧めします。 IP アドレスの逆引き DNS 参照は、次の場合にのみ実行されます。

- プライマリ メソッドからの応答がありません。

- 2 つ以上のプライマリ メソッドから受信した応答が競合しています。

Note

どのポートでも認証は実行されません。

Defender for Identity は、ネットワーク トラフィックに基づいてデバイスのオペレーティング システムを評価し、決定します。 コンピューター名を取得した後、Defender for Identity センサーは Active Directory をチェックし、TCP フィンガープリントを使用して、同じコンピューター名の関連付けられたコンピューター オブジェクトがあるかを確認します。 TCP フィンガープリントを使用すると、未登録の Windows デバイスと Windows 以外のデバイスを識別して、調査プロセスを支援します。 Defender for Identity センサーが相関関係を検出すると、センサーは IP をコンピューター オブジェクトに関連付けます。

名前が取得されない場合は、IP と関連する検出アクティビティでIP による未解決のコンピューター プロファイルが作成されます。

NNR データは、次の脅威を検出するために重要です。

- ID 盗難の疑い(パス ザ チケット)

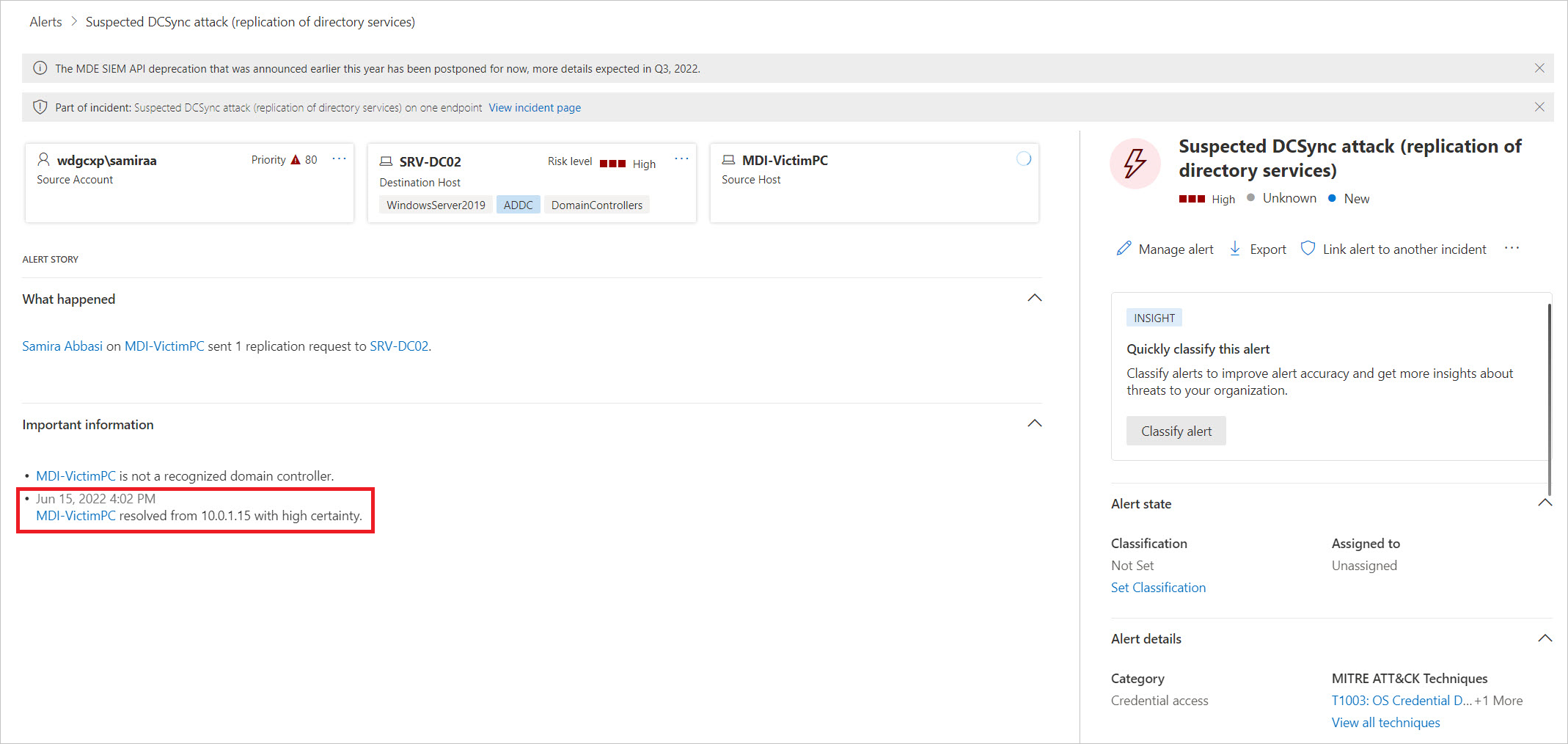

- DCSync 攻撃の疑い (ディレクトリ サービスのレプリケーション)

- ネットワーク マッピングの偵察 (DNS)

アラートが真陽性 (TP) または擬陽性 (FP) であるかどうかを判断する機能を向上させるために、Defender for Identity には各セキュリティ アラートの証拠に解決されるコンピューターの名前付けの確実性が含まれます。

たとえば、コンピューター名が確実性の高い状態で解決されると、結果として得られるセキュリティ アラートが真陽性または TP となり、の信頼度が高くなります。

証拠には、IP が解決された時刻、IP、コンピューター名が含まれます。 解像度の確実性が低い場合は、この情報を使用して、現時点で IP の真のソースであったデバイスを調査して確認します。 デバイスを確認したら、次の例のように、アラートが擬陽性または FP であるかを判断できます。

ID の盗難の可能性 (パス ザ チケット) – 同じコンピューターに対してアラートがトリガーされました。

DCSync 攻撃の可能性 (ディレクトリ サービスのレプリケーション) – アラートはドメイン コントローラーからトリガーされました。

ネットワーク マッピング偵察 (DNS) – このアラートは DNS サーバーからトリガーされました。

構成に関する推奨事項

RPC 経由の NTLM:

- 環境内のすべてのコンピューターで、Defender for Identity Sensors からの受信通信用に TCP ポート 135 が開かれていることを確認します。

- すべてのネットワーク構成 (ファイアウォール) を確認します。これにより、関連するポートへの通信が妨げられます。

NetBIOS:

- 環境内のすべてのコンピューターで、Defender for Identity Sensors からの受信通信用に UDP ポート 137 が開かれていることを確認します。

- すべてのネットワーク構成 (ファイアウォール) を確認します。これにより、関連するポートへの通信が妨げられます。

RDP:

- 環境内のすべてのコンピューターで、Defender for Identity Sensors からの受信通信用に TCP ポート 3389 が開かれていることを確認します。

- すべてのネットワーク構成 (ファイアウォール) を確認します。これにより、関連するポートへの通信が妨げられます。

Note

- これらのプロトコルのいずれかのみが必須ですが、すべてを使用することをおすすめします。

- カスタマイズされた RDP ポートはサポートされていません。

逆引き DNS:

- センサーが DNS サーバーに到達できることと、逆引き参照ゾーンが有効になっていることを確認します。

正常性に関する問題

Defender for Identity が理想的に動作し、環境が正しく構成されていることを確認するために、Defender for Identity は各センサーの解決状態をチェックし、メソッドごとにヘルスアラートを発行し、各メソッドを使用してアクティブな名前解決の成功率が低い Defender for Identity センサーの一覧を提供します。

Note

環境のニーズに合わせて Defender for Identity でオプションの NNR メソッドを無効にするには、サポート ケースを開きます。

各ヘルス アラートには、メソッド、センサー、問題のあるポリシー、および構成に関する推奨事項の具体的な詳細が表示されます。 正常性の問題の詳細については、「Microsoft Defender for Identity センサーの正常性に関する問題」を参照してください。