Microsoft Entra SSO と Contentstack の統合

このチュートリアルでは、Contentstack と Microsoft Entra ID を統合する方法について説明します。 Contentstack を Microsoft Entra ID を統合すると、次のことができます。

- Contentstack にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して Contentstack に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

Microsoft Entra ID と Contentstack を統合するには、次のものが必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- シングル サインオン (SSO) が有効な Contentstack のサブスクリプション。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- Contentstack では、SP と IDP 両方の Initiated SSO がサポートされています。

- Contentstack では、Just-In-Time ユーザー プロビジョニングがサポートされます。

ギャラリーから Contentstack を追加する

Microsoft Entra ID への Contentstack の統合を構成するには、ギャラリーからマネージド SaaS アプリのリストに Contentstack を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに、「Contentstack」と入力します。

- 結果パネルから [Contentstack] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てができるほか、SSO の構成も行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Contentstack 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Contentstack に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Contentstack の関連ユーザーとの間にリンク関係を確立する必要があります。

Contentstack に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Contentstack SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- Contentstack のテスト ユーザーを作成する - Contentstack で B.Simon に対応するユーザーを作成し、Microsoft Entra でのユーザー表現にリンクします。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

以下の手順に従って Microsoft Entra 管理センターで Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者としてMicrosoft Entra 管理者センターにサインインし、[ID]>[アプリケーション]>[エンタープライズ アプリケーション] を参照します。

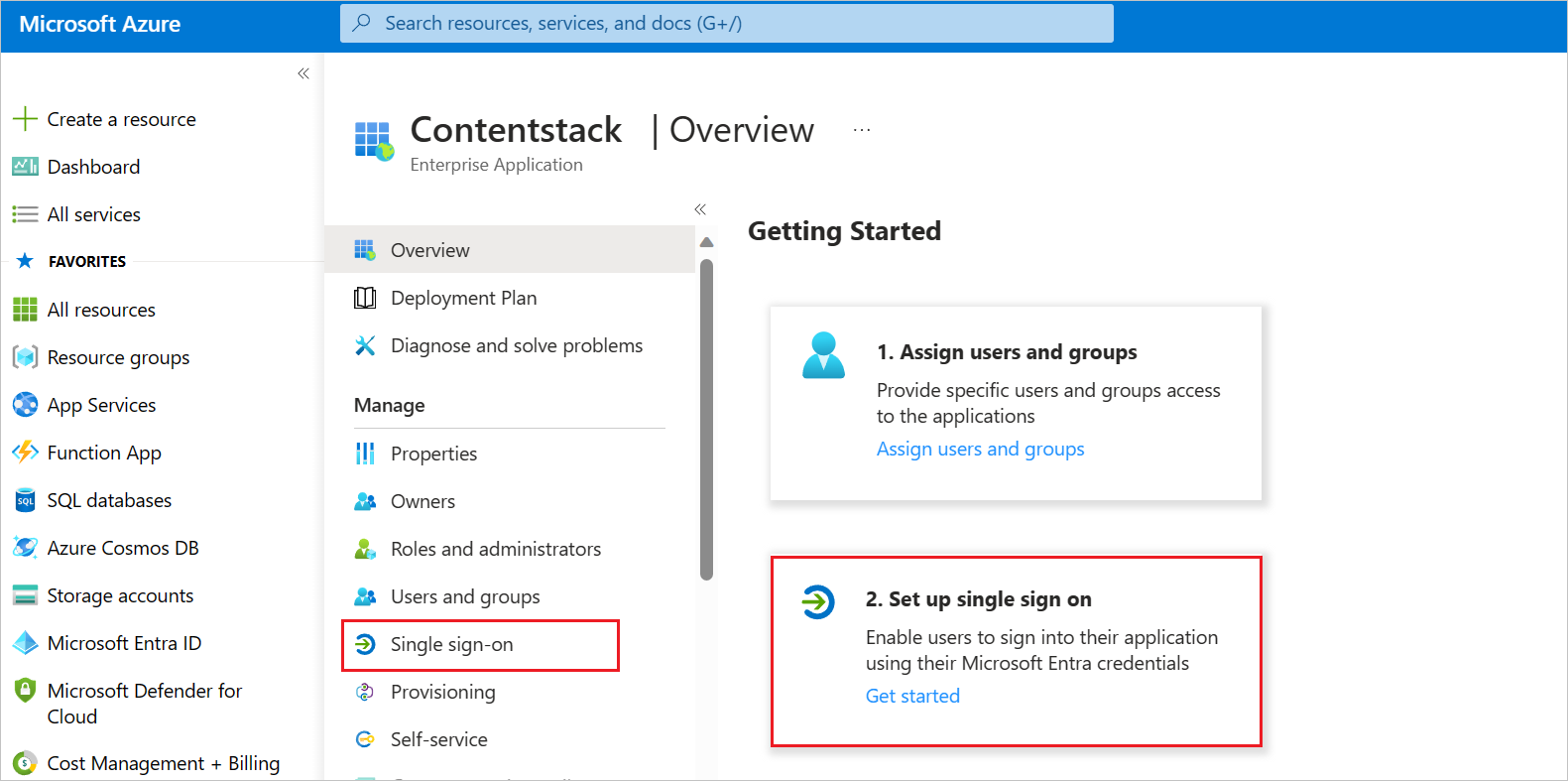

[+ 新しいアプリケーション] をクリックして Contentstack を検索し、[作成] をクリックします。 作成したら、[シングル サインオンのセットアップ] に移動するか、左側のメニューから [シングル サインオン] リンクをクリックします。

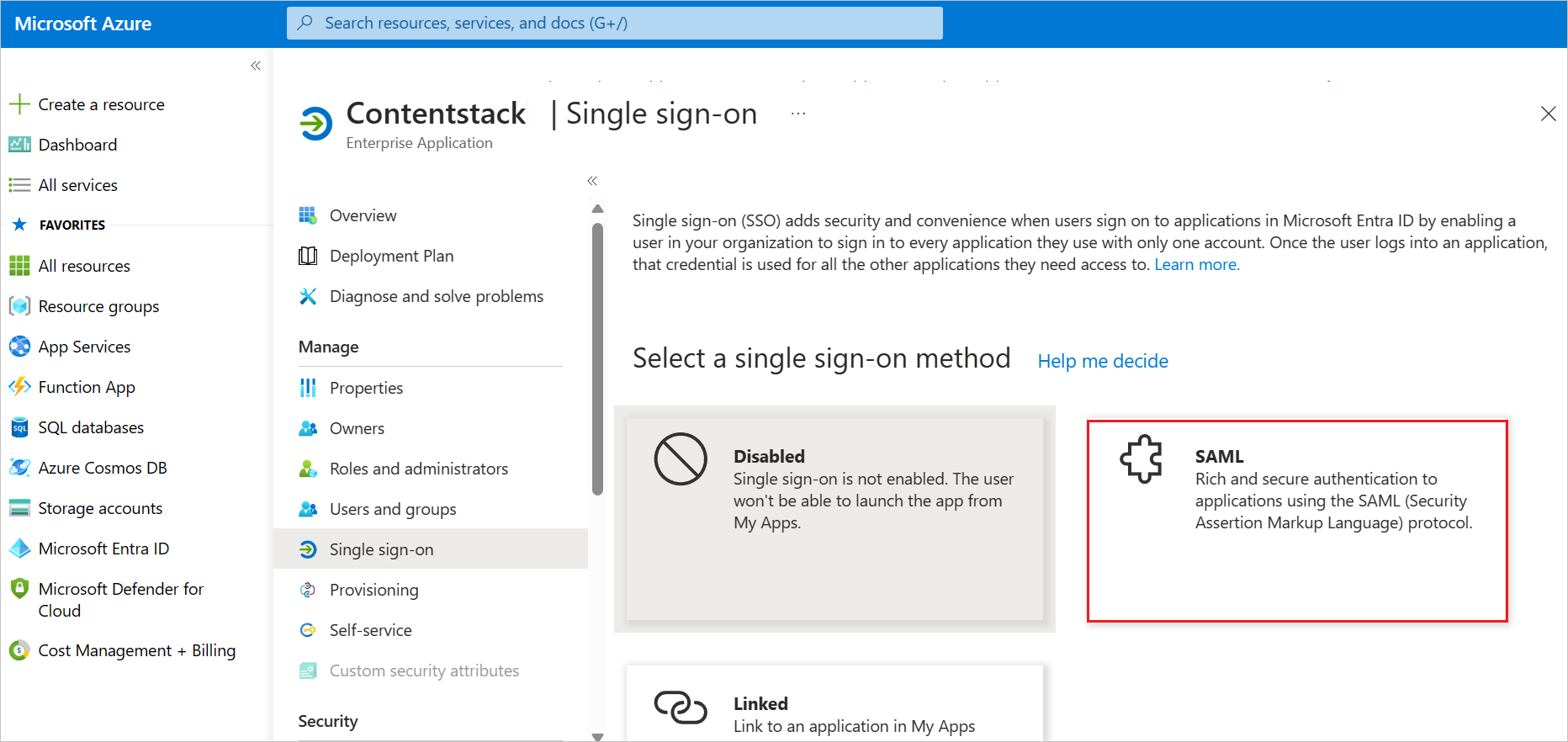

次に、[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

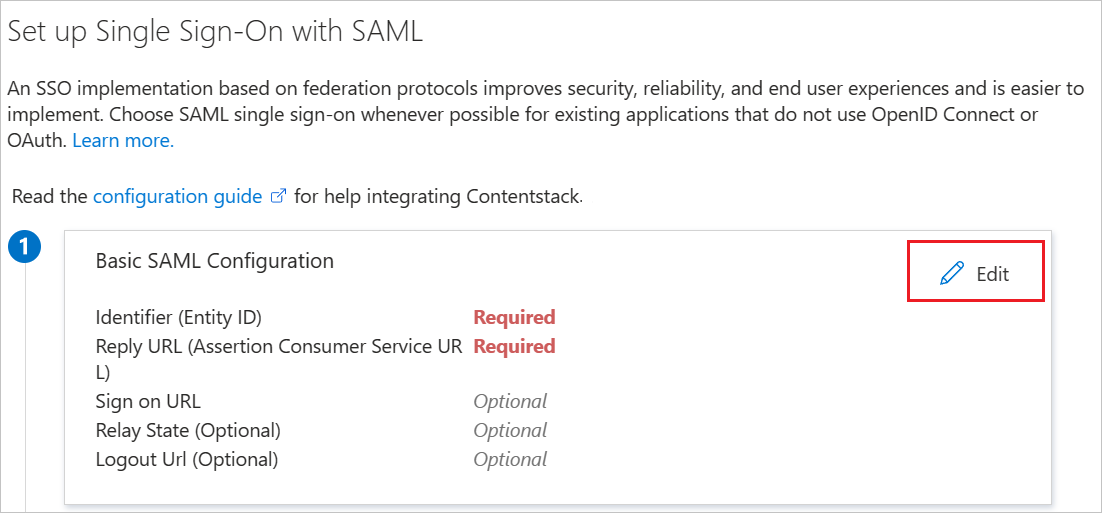

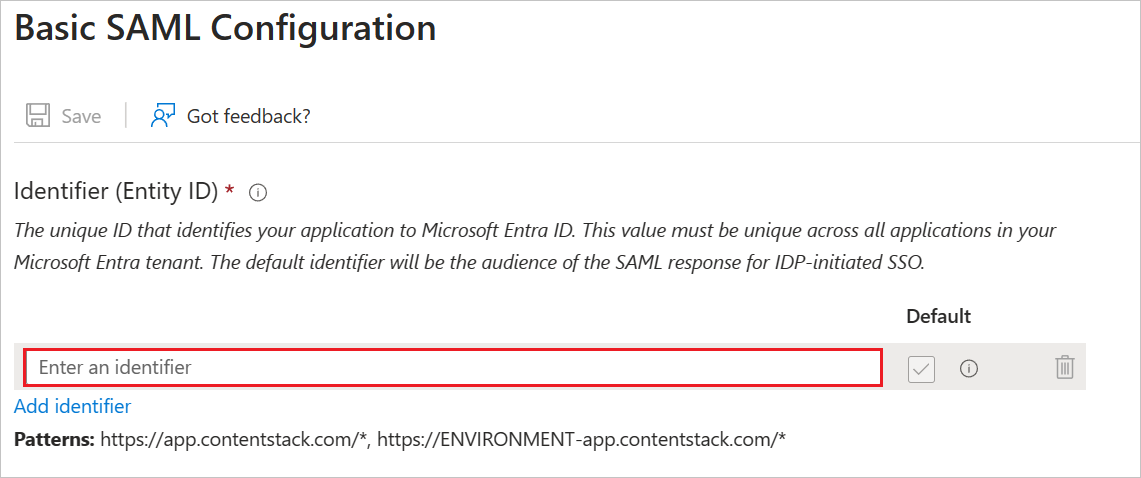

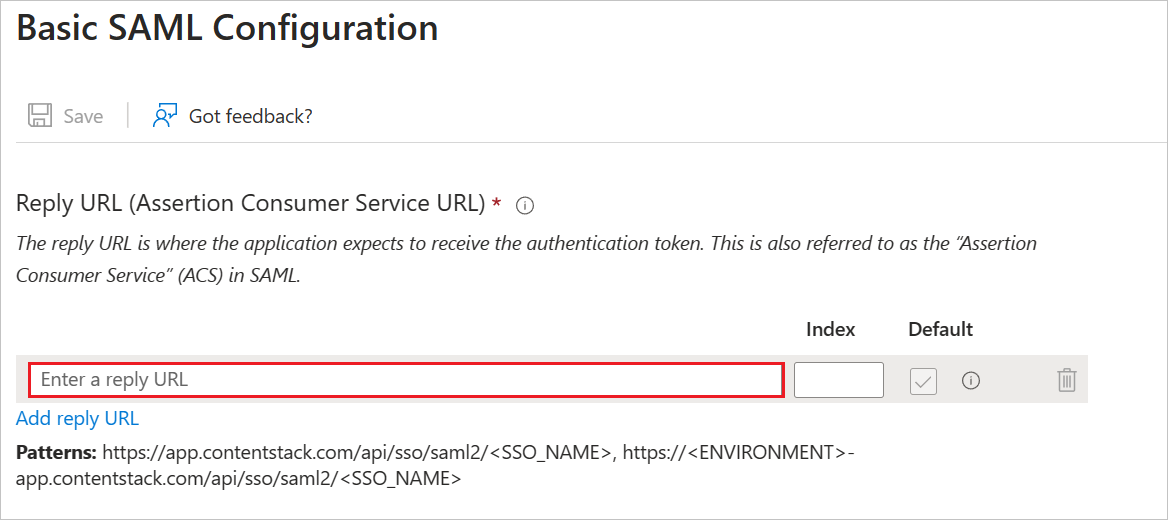

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションでは、いくつかの手順を実行する必要があります。 これらの手順に必要な情報を取得するには、まず Contentstack アプリケーションに移動し、次の方法で SSO 名と ACS URL を作成する必要があります。

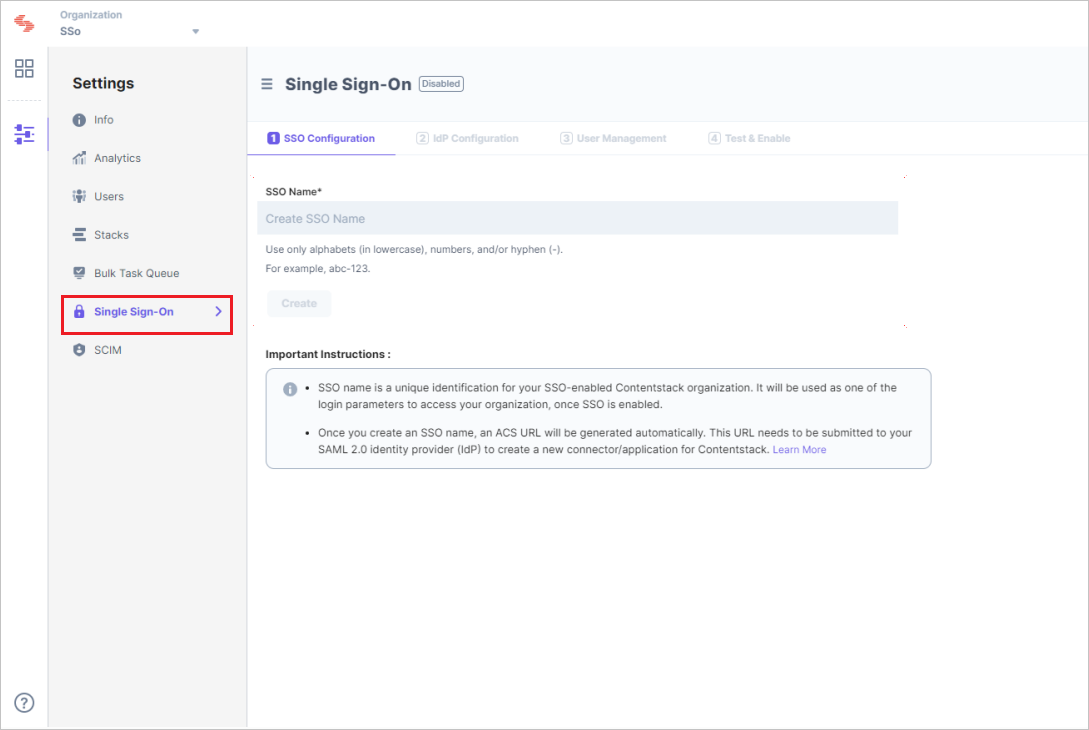

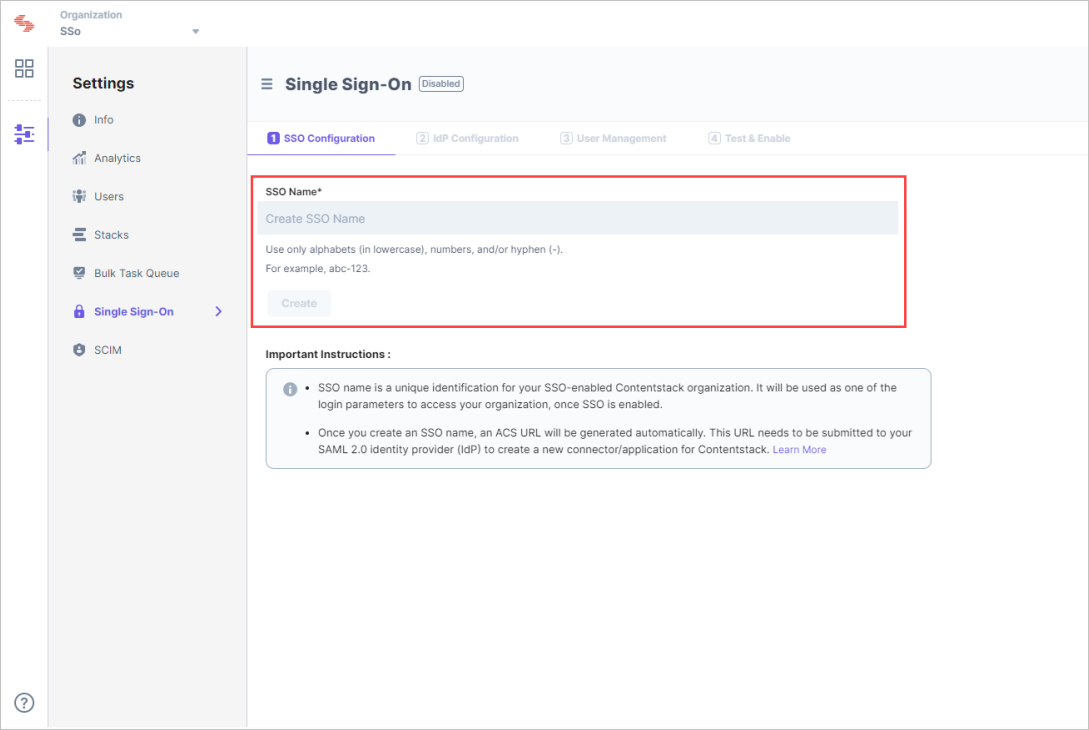

a. Contentstack アカウントにログインし、[組織の設定] ページに移動し、[シングル サインオン] タブをクリックします。

b. 任意の SSO 名を入力し、[作成] をクリックします。

Note

たとえば、会社名が "Acme, Inc." の場合、 ここに “acme” と入力します。 この名前は、サインイン時に組織のユーザーがログイン資格情報の 1 つとして使用します。 SSO 名には、アルファベット (小文字)、数字 (0 から 9)、ハイフン (-) のみを含めることができます。

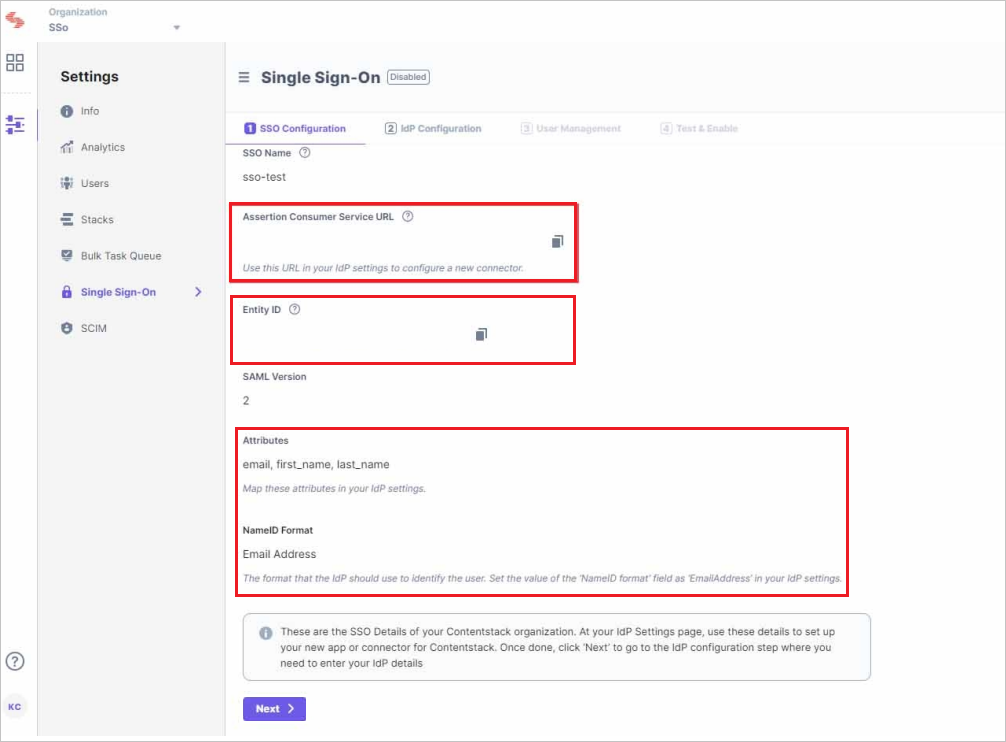

c. [作成] をクリックすると、Assertion Consumer Service URL または ACS URL、およびエンティティ ID、属性、NameID 形式などのその他の詳細が生成されます。

[基本的な SAML 構成] セクションに戻り、上記の一連の手順で生成されたエンティティ ID と ACS URL をそれぞれ [識別子 (エンティティ ID)] セクションと [応答 URL] セクションに貼り付けて、エントリを保存します。

[識別子] テキストボックスに、Contentstack からコピーした エンティティ ID の値を貼り付けます。

[応答 URL] テキスト ボックスに、Contentstack からコピーした ACS URL を貼り付けます。

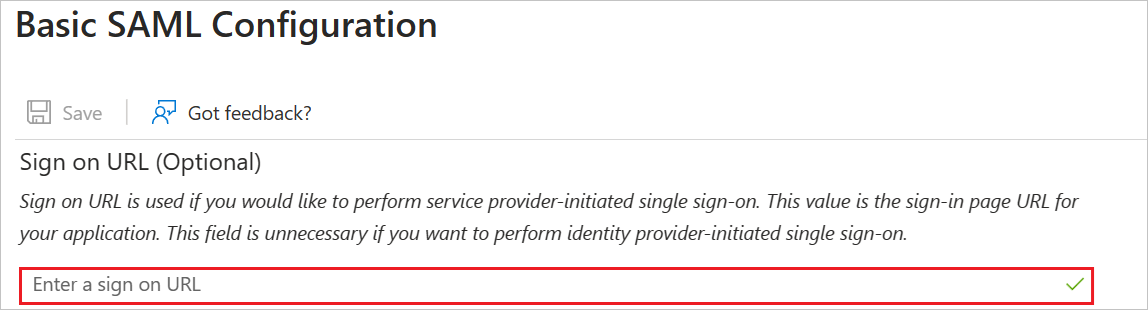

これは省略可能な手順です。 [SP] 開始モードでアプリケーションを構成する場合は、[サインオン URL] セクションにサインオン URL を入力します:

Note

Contentstack SSO の構成が完了すると、SSO ワンクリック URL (サインオン URL) が表示されます。

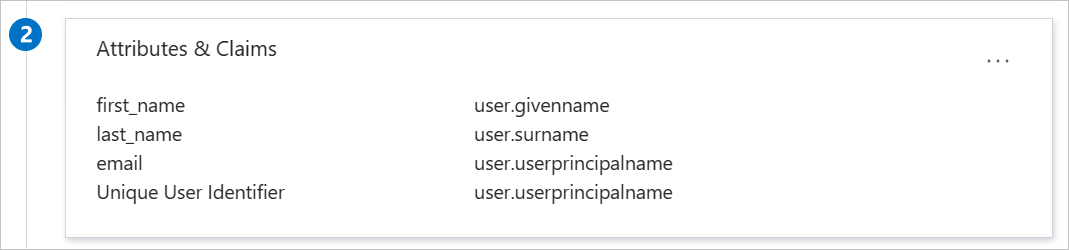

Contentstack アプリケーションでは、特定の形式の SAML アサーションを使用するため、カスタム属性マッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットには、既定の属性一覧が示されています。

その他に、Contentstack アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を次に示します。 これらの属性も値が事前に設定されますが、要件に従ってそれらの値を確認することができます。 これは省略可能な手順です。

名前 ソース属性 roles user.assignedroles Note

Microsoft Entra ID でロールを構成する方法については、こちらをクリックしてください。

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [証明書 (Base64)] を見つけて、 [ダウンロード] を選択し、証明書をダウンロードして、お使いのコンピューターに保存します。

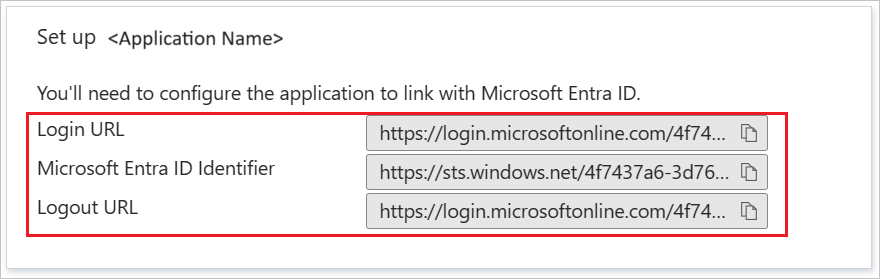

[Contentstack のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、Microsoft Entra 管理センターで B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に Contentstack へのアクセス権を付与することで、このユーザーが Microsoft Entra シングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Contentstack] の順に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

Contentstack SSO を構成する

Contentstack 企業サイトに管理者としてログインします。

[組織設定] ページに移動し、左側のメニューの [シングル サインオン] タブをクリックします。

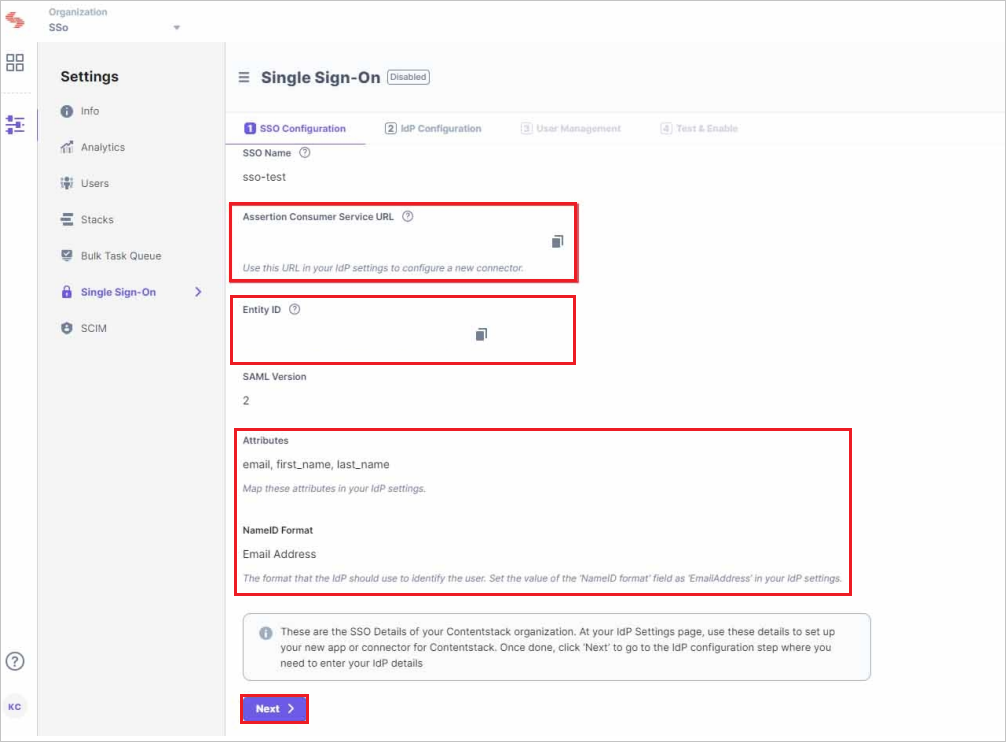

[シングル サインオン] ページに移動し、[SSO 設定] セクションに移動し、次の手順を実行します。

任意の [SSO 名] を入力し、[作成] をクリックします。

Note

たとえば、会社名が "Acme, Inc." の場合、 ここに “acme” と入力します。 この名前は、サインイン時に組織のユーザーがログイン資格情報の 1 つとして使用します。 SSO 名には、アルファベット (小文字)、数字 (0 から 9)、ハイフン (-) のみを含めることができます。

[作成] をクリックすると、Assertion Consumer Service URL または ACS URL、およびエンティティ ID、属性、NameID 形式などのその他の詳細が生成されるので、[次へ] をクリックします。

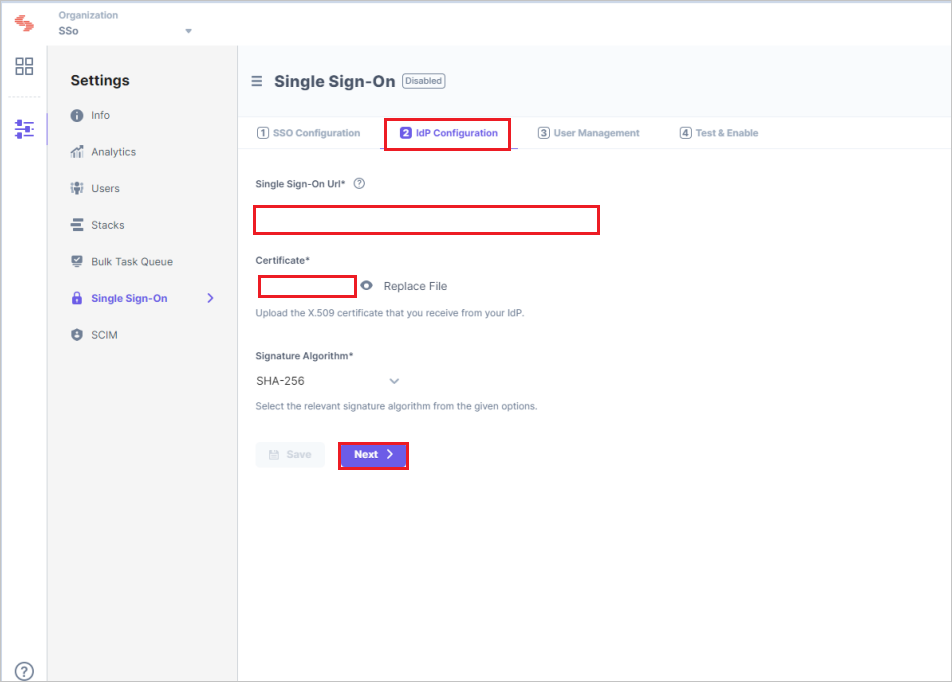

[IDP 構成] タブに移動し、次の手順を実行します。

[シングル サインオン URL] テキスト ボックスに、Microsoft Entra 管理センターからコピーした [ログイン URL] の値を貼り付けます。

Microsoft Entra 管理センターからダウンロードした[証明書 (Base64)]を開き、[証明書] フィールドにアップロードします。

次へ をクリックします。

次に、Contentstack でロール マッピングを作成する必要があります。

Note

IdP ロール マッピングが Contentstack プランの一部である場合にのみ、この手順を表示して実行できます。

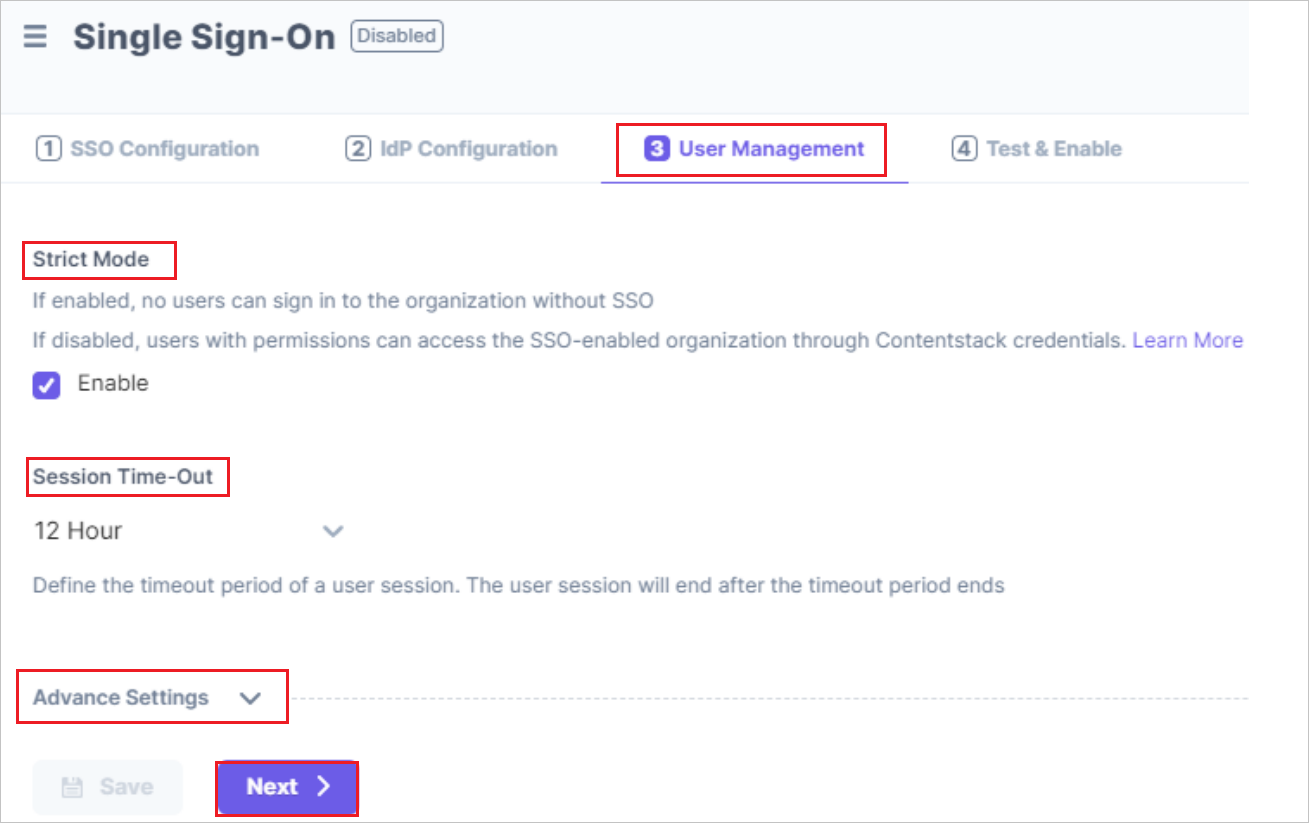

Contentstack の [SSO セットアップ] ページの [ユーザー管理] セクションに、厳格モード (SSO ログインを介してのみ組織ユーザーへのアクセスを承認する) とセッション タイムアウト (SSO を使用してサインインしたユーザーのセッション期間を定義する) が表示されます。 これらのオプションの下には、[詳細な設定] オプションも表示されます。

[詳細設定] をクリックして [IdP ロール マッピング] セクションを展開し、IdP ロールを Contentstack にマッピングします。 これは省略可能な手順です。

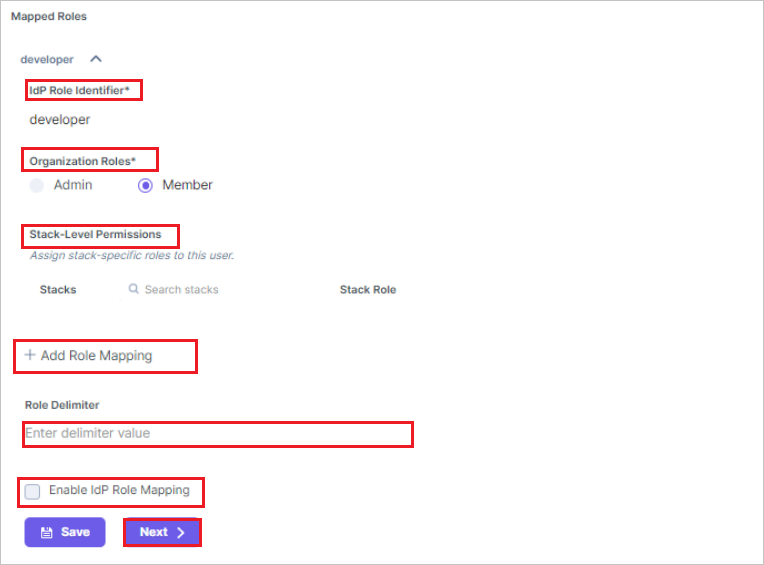

[ロール マッピングの追加] セクションで、[+ ロール マッピングの追加] リンクをクリックして、次の詳細を含む、IdP ロールのマッピングの詳細を追加します。

[IdP ロール識別子] に、マニフェストの値を使用できる IdP グループ/ロール識別子 ("開発者" など) を入力します。

[組織のロール] の場合は、マッピングされたグループ/ロールに対する管理またはメンバー ロールを選択します。

[スタック レベルのアクセス許可] (省略可能) の場合は、スタックと対応するスタック レベルのロールをこのロールに割り当てます。 同様に、Contentstack 組織のロール マッピングを追加することもできます。 新しいロール マッピングを追加するには、[+ ロール マッピングの追加] をクリックし、詳細を入力します。

Microsoft Entra ID は通常、配列内のロールを返すので、[ロール区切り記号] は空白のままにします。

最後に、[IdP ロール マッピングの有効化] チェックボックスを選択して機能を有効にし、[次へ] をクリックします。

Note

詳細については、「Contentstack SSO ガイド」を参照してください。

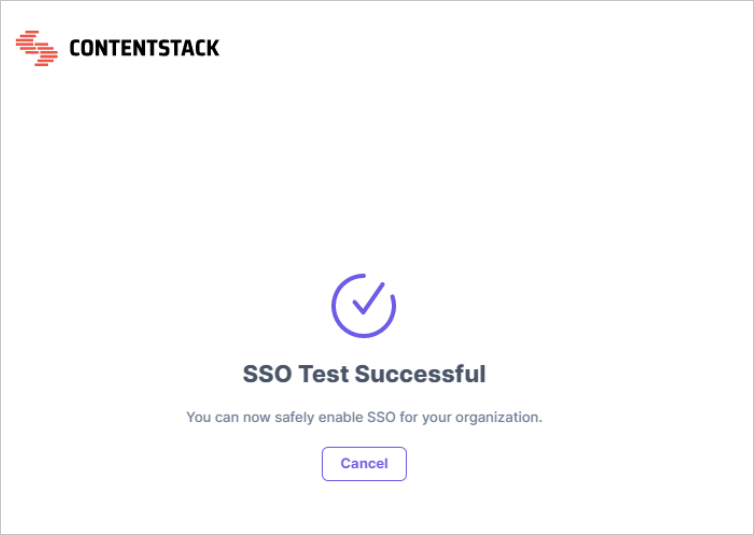

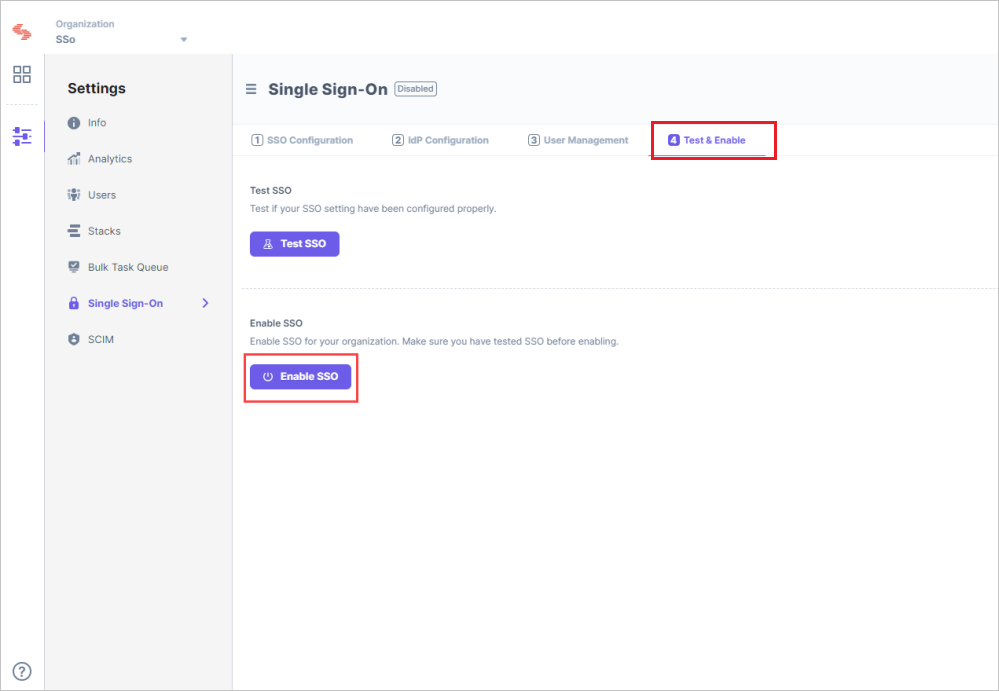

SSO を有効にする前に、これまでに構成した SSO 設定をテストする必要があります。 これを行うには、次の手順を実行します:

- [SSO のテスト] ボタンをクリックすると、組織の SSO 名を指定する Contentstack の [SSO 経由のログイン] ページに移動します。

- 次に、[続行] をクリックして IdP サインイン ページに移動します。

- アカウントにサインインし、IdP にサインインできる場合は、テストに成功しています。

- 接続が成功すると、次のような成功メッセージが表示されます。

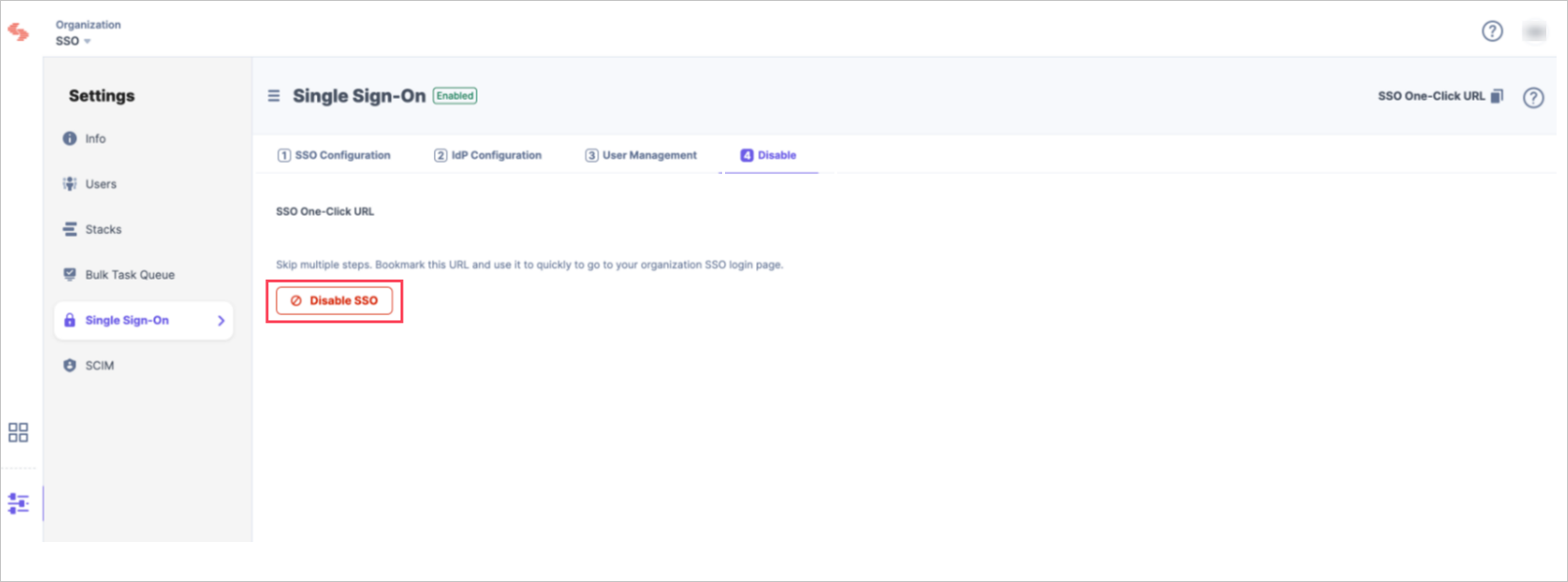

SSO 設定をテストしたら、[SSO の有効化] をクリックして Contentstack 組織の SSO を有効にします。

これを有効にすると、ユーザーは SSO を使用して組織にアクセスすることができます。 必要に応じて、ユーザーがこのページからSSOを無効にすることもできます。

Contentstack テスト ユーザーを作成する

このセクションでは、Britta Simon というユーザーを Contentstack に作成します。 Contentstack では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 Contentstack にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP Initiated:

Microsoft Entra 管理センターで [このアプリケーションをテストします] をクリックします。 これにより、ログイン フローを開始できる Contentstack のサインオン URL にリダイレクトされます。

Contentstack のサインオン URL に直接移動し、そこからログイン フローを開始します。

IDP Initiated:

- Microsoft Entra 管理センターで [このアプリケーションをテストします] をクリックすると、SSO を設定した Contentstack に自動的にサインインするはずです。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Contentstack] タイルをクリックすると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した Contentstack に自動的にサインインします。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Contentstack を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。